dvwa专题

网络安全 DVWA通关指南 DVWA File Upload(文件上传)

DVWA File Upload(文件上传) 文章目录 DVWA File Upload(文件上传)修复建议 LowMediumHighImpossible 修复建议 1、使用白名单限制可以上传的文件扩展名 2、注意0x00截断攻击(PHP更新到最新版本) 3、对上传后的文件统一随机命名,不允许用户控制扩展名 4、上传文件的存储目录禁用执行权限 Low 1、分析网页

【网络安全的神秘世界】搭建dvwa靶场

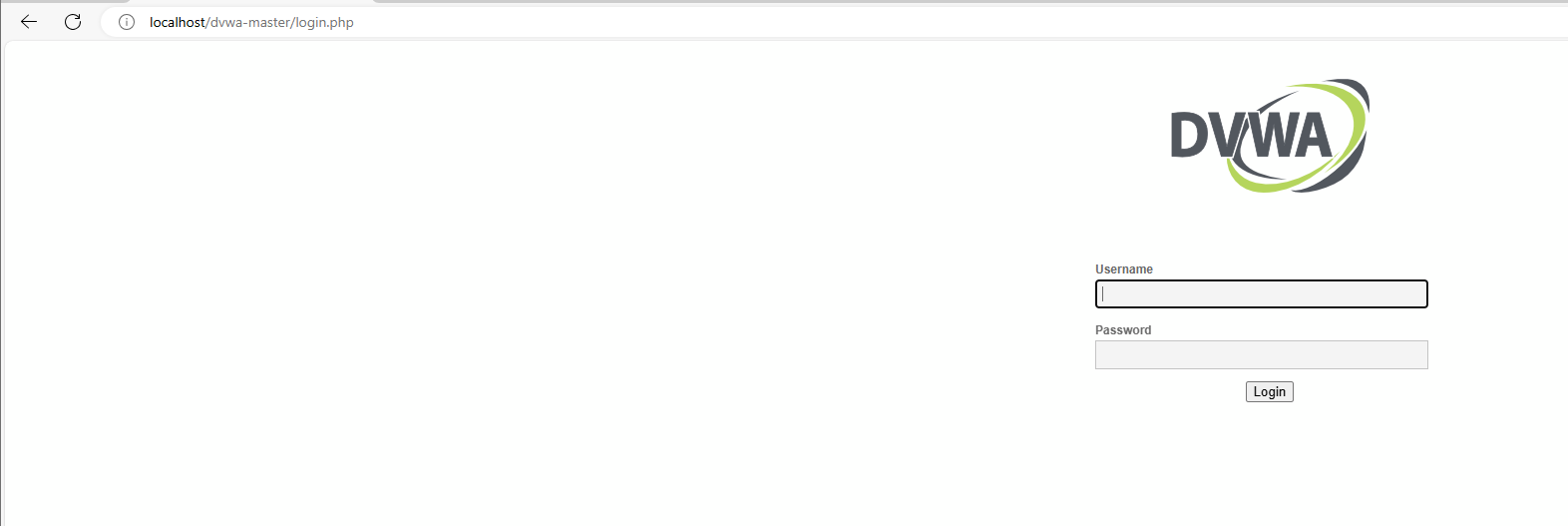

🌝博客主页:泥菩萨 💖专栏:Linux探索之旅 | 网络安全的神秘世界 | 专接本 | 每天学会一个渗透测试工具 下载DVWA https://github.com/digininja/DVWA/blob/master/README.zh.md 安装DVWA 安装phpstudy https://editor.csdn.net/md/?articleId=1399043

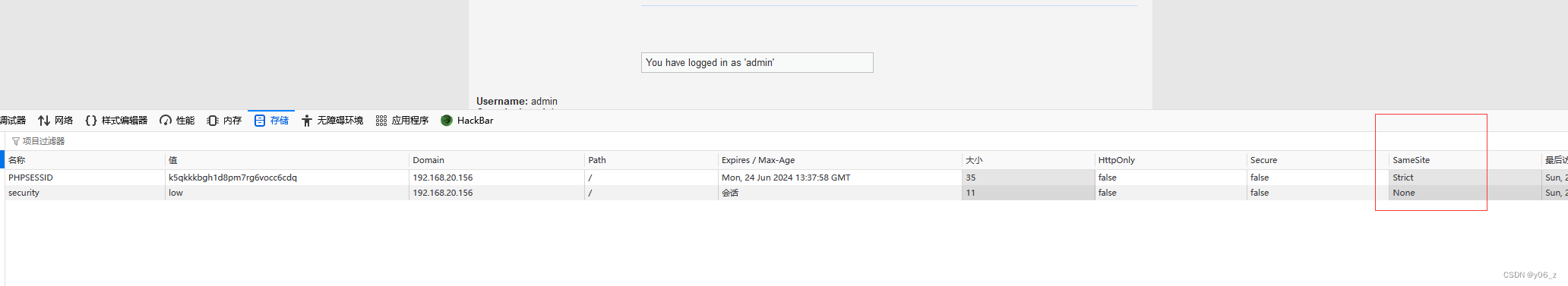

DVWA-CSRF-samesite分析

拿DVWA的CSRF为例子 接DVWA的分析,发现其实Impossible的PHPSESSID是设置的samesite=1. 参数的意思参考Set-Cookie SameSite:控制 cookie 是否随跨站请求一起发送,这样可以在一定程度上防范跨站请求伪造攻击(CSRF)。 下面用DVWA CSRF Low Level来分析下samsite的设置。 DVWA CSRF Cookie一共包

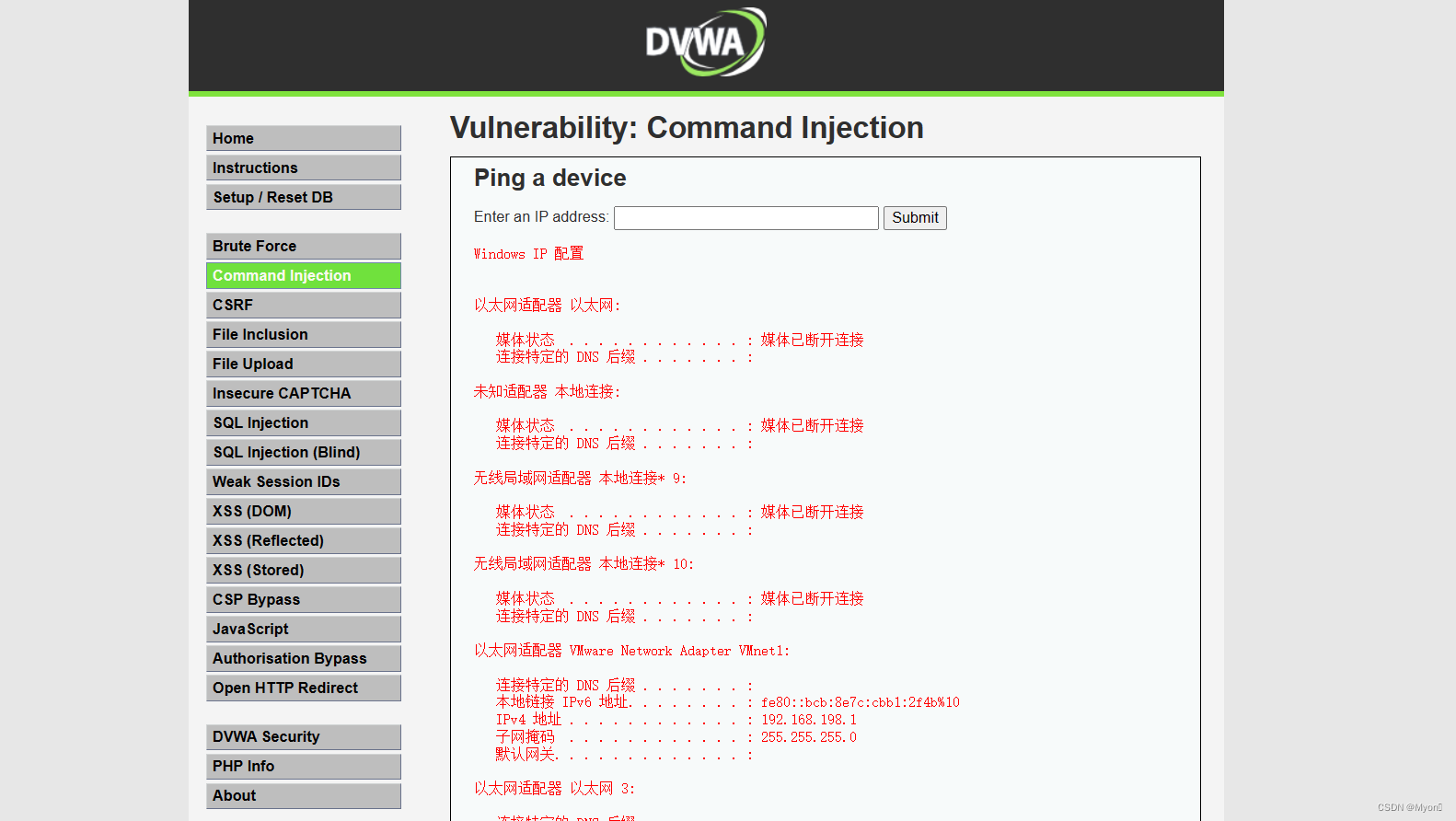

DVWA-命令执行通关

基础知识-命令拼接符 A&&B 表示A命令语句执行成功,然后执行B命令语句 A&B,表示简单的拼接,A命令语句和B命令语句没有制约关系 A|B,表示A命令语句的输出,作为B命令语句的输入执行 A||B,表示A命令语句执行失败,然后才执行B命令语句。 linux操作系统 反引号:将里面的内容作为命令执行。 medium 过滤了 && ;没有过滤 | high 过

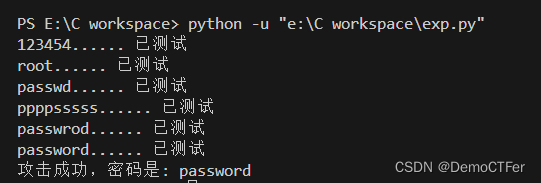

DVWA - Brute Force

DVWA - Brute Force 等级:low 直接上bp弱口令爆破,设置变量,攻击类型最后一个,payload为用户名、密码简单列表 直接run,长度排序下,不一样的就是正确的用户名和密码 另解: 看一下源码,user变量直接被嵌入sql语句中,没有进行任何过滤,故可以用万能密码(' or 1=1#)截断sql语句,使result值为1,绕过登陆验证

DVWA系列(二)----DVWA环境搭建

一、下载源码 DVWA使用PHP写的,所以首先需要搭建web运行环境,我这里使用的是phpStudy,phpStudy使用起来方便快捷,直接点击安装程序,点几下就安装好了。 首先进入官网下载源码:http://www.dvwa.co.uk/ 或者可以进入github下载: https://github.com/ethicalhack3r/DVWA

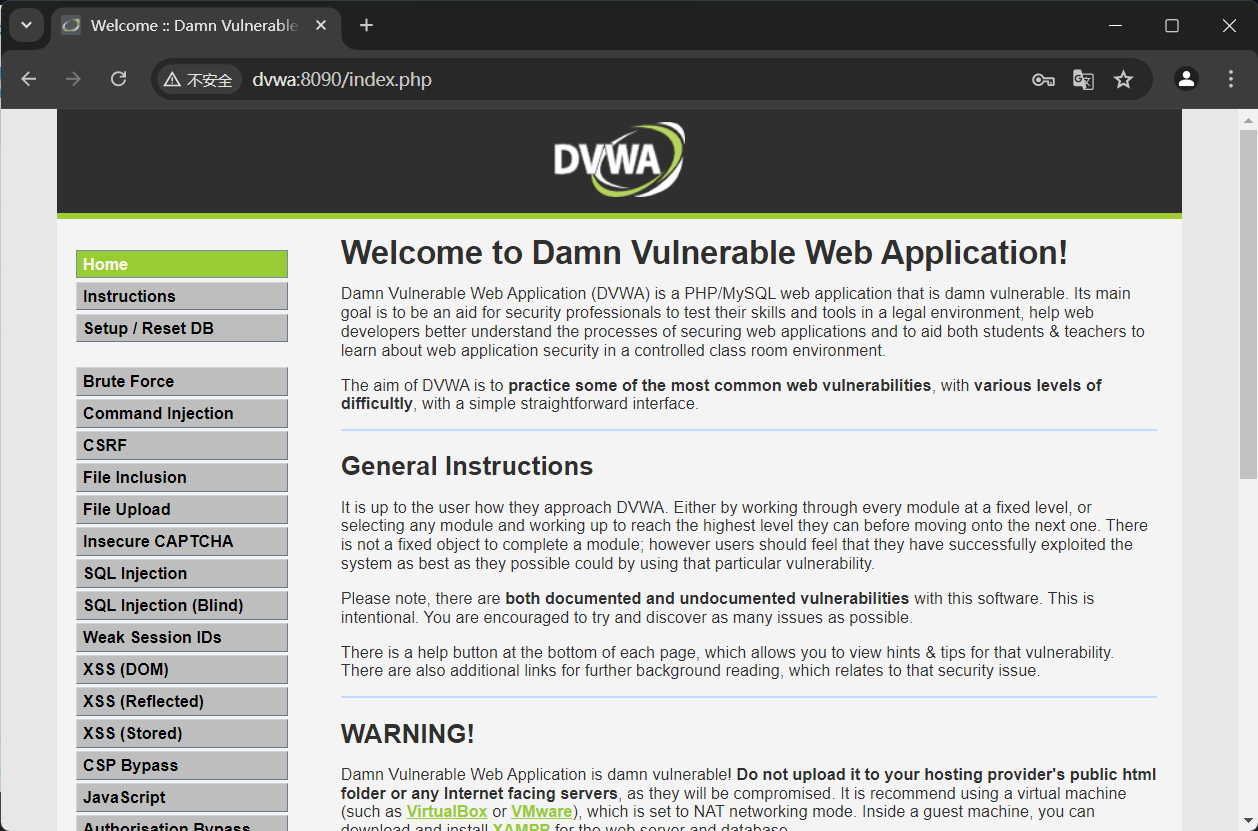

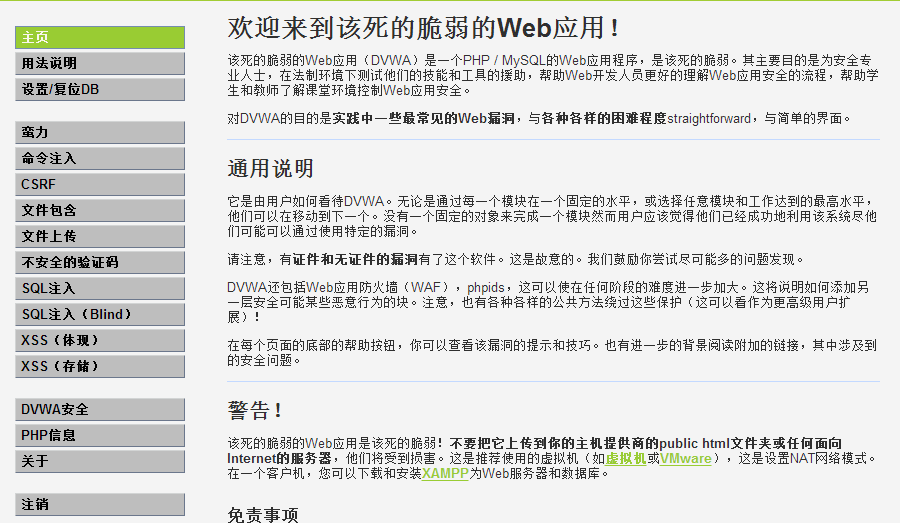

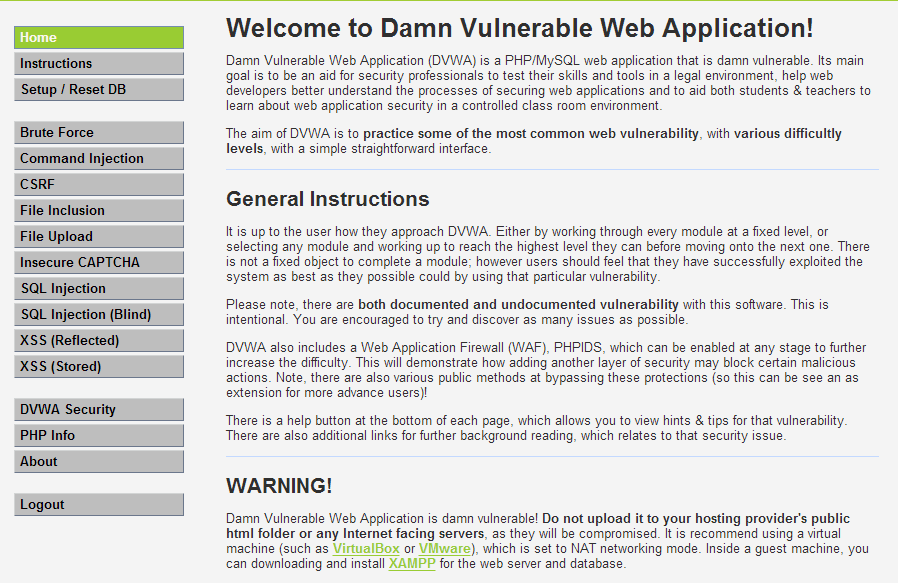

DVWA系列(一)----DVWA简介

一、DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。 DVWA是randomstorm的一个开源项目。如果你更多的了解randomstorm的服务和产品你可以访问他们官方网

phpstudy的安装dvwa

phpstudy安装dvwa 1. 下载phpstudy Windows版phpstudy下载 - 小皮面板(phpstudy) (xp.cn) 2. 搭建dvwa靶场 下载地址:https://github.com/ethicalhack3r/DVWA/archive/master.zip 将其放入www文件夹中 3. 修改配置文件 将\DVWA-master\config中c

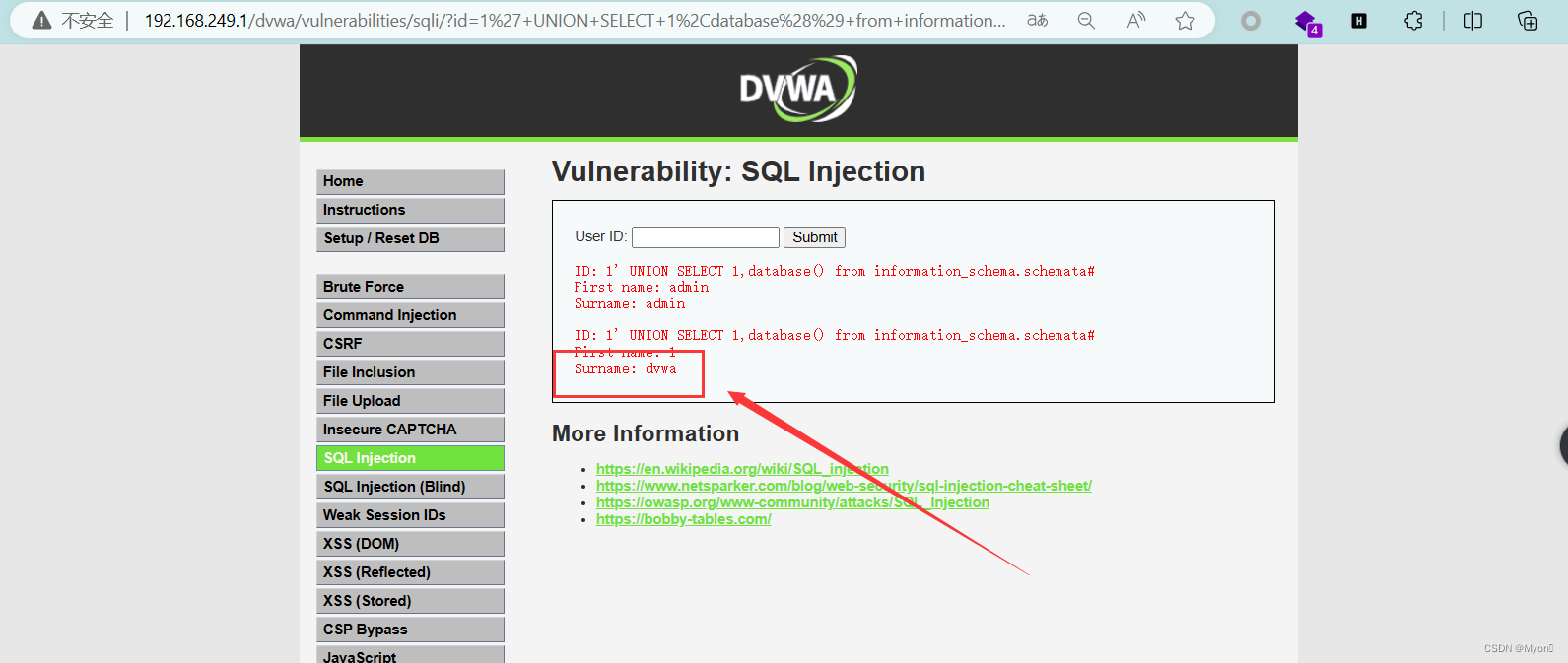

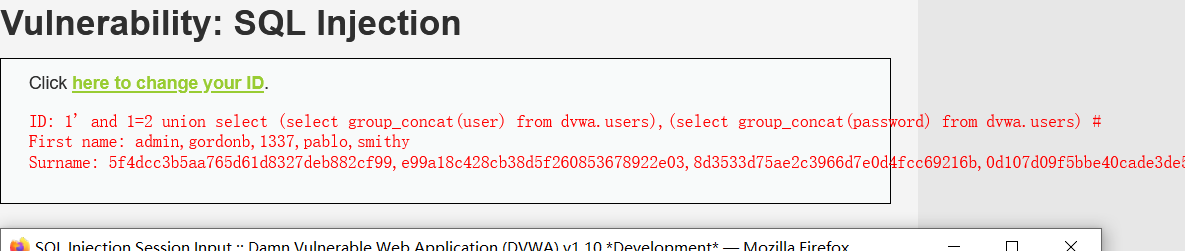

Dvwa sql low 联合注入,报错注入

Dvwa sql low 联合注入,报错注入 \1. 判断注入点 输入1,数据正常显示,输入1’,页面显示爆错,1附近多出现了一个逗号 \2. 判断注入类型 ?id=1’ and 1=1 # 正常显示数据, ?id=1’ and 1=2 # 页面不显示数据,也不会报错 判断 low级别的注入是字符型 \3. 判断字段数 ? Id=1’ order by 3 # ?id=1’

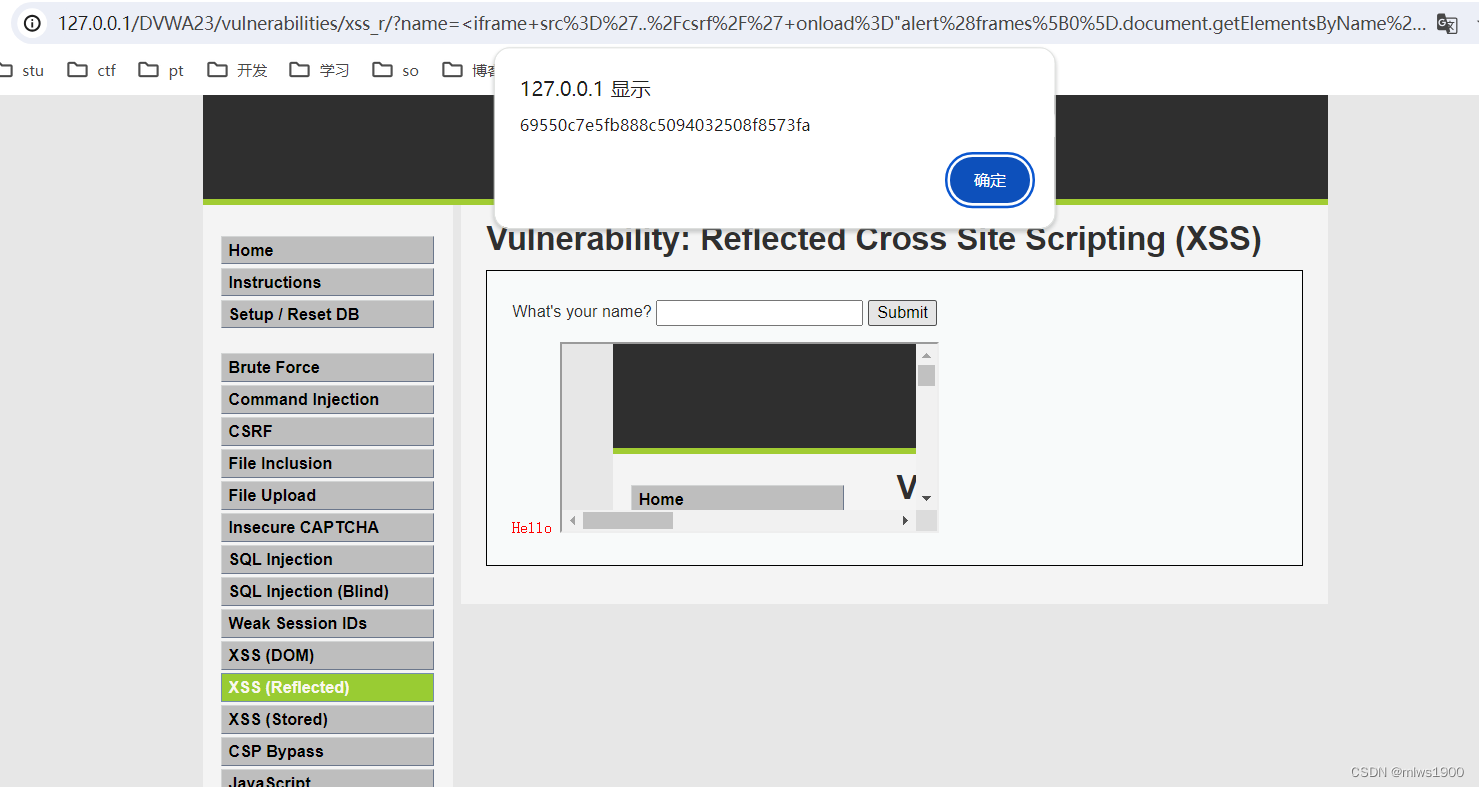

【渗透测试】|基于dvwa的CSRF初级,中级,高级

一、渗透测试 二、渗透测试过程中遇到的问题和解决 在初级csrf中,想要通过伪造一个404页面,达到修改密码的效果 伪造404页面的html代码如下: <html><head></head><body><img src="http://192.xx.xx.xx/dvwa/vulnerabilities/csrf/?password_new=1234567&password_conf=1

1、渗透之利用sqlmap对dvwa进行sql注入

测试环境:dvwa+Kail 1、寻找注入点:http://192.168.43.75/dvwa/vulnerabilities/sqli/ 1.2、注入点初步测试: 1' union select user, password from users# 1.3、继续测试:1'or'1'='1 2、使用Kail工具测试: sqlmap -u http://192.168.43.

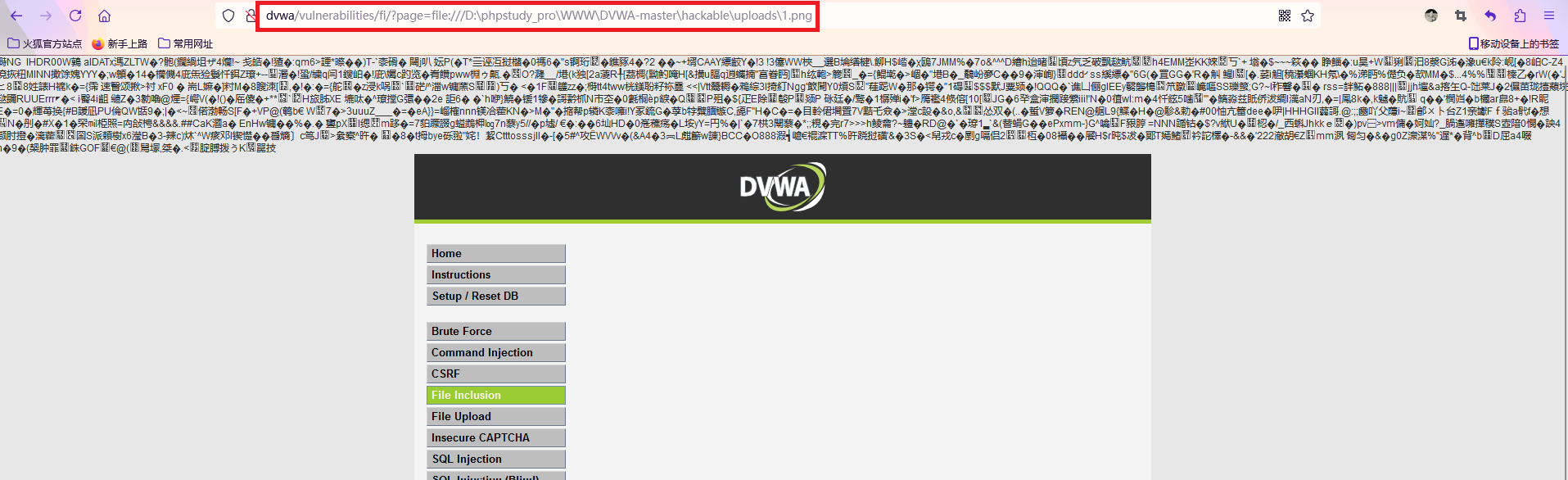

DVWA -File Upload-通关教程-完结

DVWA -File Upload-通关教程-完结 文章目录 DVWA -File Upload-通关教程-完结页面功能LowMediumHighImpossible 页面功能 此页面的功能为选择某个图片文件点击Upload按钮上传,上传成功后得知文件上传路径为DVWA\hackable\uploads。 Low 源码审计 这段 PHP 代码是一个简单的文件上传处理

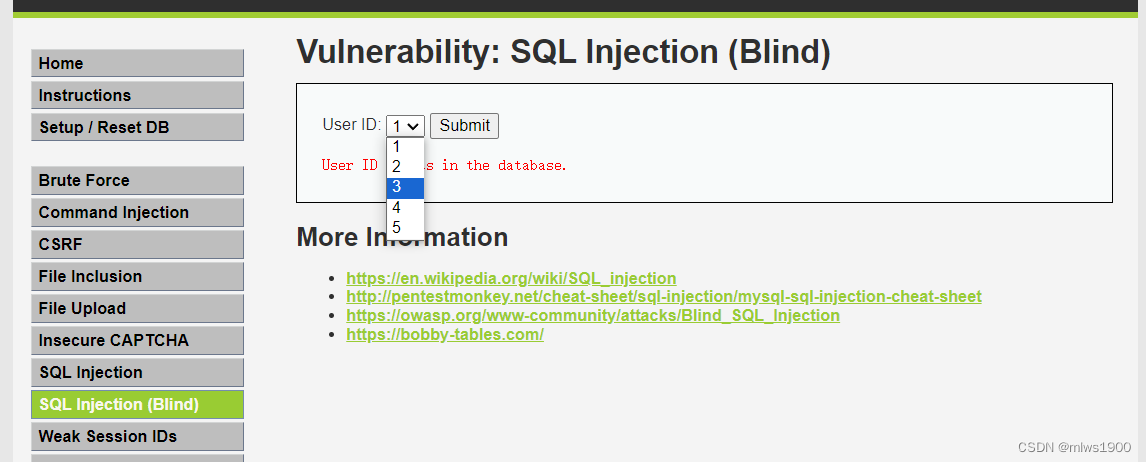

DVWA靶场-SQL Injection (Blind)SQL注入盲注

概念 SQL Injection(Blind),即SQL盲注; 注入:可以查看到详细内容; 盲注:目标只会回复是或不是,没有详细内容; 盲注,与一般注入的区别在于,一般的注入攻击者可以直接从页面上看到注入语句的执行结果,而盲注时攻击者通常是无法从显示页面上获取执行结果,甚至连注入语句是否执行都无从得知,因此盲注的难度要比一般注入高。 类型 基于布尔值的盲注; 基于时间的盲注; 基

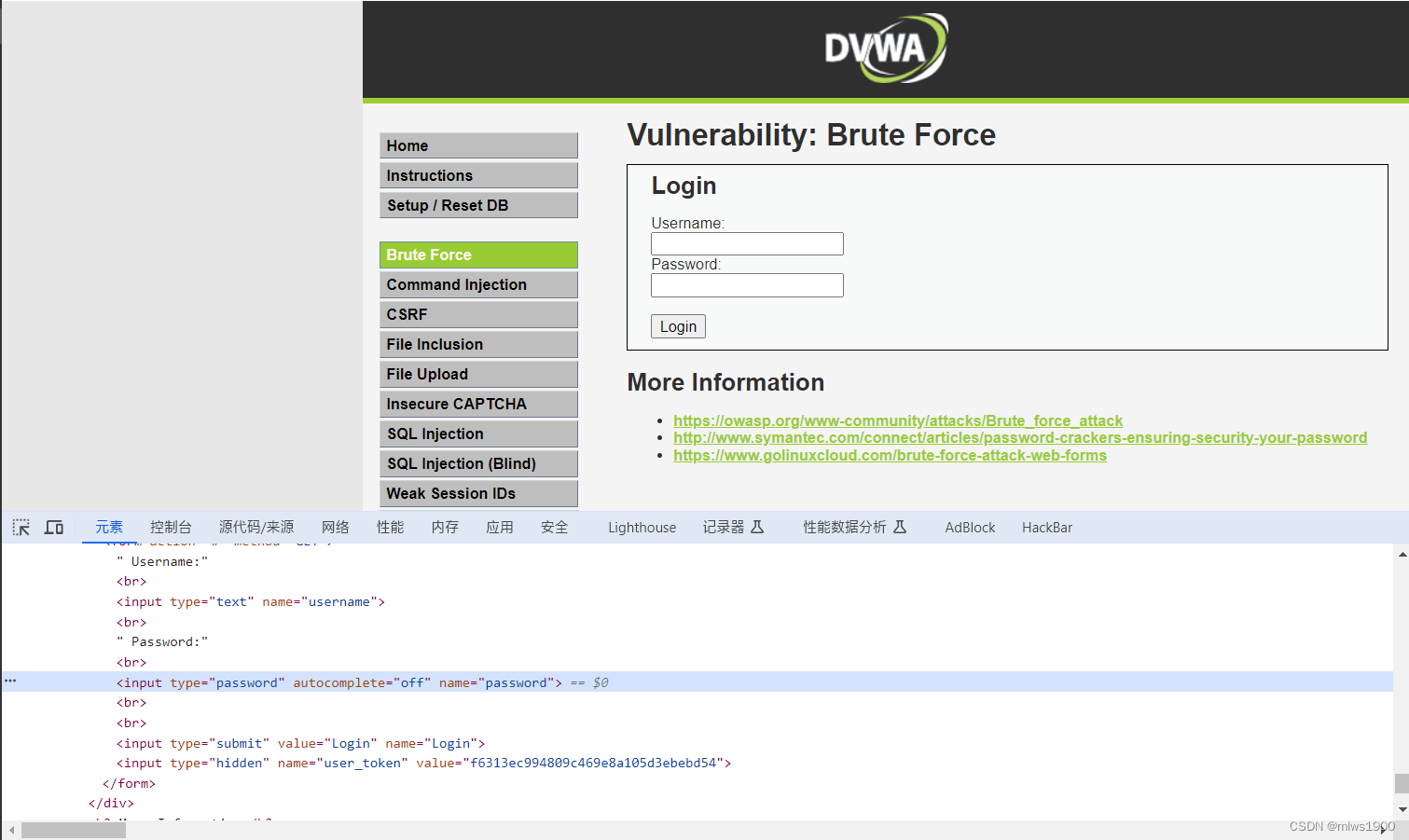

DVWA 高级暴力破解

用户admin 密码123(随意) 用burp抓包 右键intruder进入后 依次选中密码和token值添$(点击Add即可) 再点击Resource Pool在下面设置值为1 下一步 进入后点击Refetch response然后看到下面代码,复制框中内容,点击OK 点击start attack 出现下

DVWA靶场-SQL InjectionSQL注入

SQL Injection(SQL注入)概念 就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。 手工注入常规思

DVWA靶场-CSRF跨站请求伪造

CSRF(跨站请求伪造)简介概念 CSRF(Cross—site request forgery),跨站请求伪造,是指利用受害者未失效的身份认证信息(cookie,会话等),诱骗其点击恶意链接或者访问包含攻击代码的页面,在受害人不知情的情况下,以受害者的身份向(身份认证信息所对应的)服务器发送请求,从而完成非法操作(如转账,改密等)。 CSRF与XSS的区别 CSRF属于业务逻辑漏洞

phpstudy搭建简单渗透测试环境upload-labs、DVWA、sqli-labs靶场

好久没有做渗透相关的试验了,今天打开phpstudy发现很多问题,好多环境都用不了,那就卸载重装吧,顺便记录一下。 小皮下载地址: https://www.xp.cn/download.html 下载安装完成 一、下载搭建upload-labs环境 github网址:https://github.com/Tj1ngwe1/upload-labs 将下载好的压缩包放在www下解压修改文件

【DVWA】19. Insecure CAPTCHA 不安全的验证码(全等级)

文章目录 1. Low1) 源码分析2)实操 2. Medium1) 源码分析2)实操 3. High1) 源码分析2)实操 4. Impossible1) 源码分析 1. Low 1) 源码分析 <?phpif( isset( $_POST[ 'Change' ] ) && ( $_POST[ 'step' ] == '1' ) ) {// Hide the CAPTCHA

DVWA靶场-暴力破解

DVWA是一个适合新手锻炼的靶机,是由PHP/MySQL组成的 Web应用程序,帮助大家了解web应用的攻击手段 DVWA大致能分成以下几个模块,包含了OWASP Top 10大主流漏洞环境。 Brute Force——暴力破解Command Injection——命令注入CSRF——跨站请求伪造File Inclusion——文件包含File Upload——文件上传漏洞I

dvwa(4)——CSRF(跨站请求伪造)

1. 前言 1.1 什么是CSRF(跨站请求伪造) CSRF(Cross—site request forgery),跨站请求伪造,是指利用受害者未失效的身份认证信息(cookie,会话等),诱骗其点击恶意链接或者访问包含攻击代码的页面,在受害人不知情的情况下,以受害者的身份向(身份认证信息所对应的)服务器发送请求,从而完成非法操作(如转账,改密等)。 1.2 CSRF与XSS的区别 CS

DVWA 靶场 SQL 注入报错 Illegal mix of collations for operation ‘UNION‘ 的解决方案

在 dvwa 靶场进行联合 SQL 注入时,遇到报错 Illegal mix of collations for operation 'UNION' 报错如下图: 解决办法: 找到文件 MySQL.php 大致位置在 \dvwa\includes\DBMS 目录下 使用编辑器打开 检索 $create_db 第一个就是 在 {$_DVWA[ 'db_database'

DVWA 靶场之 Command Injection(命令执行)middlehigh

对于 middle 难度的 我们直接先看源码 <?phpif( isset( $_POST[ 'Submit' ] ) ) {// Get input$target = $_REQUEST[ 'ip' ];// Set blacklist$substitutions = array('&&' => '',';' => '',);// Remove any of the characte

dvwa高级爆破 通过bp v2021

1. 将登录请求进行拦截,发现增加了user_token参数,所以爆破要选择两个参数来进行,先将请求发送到intruder。 2. 设置两个参数 password和user_token为变量,攻击类型选择pitchfork,意思是草叉模式(Pitchfork )——它可以使用多组Payload集合,在每一个不同的Payload标志位置上(最多20个),遍历所有的Payload。举例来说,如果有

CSRF 基于dvwa low和medium

CSRF 1.跨站请求伪造原理总结 一个CSRF漏洞攻击的实现,其需要由“三个部分”来构成 1、有一个漏洞存在(无需验证、任意修改后台数据、新增请求) 2、伪装数据操作请求的恶意链接或者页面 3、诱使用户主动访问或登录恶意链接,触发非法操作 第一部分:漏洞的存在 关键字:跨站请求漏洞(CSR:Cross Site Request) 如果需要CSRF攻击能够成功,首先就需要目标站点或系统存

CSRF漏洞危害,防御及其dvwa环境下的利用

1.csrf(用户请求伪造) 1.1原理:(攻击者知道重要操作的所有参数)当A用户使用浏览器访问一个带有csrf漏洞的网站时,并且产生了cookie值存储在浏览器中,在用户A不退出网站的前提下,这时候访问用户B(攻击者)构造的的恶意链接,使其服务器以为是用户A的合理请求以达到攻击者想要的请求。 1.2危害:以受害者名义发送邮件,发消息,盗取受害者的账号,甚至购买商品,虚拟货币转账,修改受害者的网络

DVWA靶场通关之SQL Injection

SQL Injection 以下ip均为dwva靶场的ip地址,这里我搭建在虚拟机win2008中 一. low 1. 求闭合字符 输入1 1' and 1=1 # 可能存在单引号sql注入 2. 求列数 1' and 1=1 order by 2# 1' and 1=1 order by 3# 说明有两列 3. 求显示位 1' and 1=2