dc2专题

vulnhub靶场-DC2

一、环境配置 1.下载地址:https://www.vulnhub.com/entry/dc-2,311/ 2.靶场配置:Nat模式 更改hosts文件,官网提示需要更改hosts文件才能访问到网站,否则访问不了 kali进入编辑模式vim,添加上自己的靶机ip地址保存即可 vim /etc/hosts 3.攻击机:kali ip:192.168.111.12

Vulnhub靶机:DC2

一、介绍 运行环境:Virtualbox 攻击机:kali(10.0.2.15) 靶机:DC2(10.0.2.55) 目标:获取靶机root权限和flag 靶机下载地址:https://www.vulnhub.com/entry/dc-2,311/ 二、信息收集 使用nmap主机发现靶机ip:10.0.2.55 使用nmap端口扫描发现靶机开放端口:80、7744 打开网

Vulnhub-DC2

靶场配置 攻击机:192.168.232.140 (kali) 靶机:使用NAT ip地址为192.168.232.149 渗透攻击 信息收集 存活主机探测 使用nmap进行主机存活探测: nmap -sV -Pn 192.168.232.0/24 成功发现目标靶机IP地址为192.168.232.149,并发现该主机开放端口80 尝试访问web服务,这里在访问的时候可能存

红队攻防实战之DC2

吾愿效法古圣先贤,使成千上万的巧儿都能在21世纪的中华盛世里,丰衣足食,怡然自得 0x01 信息收集: 1.1 端口探测 使用nmap工具 可以发现开放了80端口,网页服务器但是可以看出做了域名解析,所以需要在本地完成本地域名解析。 1.2 威胁建模 使用浏览器访问地址,使用插件Wappalyzer进行网站指纹识别 从指纹识别信息中提取出的信息有: 1 操作系统:Debia

vulnhub--DC2

环境:kali、DC2靶机 DC2靶机默认桥接模式,开启前改成net模式,保证kali和DC2在同一局域网中。(也可都是桥接模式,我比较习惯net模式) ifconfig查看kaliIP地址:192.168.44.131 查看C段,准备C段扫描,在虚拟机编辑--虚拟网络编辑器中, 得知网段192.168.44.0/24,使用nmap扫描存活主机 nmap -sP 192.168.

玩转靶机Vulnhub:DC2(详细)

Vulnhub:DC2 靶机和环境准备: 主机发现: 信息收集: rbash逃逸: SUID提权: 总结: 靶机和环境准备: 宿主机:kaili dc1靶机下载:DC: 2 ~ VulnHub 主机发现: arp-scan -l 发现靶机ip地址192.

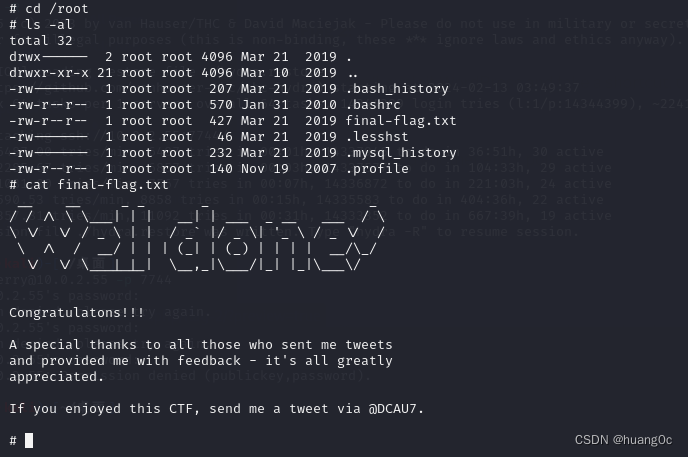

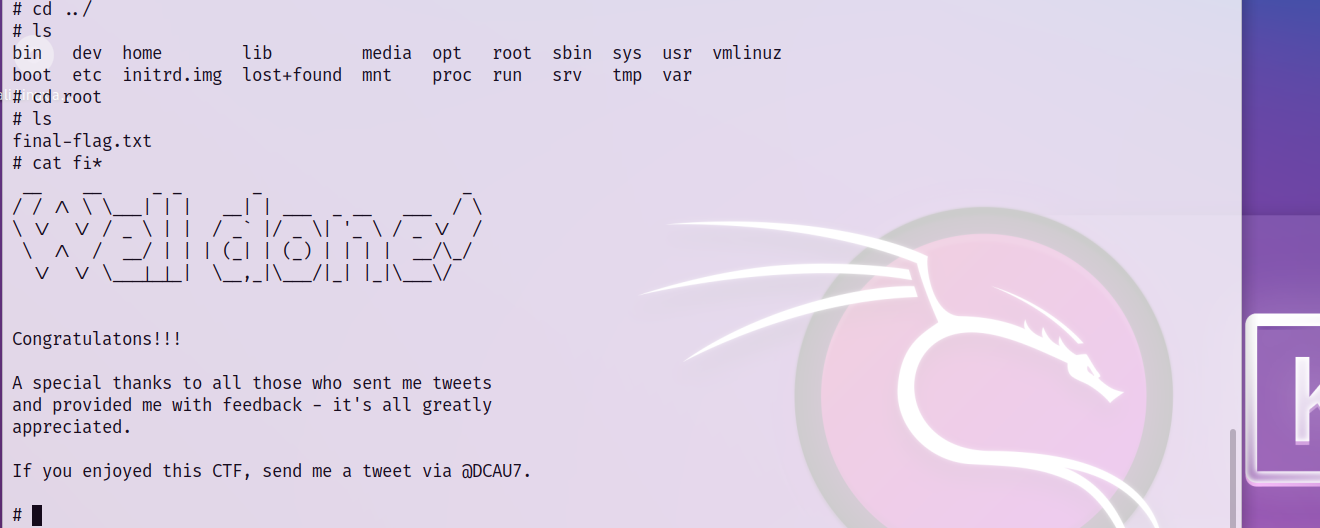

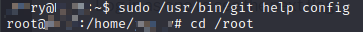

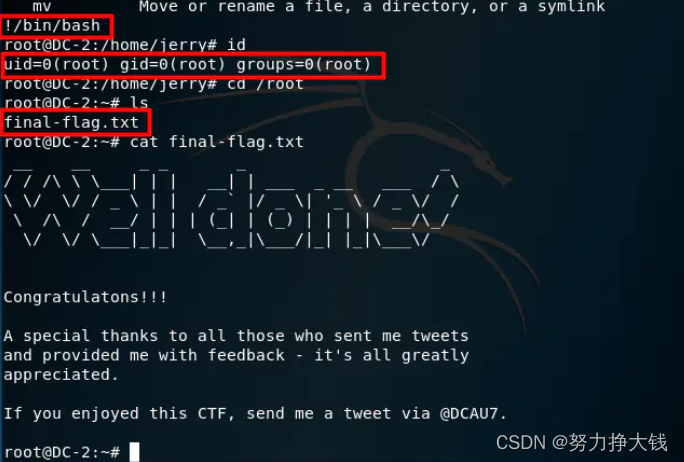

Vulnhub系列之DC2靶场详解

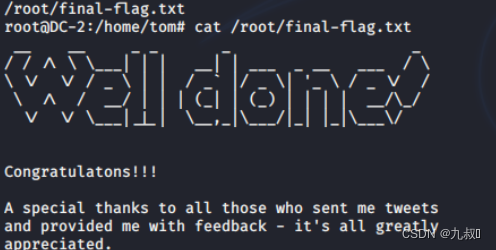

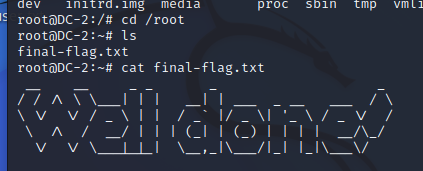

文章目录 环境直接更改域名解析进网站拿flag1爆破用户进后台拿flag2登陆ssh,绕过rbash限制拿flag3su切换用户拿flag4git提权拿final-flag 环境 DC-2靶场VMware虚拟机kali 直接更改域名解析进网站拿flag1 根据目标靶场的MAC地址得出IP为:192.168.31.182,直接上nmap扫描。 可以发现开放了80端口,网页服务

【vulnhub靶场】-dc2

1、环境配置 kali:88.16.153.14 dc-2:88.16.153.6 配置hosts文件: linux:vi /etv/hosts 2、信息收集 2.1开放端口:80、7744,且7744是ssh服务,一般是22端口,不太正常 2.2浏览网站,得知CMS是wordpress5.9.3,且有个flag1,内容翻译过来大概意思w为我的密码字典不行,需要使用cewl收集密码,且fla