conntrack专题

conntrack如何限制您的k8s网关

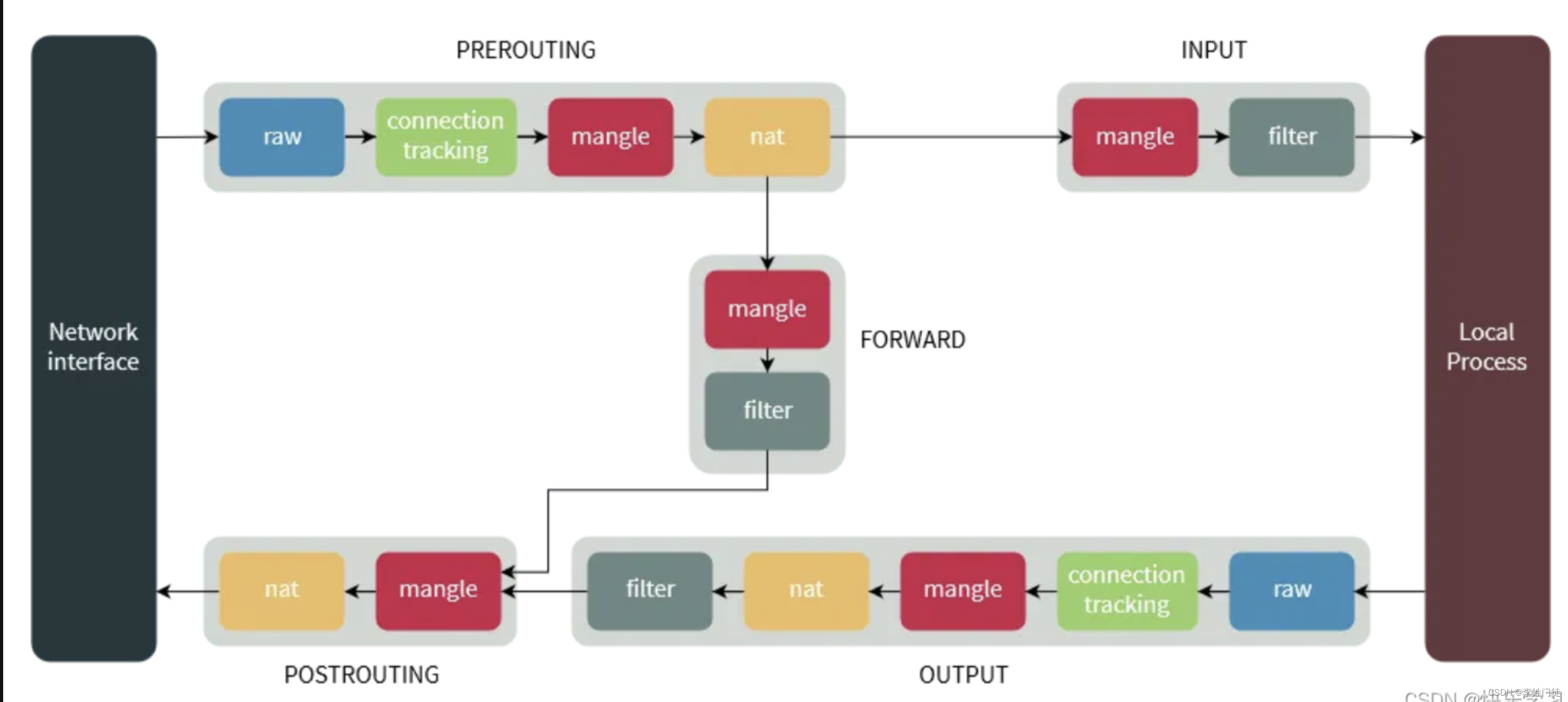

1.1 conntrack 介绍 对于那些不熟悉的人来说,conntrack简单来说是Linux内核的一个子系统,它跟踪所有进入、出去或通过系统的网络连接,允许它监控和管理每个连接的状态,这对于诸如NAT(网络地址转换)、防火墙和保持会话连续性等任务至关重要。它作为Netfilter的一部分运行,Netfilter是Linux内核用于网络数据包过滤的框架,它为连接跟踪、数据包过滤和网络地址转

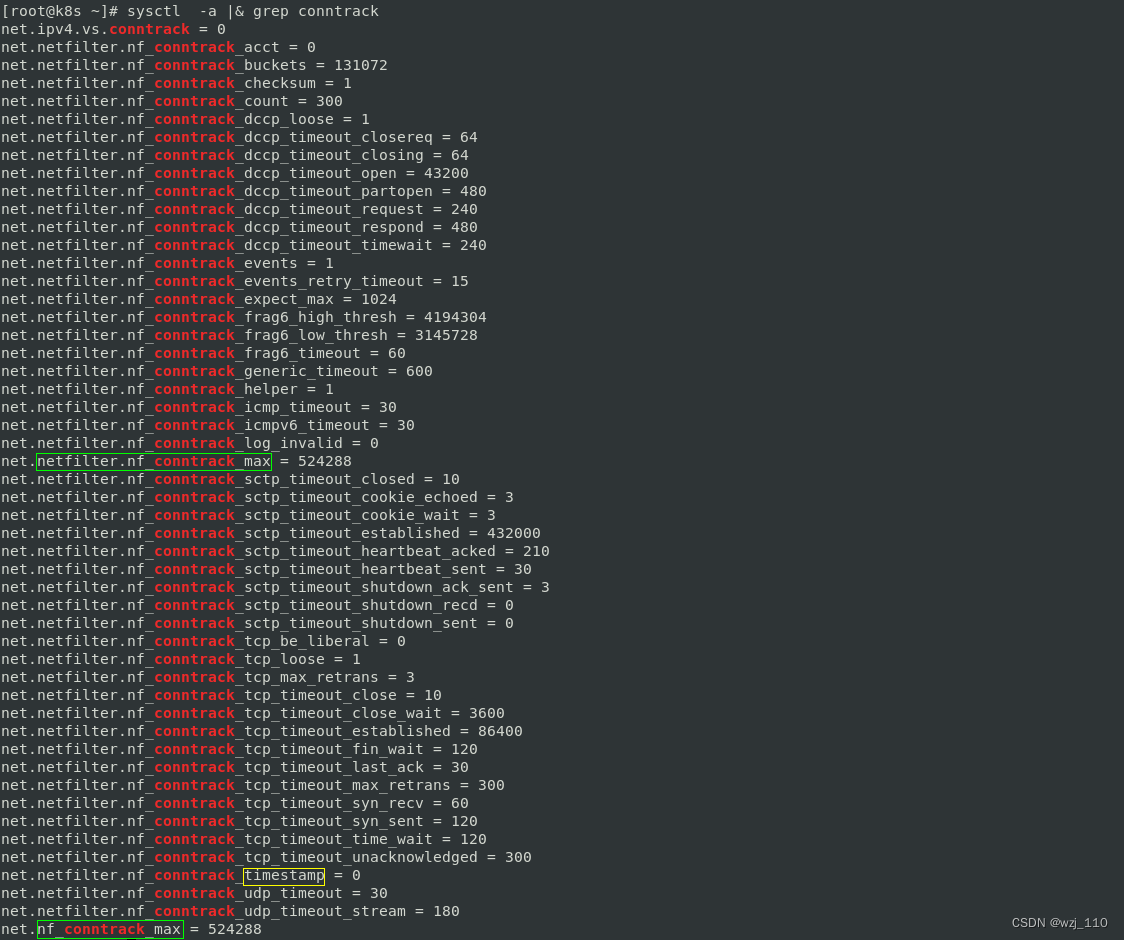

不要盲目增加ip_conntrack_max-理解Linux内核内存

http://blog.csdn.net/dog250/article/details/7107537 1.由ip_conntrack引出的Linux内存映射 有很多文章在讨论关于ip_conntrack表爆满之后丢弃数据包的问题,对此研究深入一些的知道Linux有个内核参数ip_conntrack_max,在拥有较大内存的机器中默认65536,于是疯狂的增加这个参数,比如设置成10000

conntrack链接 tcp

一、连接跟踪的预备知识 连接跟踪的概念及作用,这里都不做介绍了。下面先说一下连接跟踪在Netfilter中起效的hook点以及对应的hook函数。 /* [color=Blue]Connection tracking may drop packets, but never alters them, so make it the first hook. */ static

如何扩展Linux的ip_conntrack multi zone conntrack机制

inux中有一个基于Netfilter的连接跟踪机制,即ip_conntrack,每一个conntrack表示的就是一个流,该流里面保存了大量的信息字段,这些字段本地有效,指导着数据包的转发策略,但是我觉得这些字段信息还不够详细,试想,一个nfmark字段好像就可以做到一切了,但是我如果想为一个数据流绑定一个字符串怎么办呢?也许你会说使用iptables+ipset+nfmark可以完成一切,这

Linux中的conntrack命令深入解析

在Linux网络管理和监控领域,conntrack命令是一个强大的工具,它提供了对netfilter连接跟踪系统的直接访问🔍。这篇文章将深入探讨conntrack的由来、底层原理、参数意义,以及其常见用法,并对返回结果的每个字段进行详细解释。 1. conntrack的由来📜 conntrack命令源于Linux的netfilter项目🌐,这是一个内置于Linux内核中的网络包处理模块。

Linux conntrack和iptables技术解析

Linux conntrack和iptables技术解析 1. netfilter解析1.1 netfilter的基础原理1.2 netfilter的相关hook 2. conntrack解析2.1 conntrack的基础原理2.2 conntrack的表记录解析 3. iptables解析3.1 iptables基础原理3.2 融合conntrack表的iptables规则 4. 疑问和

modprobe: FATAL: Module nf_conntrack_ipv4 not found

场景:k8s环境搭建时,需要安装ipvs的功能时报错。 原因:linux内核版本不兼容,当前内核版本5.4.270-1.el7.elrepo.x86_64 原脚本: cat > /etc/sysconfig/modules/ipvs.modules <<EOF#! /bin/bashmodprobe -- ip_vsmodprobe -- ip_vs_rrmodprobe -- ip

Linux下快速解析nf_conntrack

1. 背景 回顾了项目需求是系统的统计tcp连接数; 于是想到了 nf_conntrack 这个Linux内核提供的记录和跟踪连接状态的功能; 然后写了个程序解析 /proc/net/nf_conntrack这个映射文件,后来悲剧就发生了,当conntrack表记录变增加到1w以上之后,解析速度急速下降,到了10w规模后,解析耗时几十秒都不能完成,,, 终于后来翻到了netfilter的老巢,发

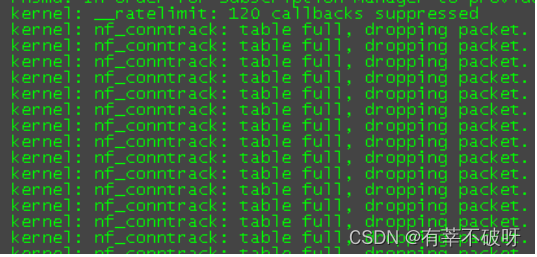

LINUX服务器防火墙nf_conntrack问题一例

一、故障现象 业务反馈服务异常,无法响应请求,从系统日志 dmesg 或 /var/log/messages 看到大量以下记录:kernel: nf_conntrack: table full, dropping packet. 二、问题分析 业务高峰期服务器访问量大,内核 netfilter 模块 conntrack 相关参数配置过小不合理,导致 IP 包被丢掉,连接无法建立。

Linux网络之连接跟踪 conntrack

一 Linux网络之连接跟踪 conntrack k8s 有关conntrack的分析 ① 什么是连接跟踪 netfilter连接跟踪 conntrack 详述 思考:连接跟踪模块会对'哪些协议'进行'跟踪'?'TCP'、UDP、ICMP、DCCP、SCTP、'GRE' ② 为什么需要连接跟踪 '没有'连接跟踪有'很多问题'是不好'解决'的:1、conntrack是属于'

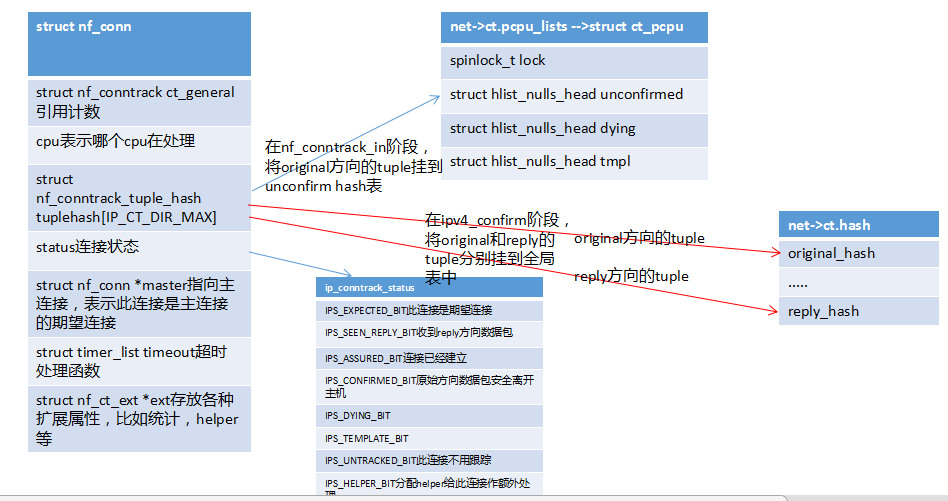

netfilter链接跟踪实现之nf_conntrack_in函数

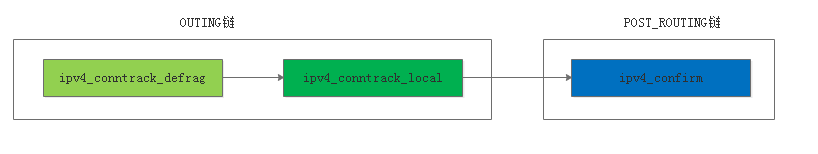

1、数据包方向 要分析连接链接跟踪的实现我们就要先分析数据包在协议栈中的方向,总的来说主要分为三个方向:本机转发的数据包、本机接受的数据包、本机产生的数据包,我们之前分析了连接跟踪只在四个链上注册了钩子函数,分别是PRE_ROUTING链、OUT链、LOCAL_IN链、POST_ROUTING链。PRE_ROUTING链上注册的是ipv4_conntrack_in,OUT链上注册的是ipv4_c

nf_conntrack连接跟踪模块

nf_conntrack连接跟踪模块 在iptables里,包是和被跟踪连接的四种不同状态有关的。它们分别是NEW,ESTABLISHED,RELATED和INVALID。后面我们会深入地讨论每一个状态。使用iptables的state模块可以匹配操作这几种状态,我们能很容易地控制“谁或什么能发起新的会话”。为什么需要这种状态跟踪机制呢?比如你的80端口开启,而你的程序被植入反弹式木马,导致服务

netfilter之conntrack连接跟踪

连接跟踪conntrack是状态防火墙和NAT的基础,每个经过conntrack处理的数据包的skb->nfctinfo都会设置如下值之一,后续流程中NAT模块根据此值做不同的处理,filter模块可以在扩展匹配中指定state进行不同的处理。 enum ip_conntrack_info {/* Part of an established connection (either directi