本文主要是介绍Linux conntrack和iptables技术解析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Linux conntrack和iptables技术解析

- 1. netfilter解析

- 1.1 netfilter的基础原理

- 1.2 netfilter的相关hook

- 2. conntrack解析

- 2.1 conntrack的基础原理

- 2.2 conntrack的表记录解析

- 3. iptables解析

- 3.1 iptables基础原理

- 3.2 融合conntrack表的iptables规则

- 4. 疑问和思考

- 4.1 conntrack和iptables的优先级以及流量解析?

- 6. 参考文档

conntrack和iptables是Linux操作系统中的两个网络工具,用于网络连接跟踪和流量过滤。

conntrack是一个内核模块,用于在网络连接建立时跟踪和记录连接的信息。它可以记录连接的源地址、目的地址、端口等信息,并且能够在连接关闭后继续跟踪一段时间。通过conntrack,系统管理员可以查看和管理网络连接状态,如查看活动连接、删除连接等。

iptables是一个防火墙工具,用于管理和配置Linux操作系统的数据包过滤规则。它可以根据数据包的源地址、目的地址、端口等信息来过滤网络流量,以实现访问控制、防火墙功能等。iptables可以使用多种过滤策略,如允许、拒绝、重定向等,以及进行网络地址转换(NAT)等功能。

在使用iptables进行流量过滤时,可以利用conntrack模块跟踪连接状态。这样可以根据连接状态来过滤数据包,如只允许已建立的连接通过,或者只允许新建连接的数据包通过等。

1. netfilter解析

1.1 netfilter的基础原理

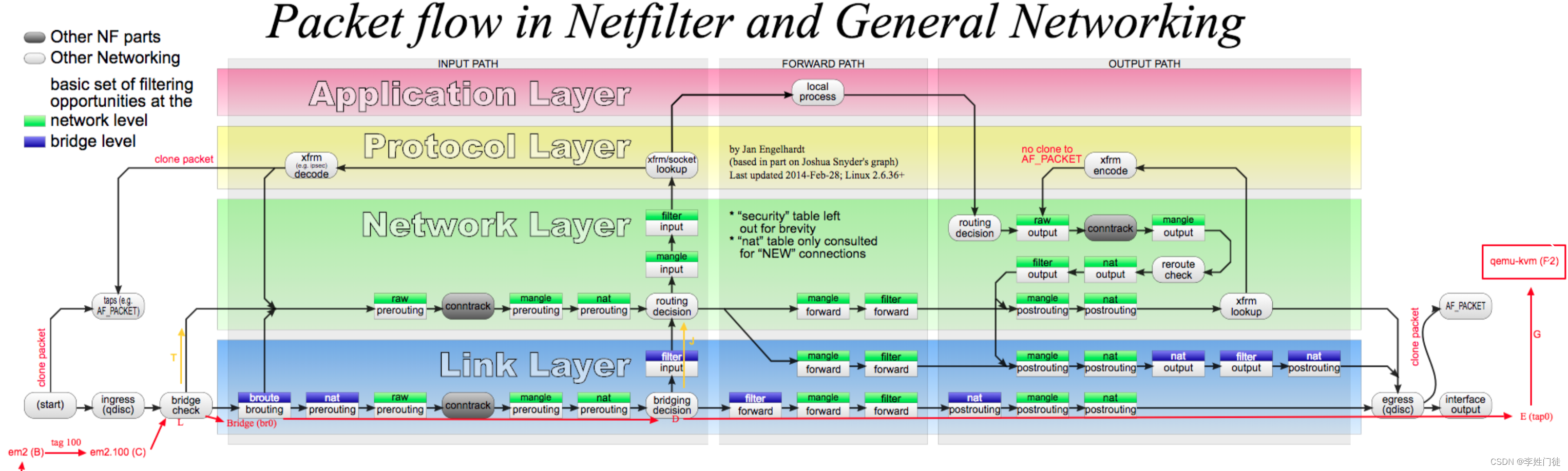

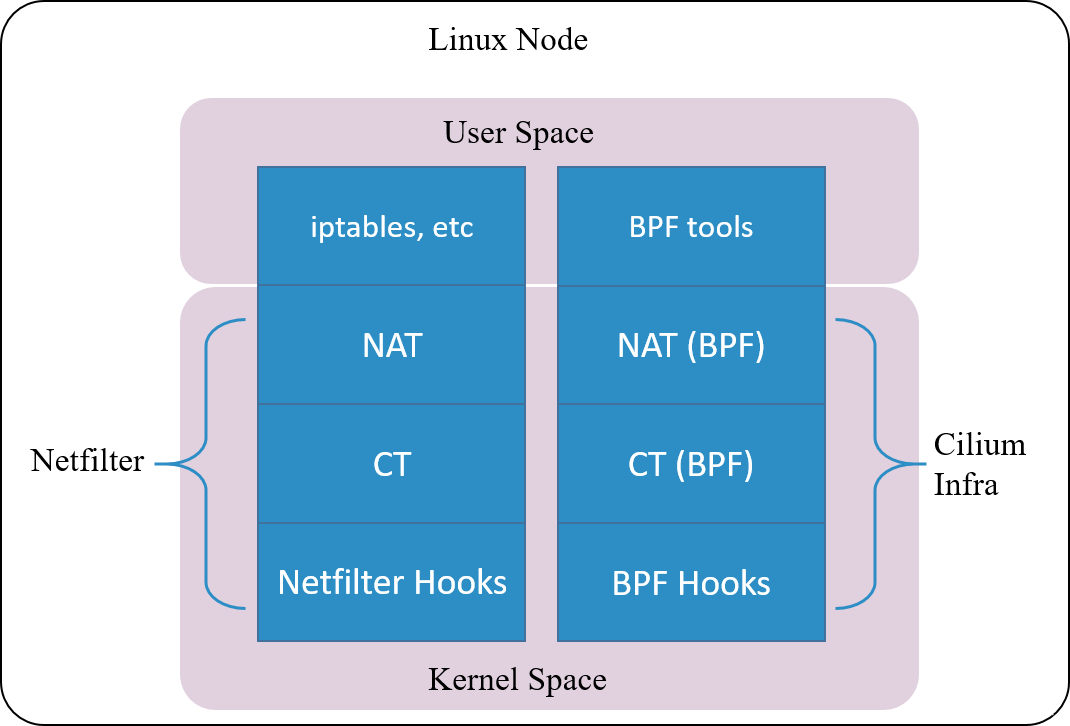

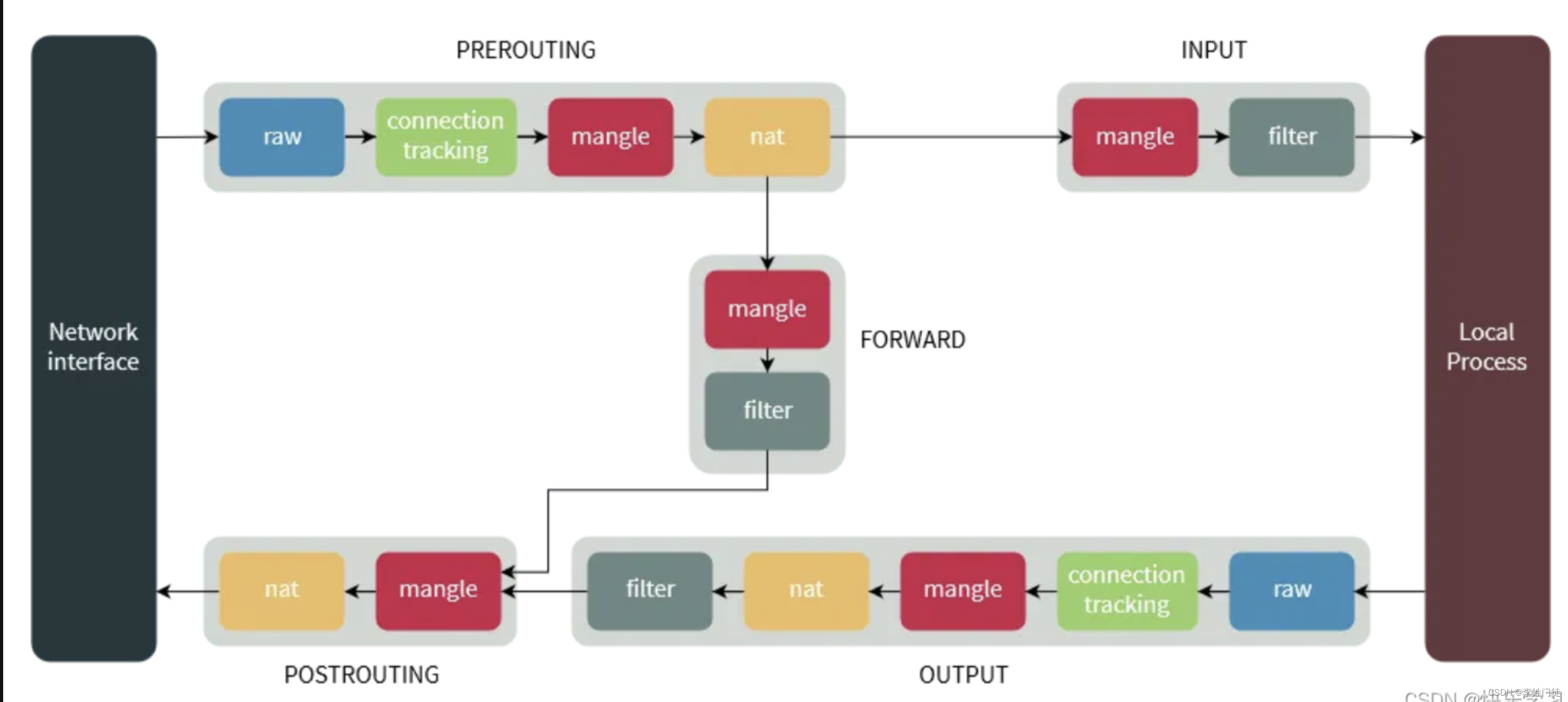

netfilter是linux内核中的一个数据包处理框架,用于替代原有的ipfwadm和ipchains等数据包处理程序。netfilter的功能包括数据包过滤,修改,SNAT/DNAT等。netfilter在内核协议栈的不同位置实现了5个hook点,其它内核模块(比如ip_tables)可以向这些hook点注册处理函数,这样当数据包经过这些hook点时,其上注册的处理函数就被依次调用,用户层工具像iptables一般都需要相应内核模块ip_tables配合以完成与netfilter的交互。netfilter hooks、ip{6}_tables、connection tracking、和NAT子系统一起构成了netfilter框架的主要部分。

--->PRE------>[ROUTE]--->FWD---------->POST------>Conntrack | Mangle ^ MangleMangle | Filter | NAT (Src)NAT (Dst) | | Conntrack(QDisc) | [ROUTE]v |IN Filter OUT Conntrack| Conntrack ^ Mangle| Mangle | NAT (Dst)v | Filter

netfilter全链路架构

netfilter成为iptables和conntrack的基础, 通过在相关链路配置相关的hook,相关流量经过对应的链路时,会触动相关hook,从而回调相关的操作函数,对流量进行nat等操作转换。

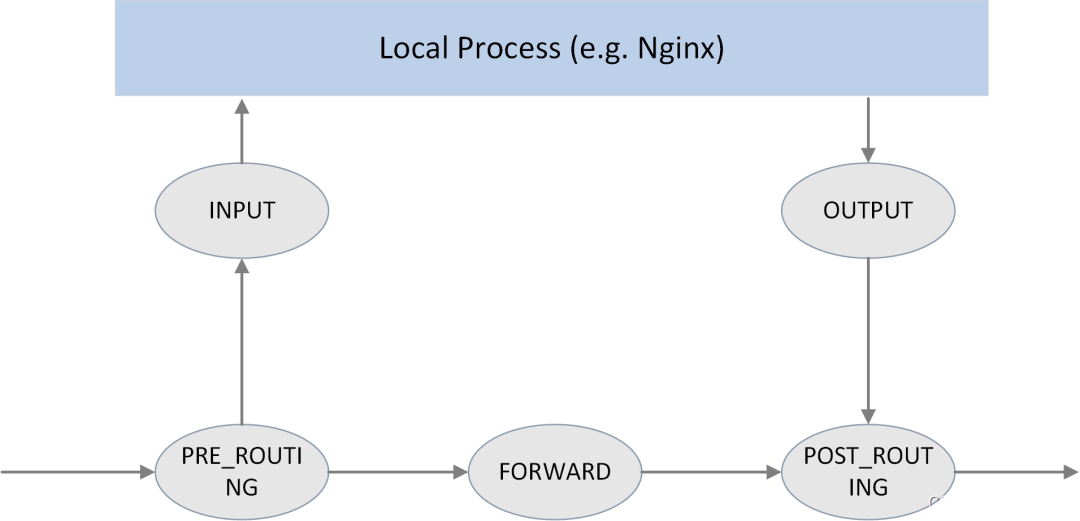

1.2 netfilter的相关hook

// include/uapi/linux/netfilter_ipv4.h#define NF_IP_PRE_ROUTING 0 /* After promisc drops, checksum checks. */

#define NF_IP_LOCAL_IN 1 /* If the packet is destined for this box. */

#define NF_IP_FORWARD 2 /* If the packet is destined for another interface. */

#define NF_IP_LOCAL_OUT 3 /* Packets coming from a local process. */

#define NF_IP_POST_ROUTING 4 /* Packets about to hit the wire. */

#define NF_IP_NUMHOOKS 5

每个 hook 点可以注册多个处理函数(handler)。在注册时必须指定这些 handlers 的优先级,这样触发 hook 时能够根据优先级依次调用处理函数。

2. conntrack解析

2.1 conntrack的基础原理

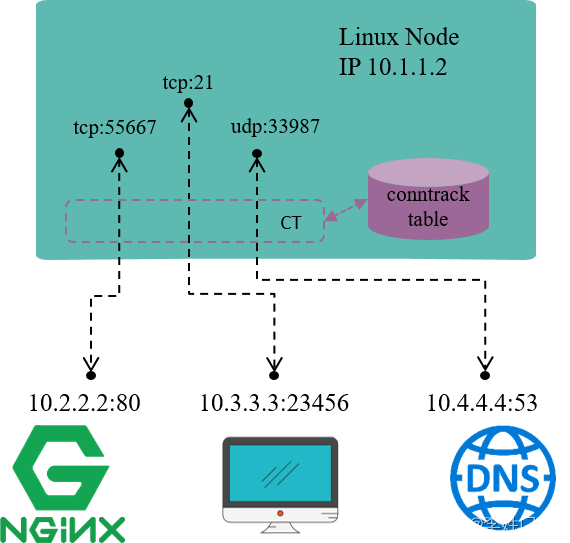

conntrack是实现nat地址转换的灵魂,一个连接仅在首次经过netfilters链条时会计算nat表,一旦conntrack记录下这次的改写关系,后续无论是去程包还是回程包都是依据conntrack表进行改写关系的处理,不会再重复执行nat表中的DNAT/SNAT规则。

conntrack本质是一个内核里的hash表,每个node上的conntrack在跟踪流过它的每一条连接

常用的命令如下

- 查看conntrack表记录: conntrack -L

- 清空conntrack表记录: conntrack -D

- 监控流事件: conntrack -E

2.2 conntrack的表记录解析

针对nat场景进行命令解析

udp 17 177 src=10.29.0.1 dst=10.29.0.19 sport=5331 dport=53 src=10.29.0.19 dst=10.29.0.1 sport=53 dport=15316 [ASSURED] mark=0 use=1

该conntrack表记录的解释是

- 10.29.0.1出包时,没有命中conntrack记录,iptables做了snat, 5331->15316

- 10.29.0.19回包时, 10.29.0.19回包到 10.29.0.1:15316, 命中这条conntrack记录

- conntrack记录会根据出包、回包的关系表,把15316还原给5331, 这时候iptables没有参与

- 10.29.0.1后续的流量出包、入包都是直接走的conntrack记录,自动完成snat, iptables没有参与,这样能够减少iptables作用的频率从而提升效率

- 如果后续长时间没有流量命中相关的conntrack记录,conntrack记录会自动老化删除,默认老化时间是5min

3. iptables解析

3.1 iptables基础原理

参考文档 Linux iptables和五链四表相关规则说明

3.2 融合conntrack表的iptables规则

conntrack虽然不属于iptables四表五链,但他维护的连接状态可以被四表五链使用,且四表五链在做NAT的时候,是依赖于conntrack的

4. 疑问和思考

4.1 conntrack和iptables的优先级以及流量解析?

在Linux系统中,conntrack表和iptables存在一定的优先级关系。当数据包到达系统时,它会首先经过conntrack表的处理,连接状态信息被记录下来。然后,数据包会进入iptables框架进行进一步处理,包括过滤、修改或转发。因此,可以说conntrack表的处理优先于iptables。

6. 参考文档

- 连接跟踪(conntrack):原理、应用及 Linux 内核实现

这篇关于Linux conntrack和iptables技术解析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!