iptables专题

iptables持久化命令:netfilter-persistent save

在Linux上,使用netfilter-persistent命令可以保存iptables防火墙规则,确保它们在系统重启后仍然有效。以下是如何使用netfilter-persistent来保存iptables规则的步骤: 打开终端:首先,你需要打开Linux系统的终端。保存规则:使用netfilter-persistent save命令可以保存当前的iptables规则。这个命令会调用所有插件,将

Netfilter学习之NAT类型动态配置(六)全锥型NAT用户空间iptables命令行实现

本文主要实现全锥型NAT的用户空间iptables命令行扩展的实现,实现思路见上文,具体可以模仿MASQUERADE的源码进行改写。 1.关键部分实现代码 由于fullcone类型并不需要输入参数,因此parse可以为空,print和save也很简单,只需要help和结构注册两部分保证正确即可。 help如下: static void FULLCONE_help(void){

iptables四表五链

netfilter/iptables netfilter是Linux内核中的一个框架,工作在网络层,用于处理ip数据包,iptables 则是一个命令行工具,通过与netfilter框架交互,实现对数据包的过滤和转发等操作 常见的UFW防火墙、firewalld防火墙都是基于iptables的,它们提供了更简单的管理iptables的rules的命令 Tables 表 filter 过滤

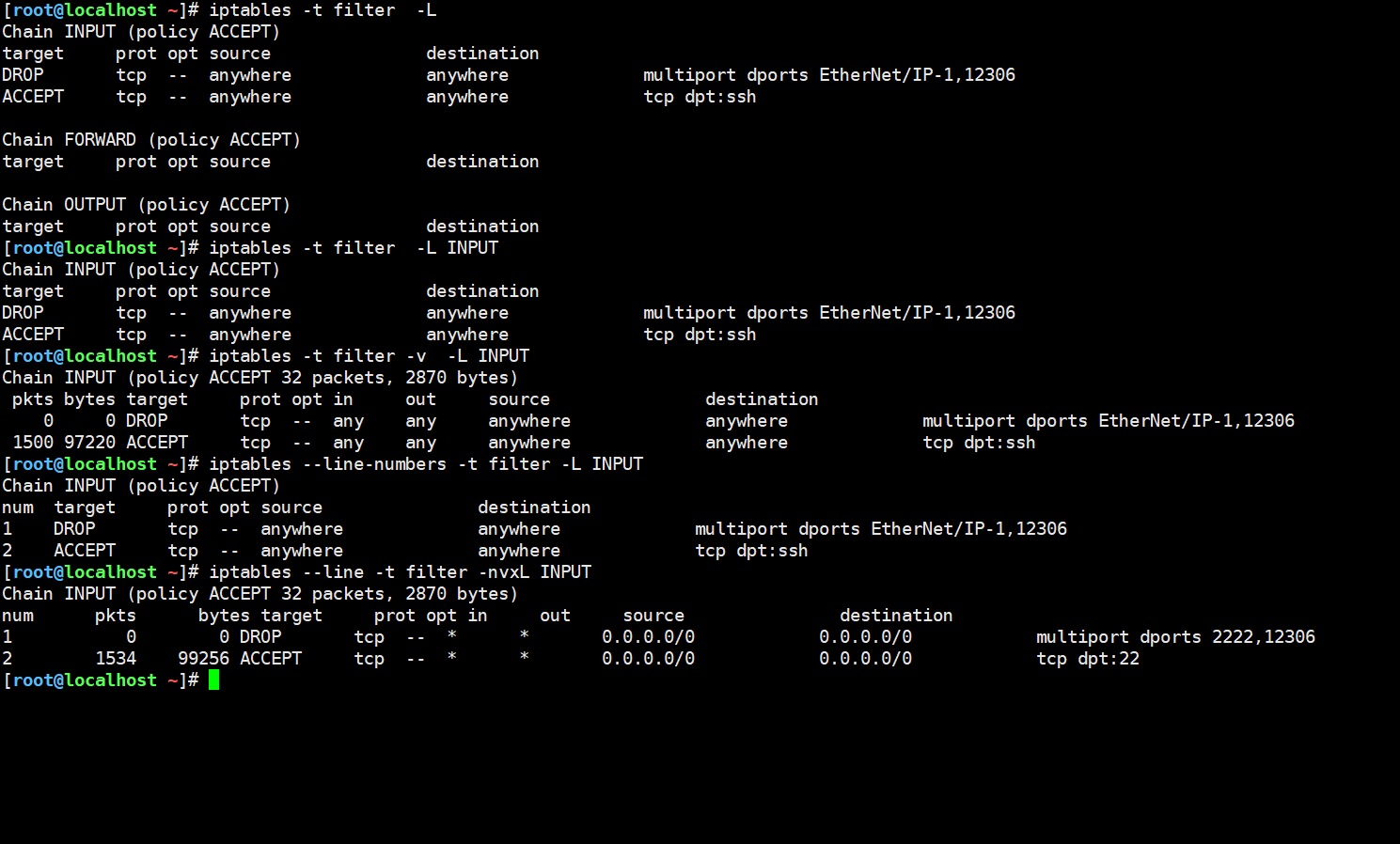

Linux运维--iptables防火墙命令以及端口号等详解(全)

Linux之iptable防火墙命令以及端口号等详解(全) 在Linux系统中,你可以使用firewalld和iptables来管理和设置防火墙规则。Firewalld是一个动态管理防火墙的工具,而iptables是一个更底层的工具,可以直接配置Linux内核的防火墙规则。 在RHEL 6.9及更早版本中,使用的是iptables作为防火墙管理工具,而在RHEL 7及更新版本中则使用Fire

iptables官方手册整理

1. 简介 2. 首先,什么是包过滤? 3. 快速入门指南 4. 数据包过滤流程 5. 具体如何使用 Iptables 命令实现过滤功能 6. 地址转换(NAT) 7. 排除建议 1. 简介 ———————————————————————————————————————————————— 读者们,大家好: 在这里我们假设你已经有一定的 IP 地址、网络地址、子网掩码、路由、DNS 基

iptables四个表五条链

iptables四个表五条链 其实关于iptables的使用网上的资料和教程也比较多,主要是要理解其中的路由前和路由后每个表和链所处的位置和作用,明白了也就简单了,以下是我转载的觉得写的比较详细的一篇博客,有时间我将写一篇关于这些表和链的实质性的配置例子。 一、netfilter和iptables说明: 1、 netfilter/ip

linux防火墙iptables详细教程

2.1 框架图 -->PREROUTING-->[ROUTE]-->FORWARD-->POSTROUTING--> mangle | mangle ^ mangle nat | & 2.1 框架图 -->PREROUTING-->[ROUTE]-->FORWARD-->POSTROUTING--> mangle

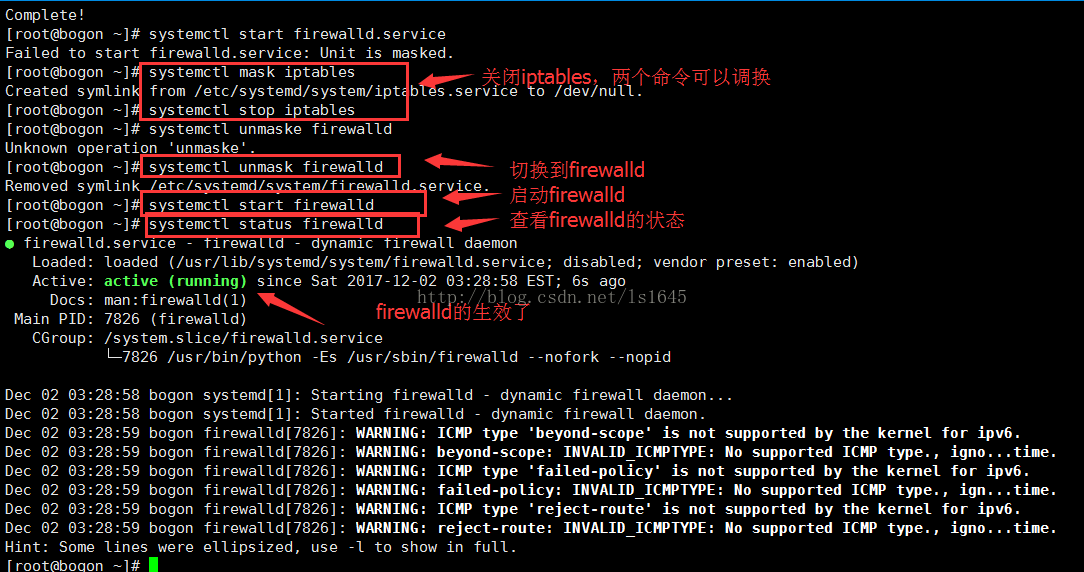

CentOS 7告iptables防火墙提示Unit iptables.service failed to load

使用CentOS 7时发现使用iptables防火墙时提示错误Unit iptables.service failed to load,意思是防火墙运行启动失败了,那么要如何处理呢。 一直用CentOS 6 习惯了,一下没适应过来。防火墙配置后执行service iptables save 出现”Failed to restart iptables.service: Unit iptables.

centos7.5防火墙(iptables和firewall)的相关操作命令

iptables防火墙 1、基本操作 #查看防火墙状态 # service iptables status # 停止防火墙 # service iptables stop # 启动防火墙 # service iptables start # 重启防火墙 # service iptables restart # 永久关闭防火墙 # chkconfig iptab

iptables笔记汇总

iptables笔记汇总 一、基础概念 iptables其实不是真正的防火墙,我们可以把它理解成一个客户端代理,用户通过iptables这个代理,将用户的安全设定执行到对应的”安全框架”中,这个”安全框架”才是真正的防火墙,这个框架的名字叫netfilternetfilter才是防火墙真正的安全框架(framework),netfilter位于内核空间。iptables其实是一个命令行工具,位

Iptables快速上手

Iptables firewall 防火墙Iptables简述一、Iptables的四表五链1.filter表2.nat表3.raw表4. mangle表5.数据包的流通过程 二、快速上手1. 查看规则2. 规则详细3. 添加规则4. 自定义链 三、关于iptables和docker1. 背景2. 解决方案3. Demo firewall 防火墙 从逻辑上讲,可以分为服务器防火

CentOS 7 :Failed to start IPv4 firewall with iptables.

用iptables开启防火墙报错: Failed to start IPv4 firewall with iptables. 错误原因:因为centos7.0默认不是使用iptables方式管理,而是firewalld方式。CentOS6.0防火墙用iptables管理。 解决办法有两个:使用firewalld方式。或者关闭firewalld,然后安装i

iptables 实现地址转换与安全控制

目标:模拟生产环境的基本拓扑,实现通过源地址转换内网多台主机公共一个IP地址访问互联网,并通过目标地址转换,把www等多个服务器放到互联中,并实现安全控制,基本拓扑结构如下: 在这个拓扑结构中来说,就是局域网中的机器都可以访问互联网中的Web1,局域网中的机器也可以访问Web2与内部FTP(电脑配置有限以www为例),外部的Web1看做客户端也可以访问Web2,并实现对访问进行一些控

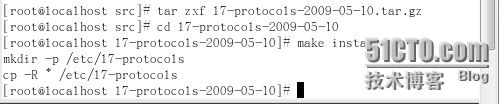

iptables防火墙详解(四)使用layer7添加应用层过滤功能

在前面的几遍文章中我学习了Linux防火墙iptables,大家也都知道iptables防火墙是工作在网络层,针对TCP/IP数据包实施过滤和限制,属于典型的包过滤防火墙。以基于网络层的数据包过滤机制为主,同时提供少量的传输层、数据链路层的过滤功能。难以判断数据包对应于何种应用程序(如:QQ MSN等) 安装netfilter-layer7补丁包的作用 通过为Linux内核、ipt

iptables防火墙详解(三)规则的导出、导入以及编写防火墙脚本

在前面的文章中我们已经学习了如何编写一些简单的防火墙规则了,但是这些规则只是临时生效的,当防火墙关闭或者服务器关机,重启之后所有的规则将会清空。因此我需要将编写好的防火墙规则保存下来,以便在防火墙关闭或重新启动系统后,防火墙规则还可以使用,而不需要再次编写。 iptables规则的导出、导人 防火墙规则的批量备份,还原需要用到两个命令iptables-save、iptables-restore

iptables防火墙详解(二)SNAT和DNAT

通过上一篇文章的学习,我们认识了Linux防火墙的表、链机构,并学会了编写简单的防火墙规则。Linux防火墙在很多时候承担着连接企业内、外网的重任,除了提供数据包过滤功能以外,有时还需要提供一些基本的网关应用。 在配置SNAT和DNAT之前,需要开启Linux系统中的地址转发功能,否则数据无法通过防火墙转发出去。 修改/etc/sysctl.conf配置文件件,将ip_forward的值设置为

iptables增加和删除防火墙规则

shell脚本: #!/bin/bashusage() {echo "usage(): "echo "xxx_network --add|-a Append rule "echo "xxx_network --delete|-d Delete rule"echo "xxx_network --search|-s Print the rules"}iptables_add

增加、删除、查看防火墙iptables转发规则

首先注意使用root权限 //下面两条命令时将访问172.31.15.83:5909转发到172.31.6.229:5901 sudo iptables -t nat -A PREROUTING -d 172.31.15.83 -p tcp -m tcp --dport 5909 -j DNAT --to-destination 172.31.6.229:5901 sudo ipt

iptables流量走向图

关联教学 https://www.bilibili.com/video/BV1dw411J7Qk/?spm_id_from=333.337.search-card.all.click

iptables(7)扩展模块state

简介 前面文章我们已经介绍了一些扩展模块,如iprange、string、time、connlimit、limit,还有扩展匹配条件如--tcp-flags、icmp。这篇文章我们介绍state扩展模块 state 在 iptables 的上下文中,--state 选项并不是直接关联于一个扩展模块,而是与 iptables 的 state 匹配机制相关,特

CentOS linux关闭iptables防火墙(Linux中的防火墙叫iptables)

linux服务器下防火墙为iptables组件,在安装一些软件的时候,iptables防火墙会阻止我们一些必要的连接。 查看iptables状态:service iptables status iptables开机自动启动: 开启: chkconfig iptables on 关闭: chkconfig iptables off iptables关闭服务: 开启: service

运维iptables与firewalld详解

iptables与firewalld 一、iptables 1.1 iptables简介 iptables 是一个在 Linux 系统上用来配置 IPv4 数据包过滤规则的工具。它允许系统管理员控制数据包的流向,实现网络安全、网络地址转换(NAT)和端口转发等功能。 具体来说,iptables 可以用来定义规则集(ruleset),这些规则决定了哪些数据包可以通过系统,哪些需要被丢弃或者拒

Iptables(1)基本概念

简介 iptables 是一个用于 Linux 操作系统的包过滤防火墙工具,可帮助管理网络流量和实施安全策略。它允许用户配置规则集以控制数据包如何在计算机上移动和处理。通过定义规则来允许或拒绝特定类型的流量,iptables 可以提供有效的网络安全保护。 主要功能包括: 数据包过滤:基于规则集来决定是否接受、拒绝或转发数据包。网络地址转换:支持网络地址转换 (NAT) 功能,允许隐藏内部网络

【Linux】使用 iptables 验证访问HDFS 所使用到的端口

目录 编辑 一、实操背景 二、iptables 简介 三、模拟操作 一、实操背景 背景: 在客户有外网的服务器需要访问内网大数据集群HDFS,使用iptable模拟测试需要开放的端口。 二、iptables 简介 具体介绍看文章: 【Linux】Iptables 详解与实战案例_linux iptable-CSDN博客 表(tables)提供特定的功能

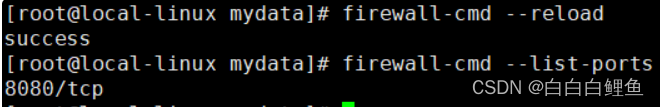

Linux 防火墙 Firewall 和 Iptables 的使用

如果我们在Linux服务器的某个端口上运行了个服务,需要外网能访问到,就必须通过防火墙将服务运行端口给开启。Linux中有两种防火墙软件,CentOS7.0以上使用的是firewall,CentOS7.0以下使用的是iptables(使用较少且不建议使用)。 Firewall 开启防火墙: systemctl start firewalld 关闭防火墙: systemctl st

iptables 从放弃 到 熟悉

之前碰到 iptables 就感觉像天书一样,其实找到靠谱的资料,然后自己理解,也并不是那么难。 靠谱资料 强烈推荐–>http://www.zsythink.net/archives/tag/iptables/page/2/ 如果认真读完,可以有个很全面的理解视频:http://www.imooc.com/video/7602