comprehensive专题

A Comprehensive Survey on Graph Neural Networks笔记

一、摘要-Abstract 1、传统的深度学习模型主要处理欧几里得数据(如图像、文本),而图神经网络的出现和发展是为了有效处理和学习非欧几里得域(即图结构数据)的信息。 2、将GNN划分为四类:recurrent GNNs(RecGNN), convolutional GNNs,(GCN), graph autoencoders(GAE), and spatial–temporal GNNs(S

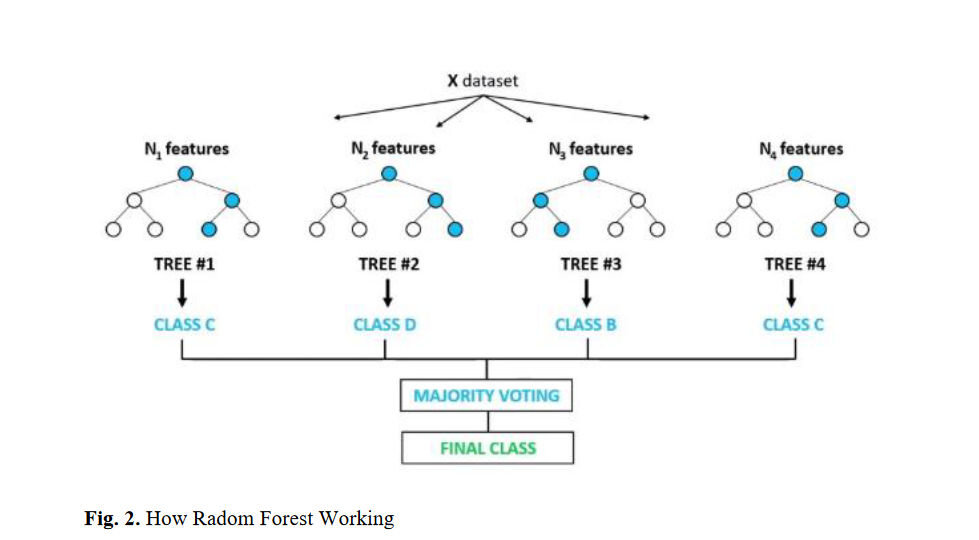

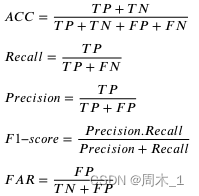

A comprehensive review of machine learning-based models for fake news detection

Abstract 互联网在假新闻传播中的作用使其成为一个严重的问题,需要复杂的技术来自动检测。为了应对 Facebook、Twitter、Instagram 和 WhatsApp 等社交媒体网站上误导性材料的快速传播,本研究探索了深度学习方法和各种分类策略领域。该研究特别调查了基于 Transformer 的模型(如 BERT、递归神经网络 (RNN) 和卷积神经网络 (CNN))在

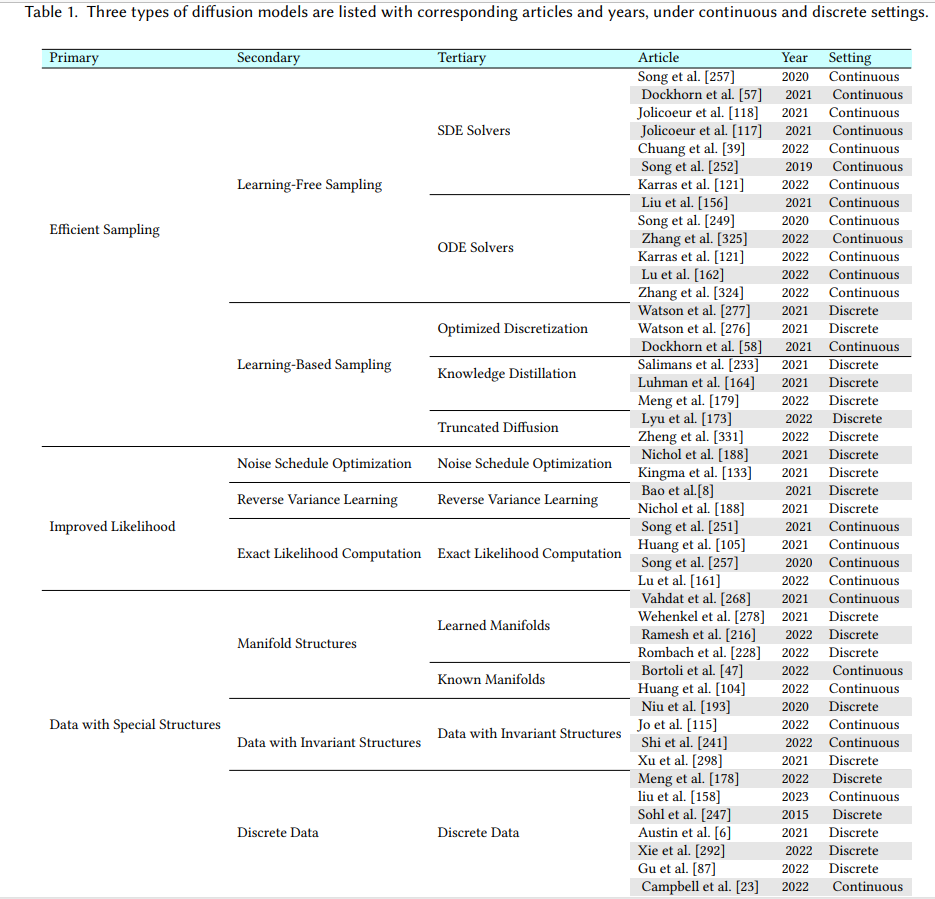

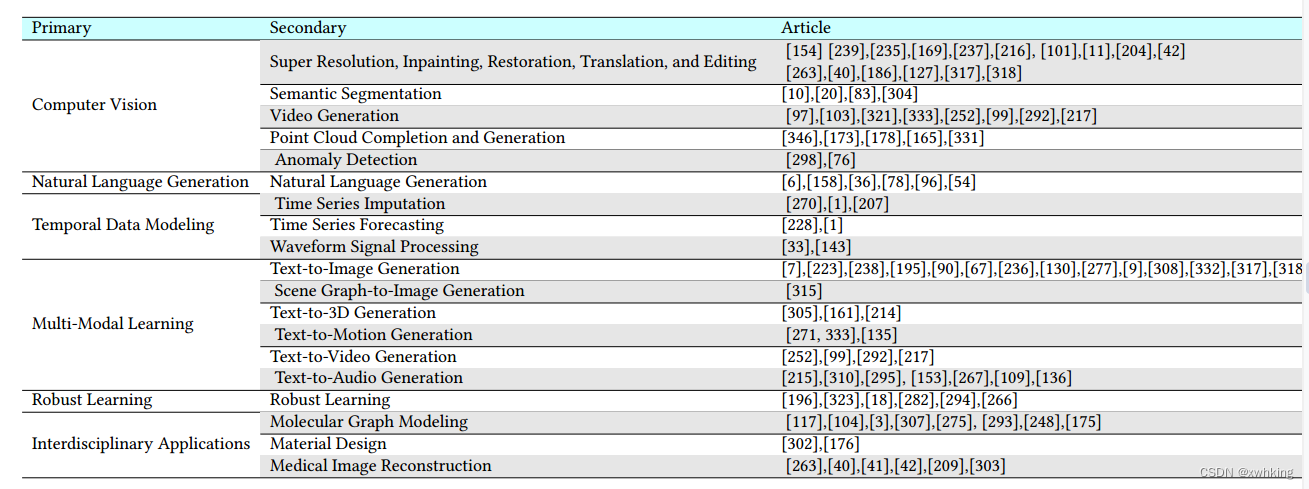

读《Diffusion Models: A Comprehensive Survey of Methods and Applications》综述

读《Diffusion Models: A Comprehensive Survey of Methods and Applications》综述 关于此文,我的一个见解想法,重点关注他怎么描述 「Diffusion Model」的引用的,以及未来方向就好了。当然从这篇文章可以知道 「Diffusion Model」的一个基石是什么,以及他跟其他生成模型的一个简单的关系,让我有对 「Diffu

Business Component Factory : A Comprehensive Overview of Component-Based Development for the Enterpr

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp In this book, Peter Herzum and Oliver Sims present a complete component based strategy, the business co

Introduction to Java Programming-Comprehensive Version (6th Edition)

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp Now integrating Java 5 throughout, this reference introduces Java programming fundamentals C including pr

SQL for MySQL Developers: A Comprehensive Tutorial and Reference

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp The Most Complete and Practical Guide to MySQL Version 5s Powerful SQL Dialect MySQL version 5 offers

Techno Security's Guide to E-Discovery and Digital Forensics: A Comprehensive Handbook

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp This book provides IT security professionals with the information (hardware, software, and procedural r

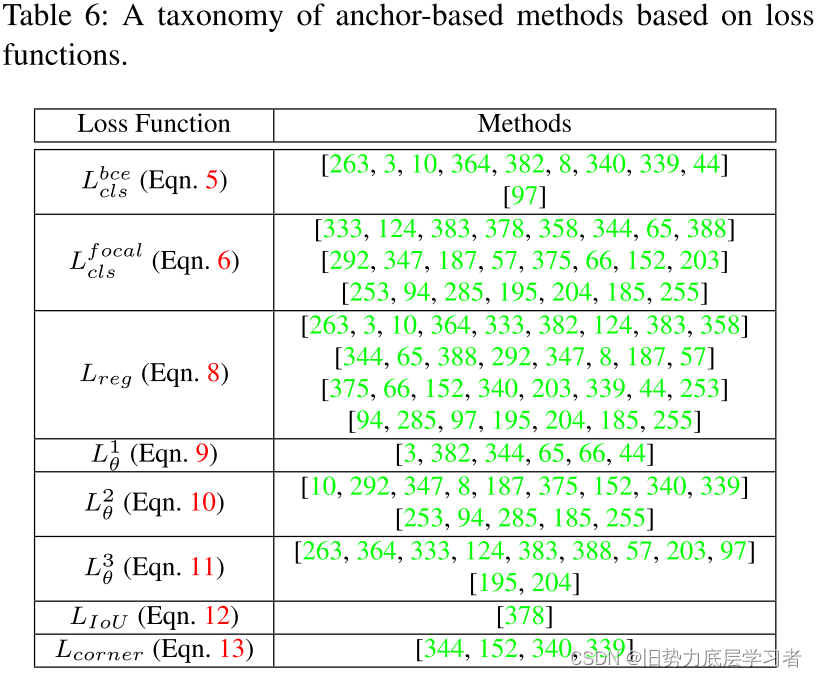

3D Object Detection for Autonomous Driving: A Comprehensive Survey文献阅读

目录 简言 文献地址: 重要网址(该项目持续更新中) 摘要 1、介绍 2、基础概念 2.1 3D object detection 2.2 Datasets 2.3 Evaluation metrics 2.3.1 评估指标类-1 2.3.2 评估指标类-2 2.3.3 评估指标对比 3、基于Lidar的三维目标检测 3.1 基于数据表示的 3D 检测方

[论文笔记]二“Resouce Allocation and Service Provisioning in Multi-Agent Robotics: A Comprehensive Survey“

PS:Multi-Agent Cloud Robotics以下简称MACR。 一、摘要 机器人应用的广泛使用能提高操作自动化以及CPS系统的性能(包括工业4.0、智慧农业、智慧医疗、灾难管理)。但是,单个机器人的算力和存储能力有限,无法处理这些延迟敏感、数据密集型以及计算密集型的任务,因此多个机器人协同工作构建一个互补的环境同时利用边云资源处理大规模的应用可以解决以上问题。但随之而来的是,机器人的

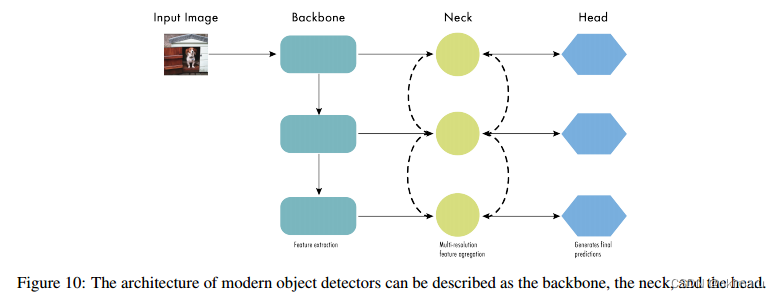

YoLo进化史《A COMPREHENSIVE REVIEW OF YOLO: FROM YOLOV1 TOYOLOV8 AND BEYOND》

Abstract YOLO已成为机器人、无人驾驶汽车和视频监控应用的核心实时目标检测系统。我们对YOLO的发展进行了全面的分析,研究了从最初的YOLO到YOLOv8的每次迭代中的创新和贡献。我们首先描述标准指标和后处理;然后,我们讨论了网络架构的主要变化和每个模型的训练技巧。最后,我们总结了YOLO发展的重要经验教训,并对其未来发展进行了展望,强调了增强实时目标检测系统的潜在研究方向。 1 I

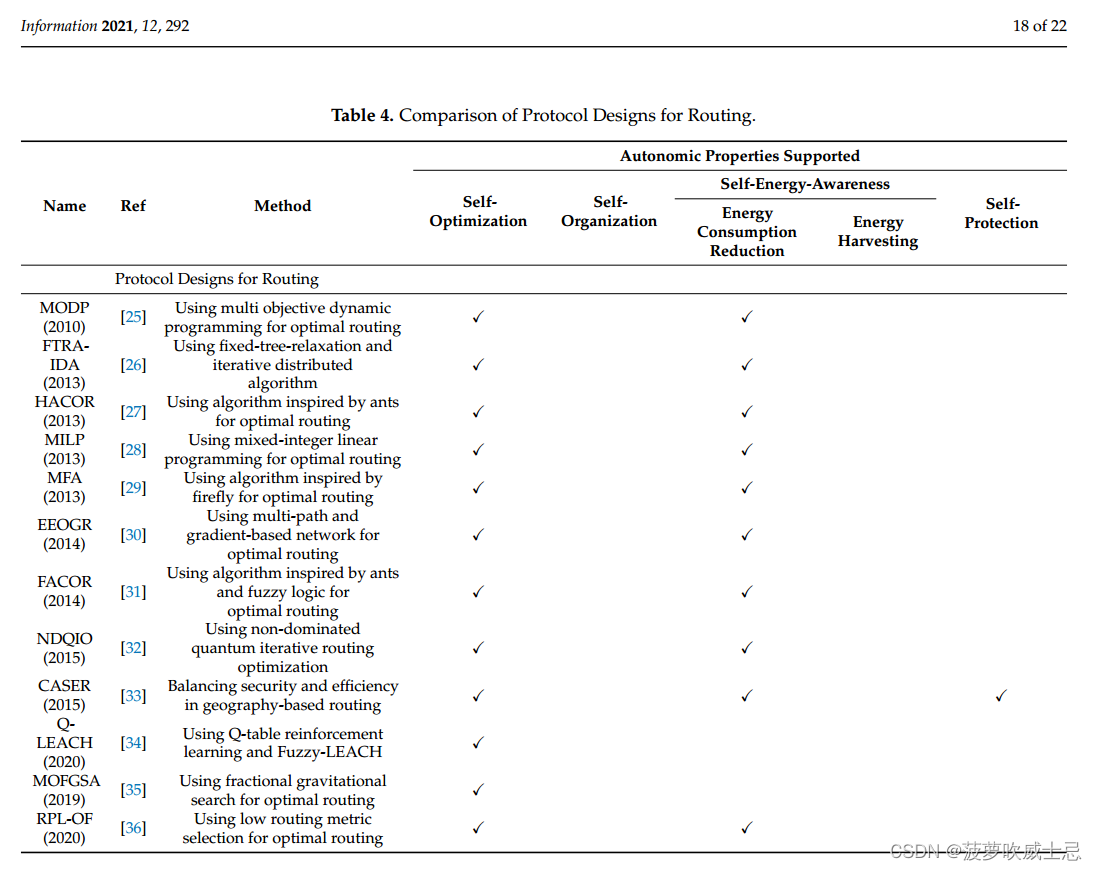

A Comprehensive Review on Network Protocol Design forAutonomic Internet of Things

前言 自主物联网网络协议设计综述 文章链接:https://doi.org/10.3390/ info12080292 时间:2021年7月22日 发表期刊:MDPI 关键词:物联网;自主计算;协议设计;自组织;自我优化;self-energy-awareness;自我保护 目录 前言 一、摘要 二、使用步骤 1.introduction 2.自主物联网 3.协议的设计

A Comprehensive Formal Security Analysis of OAuth 2.0

为什么80%的码农都做不了架构师?>>> A Comprehensive Formal Security Analysis of OAuth 2.0 ABSTRACT The OAuth 2.0 protocol is one of the most widely deployed authorization/single sign-on (SSO) protocols and als

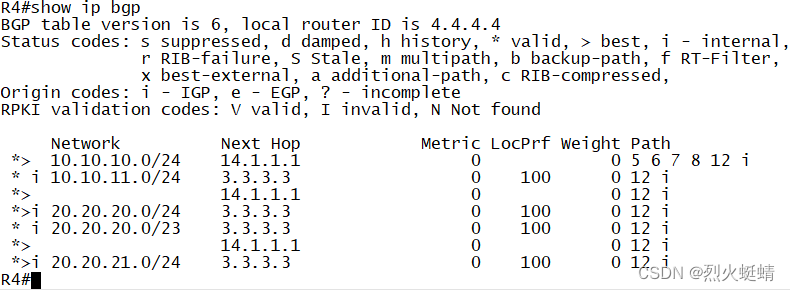

CCNP课程实验-05-Comprehensive_Experiment

目录 实验条件网络拓朴 基础配置实现IGP需求:1. 根据拓扑所示,配置OSPF和EIGRP2. 在R3上增加一个网段:33.33.33.0/24 (用Loopback 1模拟) 宣告进EIGRP,并在R3上将EIGRP重分布进OSPF。要求重分布进OSPF后的路由Tag值设置为666,且Cost值能沿传递路径累加。但OSPF区域不能出现33.33.33.0/24这条路由。3. 在R1上看到

【阅读论文】Security issues in Internet of Vehicles (IoV): A comprehensive survey

文章目录 Security issues in Internet of Vehicles (IoV): A comprehensive surveyIntroductionIoV definition and backgroundVehicle networking standardsIntra-vehicle networkingInter-vehicle networking Vehic

A Comprehensive Survey of Deep Learning for Image Captioning--图像描述深度学习综述

原文地址:https://arxiv.org/abs/1810.04020 翻译走起,第一次翻译文献,可能是一顿ctrl+c,ctrl+v在加上百度翻译的操作吧,如有问题和建议,欢迎留言。image captioning根据个人喜好翻译成图像描述,其他什么图像字幕,图像标题生成,whatever,大家随意好了。 图像描述深度学习综述 图像描述的定义:Generating a descript

(文献阅读)Evolution of MAC Protocols in the MachineLearning Decade: A Comprehensive Survey

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档 目录 前言 一、文章摘要 调查的主要内容 三、文章内容 机器学习算法 媒介访问机制的分类 基于竞争的协议 基于非竞争的协议 MAC协议设计的问题 无线传感网络 总结 前言 MAC协议在机器学习十年中的演变 会议:IEEE COMMUNICATION SURVEYS & TUTORIALS

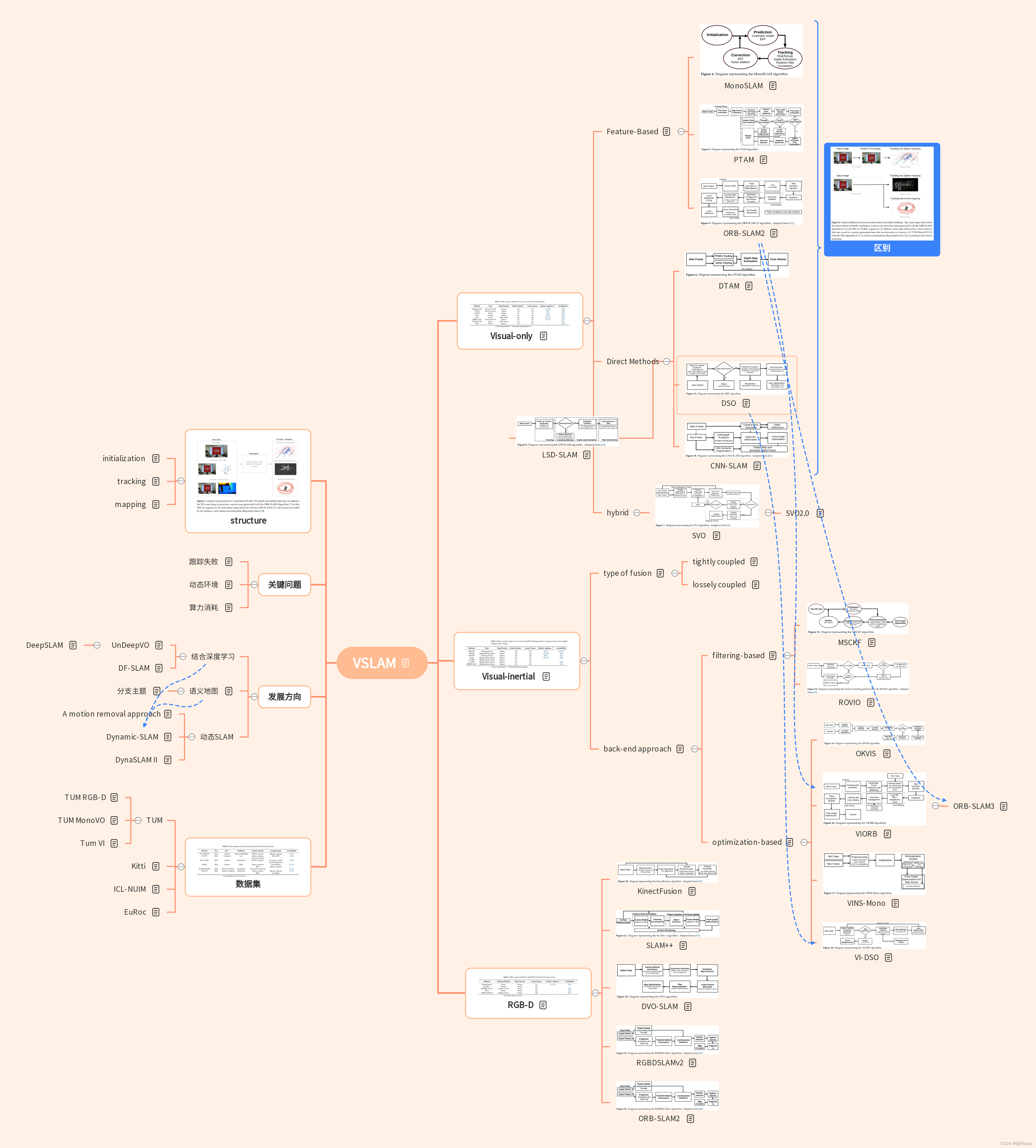

论文笔记 VSALM 文献综述《A Comprehensive Survey of Visual SLAM Algorithms》

本文旨在对VSLAM有个比较宏观的视野,找了一篇近期的VSLAM综述文献仔细读了一下。 预警: 本篇内容也不一定全是论文里的,可能会比较乱,介意者还是别在本拙作浪费时间了。 声明: 因为是别人的文章,我本不想带水印的,但CSDN改了图片存储方式,不会怎么去了,有知道的大佬还请在评论区告诉我! 根据论文做的思维导图 图中做了大量注释(比本博客干货),博客内是不可见的,有需要可以联系我。

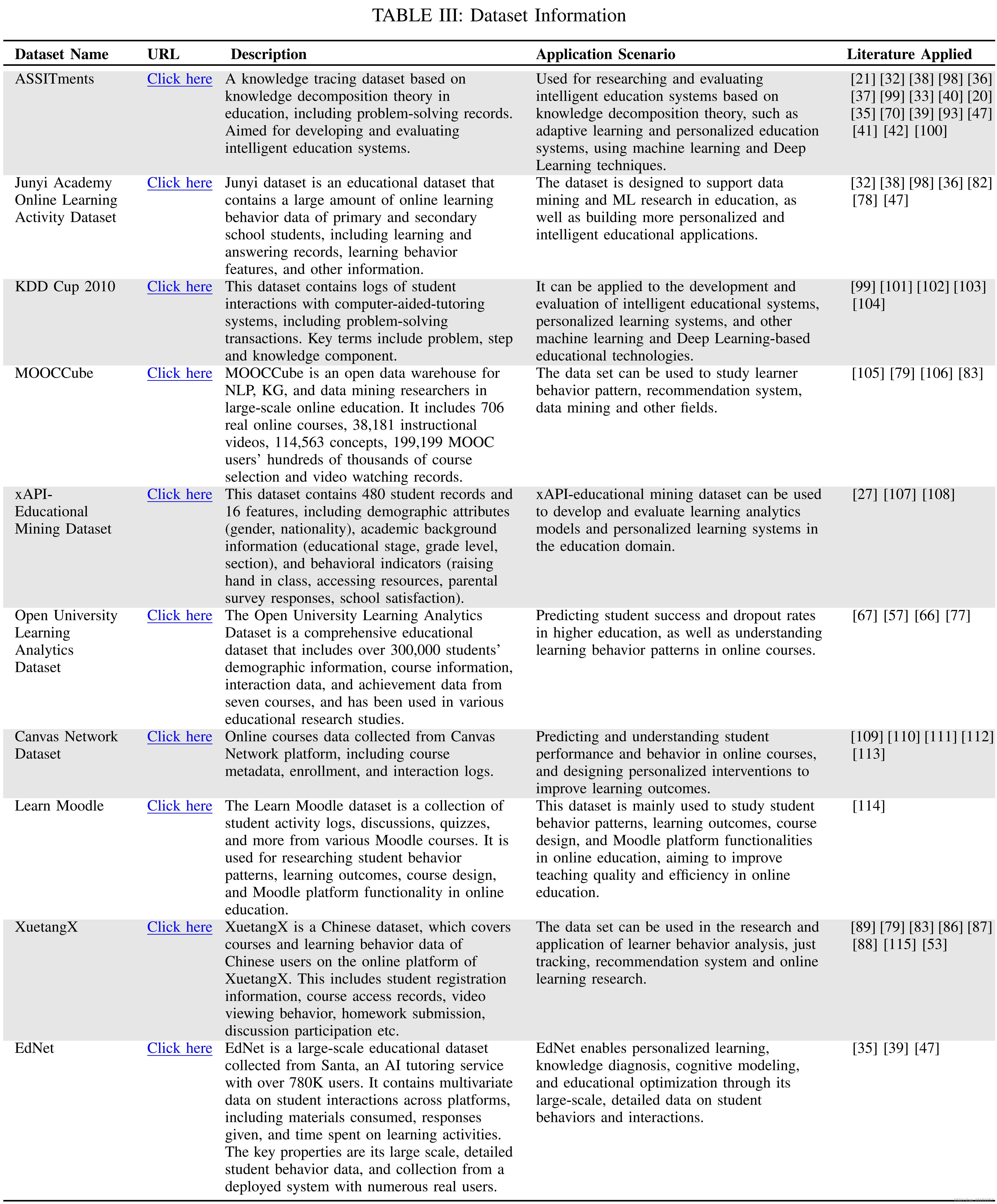

阅读《A Comprehensive Survey on Deep Learning Techniques in Educational Data Mining》

教育数据挖掘中的深度学习技术综述 摘要引言方法监督学习无监督学习强化学习1) Value Function Approach(价值函数法)2) Policy Search Method(策略搜索法)3)Actor-Critic算法 教育场景和相应算法A.知识追踪1)监督学习2)无监督学习3)强化学习 B.发现不良学生1)监督学习2)无监督学习3)强化学习 C.成绩预测1)监督学习2)无监督

【论文导读】 - A Comprehensive Survey on Trustworthy Graph NeuralNetworks(关于可信图神经网络的全面综述) [隐私保护部分]

文章目录 论文信息摘要主要内容图神经网络的隐私保护1. 隐私攻击的分类1.1 GNN的隐私攻击类型。1.2 隐私攻击的威胁模型。 2. 对GNN进行隐私攻击的方法2.1 有监督隐私攻击框架2.2 成员关系推断攻击2.3 重建攻击2.4 属性推断攻击2.5 模型提取攻击 3. 图神经网络的隐私保护3.1 基于差分隐私的GNN隐私保护3.2 基于联邦学习的GNN隐私保护3.1 基于对抗隐私的GN

【综述】Diffusion Models: A Comprehensive Survey of Methods and Applications

Diffusion Models: A Comprehensive Survey of Methods and Applications 论文:https://arxiv.org/abs/2209.00796 github:https://github.com/YangLing0818/Diffusion-Models-Papers-Survey-Taxonomy 目录 D

《Few-Shot Named Entity Recognition: A Comprehensive Study》论文笔记

Few-Shot Named Entity Recognition: A Comprehensive Study 最近发现读论文get idea有点困难,不如参考大佬的笔记来做做总结,今天主要总结一下few-shot NER,这是一篇few-shot NER的综述《Few-Shot Named Entity Recognition: A Comprehensive Study》 1. Moti

![[论文笔记]二“Resouce Allocation and Service Provisioning in Multi-Agent Robotics: A Comprehensive Survey“](https://img-blog.csdnimg.cn/202103311142442.png)

![【论文导读】 - A Comprehensive Survey on Trustworthy Graph NeuralNetworks(关于可信图神经网络的全面综述) [隐私保护部分]](https://img-blog.csdnimg.cn/0e0c9f28fa7047ccb2c459fb4be72d67.png)