本文主要是介绍【阅读论文】Security issues in Internet of Vehicles (IoV): A comprehensive survey,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- Security issues in Internet of Vehicles (IoV): A comprehensive survey

- Introduction

- IoV definition and background

- Vehicle networking standards

- Intra-vehicle networking

- Inter-vehicle networking

- Vehicle system and services

- Vehicle components

- ECU

- Senors

- Telematic and infotainment

- Vehicle services

- Security threats in IoV

- Inter-vehicle attacks

- Intra-vehicle attacks

- IDS as solution

- Traditional ML algorithms

- Intrusion Detection System Using Machine Learning for Vehicular Ad Hoc Networks Based on ToN-IoT Dataset

- A Distributed Network Intrusion Detection System for Distributed Denial of Service Attacks in Vehicular Ad Hoc Network

- Tree-based Intelligent Intrusion Detection System in Internet of Vehicles

- Intrusion detection on internet of vehicles via combining log-ratio oversampling, outlier detection and metric learning

- Neural networks

- In-vehicle network intrusion detection using deep convolutional neural network

- OTIDS: A Novel Intrusion Detection System for In-vehicle Network by using Remote Frame

- Cloud-Based Cyber-Physical Intrusion Detection for Vehicles Using Deep Learning

- A Deep Blockchain Framework-Enabled Collaborative Intrusion Detection for Protecting IoT and Cloud Networks

- Artificial Intelligence (AI)-Empowered Intrusion Detection Architecture for the Internet of Vehicles

- Two-Stage Intrusion Detection System in Intelligent Transportation Systems Using Rule Extraction Methods From Deep Neural Networks

- A Transfer Learning and Optimized CNN Based Intrusion Detection System for Internet of Vehicles

- Discussion

- Criteria in building IDS

- Latency

- Memory utilization

- Accuracy

- Distributed learning and privacy concerns

- Discussion

- Open research problems

- Dataset unavailability

- Mobility

- Data heterogeneity

- IDS deployment strategy

- No centralized or distributed authority for data management

Security issues in Internet of Vehicles (IoV): A comprehensive survey

ABSTRACT

Nowadays, connected vehicles have a major role in enhancing the driving experience. Connected vehicles in the network share their knowledge with the help of the network known as the Internet of Vehicles (IoV). However, connection through the network comes with risks ranging from privacy concerns to security vulnerabilities in the network. Inside vehicles, many sensors and Electronic Control Units (ECUs) are connected via specific network protocols, known as Intra-Vehicle communications, to assist the driver in tasks such as autonomous driving. Communicating through different protocols results in security openness for attackers to disturb the normal functioning of sensors and ECUs, which sometimes has detrimental effects. Moreover, in IoV, there is active communication between vehicles and other vehicles or road infrastructures alongside the network, known as Inter-Vehicle communications. InterVehicle communications can also be an open vulnerability to intruders. Motivated by the mentioned security problems, many research initiatives have elaborated on building Intrusion Detection Systems (IDS) to detect malicious behavior threatening the confidentiality, integrity, availability, and authenticity of IoV. In this survey, we first provide a structured classification of IoV environment, its components, and the vulnerabilities of inter/intra-vehicle networks. Then, we provide a comprehensive literature review regarding numerous proposed IDS for IoV networks. Further, we discuss IDS criteria with a focus on essential areas that should be taken into account while assessing IoV network security, which can be related to IDS implementation constraints or further privacy requirements.

Keywords: Internet of Vehicle (IoV), Intrusion Detection System (IDS), IoV attacks, IoV security

Introduction

- Providing a solid background regarding components, communication standards, and different services used for IoV.

- Analyzing and categorizing several security breaches in the IoV environment concerning their execution method, impact, and the security target of the attacks.

- Delivering a comprehensive literature review on all state-of-the-art studies regarding ML-based IDS in IoV and categorizing them based on their methodologies.

- Proposing and implementing an extendable weight-based mechanism, quantitatively assessing the importance of essential components in developing an IDS for IoV.

- Discussing all the open research problems for IDS that still need to be explored to give future direction to upcoming research initiatives.

IoV definition and background

车联网IoV是是一种分布式网络,支持使用联网汽车和车载自组织网络(VANET)创建的数据。车联网通信系统可以大致分为两类:

-

Intra-Vehicle 车内

Refers to all the communication between sensors and Electronic Control Units (ECUs) inside the vehicle. In some studies, these communications are referred to as Vehicle to Sensor (V2S) Communication.

指车内传感器和电子控制单元 (ECU) 之间的所有通信。在一些研究中,这些通信被称为车辆到传感器 (V2S) 通信。

-

Inter-Vehicle 车间

Refers to communication between cars and other road entities connected in the network. Such as Vehicle to Vehicle (V2V), Vehicle to Infrastructure (V2I), Vehicle-to-Pedestrian (V2P), Vehicle-to-Grid (V2G). Altogether, inter-Vehicle and intra-Vehicle networks are also called Vehicle-to-Everything (V2X) communication.

指汽车与网络中连接的其他道路实体之间的通信。例如车对车(V2V)、车对基础设施(V2I)、车对行人(V2P)、车对电网(V2G)。总而言之,车间和车内网络也称为车对万物 (V2X) 通信。

Vehicle networking standards

同样车联网标准也分为Intra-Vehicle车内和Inter-Vehicle车间两大类。

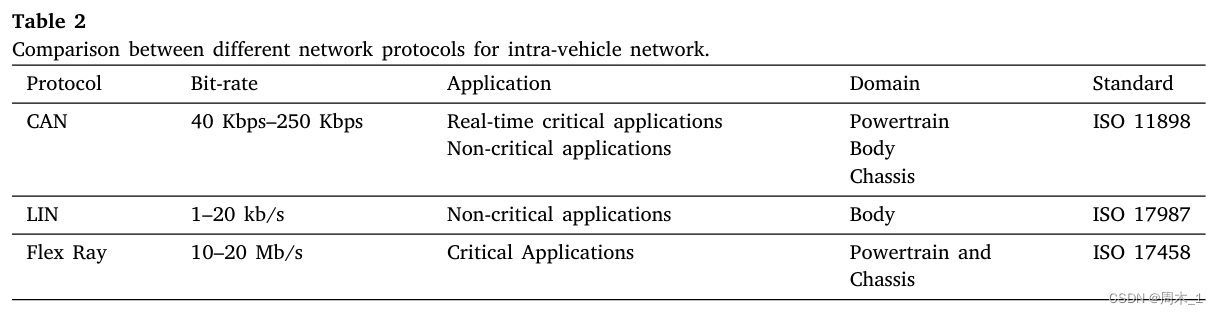

Intra-vehicle networking

-

CAN Bus

CAN总线是一种用于车内应用和功能的串行总线通信协议。传统的CAN总线包括两种串行总线,也就是告诉CAN(HS)和低速CAN(LS)。HS has a data transmission rate of up to 1 Mbps while LS transmission rate is between 40 Kbps and 250 Kbps where ECUs connect through HS or LS according to their task priority. 车内的每个节点都可以随机访问总线,而CAN采用广播机制在节点之间进行数据传输。此外,还利用仲裁机构来确保关键和非关键任务的传感器和ECU。因此,HS CAN 被分配给具有关键任务的传感器和 ECU,而非关键/不太关键的节点可以通过 LS CAN 总线进行连接。

-

Local Interconnect Network (LIN)

就延迟而言,与 CAN 总线相比,LIN 并不是一种可靠的协议,而且大多数时间都被对时间不敏感或容错能力较低的应用程序使用。LIN is a linear protocol with a maximum bit rate of 20 Kbps which is far less than CAN bus and Flex Ray.

-

Flex Ray

Flex ray 配备了两个独立的总线用于通信建立。与 CAN 总线相比,Flex Ray 提供的主要功能是高达 10Mbps 的比特率、半双工总线访问、高容错机制以及适合安全关键型和高速应用。

Inter-vehicle networking

-

Dedicated Short-Range Communication (DSRC) 专用短程通信 (DSRC)

Dedicated Short-Range Communication (DSRC),专用短程通信 (DSRC),它是一种专为汽车应用而设计的无线技术。 DSRC 为 V2X 通信(尤其是 V2I 和 V2V)提供高效率、低延迟和可靠性。其主要由三个部分组成:

-

On-Board Unit (OBU)

OBU是能够与车辆和基础设施通信的车载设备。单个 OBU 为应用单元 (AU) 提供通信访问,并充当在网络中转发其他 OBU 消息的媒介。

OBUs are mostly known as network devices for short-range communication based on IEEE 802.11p radio technology. OBU is placed on the vehicle to act as a mobile terminal. It contains modules that make them capable of communicating with other autonomous vehicles or infrastructures.

-

Applocation Unit (AU)

AU是安装在车辆内部的设备,负责运行使用OBU作为通信手段的应用程序。

Examples of AUs range from safety applications, namely hazard warnings, to applications regarding toll payments or parking lot services.

-

Road Side Unit (RSU)

与 OBU 和 AU 不同,RSU 位于道路沿线的固定位置。IoV 中的 RSU 是指路边协助通信和执行与 IoV 应用相关的任务的设施。该功能的范围包括从车辆传输和接收数据到充当网络中的接入点。 RSU 可能配备有其他网络设备,以允许与基础设施网络进行通信。

For DSRC, the allocated spectrum in the United States is from 5.85 GHz to 5.925 GHz. This frequency band contains six Service Channels (SCH) and one Central Control Channel (CCH). The CCH is dedicated to message transmission for traffic safety and secure communications. On the other hand, the SCHs are designated for data transmission that might contain secure or non-secure information [15,25]. DSRC provides 27Mbps data rate with a maximum latency of 150 ms and a short-range coverage of at most 1 km. It can bring in low latency, highly reliable, and secure network that makes it suitable for safety applications. The overall protocol stack and the corresponding core standards behind DSRC are depicted in Fig. 3.

DSRC consists of two primary standards known as IEEE 802.11p and IEEE 1609. IEEE 1609 is Wireless Access in Vehicular Environment (WAVE) which determines the network layer architecture and security services for application and management messages in WAVE. In this regard, IEEE 1609-2 is specified for security, while IEEE 1609-3 is the connection architecture for WAVEcompliant applications, especially safety applications. Besides, 1609-4 is a MAC sub-layer extension on top of IEEE802.11p layers and is responsible for functional aspects of upper layers while being transparent to physical layer parameters. The next layer is IEEE 802.11p MAC sub-layer designed for harsh vehicular environments where it maintains connections and message establishments. Moreover, it describes the interface functions as well as signaling methods. Finally, IEEE 802.11p physical layer manages the modulation, demodulation, error correction, etc. [38].

-

-

Long-Term Evolution Vehicular Network (LTE-V) 长期演进车载网络 (LTE-V)

LTE-V标准包括两个无线接口:蜂窝接口和PC5(LTE的直接接口)。蜂窝接口(称为 Uu)支持 V2I 通信,而 PC5 接口则负责 V2V 通信。

在性能方面,LTE-V的最大码率可达1Gbps,覆盖范围可达2000米,时延为50毫秒。与DSRC相比,LTE-V受网络拥塞影响,时延较高,不适合时间关键的安全应用。另一方面,与DSRC相比,LTE-V不需要额外的路边基础设施,并且可以受益于现有的LTE基站。此外,与 DSRC 相比,它提供了更高的网络覆盖范围。

-

5th Generation mobile networks (5G) 第五代移动网络(5G)

5G 使用与 LTE 相同的频率范围(即 600MHz 至 6 GHz)和毫米波频段(24-86 GHz)。此外,5G还可以为低速移动车辆提供超过10Gbps的数据速率,为时速350至500公里/小时的高移动车辆提供超过1Gbps的数据速率,从而满足自动驾驶的通信要求。5G 提供的一个关键特性是支持集成,此功能为不同的V2X应用选择最适合的网络选项。此外,5G还支持移动边缘计算(MEC)。

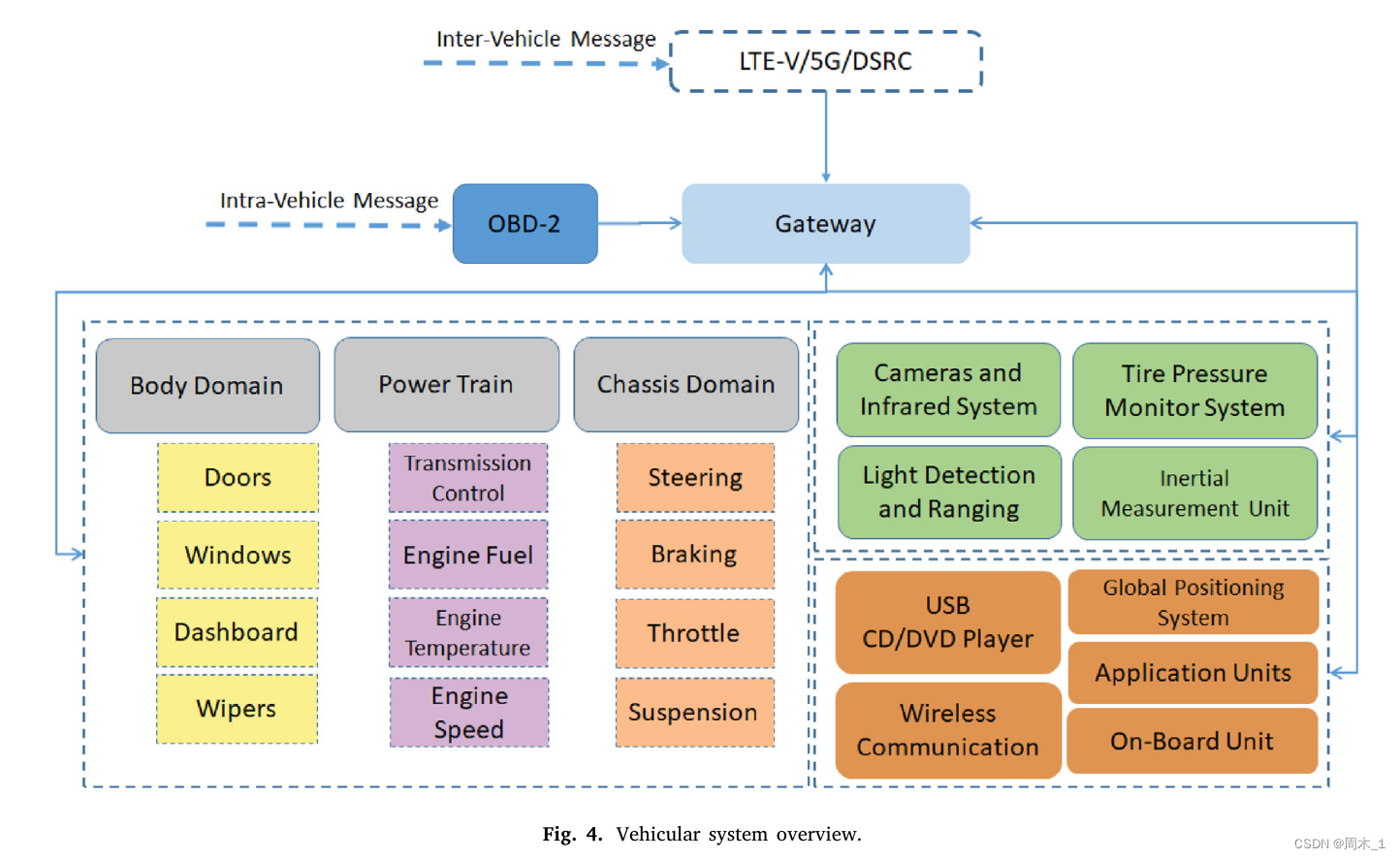

Vehicle system and services

Vehicle components

这里介绍了负责特定任务的元素的主要类别。接下来,展示下图中的整体车辆系统。

ECU

ECU 几乎存在于所有现代车辆中,用于控制车辆的功能。电子信号由 ECU 采集、处理和控制。 ECU 的主要组成部分是动力总成、底盘域和车身控制。The main components of ECUs are the powertrain, chassis domain, and body control.

-

Body Domain 车身域

该域包括灯、窗、座椅、镜子、门和雨刷器等组件。各种软件系统用于控制身体域的这些组件。

-

Chassis Domain 基本域

该域提供车辆内部的实时操作。该领域的 ECU 包括与制动系统、悬架和转向系统相关的 ECU。由于该领域使用的功能对于为乘客提供安全至关重要,因此它们被认为是关于通信要求的关键功能服务。

-

Powertrain Domain 动力域

动力域中 ECU 的主要职责是处理发动机和变速箱控制模块。An example of this domain is the ECU responsible for vehicle traction. Traction control is significantly vital as it can prevent the wheel from skidding.

由于动力系统中的 ECU 处理高度安全关键的功能,它们的故障可能会导致驾驶员失去对车辆的控制 。动力总成域中的ECU必须频繁地与其他域中的其他ECU交换数据。For instance, they need to communicate with ECUs in the chassis (e.g., Electronic Brakeforce Distribution, Anti-lock Braking System (ABS)) and body domain (e.g., dashboard, climate control).

Senors

-

Light Detection and Ranging (LiDAR) 光探测和测距(LiDAR)

车辆必须拥有周围环境的估计地图。该地图可以帮助车辆进行导航和避障。LiDAR 技术可以创建环境的 3D 地图,因此对于车辆系统的许多不同用途非常有用。

-

Cameras and Infrared Systems 相机和红外系统

汽车中使用摄像头来提供驾驶辅助和安全。它们是高级驾驶员辅助系统 (ADAS) 的关键组件。大多数应用基于相机输出的工作共享类似的管道。该流程首先查找每个图像中的感兴趣区域、特征提取和分类。

-

Inertial Measurement Unit 惯性测量单元

该单元负责加速度测量,其中加速度计测量线性加速度,陀螺仪测量旋转加速度。它们共同提供有关速度、加速度和方向的信息。

-

Tire-pressure Monitor Systems (TPMS) 轮胎压力测量系统

测量轮胎内的气压。它嵌入在轮胎中,经常为控制系统提供轮胎特定信息。如果轮胎内的气压超过预定的安全限值,TPMS 就会启动并发出警告信号。

Telematic and infotainment

远程信息处理和信息娱乐,该部分管理车辆内的各种通信、信息和娱乐服务。

- 全球定位系统 (GPS):GPS 跟踪需要在车辆上安装跟踪设备。然后,该设备提供有关其确切位置和后续移动的信息。

- 无线通信:远程信息处理和信息娱乐领域的一个作用是提供网络访问。无线通信的主要功能是娱乐设施,例如 DVD/CD 播放器和移动电话接口。此外,大多数来自车外的驾驶辅助信息都利用无线通信。

Vehicle services

本节主要介绍V2X所提供的各种服务。

- Autonomous Driving

- Road Safety

- Traffic Effiency

- Infotainment

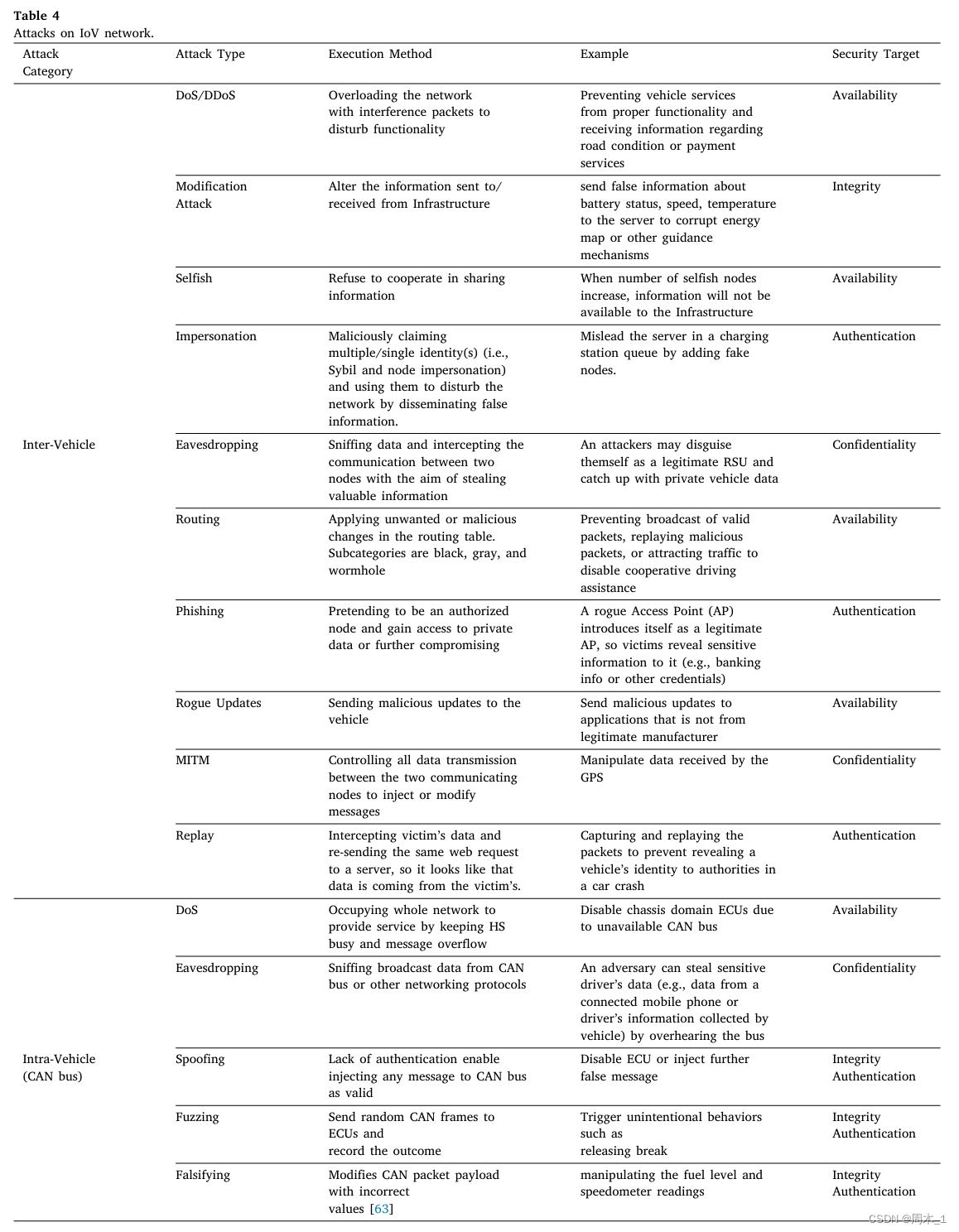

Security threats in IoV

Security intrusions in IoV target the confidentiality, integrity, availability, and authenticity of the network and vehicle.

车联网安全威胁主要分为两大类:车外攻击inter-Vehicle attack和车内攻击intra-Vehicle attack。

Inter-vehicle attacks

车辆与外部设备之间的通信通道是通过 LTE、DSRC 和其他全球移动通信系统等协议建立的。连接到这些通信通道使车辆容易受到网络攻击。

-

Modification attack

这类攻击方式在其他研究中也叫数据伪造攻击the data falsification attack,其目标是信息的完整性。比如,破坏导航机制并且造成交通拥堵是,基于交通的信息物理系统进行修改攻击的主要目标之一。

在此种攻击中,从其他实体接收或发送给其他实体的消息内容可能会被攻击者更改或修改。

-

Selfish attack

车辆可以通过不转发数据包或不执行验证功能来拒绝将信息中继到服务器,并旨在干扰系统的可用性。它会导致车辆通信和依赖车间网络的 V2X 服务出现网络拥塞和效率低下。

-

Impersonation attack

因为会影响V2X的功能,冒充攻击已经成为严重威胁。在V2X网络中,冒充攻击可以分为两类:node impersonation节点冒充和Sbil attack。

在节点冒充中,入侵者一次欺骗一个身份。而在Sbil attack中,他们在一段时间内欺骗不同的身份。此外,Sbil attack的对手可以执行执行其他恶意操作(比如,发送无效信息、修改和传播先前收到的信息以及丢弃关键信息)。此外,Sybil attack可能会导致其他破坏性攻击,例如拒绝服务 (DoS) 或通过伪造消息使网络过载而造成的重放攻击。

-

Eavesdropping attack

它旨在通过被动监控无线介质来检测有关车辆的敏感信息。窃听攻击会损害机密性,也称为隐形攻击。

-

Routing attack

路由攻击利用路由协议中的漏洞、路由不一致或弱身份验证。攻击者通常会在路由表中进行不需要的或恶意的更改,从而扰乱网络可用性。路由攻击包括已知的黑洞、灰洞和虫洞攻击三类。Routing attacks contain three categories known black hole, gray hole, and wormhole attacks.

- 黑洞攻击中的对手通过利用路由协议来宣传自己拥有到达受害者目标节点的最短路径。然后,恶意节点可以吸收其所需的数据包(如果不是全部)并以各种形式操纵它们,例如拦截或丢弃。

- 灰洞攻击分两步进行。首先,恶意节点误导路由协议并同意在网络中转发数据包。当攻击者收到来自相邻节点的数据包时,他们会丢弃这些数据包并执行 DoS 攻击。此外,一些恶意节点可能并不总是有不良行为。在这方面,一些节点可能会恶意行为(例如,丢弃数据包)一段时间,然后变回正常状态。这种方法会增加攻击识别的难度。

- 虫洞攻击中存在多个恶意节点。对手形成一条隧道,每个人都位于隧道的一个端点。然后,数据包通过这个隧道转发,然后广播。有时,它们会窃听未发送给它们的数据包,然后将其转发到其他节点。虫洞攻击还可以进行 DoS 攻击来破坏网络的路由过程 。

-

Denial of Service (DoS) and Distributed Denial of Service (DDoS)

DoS 攻击主要集中在通过用不可用的数据淹没网络通道来耗尽节点的资源。当多个恶意道路实体执行各种类型的 DoS 攻击以破坏网络的正常功能时,V2X 网络可能会面临分布式拒绝服务 (DDoS) 攻击。

-

Phishing attack

网络钓鱼攻击的目标是V2X的身份验证功能。网络钓鱼攻击是社会工程的一种形式,用户冒充受信任的实体来获取敏感信息或危害系统。网络钓鱼攻击通常需要媒介才能访问车辆。

-

Rogue updates

盗贼更新,这种攻击描述了一种场景,即使用具有隐藏漏洞的非法软件来更新车辆的 ECU,而不是制造商提供的真实更新。关于分布式更新机制的必要性一直存在长期争论,该机制使制造商能够在不产生大量财务开销的情况下更新车辆的固件。然而,这些方法存在许多重要的潜在安全漏洞。

-

Man-In-The-Middle (MITM)

中间人攻击,在 MITM 中,攻击者控制了两个道路实体的通信并威胁车辆的安全。除了拦截通信以进行窃听之外,恶意用户还会更改两个受信任方之间的信息,并在车辆间环境中冒充受信任的道路实体(例如 RSU 和车辆)。

For instance, an attacker can impersonate a legitimate RSU and convince the driver to install a rogue update for the software.

-

Replay

重放攻击,它涉及拦截两个或多个道路实体之间交换的合法消息,并将其重播给通信中的一个或多个车辆对应方。重放攻击需要对消息进行身份验证,并且身份验证请求使网络过载可能会增加通信开销。此外,频繁重放消息会增加网络拥塞,从而降低网络效率和服务不可用性。

Intra-vehicle attacks

如上文所述,车内的网络采取不同的协议,其中CAN Bus是汽车行业最常用的协议。然而CAN Bus中存在许多与数据机密性和认证相关的安全漏洞。

CAN总线缺乏身份验证和加密协议,这使得它容易受到DoS和注入攻击。 CAN总线具有广播机制进行数据传输,但不提供数据加密,任何节点,无论是合法的还是恶意的,都可以向总线注入信息。

-

DoS attack

CAN总线上的节点使用仲裁机制来保证优先级,并确定哪个节点可以占用总线并发送数据。

攻击者可以通过发送高优先级数据包来进行DoS攻击,从而阻止合法的低优先级数据包访问CAN总线。执行 DoS 攻击的另一种方法是提高 ECU 发送的特定消息的传输速率,以防止其他 ECU 访问总线并瞄准系统的可用性。Another method for performing a DoS attack is by increasing the transmission rate of a specific message sent by an ECU to prevent other ECUs from accessing the bus and targeting the availability of the system.

-

Fuzzing attack

由于 CAN 总线缺乏身份验证协议,攻击者有机会向 ECU 发送随机 CAN 帧并记录结果。这种攻击可以通过操纵 CAN 数据包的仲裁 ID 和数据字段来迷惑车内网络,从而触发网络的意外响应。

For instance, the attack looks at the impact of CAN frames on the ECUs, such as observing the change in vehicle speed while injecting CAN frames. Sometimes fuzzing attack is performed for further analysis in the CAN to gain information about the operation of ECUs and sensors in the network.

-

Spoofing attack

Spoofing is also known as an impersonation attack. 一旦攻击者能够访问CAN总线网络,攻击者就可以接收总线上广播的所有流量。攻击者可以使用流量信息了解每个 ECU 的行为,例如其 CAN ID、有效负载范围和传输速率 。一旦攻击者了解了 ECU 的行为,就可以通过欺骗仲裁 ID 来伪装成合法节点。

For instance, the attack can uncover the packets for opening the doors and injecting them during driving. Also, the compromiser can analyze the RPM in the powertrain domain, alter its data during driving and endanger drivers’ lives.

-

Data falsifying attack

欺骗攻击可能导致帧伪造,攻击者使用无效值修改 CAN 数据包。

According to Aliwa et al. 2021 [14], a system should consider checking CAN ID and data payload consistency in a time window. One example is when an attacker exploits the data sent by the wheel speed sensors, which are used by the ABS ECU to regulate the braking force applied to each wheel of the vehicle. Sending falsified information to ABS ECU results in the loss of control of the driver during braking [89].

IDS as solution

网络 IDS 是威胁监控技术的一个示例,可识别网络流量中的恶意行为,以帮助预防机制降低安全风险。

由于存在多种多样的用于车辆间和车辆内的网络通信的网络协议,考虑到车联网中协议和攻击的复杂性,在IDS领域,才用了各种各样的入侵检测算法。

For instance, compared to LTE-V, CAN bus seems to have more simplified packets, and attackers usually target specific fields. Therefore, some studies develop IDS for only inter/intra-vehicle networks with a focus on the unique data complexities of each network.

On the other hand, some studies (e.g., [90] and [9], etc.) develop the same framework for both inter and intra-vehicle networks. In their approach, IoV network data is considered tabular information, while the same pipeline is used for both inter and intra-vehicle networks.

一般来说实现IDS的方法分为基于签名的算法和基于异常的算法。signature-based and anomaly-based algorithms

基于签名的 IDS 通过根据存储的有关先前执行的攻击的网络流量的商标设置一些规则来执行检测过程。然后,根据既定规则对到达的网络流量进行分析,如果出现恶意入侵者,则向当局提供报告。

然而,基于签名的检测方法的主要缺点是缺乏泛化性,这使得它们在攻击行为发生细微变化时很容易受到攻击。由于签名只是之前在网络中识别的攻击,因此采用基于签名的 IDS 有利于识别已知的入侵。

另一方面,许多研究侧重于基于异常的方法,这在未知入侵模式的情况下具有更好的泛化和检测性能。与基于签名的 IDS 相比,基于异常的 IDS 甚至可以通过根据不同的提取特征监控和分析流量来识别未知的攻击。下面介绍的机遇异常的IDS方案,可以大致分为两大类:一种是利用传统机器学习算法的工作,另一种是保留深度学习方法的研究。The first is the works that utilize traditional ML algorithms, and the second is the studies that retain deep learning approaches.

- 基于签名的算法

- 基于异常的算法

or

- 利用传统机器学习算法的工作

- 保留深度学习方法的研究

Traditional ML algorithms

Intrusion Detection System Using Machine Learning for Vehicular Ad Hoc Networks Based on ToN-IoT Dataset

由于车联网对用户数据有巨大影响,攻击者可以利用车联网来破坏网络。在这方面,该研究使用了一种新的车间网络 IDS 数据集,称为 Ton-IoT,因为它包含多种 IIoT 设备和受损的网络样本。

此外,作者还介绍了一组已知的传统机器学习算法作为候选模型,即线性回归(LR)、朴素贝叶斯(NB)、决策树(DT)、随机森林(RF)、AdaBoost、(K-最近邻) ) KNN、支持向量机 (SVM) 和极限梯度提升 (XGBoost)。

作者使用机器学习实现了一种二元分类(例如攻击和良性)和一种多类分类来区分不同的攻击。首先,在预处理步骤中,作者使用 SMOTE 方法消除类别不平衡,并使用 Chi2-Square 根据类别标签排除不相关的特征。最后,结果以准确度、精确度、召回率和 f1score 的形式进行说明。在评估所选的 ML 方法后,研究得出结论,与所有其他 ML 方法相比,XGBoost 在二元分类和多类分类问题上都表现良好。

A Distributed Network Intrusion Detection System for Distributed Denial of Service Attacks in Vehicular Ad Hoc Network

[104] 中的另一项研究特别针对 VANET 中的 DDoS 攻击,因为它可以通过 V2V 或 V2I 通信轻松执行。作者基于不同的基于树的算法(即 RF、梯度提升决策树 (GBDT) 和 XGBoost)部署了 IDS。此外,还采用了具有线性和非线性核的 NB、LR 和 SVM。在这些算法中,RF 实现了最佳性能,并使用不同的超参数进行了更详细的分析。然而,VANET 产生大量的交通数据,可以提高 IDS 的性能。然而,IDS实现中的问题不仅仅在于分类算法。稳健性和可扩展性等实施查询可能会降低在理想条件下测试的 IDS 的性能。此外,随着车联网网络数据量的不断增加,IDS处理大数据的能力也令人担忧。该研究对以前的 IDS 实施提出了质疑,因为在数据相对较大的 IoV 环境中缺乏有效性。为了解决这个问题,该研究引入了一种使用 Spark 和 Hadoop 分布式文件系统进行数据处理和收集的分布式框架。

Tree-based Intelligent Intrusion Detection System in Internet of Vehicles

在[105]中,作者通过评估车内 ECU 与车间网络攻击面之间通信的 CAN 总线漏洞,重点关注车内和车间网络中的网络入侵。作者介绍了 4 级入侵检测,其中两个主要步骤是根据基于树的监督算法对已知攻击进行分类。这些算法被输入到堆叠集成方法中以提高性能,因为组合各种基础学习器有助于提高通用性。在后两步中,使用k-means聚类算法来检测未知攻击。两种算法的超参数均通过贝叶斯优化进行优化。该算法从详细的预处理阶段和三个特征选择算法(例如信息增益等)开始。作者使用代表车辆间网络的 CICIDS2017 [112] 和说明车辆内网络通信的 CAN 入侵数据集,从准确度、检测率、误报率和 F1 分数方面评估了他们的结果。监督算法的实验结果证明,该系统在 CAN-intrusion 和 CICIDS2017 数据集上分别实现了 99.99% 和 99.88% 的准确率。此外,对于零日攻击检测,所提出的方法在上述两个数据集上实现了 0.963 和 0.800 的高 F1 分数。

Intrusion detection on internet of vehicles via combining log-ratio oversampling, outlier detection and metric learning

车联网中的众多节点(例如车辆和路侧单元)频繁地收发数据,导致更加复杂和多样化的攻击。基于这一事实,[98]中的一项研究通过关注对 IoV 性能有重大影响的某些检测过程来构建 IoV IDS。由于一般网络流量都包含正常行为,恶意样本占少数,因此 IDS 深受类别不平衡的困扰。在这方面,采用了许多抽样方法来提高识别少数类别的准确性。然而,这些方法对噪声敏感。离群(噪声)干扰是可能降低 IDS 性能的原因之一。直接对车联网数据应用采样方法可能会加剧噪声数据的影响并导致性能下降,特别是对于少数类别。为了缓解采样技术导致的过拟合问题,该研究使用 SMOTE 方法以及基于对数比率 (OBLR) 的过采样策略,该策略根据对数函数选择重采样数据量。在异常值检测步骤中,作者没有使用传统方法,而是使用局部异常值因子,其中将根据每个样本点的邻域密度计算异常值因子。此外,作者根据样本之间的相似性和差异性来利用度量学习。在度量学习中,属性较近的数据点之间的距离会减小,而不相关的数据点之间的距离会增大。这可以使分类过程更容易。他们实现了这个框架以及遗传算法特征选择和 LightGBM 作为他们的分类技术。最后,该研究使用 UNSW-NB15 数据集评估了车内网络中提出的方法,并使用 ROAD、Car-Hacking 和 CAN-intrusion 评估了车内网络中提出的方法,其性能优于之前的研究。

Neural networks

IDS算法已经从传统的ML算法过渡到深度神经网络。虽然传统机器学习模型速度更快并且容易使用,但是他们无法理解数据中特征之间的底层关系。另一方面,深度神经网络DNN方法可以感知和处理特征之间的非线性关系,有助于提取无法从专家领域或者特征选择方法中获得的丰富信息。

In-vehicle network intrusion detection using deep convolutional neural network

此外,一些研究计划(例如[101]和[103])利用了卷积神经网络(CNN)。特别是在[101]中,作者根据 CAN ID 数据集中的消息构建数据帧,每帧包含 29 条消息。他们使用 Deep CNN 来提取特征。然后,在训练步骤中,提取的 CAN 数据帧通过该模型来分类它们是正常消息还是攻击消息。

OTIDS: A Novel Intrusion Detection System for In-vehicle Network by using Remote Frame

(Ahmed et al. 2021) [97] 的另一项研究提出了使用 CAN 入侵数据集 [113] 的车载网络入侵检测。作者使用(卷积神经网络)CNN 将数据包样本转换为图像。此外,为了减少处理时间,他们使用著名的图像分类模型 VGG-16 对 CNN 的主要层进行迁移学习,并且仅基于 CAN 入侵数据集训练底层。在所提出的方法中,IDS部署在OBD之后,以检测来自不同来源的恶意传入数据包。通过多类分类来区分 DDoS、模糊和良性样本,他们提出的方法与传统学习算法相比取得了最佳结果。

Cloud-Based Cyber-Physical Intrusion Detection for Vehicles Using Deep Learning

卢卡斯等人。 2017 [107] 为使用基于时间序列的深度学习的车辆网络引入 IDS。根据这项研究,在安全实施方面,车辆面临着共同的安全挑战,例如车辆处理能力有限、时间关键的网络物理操作是攻击者的目标,以及车辆网络基准数据集的不可用,导致分析人员无法了解环境。此外,不能仅依靠密码学等预防性解决方案来应对网络攻击,还需要使用 IDS 通过车辆快速检测某些攻击。提出了一种使用**循环神经网络(RNN)**的深度学习框架来考虑网络数据的时间相关行为,因为特征交互可能以特定顺序一个接一个地发生。他们使用机器人车辆构建了一个测试平台,其网络流量与车辆控制板相关,并生成良性和恶意(例如 DoS、命令注入和恶意软件)流量样本。将测试集中已知攻击样本的评估结果与其他标准 ML 算法进行比较表明,RNN 的检测准确率优于所有监督方法,检测准确率达到 86.9%。此外,将 RNN 对未见过的攻击样本的准确度与无监督学习方法(即一类 SVM 和 k 均值)进行比较表明,RNN 的整体准确度优于两者,达到 79.39%。然而,车辆中有限的计算资源使得 IDS 效率低下,因为更复杂的 IDS(例如 RNN)需要太多的计算能力。作者提出了另一种解决方案:云计算。

A Deep Blockchain Framework-Enabled Collaborative Intrusion Detection for Protecting IoT and Cloud Networks

长短期记忆(LSTM)网络是循环神经网络(RNN)的后继者之一,近年来在序列学习中受到广泛关注[114]。由于车联网网络数据具有时间相关的特征,这种架构在网络 IDS 的研究人员中很受欢迎。

Artificial Intelligence (AI)-Empowered Intrusion Detection Architecture for the Internet of Vehicles

在[7]中,作者没有从网络数据包中获取数据,而是利用模拟车辆数据集[115]。它由不同的字段组成,即时间戳、车辆的伪身份以及位置、速度、加速度和航向的X-Y坐标,以对车辆间通信中的各种网络攻击进行分类。对于训练,作者介绍了两种方法,即使用深度学习模型进行序列分类和图像分类,其中车辆提供数据序列并将其发送到边缘服务器进行进一步处理。第一种方案,序列不经过预处理就被发送到边缘服务器,并使用 LSTM 进行分类。 LSTM 的另一种变体称为 CNN-LSTM,也被用作第二个分类模型。然而,在序列图像分类中,该研究将序列转换为图像,然后使用 CNN 对数据进行分类。此外,还部署了经典的 MLP 来进行比较基准。最终结果表明CNN在准确率和处理时间方面取得了最好的结果。

Two-Stage Intrusion Detection System in Intelligent Transportation Systems Using Rule Extraction Methods From Deep Neural Networks

(Almutlaq et al. 2022) [90] 的一项研究为车辆网络构建了 IDS,同时解决了深度神经网络 (DNN) 模型中的两个关键问题。第一个挑战是很难理解它如何在给定输入数据的情况下做出决策,第二个挑战是这些算法的高资源消耗。然而,应用 DNN 进行分类的研究工作始终感兴趣的一个方面是它们能够从非线性数据中提取深层特征,而其他分类器(例如基于树的算法)则无法做到这一点。因此,为了减少资源消耗,同时利用DNN特征提取,该研究应用了两种规则提取方法,即DeepRed[116]和HypInv[117],**从神经网络中提取规则。然后,作者使用从 DNN 中提取的规则实现了基于规则的 IDS。**他们在两阶段分类中采用了所提出的车间和车内网络 IDS 方案,其中第一阶段区分良性样本和攻击样本。接下来,第二级 IDS 揭示攻击类型。最后,根据准确性指标和平均执行时间、内存和 CPU 利用率来评估结果。结果分别表明,所提出的基于规则的 IDS 在各个方面都优于 DNN。

A Transfer Learning and Optimized CNN Based Intrusion Detection System for Internet of Vehicles

Yang 等人的另一项研究。 2022[9]通过一种可以有效地将车辆网络流量数据转换为图像的方法来实现车联网网络的入侵检测,以更容易地区分各种网络攻击模式。首先,作者根据时间戳将数据划分为块,然后根据其维度将它们转换为具有三个 RGB 通道的方形图像。标记过程是基于块中多数类的标签来完成的。如果图像包含任何类别的攻击,则它将被标记为窗口中样本数量最多的攻击。然而,如果所有实例都来自良性类,则图像/块被认为是正常的。转换后的数据用于 CNN 模型并进行调整以实现最佳检测结果。然而,CNN是一个耗时的过程,当涉及到图像分类时,有大量的预训练模型可以减少CNN的及时训练。通过迁移学习,作者利用先前图像分类模型的底层来学习图像的一般模式,并且仅微调 CNN 的顶层来对网络流量进行分类。与之前的车联网研究相比,他们在使用 Car-Hacking 数据集的车内和使用 CICIDS2017 数据集的车内性能方面都取得了更好的结果。然而,在比较该框架中的测试时间时,CNN 与集成学习方法相比花费了更多时间。

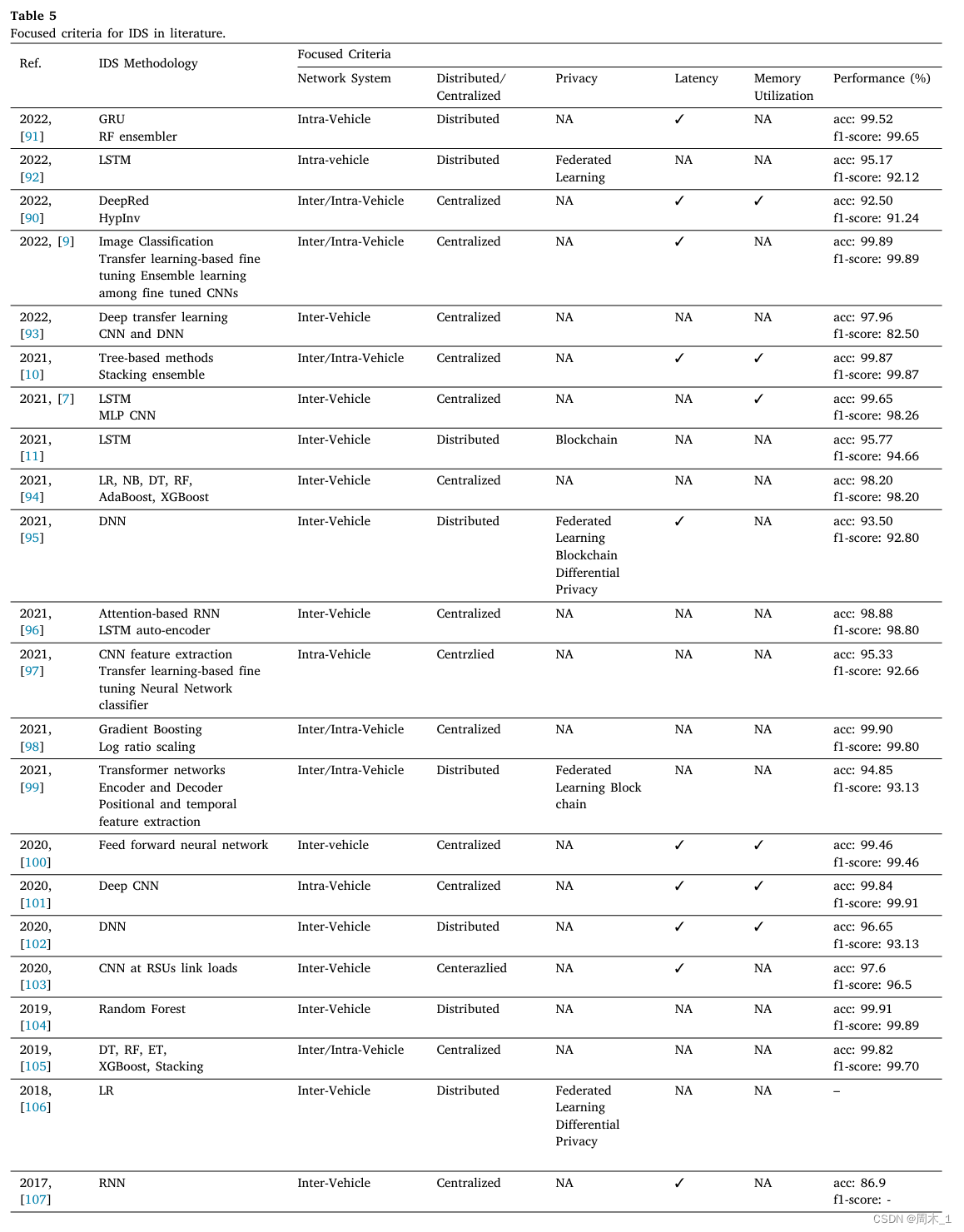

Discussion

主要研究重点是使用新颖的机器学习 (ML) 算法来设计 IDS。下一波工作转移到云计算方法,更多地关注不同 IDS 设计的数据管理系统。随后,更多的工作致力于IDS的隐含要求,如实时性要求和资源利用率。最近的焦点是隐私问题和 IDS 设计的分布式计算方法。

Criteria in building IDS

IDS的相关工作:车间网络IDS和车内网络IDS。因此,我们对有关成功 IDS 的性能和实施的研究中规定的主要标准进行了索引。最后,我们构建了一个表格来总结所有相关工作,重点关注 IoV 网络可实施 IDS 的有用标准。

Latency

有两个指标来评测车辆的安全服务性能:数据包传送率(PDR)the packet delivery ratio,延迟 Latency

-

数据包传送率(PDR)the packet delivery ratio

它与网络中成功接收的数据包数量与所有传输的数据包数量成正比。

-

延迟 Latency

根据对车载环境性能要求的对比研究,安全服务的延迟应该在10ms-100ms之间,非安全服务的延迟不能超过500ms。

车辆级IDS要满足实时性要求,每个网络数据包的处理时间最多为10ms。

IDS的研究领域中,并非所有研究都将延迟设置为性能指标。并且根据IoV IDS的方法、测试平台和条件,他们报告的延迟检测差异很大。

DNN 模型应该能够取得更好的结果并获得更深入的特征提取。然而,有时需要在算法添加到过程中的准确性和延迟之间进行权衡。

Memory utilization

为车联网应用设计 IDS 时的另一个限制是运行 IDS 的设备上的计算能力和内存存储受到限制。虽然IDS的内存利用率很重要,但是一部分研究并没有考虑这个因素。

IDS 的两个主要类别是基于签名的和基于异常的。基于异常的 IDS 分析网络以查找偏离正常网络行为的模式,并将明显的差异视为入侵。因为它不需要存储签名,所以它占用的内存更少。另一方面,由于具有严格的入侵规则,基于签名的策略具有较低的误报率。然而,收集各种正常模式来训练基于异常的 IDS 要求很高,因为这在现实世界中并不总是可行。因此,当涉及到内存利用率时,基于异常的 IDS 优于基于签名的 。

大多数低端 ECU 包含具有一个计算核心、数百 MHz 工作频率和大约数百 KB RAM 的微控制器。

Accuracy

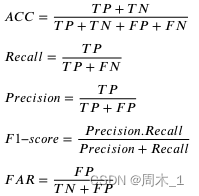

通过计算所提出模型的真阳性(TP)、真阴性(TN)、FP和FN,我们可以得到以下结果:By calculating the true positives (TPs), true negatives (TNs), FPs, and FNs of the proposed model, we can obtain the following:

准确性ACC是所有正确分类样本占数据集中所有样本的比例,它是评估整体性能的主要指标。

召回率Recall是指一类数据中正确分类的样本的百分比。

精度是Precision是一个现实样本被分类到正确组中的精确程度的值。In other words, precision is a suitable criterion to understand how confident we can be about a prediction given the precision we achieve.

F1-score是精度和召回率的调和平均值。

报错率FAR在IDS中相对重要,因为在网络入侵期间,不应该阻止良性样本从他们平时的工作中。

Distributed learning and privacy concerns

2015年,谷歌推出了一种新颖的分布式学习方法,其中模型在用户端进行本地训练。这种方法称为联邦学习(FL)[130]。 FL使移动车辆能够协作学习共享的预测模型,同时将所有训练数据保留在车辆端,从而无需将数据存储在云服务器中即可实现学习过程。 FL 在用户端保持数据完整。 FL 可应用于任何基于随机梯度下降(SGD)的模型,其中客户端和服务器传输和接收更新的梯度[131]。目前,联邦学习 (FL) 正在引起人们对 IoV 领域的浓厚兴趣。许多研究正在实施他们的隐私保护模型并提出 FL 的新方法。

Discussion

任何安装的 IDS 的性能都会对自动驾驶车辆的性能产生各种影响。在讨论任何拟议的 IDS 系统时,首先想到的因素是检测性能。该指标显示了 IDS 在检测网络攻击方面的可靠性。测量检测性能是通过采用各种指标来完成的,包括准确度、精确度和召回率。这些指标得分较低可能会导致车辆服务出现性能问题。例如,高误报可能会错误地阻止良性流量并阻止系统正常运行。另一个例子是高漏报率,这使得IDS无法有效阻止攻击流量。然而,一般来说,不满足检测性能的任何后果很大程度上取决于哪个服务或元素受到性能不佳的影响。后果可能包括一些非关键服务的轻微不可用,到关键 ECU 或安全服务性能的严重延迟。

第二个要考虑的因素是 IDS 对车辆内部或外部连接造成的额外延迟。忽视 IDS 延迟可能会对车辆造成多种威胁。车联网领域连接的高延迟可能会导致关键和非关键服务短期不可用,其中最新情况可能会对驾驶员的生命和财产造成不利影响。

许多最近的研究提到的第三个因素是使用可用的 IoV 网络的各种车辆的不同 IDS 之间的知识共享过程中的隐私泄露。在此过程中,存在数据被恶意用户访问的风险。入侵者可以进行非法数据分析,从而导致对车联网网络的进一步攻击。此外,由于针对此事设置的巨额罚款,侵犯隐私会给安全公司造成经济损失。此外,当客户在隐私方面不信任该服务时,一些客户可能会不愿意共享其数据以进行安全调查并充当自私的节点。大量的自私节点导致整个系统的低效。

Open research problems

Dataset unavailability

由于企业股东的隐私或不愿与学术界共享其数据,因此没有公开的车辆间通信数据集。大多数时候,诸如[9,10,96,100]和[105]等研究都是使用通用网络数据或仿真分析来根据标准构建与车辆间网络类似的环境。使用基于通用网络的数据集进行 IoV IDS 是合理的,因为该领域的许多非安全应用程序都是基于 TCP/IP 标准构建的。然而,这种方法的一个问题是缺乏对专家域特征选择和调查一般网络攻击是否适用于车辆间网络的重视。例如,许多数据集利用以太网作为其数据链路层协议。然而,以太网并未用于车辆间的方式。因此,车联网专用IDS采用基于以太网的特性,使得IDS脱离了现实生活中的车联网,无法帮助其有效识别恶意行为。该领域常用的数据集有ToN-IoT[136]、CICIDS2017[112]、UNSW-NB15[137]等,其各自的研究如表7所示。另一方面,仿真是另一种解决方案,[103] 等研究使用它来构建 IDS。然而,模拟的显着缺点是它无法展示真实的数据和攻击样本,从而导致检测机制存在偏差,无法为 IDS 提供适当的功能。

关于车内网络,公开了三个 CAN 总线数据集,称为 Car-Hacking [101,138]、CAN intrusion [113] 和 ROAD [139]。然而,这些数据集的缺点是,大多数时候它们的攻击样本可以很容易地与良性样本区分开来。因此,可以使用简单的基于规则的 IDS 来识别它们。这使得现实生活中的 CAN 总线入侵与汽车中实施的训练有素的 IDS 之间存在差距。

Mobility

移动性是车联网网络的主要特征之一,这导致在实施IDS时存在许多限制。例如,大多数 IDS 数据集是为有线网络提供的,不包含与移动功能相关的恶意活动,例如自私节点或路由攻击。这些攻击之所以受到关注,是因为虽然入侵防御可以作为第一道防线,但无法直接阻止路由和自私攻击。此外,入侵检测可用于检测系统中可能存在的安全故障[147]。此外,移动网络还存在其他限制,例如资源受限的节点、仅具有本地数据和有限的带宽[148],这可能使得许多可用的IDS在车联网环境中不切实际。

此外,由于车联网中车辆移动导致网络拓扑结构瞬态,误报概率比有线和静态网络相对较高。不断变化的道路交通状况会产生不同的网络流量模式,进而影响 IDS 的决策过程。为不同的州构建强大的 IDS 需要更准确的人工智能算法以及该领域的通用数据集。

Data heterogeneity

如前所述,车联网包含不同的网络协议、服务和消息,以改善驾驶体验。由于应用程序、服务、通信协议和噪声的高度差异,车联网数据本质上是异构的,被视为大数据。利用这些宝贵的数据为我们提供了有关车联网中网络行为的各种信息。然而,使用人工智能技术为该领域的所有服务开发弹性 IDS 是一个挑战。高水平的异质性可能会导致质量差、功能差或恶意数据,这可能会降低构建 IDS 时的学习能力 [99]。而且,在与众多用户讨论多服务平台时,零日攻击的形成是不可避免的。 IDS 文献中有许多采用 ML 算法进行车联网入侵检测的研究。然而,数据异构性使人们对以前的 IDS 系统的效率和稳健性产生了怀疑。因此,未来的研究在绩效评估中考虑这一点非常重要。

IDS deployment strategy

到目前为止,我们已经介绍了IDS的两种主要部署方式:集中式和分布式实施。对于集中式策略,IDS 部署在集中式服务器上,例如远程云或边缘服务器(例如嵌入 RSU 中)来处理网络数据。另一方面,分布式方法将每个网络节点(即 RSU 或车辆)视为个体来检测本地网络入侵攻击,然后协作共享此信息。这两种方法的一个共同特点是需要集中或分布式的权威机构来做出最终决定。在集中式学习方法中,考虑到车辆中的资源限制,将车辆网络数据卸载到服务器进行处理。然而,中心化策略的一个缺点是单点故障,并且无法控制快速扩展的网络系统(例如车联网)。它还需要大带宽,并且可能导致过程中的高延迟。另一方面,分布式系统的决策是基于本地分析数据做出的,因此只有最终结果才会发送到不需要高带宽的服务器。此外,由于数据保存在数据所有者一侧,因此分布式分析中也满足了隐私问题。尽管有很多好处,分布式系统仍面临着网络节点之间信息非独立分布的问题,这可能会降低 IDS 的准确性。异构网络可能会经历协作系统无法分析的不同正常和异常行为。因此,最终的协作结果偏离全局优化点。决定选择哪种方法需要明确解决其局限性。

No centralized or distributed authority for data management

最后,文献中提出的IDS需要大量数据来分析和做出决策。然而,目前还没有专门针对车联网数据管理的集中式或分布式服务。例如,在基于签名的IDS中,需要存储攻击签名以便与网络实例进行比较。此外,对于基于监督异常的 IDS,一个重要组成部分是标记数据集。标记数据需要时间、资源和专家来识别网络中的不同入侵。此外,所提出的分布式系统应该保护车辆数据的隐私,由于其本地处理的数据方法,需要分布式管理系统和标签策略。同样,无监督学习方法需要一个服务器来存储集群异常、解决有偏见的决策或管理新的异常分布。因此,在提及 IDS 策略之前,实际考虑一下数据管理服务以及如何有效地设计它们。

这篇关于【阅读论文】Security issues in Internet of Vehicles (IoV): A comprehensive survey的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!