buu专题

BUU CODE REVIEW 11 代码审计之反序列化知识

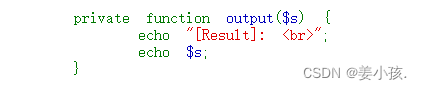

打开靶场,得到的是一段代码。 通过分析上面代码可以构造下面代码,获取到序列化之后的obj。 <?phpclass BUU {public $correct = "";public $input = "";public function __destruct() {try {$this->correct = base64_encode(uniqid());if($this->corre

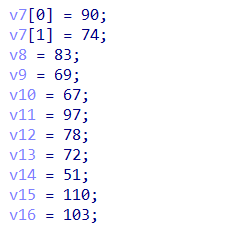

buu逆向-刮开有奖

首先查壳 拖到ida找到主函数 进入DialogFunc函数得到 INT_PTR __stdcall DialogFunc(HWND hDlg, UINT a2, WPARAM a3, LPARAM a4){const char *v4; // esiconst char *v5; // ediint v7[2]; // [esp+8h] [ebp-20030h] BYREFint v8;

自己测到的Buu IP

www.buu.edu.cn 210.82.53.210[北京市 北京联合大学] http://it.buu.edu.cn 210.82.53.210[北京市 北京联合大学] graduate.buu.edu.cn 210.82.53.210[北京市 北京联合大学] www.lib.buu.edu.cn 210.82.53.210[北京市 北京联合大学] jd.bu

BUU-[GXYCTF2019]Ping Ping Ping

考察点 命令执行 题目 解题 简单测试 ?ip应该是一个提示,那么就测试一下?ip=127.0.0.1 http://0c02a46a-5ac2-45f5-99da-3d1b0b951307.node4.buuoj.cn:81/?ip=127.0.0.1 发现正常回显 列出文件 那么猜测一下可能会有命令执行漏洞,测试?ip=127.0.0.1;ls http://0

BUU [CSAWQual 2016]i_got_id

题目打开有三个选项,依次点进去看。 第一个是普通页面,第二个是普通表单,第三个是文件上传。没有尝试注入(不爱做注入),直觉感觉是文件上传,就从这里入手吧。 先随便传几个文件测试下功能,发现没做什么过滤,并且返还了文件内容 初步推测用到了param()函数,然后大概推测一下后端代码 my $cgi= CGI->new;if ( $cgi->upload( 'file' ) ){my $f

BUU eating_cms

一个可爱的猫猫登陆界面,日常扫目录抓包看代码 尝试注入被waf了 发现一个注册后台,老老实实注册 register.php 登进去是个跟猫猫无关好像有一些功能点但是抓包什么也看不出的页面而且似曾相识感觉在哪里见到过。 略加思索 看看url感觉可以进行文件包含 php伪协议指南 先看看当前的页面 /user.php?page=php://filter/convert.base64-encode/

BUU virink_2019_files_share

拿到题目可以看到是一个动态魔方,页面左下角有个设置点进去只能改改颜色并没有什么信息。(不知道真把魔方还原了能不能拿到flag呢) 抓包看一下 首先看到服务器是openresty,然后有个上传文件夹和flag目录 访问uploads 只有一张图片,也没有上传点,所以试一下文件包含 先试下nginx的默认配置文件

BUU [网鼎杯 2020 半决赛]AliceWebsite

BUU [网鼎杯 2020 半决赛]AliceWebsite 开题: hint附件是源码。在index.php中有一个毫无过滤的本地文件包含 <?php$action = (isset($_GET['action']) ? $_GET['action'] : 'home.php');if (file_exists($action)) {include $action;} else

BUU [GKCTF 2021]Crash

[GKCTF 2021]Crash 首先查壳,64bit,elf文件 刚解压完发现只有一个文件,大小足足有2M,我感觉不太简单,ida64, 定位到main函数 main_main()关键部分 我看到fmt_Fprintln这个的时候就反应过来了,这是道go的题。 头一次做go的题,没有基础,就试着一点一点分析了:(很多地方都参考了wp) 首先分析main函数关键部分 if (

BUU[2019红帽杯]Snake

下载的时候看到是17.2MB,头一回见到这么大的文件。 解压之后打开发现是一个游戏 文件目录下就这些东西,使用unity写的,搜索了一下,unity逆向的主要文件是**Assembly-CSharp.dll**,然后直接在这个文件夹下搜索 **Assembly-CSharp.dll** 最后在Snake\Snake_Data\Managed这个目录下找到了 然后把它拖入i

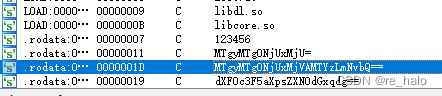

BUU [2019红帽杯]childRE1

这个题目比较难,一开始看了一下没有头绪。 首先用ida打开: 很长的一个程序,一步一步仔细分析。 首先是第一部分,这一部分是先进行了输入,然后判断是否是31字节,将我们的输入使用sub_14001290()函数。这个函数,我一开始以为是一个加密函数,看起来挺复杂的。通过下面的sub_1400015C0()函数有一些提示。if(v4)下面的部分完全就是一个后序遍历嘛?所以说,这个函数可

BUU [CISCN2019 华东南赛区]Web4

BUU [CISCN2019 华东南赛区]Web4 题目描述:Click to launch instance. 开题: 点击链接,有点像SSRF 使用local_file://协议读到本地文件,无法使用file://协议读取,有过滤。 local_file://协议: local_file://与file://类似,常用于绕过,可以直接读取本地文件内容 此外,不加

BUU [GWCTF 2019]mypassword

BUU [GWCTF 2019]mypassword 开题,是个登录界面,也有注册功能 首先我们注册个号看看。然后登录 提示不是SQL注入 有反馈界面,反馈应该管理员会看,可能存在XSS。 查看源码,注释给出了后端源码,对XSS进行了过滤,那就是XSS漏洞了。 根据源码,waf工作原理是把匹配到的危险字符串替换为空,这里看似用来while,可以防止双写等绕过手法,但是存

buu havefun

开始记录buu做题了 这题是buu web的have fun 先ctrl+u查看网站源码 发现GET传参cat根据代码提示我们构造get传参 ?cat=dog 发现返回flag

BUU WEB [ZJCTF 2019]NiZhuanSiWei

打开网页,有一段代码提示: 大概意思是说要get传三个参数,第一个if是限制text,传入的内容在读取文件后必须是后边的一段,这个我们可以使用伪协议,相信一搜索这个函数你就能找到和他较常联系的php://input,这也应该算是一种提示吧,我在使用这个协议时失败了,但有位大佬在WP中说可以用这个协议,可能是我使用的方法不对吧,与之相似的写入文件的协议还有data协议,我们使用这个协议: ?te

BUU WEB [BJDCTF2020]Easy MD51

这道题第一步就把我给整懵圈了…在看题目源码时在最后看了解决方法: 至于刚开始的原理函数,不懂为什么这样解决,大佬是这样解释的: select * from ‘admin’ where password=md5($pass,true) 这里面password就是我们用户框中输入得东西。如果通过md5之后返回字符串是’or 1的话,形成一个永真条件: select * from ‘admin’ w

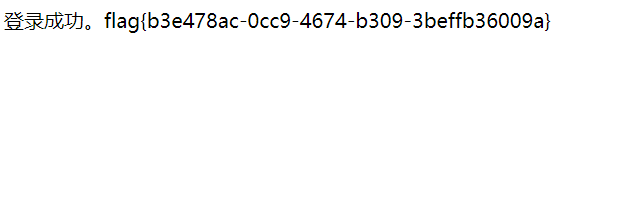

BUU BRUTE 1

靶场教程 1.开局页面,是个登录界面。2.尝试万能密码,发现并不可行,提示【用户名错误】。用户名输入admin,发现提示密码错误,为四位数字。3.那么,抓包爆破吧。通过burp进行抓包。4.发送包到 Intruder 进行爆破。快捷键 Ctrl + L3.设置爆破数值,进行爆破。在 3 处修改爆破数值0,9999,1即可。【注:已知爆破密码6490,可自定义缩小爆破范围测试】4.开始爆破,发

BUU----MIsc刷题记录

MISC [GKCTF2020]Sail a boat down the river很好的色彩呃?[MRCTF2020]小O的考研复试[INSHack2019]gflagkey不在这里[INSHack2017]hiding-in-plain-sight[INSHack2018]42.tar.xz[INSHack2017]10-cl0v3rf13ld-lane-signal[MRCTF2020

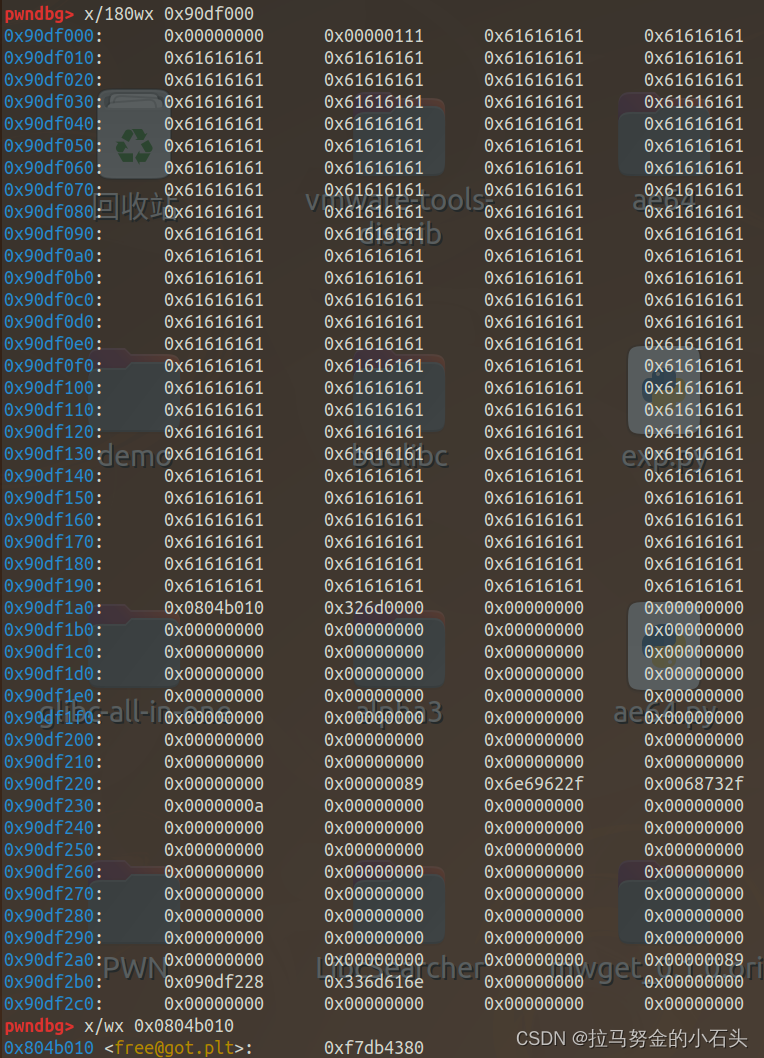

【buu】babyfengshui_33c3_2016(详细题解)

目录 前言题解完整脚本总结 前言 这应该是到目前为止理解的最透彻的堆题了 题解 32位的程序,开了 Canary, Nx 保护 先放进IDA看看 又是个堆题,常规流程 先看 add 函数 首先申请了description的 chunk ,接着又申请了一个0x80大小的 chunk 然后将 description的 chunk 指针 放到第二个 chunk 中, 接着是

3.[BUU]warmup_csaw_20161

1.checksec 检查文件类型 ELF-64-little ,无其他限权,直接用ida检查代码。 2.IDA进行反编译,进行代码审计 查看各个名称的内容: 了解基本攻击思路: 攻击思路:gets输入垃圾数据覆盖v5内容,再将sub_40060D的地址覆盖return_addr,使其调用“system”函数,执行“cat flag.txt”,输出flag,进而得到f

3.[BUU]warmup_csaw_20161

1.checksec 检查文件类型 ELF-64-little ,无其他限权,直接用ida检查代码。 2.IDA进行反编译,进行代码审计 查看各个名称的内容: 了解基本攻击思路: 攻击思路:gets输入垃圾数据覆盖v5内容,再将sub_40060D的地址覆盖return_addr,使其调用“system”函数,执行“cat flag.txt”,输出flag,进而得到f

1.[BUU]test_your_nc

1.检查下载文件的类型 一般从BUUCTF下载的pwn文件一般是amd64-64-little或者是i386-32-little. 本题中,下载的test文件就为64位,放入对应64位ida中进行反编译,获得基础理解代码。 2.IDA反编译查看 将文件放入IDA中进行反编译查看,按F5将汇编语言转化为C或者c++代码方便分析。 在图中我们可以看到有“system("?bi

1.[BUU]test_your_nc

1.检查下载文件的类型 一般从BUUCTF下载的pwn文件一般是amd64-64-little或者是i386-32-little. 本题中,下载的test文件就为64位,放入对应64位ida中进行反编译,获得基础理解代码。 2.IDA反编译查看 将文件放入IDA中进行反编译查看,按F5将汇编语言转化为C或者c++代码方便分析。 在图中我们可以看到有“system("?bi

![BUU-[GXYCTF2019]Ping Ping Ping](https://img-blog.csdnimg.cn/img_convert/1e92ba03eb96e506cb63f9c509916c5a.png)

![BUU [CSAWQual 2016]i_got_id](https://img-blog.csdnimg.cn/20200905170217260.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L1RveUNhcnJ5WW91,size_16,color_FFFFFF,t_70#pic_center)

![BUU [网鼎杯 2020 半决赛]AliceWebsite](https://img-blog.csdnimg.cn/img_convert/d386e65a76df0a7e20337de52f42bdbb.png)

![BUU [GKCTF 2021]Crash](https://img-blog.csdnimg.cn/img_convert/a4c9958df8e86f8a7224727942ff7fd3.png)

![BUU[2019红帽杯]Snake](https://img-blog.csdnimg.cn/img_convert/bafa62e21fa99ff7857b8f780d5f0219.png)

![BUU [2019红帽杯]childRE1](https://img-blog.csdnimg.cn/4f4852d8defa44b4963edb941462d926.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAV0hVX0pvZS4=,size_20,color_FFFFFF,t_70,g_se,x_16)

![BUU [CISCN2019 华东南赛区]Web4](https://img-blog.csdnimg.cn/img_convert/c53b2f0e1e997b751929ae822a97fca4.png)

![BUU [GWCTF 2019]mypassword](https://img-blog.csdnimg.cn/img_convert/3b3dbfb3c93ea5e3bfccf59b8bc649d7.png)

![BUU WEB [ZJCTF 2019]NiZhuanSiWei](https://img-blog.csdnimg.cn/20210202172934455.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3N0YXJfZmVhdGhlcg==,size_16,color_FFFFFF,t_70)

![BUU WEB [BJDCTF2020]Easy MD51](https://img-blog.csdnimg.cn/20210201223155855.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3N0YXJfZmVhdGhlcg==,size_16,color_FFFFFF,t_70)

![3.[BUU]warmup_csaw_20161](https://img-blog.csdnimg.cn/direct/b0e1d94d4af946889260f8434a4c0c36.png)

![1.[BUU]test_your_nc](https://img-blog.csdnimg.cn/direct/7a2847349c1a4f04a08790df8468b189.png)