本文主要是介绍BUU----MIsc刷题记录,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

MISC

- [GKCTF2020]Sail a boat down the river

- 很好的色彩呃?

- [MRCTF2020]小O的考研复试

- [INSHack2019]gflag

- key不在这里

- [INSHack2017]hiding-in-plain-sight

- [INSHack2018]42.tar.xz

- [INSHack2017]10-cl0v3rf13ld-lane-signal

- [MRCTF2020]不眠之夜

- [INSHack2017]remote-multimedia-controller

[GKCTF2020]Sail a boat down the river

视频有个二维码直接扫,扫出一个链接后,用油猴直接破解密钥

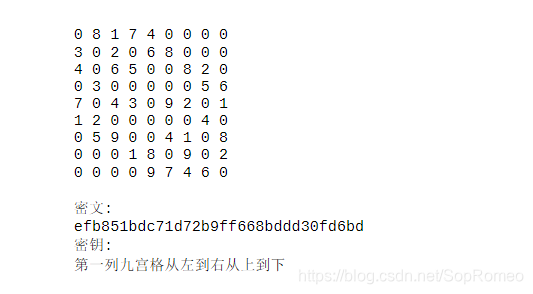

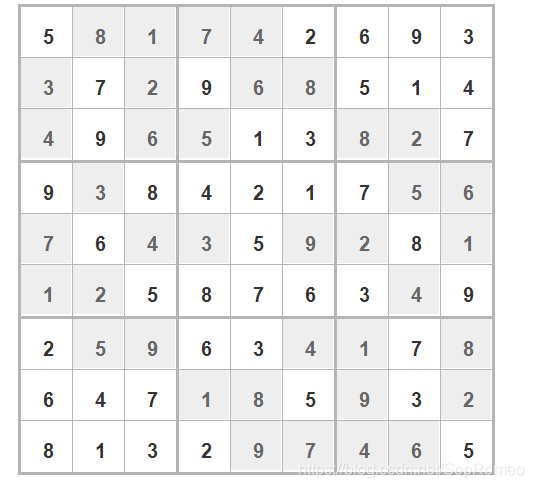

然后解数独…

解数独网站

根据提示是一行不是一列

解出来

52693795149137

得到密钥后

开始猜加密方式

解密,得到GG0kc.tf

然后压缩包里是一个乐谱文件

用overtrue 5 打开

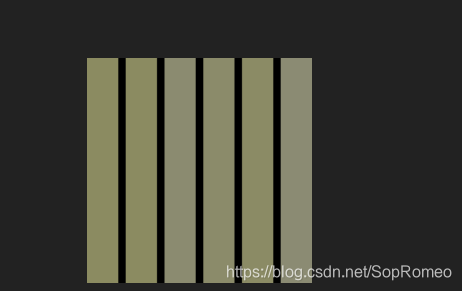

很好的色彩呃?

不同色度的同一颜色

用qq截图,截图的时候按住ctrl,即可查看颜色的十六进制,接着按c即可复制色号

#8B8B61

#8B8B61

#8B8B70

#8B8B6A

#8B8B65

#8B8B73

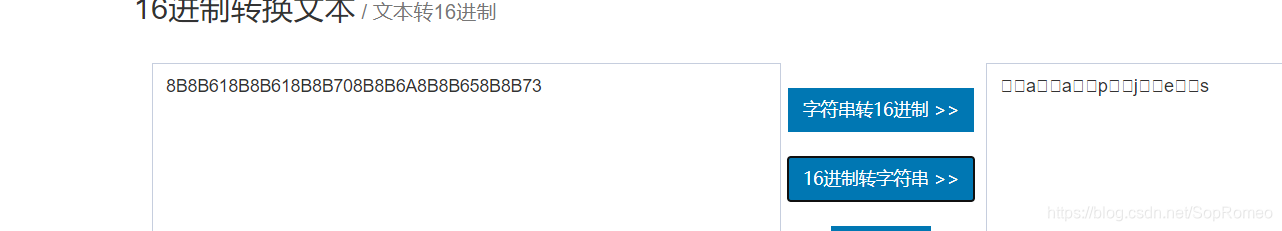

然后十六进制转字符串即可

取字母即可

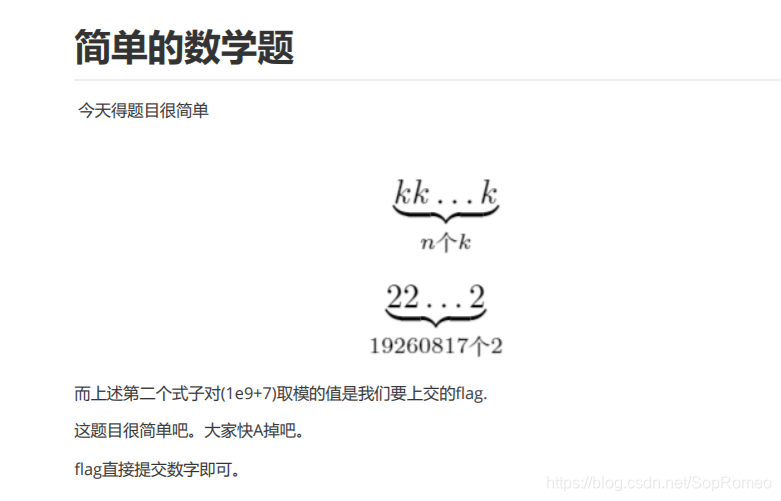

[MRCTF2020]小O的考研复试

整数学题

flag=0

for i in range(0,19260817):flag = (flag*10+2)%1000000007print(flag)print('end: ',flag)

我跑了没多久就出来了

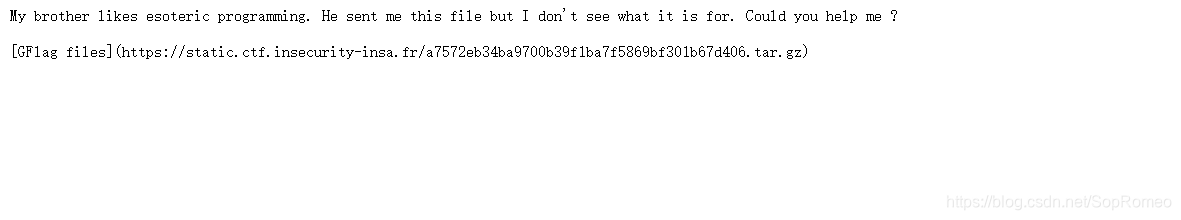

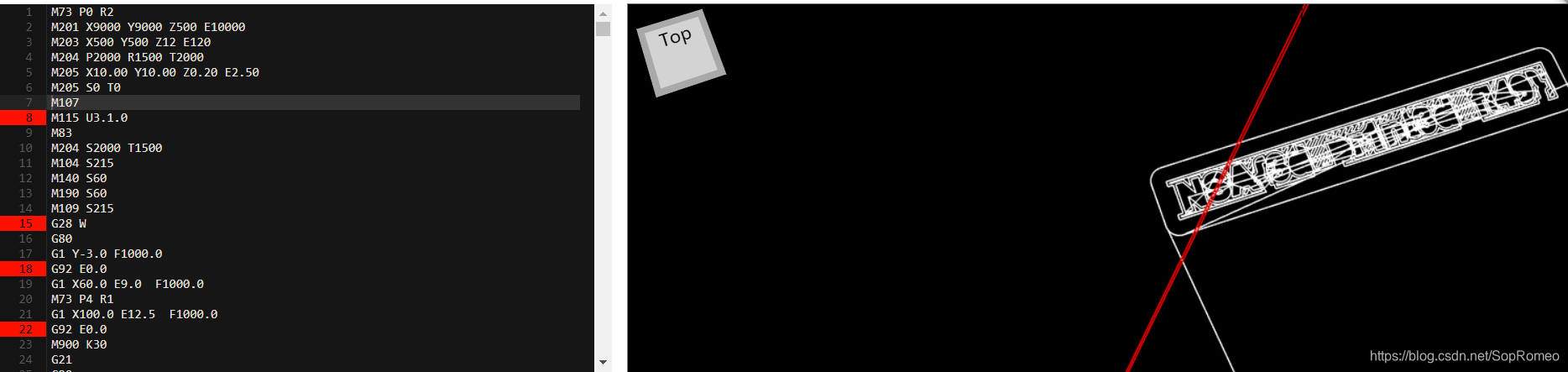

[INSHack2019]gflag

瞅瞅文件

根据上面的提示,这是一种编程语言

我直接放百度上一搜

G-CODE G语言

G语言讲解

好活

找到一个G-CODE在线代码运行网站

复制过去即可

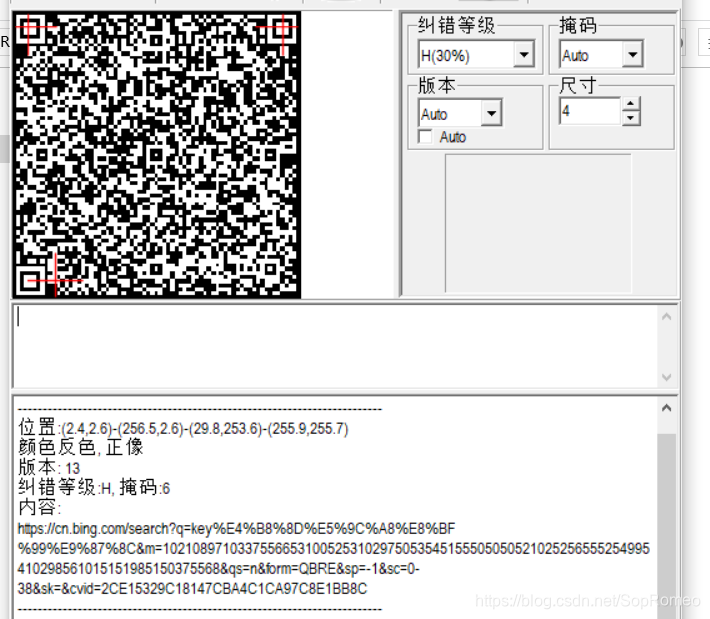

key不在这里

扫二维码是个链接

有一大坨数字

10210897103375566531005253102975053545155505050521025256555254995410298561015151985150375568

直接ascii码转

写脚本转

text='10210897103375566531005253102975053545155505050521025256555254995410298561015151985150375568'

flag=''

i = 0

while(i < len(text)):if(int(text[i:i+3]) < 127):flag +=chr(int(text[i:i+3]))i+=3else:flag +=chr(int(text[i:i+2]))i+=2

print(flag)

url解码即可

[INSHack2017]hiding-in-plain-sight

binwalk 分离不对

直接foremost分离即可

[INSHack2018]42.tar.xz

草,套娃

while [ "`find . -type f -name '*.tar.xz' | wc -l`" -gt 0 ]; do find -type f -name "*.tar.xz" -exec tar xf '{}' \; -exec rm -- '{}' \;; done;

网上抄的shell

我分析一波

find . -type f -name '*.tar.xz' | wc -l` #找到.tar.xz结尾的所有文件,并统计显示文件个数

while 循环,>=0 遍历文件

在shell脚本里

执行查找解压删除原压缩文件

[INSHack2017]10-cl0v3rf13ld-lane-signal

binwalk 分析 jpg 文件

还有一个png文件

emmm,在png图片里,有个ogg文件

手动提取

音频解密网站

写脚本做一下处理

text ="EE N S A ( M 0 R 5 3 W 1 L L N 3 V 3 R 4 G 3 ! )\n"for i in text:if i == ' ':continueelse:text +=itext = text.replace('(','{')

text = text.replace(')','}')

text = textprint(text)

[MRCTF2020]不眠之夜

121张图

开根号后是11

用蒙太奇整合

montage *jpg -tile 11x11 -geometry 200x100+0+0 out.jpg

然后用拼图神器

拼图神器

gaps --image=out.jpg --population=121 --size=100 --generation=20 --save

[INSHack2017]remote-multimedia-controller

没啥东西

分析流量包后找到

挺简单的

base64解码套娃,手解完事

这篇关于BUU----MIsc刷题记录的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!