misc专题

如何导入sun.misc.BASE64Encoder和sum.misc.BASE64Decoder

右击项目名--->Build Path--->Configure Build Path...--->java Build Path--->Access rules:1 rule defined,added to all librar... --->Edit --->Add...

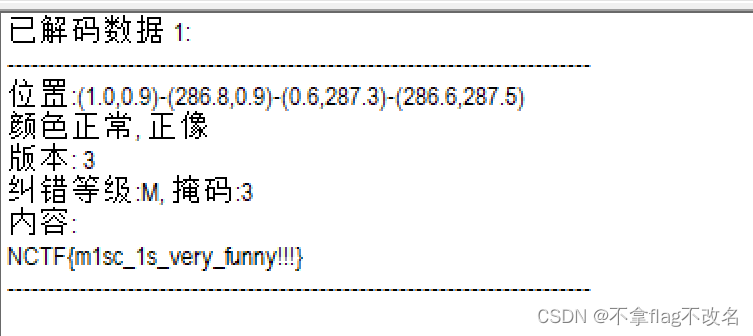

[MRCTF2020]Hello_ misc

解压得一个png图片和一个flag.rar 图片拖入010editor 手工把尾部的zip复制分离,只复制一个报下面错 用010editor把尾部的两个zip都手工分离,分卷压缩也要密码,线索中断, *当然try to restore it.png,隐藏了zip压缩包,可以用binwalk foremost分离。 再去看图片是否隐写 Release StegSolv

CTFSHOW misc入门中misc8解法

第一步:下载misc8压缩包后解压缩,发现是一张misc8.png图片 第二步:老规矩,还是在kali里用binwalk命令查看文件是否包含隐藏文件,发现有两个png文件 第三步:使用binwalk -e 命令看是否能进行解析文件,结果不能。继续使用foremost来进行解析 第四步:使用foremost -T命令来解析,生成两个文件夹,在第二个文件夹中发现一个png文件夹

CTF-蓝帽杯 2022 初赛Misc计算机取证题目详解

使用工具:Volatility、Passware Kit、Arsenal Image Mounter、DiskGenius 题目文件如下: 首先要知道这些文件是什么: dmp后缀指Dump文件,是windows系统中的错误转储文件。包含计算机程序运行时的内存信息的文件。通常操作系统或应用程序在遇到系统崩溃、死机或其他严重错误时,会自动将程序运行环境的所有信息导出到一个.dmp文件中。所以

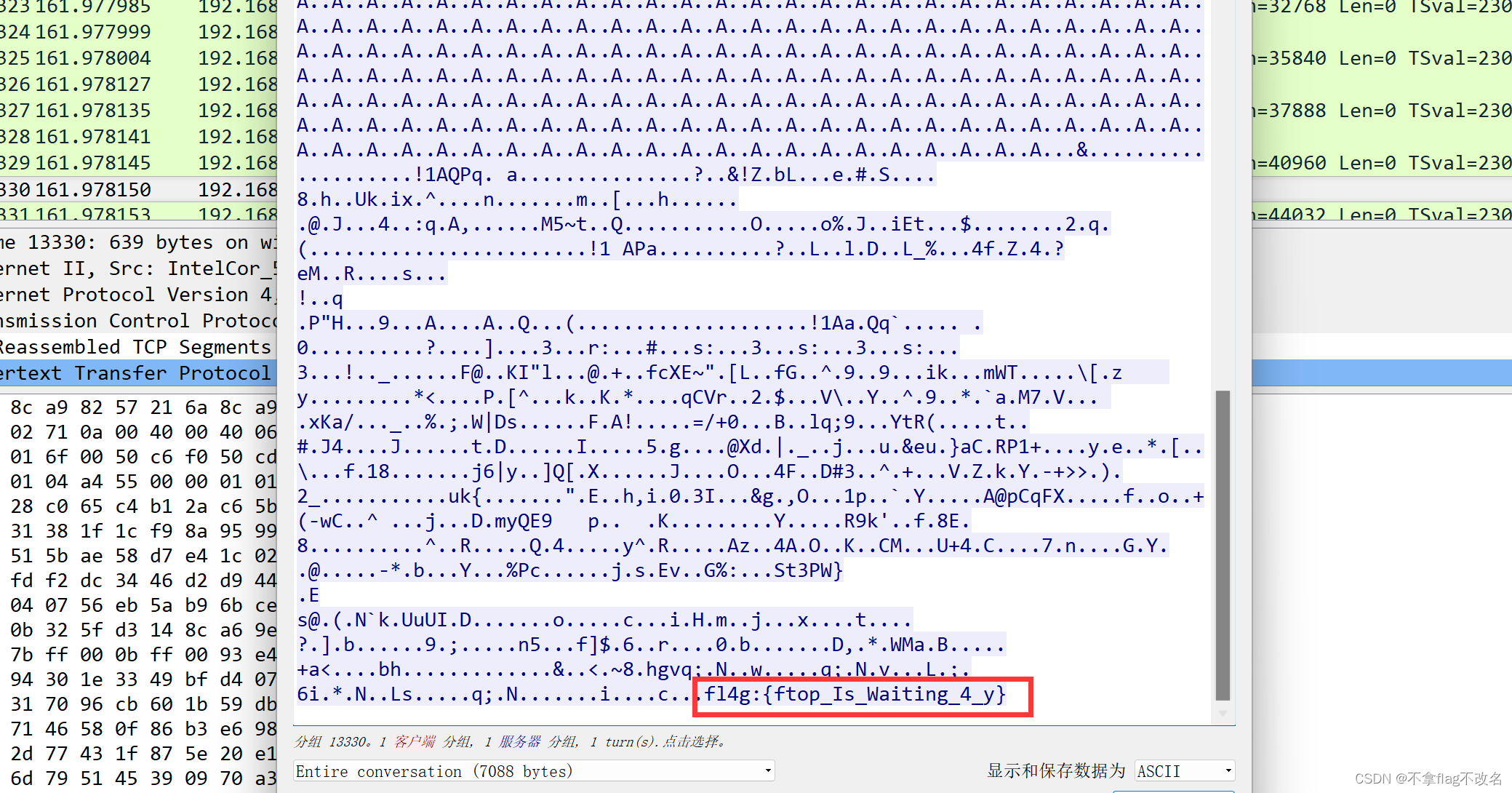

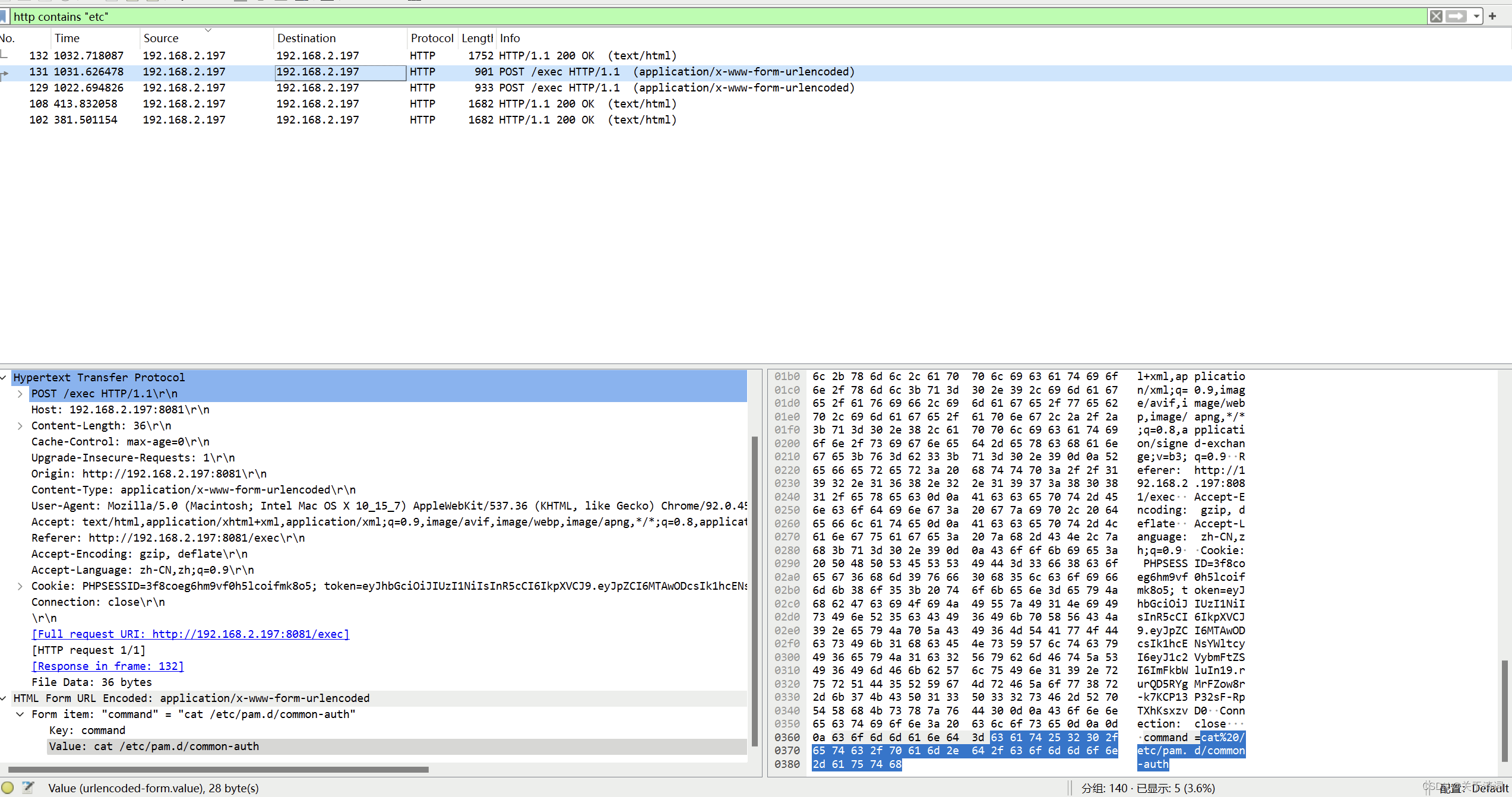

misc刷题记录(1)陇剑杯

[陇剑杯 2021]签到 题目内容:此时正在进行的可能是__________协议的网络攻击。(如有字母请全部使用小写,填写样例:http、dns、ftp)。得到的flag请使用NSSCTF{}格式提交。 打开统计,找到协议分级,发现TCP协议是占比最多的协议 在TCP协议里HTTP协议占了大部分。筛选http流量,发现很多403的失败请求,故答案为http [陇剑杯 2021]j

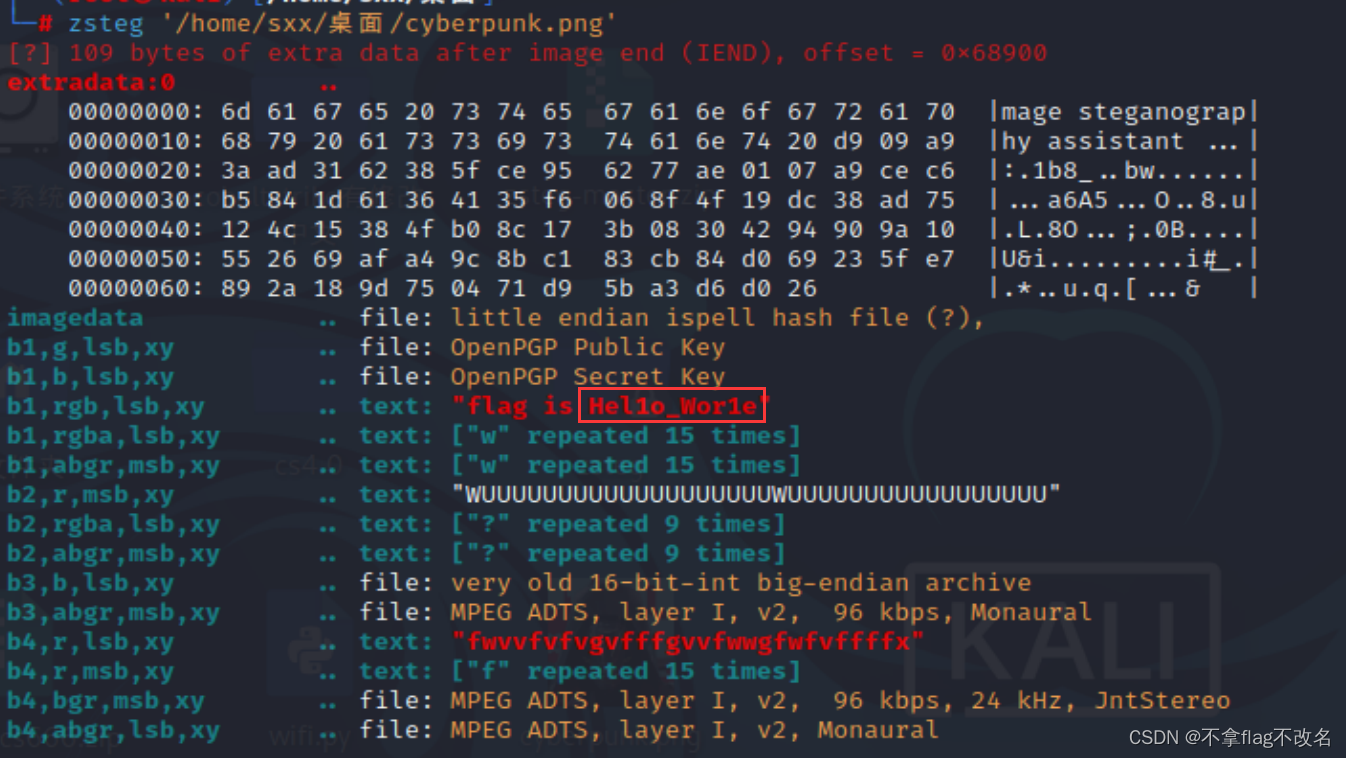

bugku---misc---赛博朋克

1、下载附件解压之后是一个txt文本,查看文本的时候看到头部有NG的字样 2、把txt改为png后缀得到一张图片 3、binwalk没发现奇怪的地方,分离出来还是图片 4、stegslove分析,切换图片没有发现奇怪地方 5、将通道rgb置为0。出现了flag但是flag不明显 6、使用kali中自带的zsteg工具,提取隐写信息 7、flag flag{Hel

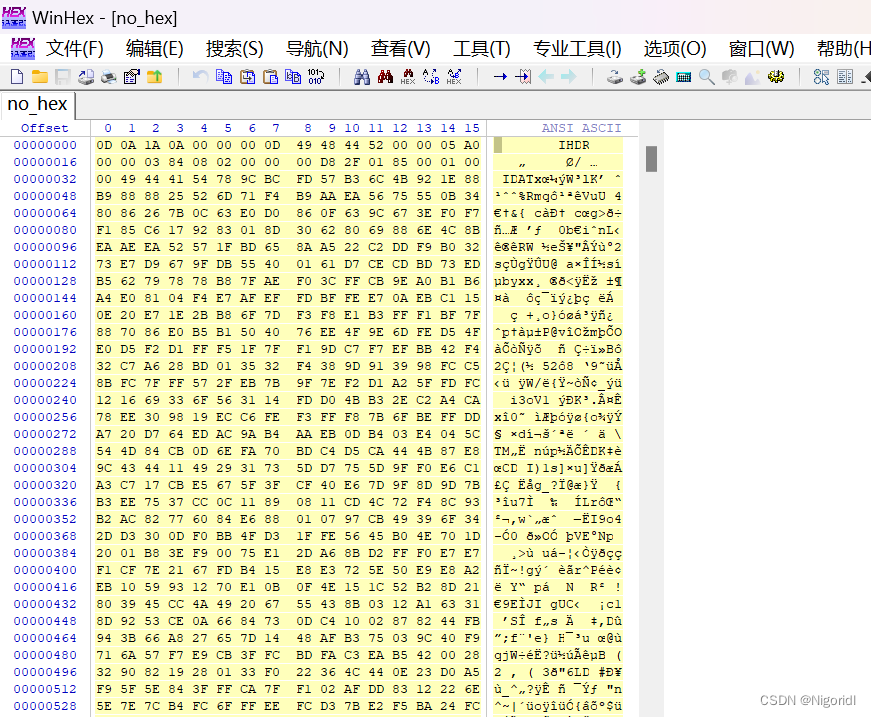

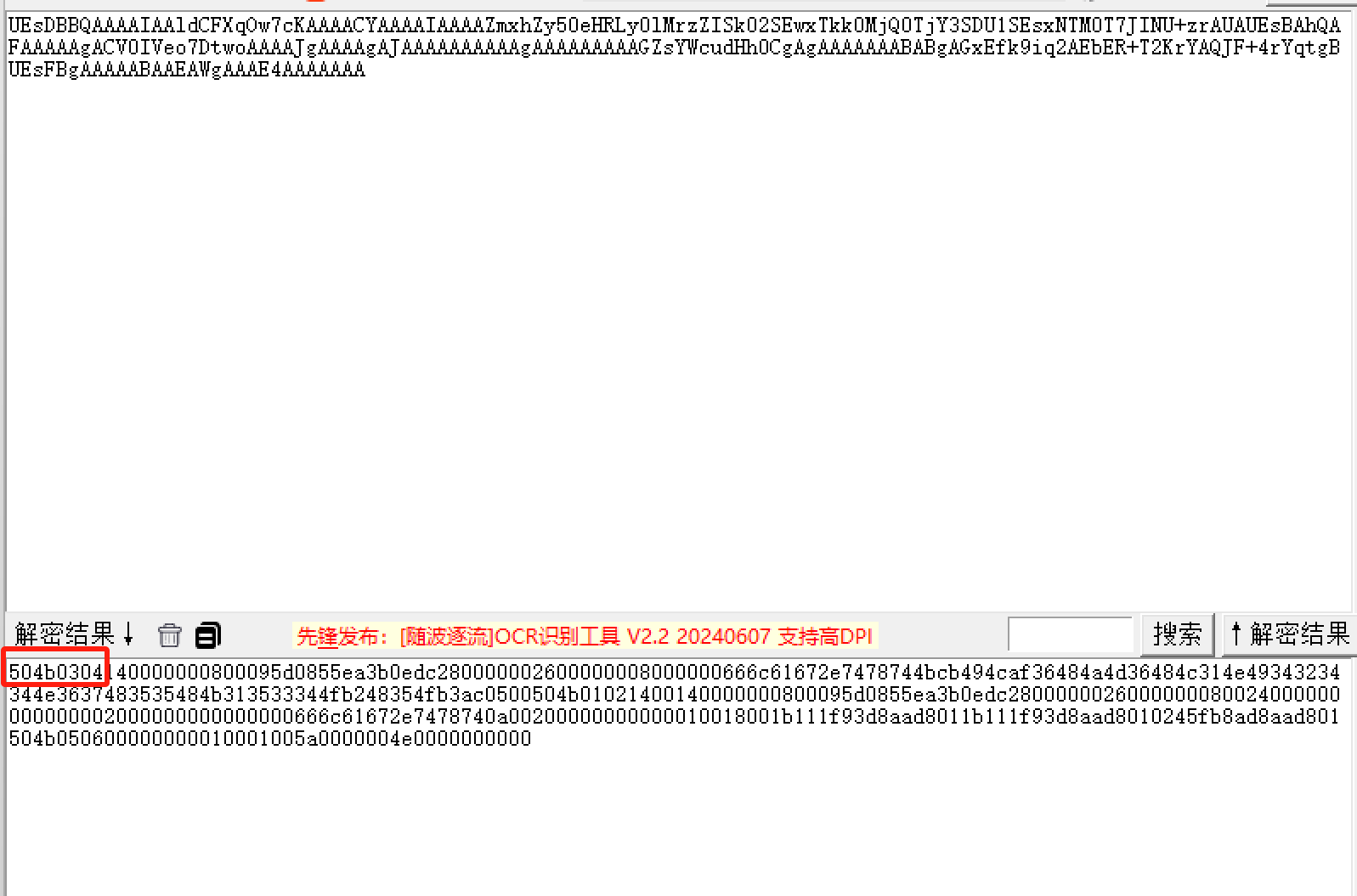

每日一练:攻防世界:Misc文件类型

给了一个txt文本文件,因为题目是文件类型,我先开始一直在想关于文件头的知识。 这串数据看着像十六进制数据,我就直接把他转ASCII了 反转一下就是base64,因为base64没有_,所以去掉46ESAB_,base64解码Hex试一下 哎,504b0304,zip压缩包的文件格式 之后放到winhex里面导入数据解压压缩包就能拿到flag了

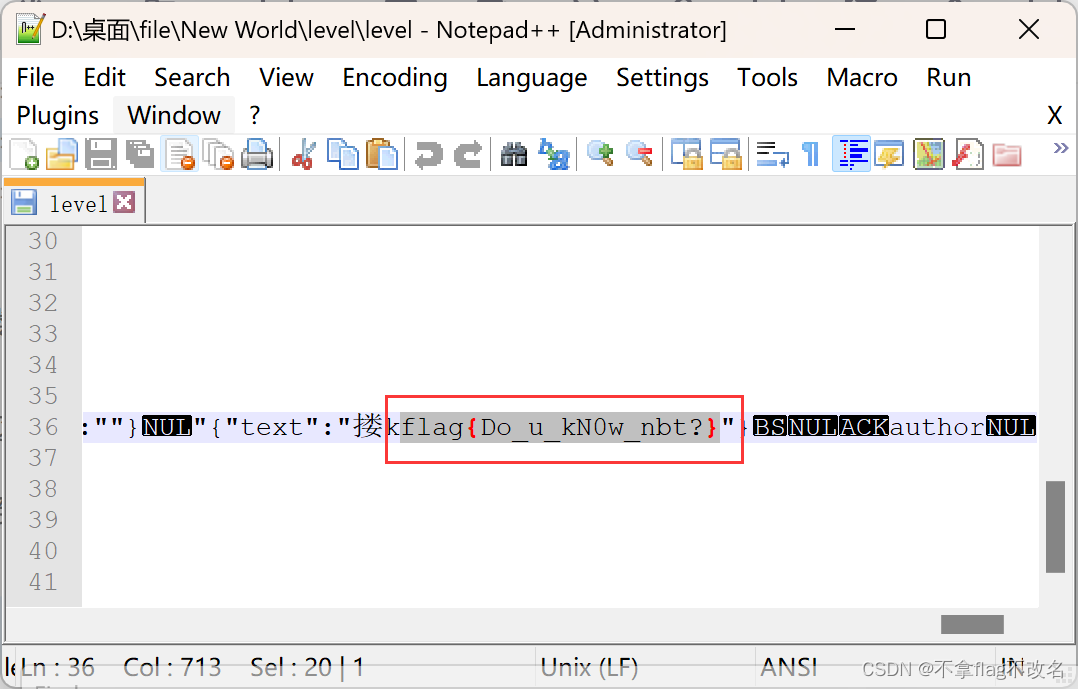

bugku---misc---easy_nbt

1、题目描述 2、下载附件,解压之后得到 3、查找资料发现:NBT文件是Minecraft游戏数据文件,其中包含以命名二进制标签(NBT)格式保存的数据。这种格式用于存储大量二进制数据,通常包含有关Minecraft世界的信息。NBT数据通常以.dat文件的形式存在于游戏存档文件夹中。这类文件可以通过修改后缀解压 4、将level.dat文件修改后缀为.zip解压之后得到下面文件

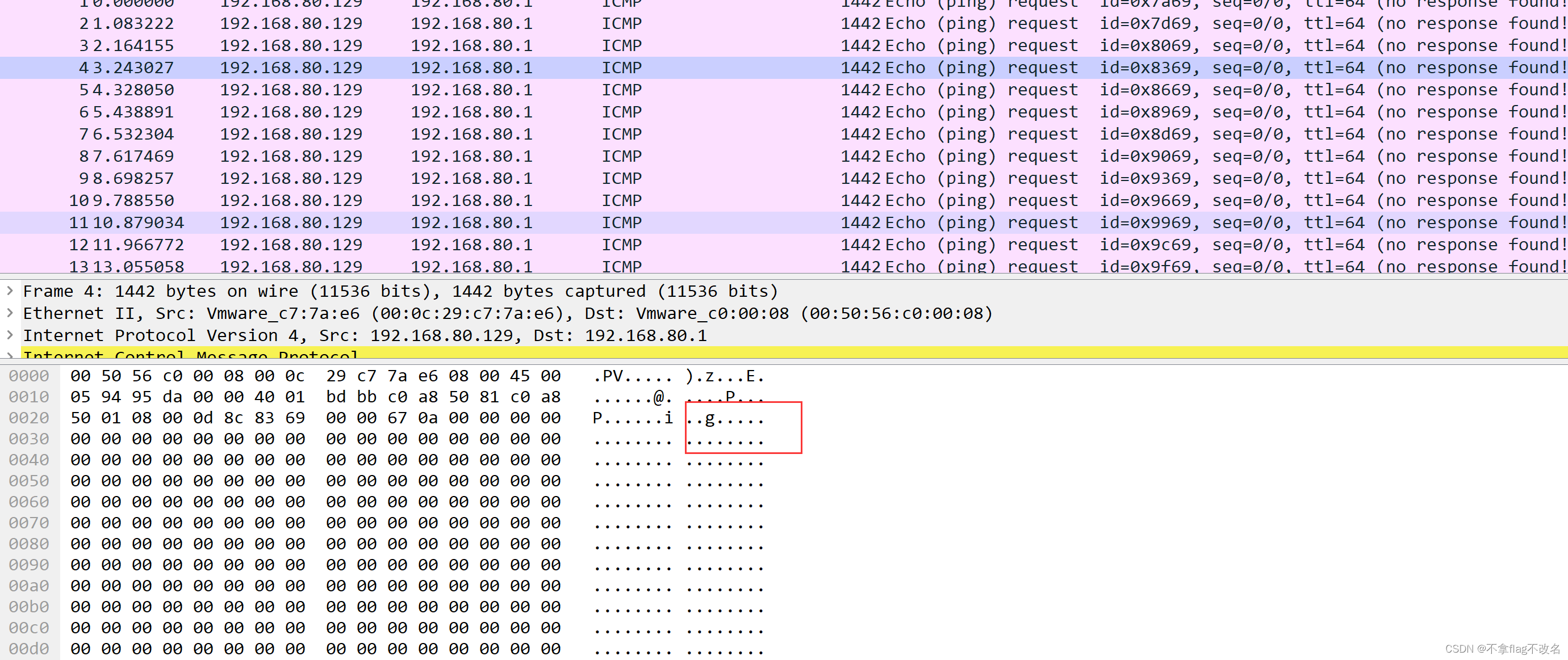

bugku---misc---ping

1、下载附件,解压后是一个流量包 2、用wireshark分析,发现都是清一色的icmp报文,只能看看内容。 3、点了几条流量,发现有个地方连起来是flag 4、最终将所有的拼起来,得到flag flag{dc76a1eee6e3822877ed627e0a04ab4a}

攻防世界--杂项misc-2017_Dating_in_Singapore

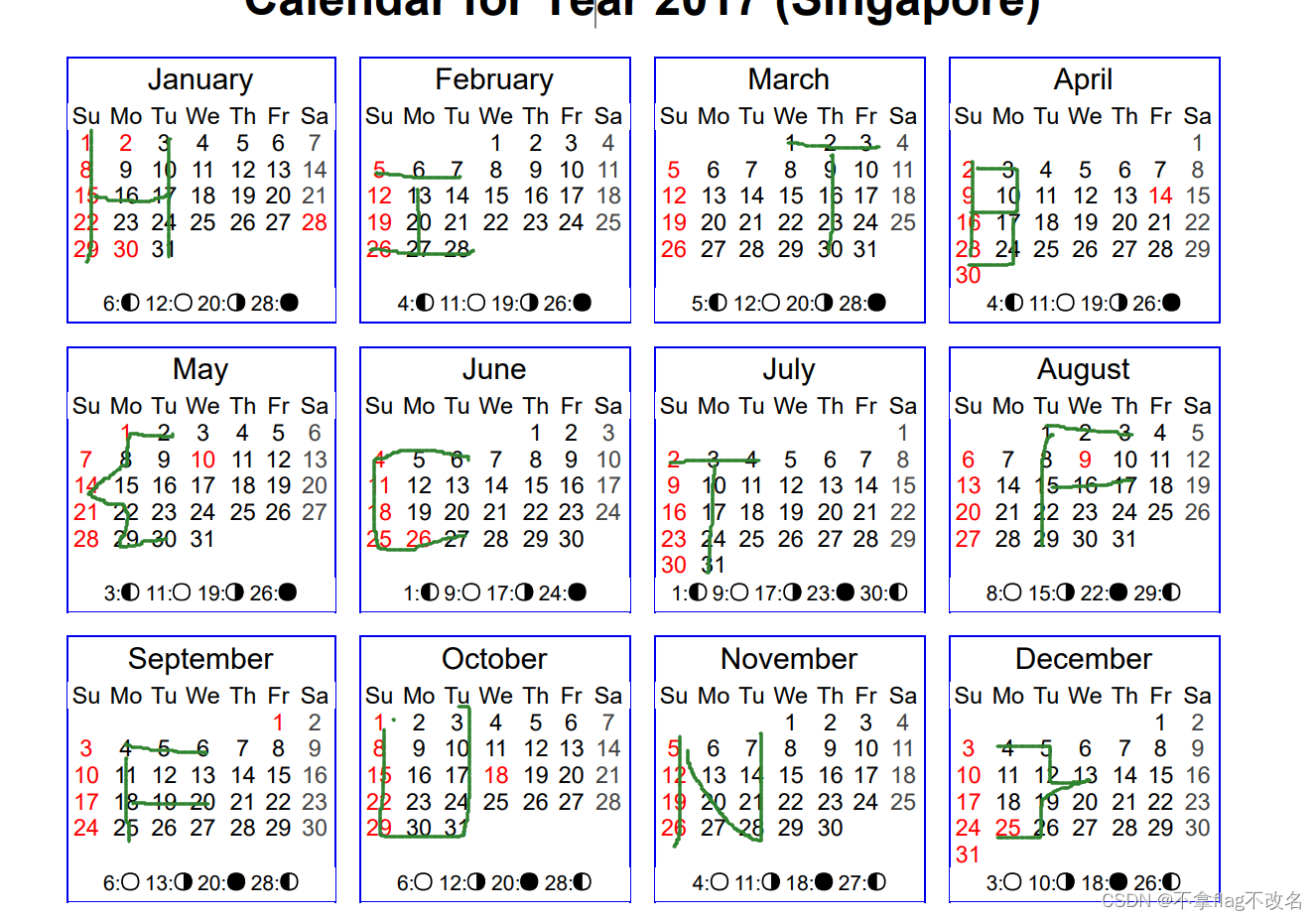

题目信息 题目描述和附件分别是一串数字和新加坡日历,数字中间有短线-连接,刚好分成了12个字段。猜想对应了12个月 01081522291516170310172431-050607132027262728-0102030209162330-02091623020310090910172423-02010814222930-0605041118252627-0203040310172431-0

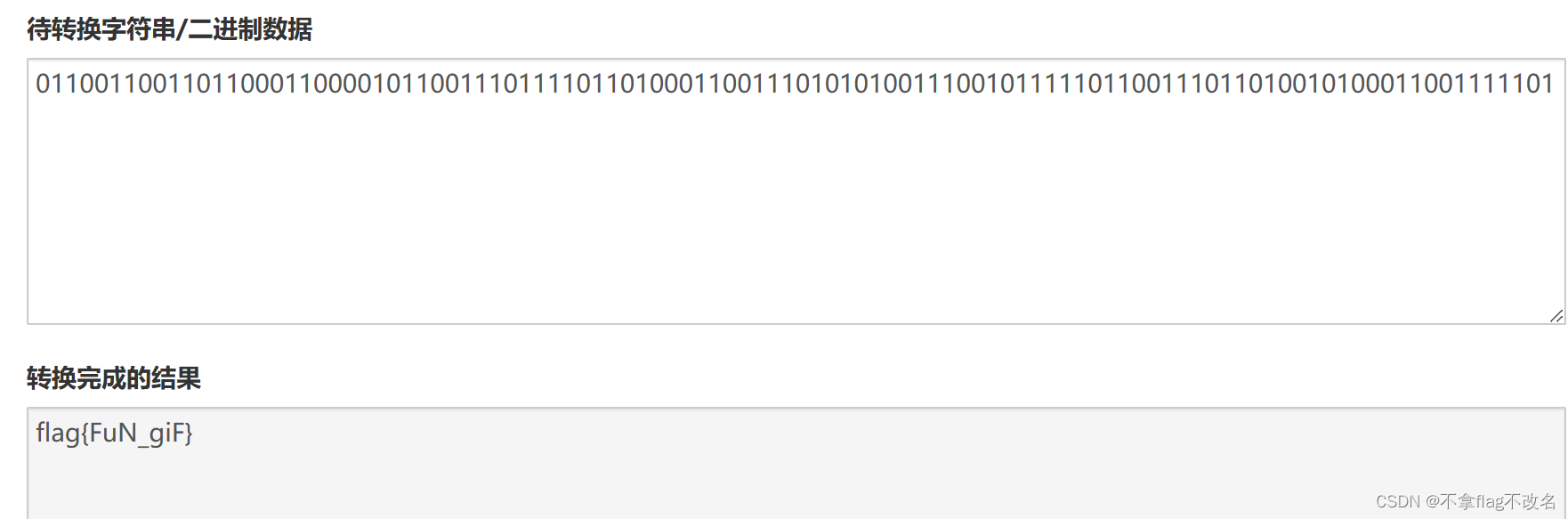

攻防世界---misc---gif

1、题目描述 2、下载附件,是一堆黑白图片,看到这里我一头雾水 3、看别人写的wp,说是白色表示0,黑色表示1。按照顺序写出来后得到 4、解码的时候,把逗号去掉。二进制转字符串得到: 5、 flag{FuN_giF}

攻防世界---misc---BotW-

1、下载附件是一张图片 2、查看图片属性,用winhex分析,没有发现奇怪的地方,用binwalk,接着使用foremost 3、得到两张图片,一张是原图,一张是特殊的字符 4、经过查阅资料得知,这是希卡文字,下面这张图是对照表 5、对应着符号,得到信息 YOU GET THE FLAG! FLAG IS CANZELDAGETDUPLEXBOW 6、flag

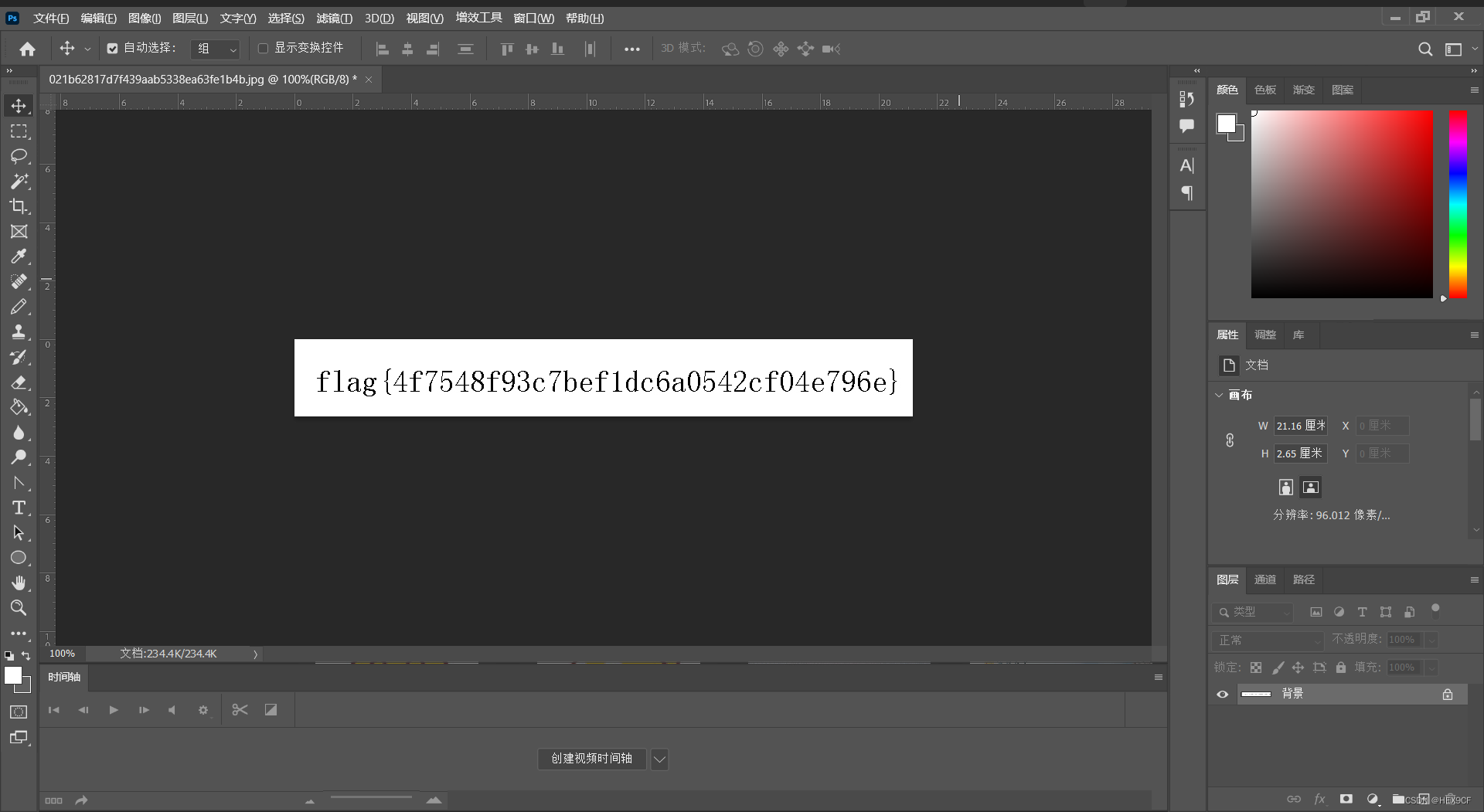

【CTF MISC】XCTF GFSJ0290 reverseMe Writeup(图像处理)

reverseMe 暂无 解法 导入 Photoshop。 水平翻转,得到 flag。 Flag flag{4f7548f93c7bef1dc6a0542cf04e796e} 声明 本博客上发布的所有关于网络攻防技术的文章,仅用于教育和研究目的。所有涉及到的实验操作都在虚拟机或者专门设计的靶机上进行,并且严格遵守了相关法律法规。 博主坚决反对任何形式的非法黑

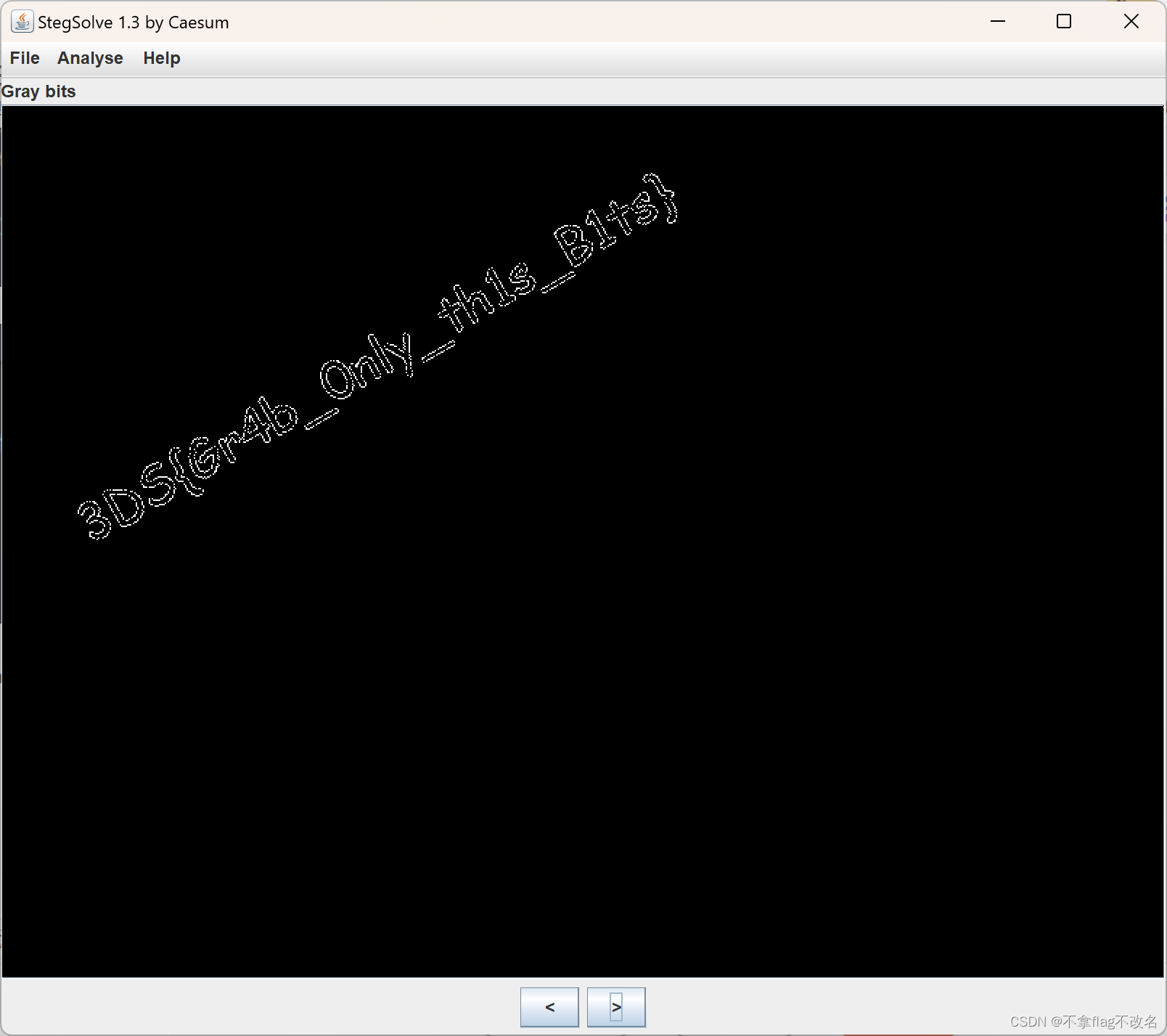

攻防世界---misc---Excaliflag

1、题目描述,下载附件是一张图片 2、用winhex分析,没有发现奇怪的地方 3、在kali中使用binwalk -e 命令,虽然分离出来了一些东西,但是不是有用的 4、最后用stegsolve分析,切换图片,发现有字符串,最后在一张全黑的图片看到了清晰的字符串 3DS{Gr4b_Only_th1s_B1ts}

CTF Show MISC做题笔记

MISCX 30 题目压缩包为misc2.rar,其中包含三个文件:misc1.zip, flag.txt, hint.txt。其中后两个文件是加密的。 先解压出misc1.zip, 发现其中包含两个文件:misc.png和music.doc。其中后面文件是加密的。 解压出misc.png,发现图片尾部有消息:flag{flag_1s_n0t_h3r3} 尝试爆破,发现解压密码是202

攻防世界---misc---小小的PDF

1、题目描述,下载附件是一个PDF,打开之后是这样,有两页PDF 2、用winhex分析,没有发现奇怪的地方 3、在kali中binwalk发现有多张照片 4、接着使用foremost将图片分离出来, 5、得到3张图片,打开第3张图片,得到flag SYC{so_so_so_easy}

驱动开发MISC 杂项驱动

1.前言 在前面文章中,有介绍自动创建设备节点的写法,不然就需要手动敲mknod命令创建设备。链接: 驱动开发学习之新旧字符设备接口,自动创建设备的点灯-CSDN博客 在pinctrl 和 gpio 子系统文章也有介绍过( 链接:驱动开发之pinctrl 和 gpio 子系统-CSDN博客),为了方便开发,减少重复性代码,内核大佬,开发了很多框架给使用者使用,MISC 驱动框架就是为了解决

polarctf靶场[MISC]祺贵人告发、费眼睛的flag、1小时10分钟后看海、发售花海、A 宽宽 S 00 E

[MISC]祺贵人告发 考点:图片隐写、压缩包爆破 工具:binwalk 1) 将图片拖入010editor,文本搜索txt发现存在如图: 2) 将图片拖入kali,使用binwalk进行分离如图: 3) 将压缩包拖到010 editor,发现是真加密,进行爆破如图: 4) 输入密码解压得到txt文本,将文本内容进行md5码加密如图,得到flag

【索引】Maths-Misc

AOAPC I: Beginning Algorithm Contests (Rujia Liu) Volume 1. Elementary Problem Solving::Maths-Misc 113 - Power of Cryptography 10161 - Ant on a Chessboard 253 - Cube painti

攻防世界---misc---a_good_idea

1、下载附件得到一张图片,winhex分析,发现有压缩包 2、在kali中用普通用户对jpg进行binwalk 3、得到两张图片和一个文本,查看文本信息:提示试着找到像素的秘密 4、提到像素就想到了Stegsolve这个工具,将这两张图片用该工具分析,发现没有找到flag 看了wp,原来需要将两张图片进行结合 5、先用工具打开其中一个图片,再将另一个图片结合,发现这个结合

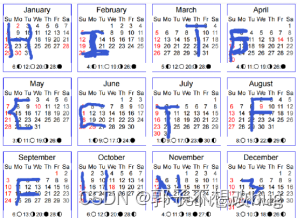

攻防世界---misc---2017_Dating_in_Singapore

1、题目描述 2、下载附件是一个pdf,里面是一个日历 3、题目描述是一些数字,直觉猜测是和日历的日期有关,仔细看题目的描述,会发现有个-连接,拆开之后发现一共有12组数据,再连联系到十二个月份,再在仔细看,数据中最大的数为31,现在,开始一一对应看日期,将第一串数据以两两为一组对应到日历中,再连线起来,发现得到一个字母H,一次类推,继续画出其他月份的,得到下面这张图。 4、整理

【CTF MISC】XCTF GFSJ0006 Banmabanma Writeup(条形码识别)

Banmabanma flag格式为flag{xxxx} 工具 Free Online Barcode Reader:https://online-barcode-reader.inliteresearch.com/ 解法 看起来像是条形码。 使用条形码扫描器识别。很多在线识别器扫描不出来,可能要预处理一下,把条形码部分单独截出来。但是 Free Online Barcode

攻防世界---misc---心仪的公司

1、题目描述 2、下载附件是一个流量包 方法一: 1、用winhex分析,ctrl+f搜索flag 2、尝试将搜索到的flag拿去提交,但是不对 3、担心flag不是长flag,做题多了你就会发现有些flag会是fl4g这种,为了可以稍微全面一点,搜索fl。 方法二: 1、用wireshark 分析,使用http contains "shell"过滤 2、追踪这两个

tomcat启动时报错,java.lang.ClassFormatError:Unknown constant tag 32 in class file sun/misc/PerfCounter

tomcat启动时报错,java.lang.ClassFormatError:Unknown constant tag 32 in class file sun/misc/PerfCounter 错误。 解决:卸载掉 jdk,重新安装jdk 即可解决!

CTF解题技能之MISC基础

杂项介绍 Miscellaneous简称MISC,意思是杂项,混杂的意思。 杂项大致有几种类型: 1.隐写 2.压缩包处理 3.流量分析 4.攻击取证 5.其它 本篇主要介绍杂项基础题目的知识点以及解题思路。 0x00 文件类型识别 杂项题目主要是以文件附件作为题目,但是给的文件不一定是有后缀名的,这就需要我们识别这些文件 1. file命令 file命令实际上是一

![[MRCTF2020]Hello_ misc](https://i-blog.csdnimg.cn/direct/263675815b3c49d88f893a92ada229dc.png)

![polarctf靶场[MISC]祺贵人告发、费眼睛的flag、1小时10分钟后看海、发售花海、A 宽宽 S 00 E](https://img-blog.csdnimg.cn/direct/57695a661bee4c5fb79a99ad60193bc9.png)