本文主要是介绍CTF-蓝帽杯 2022 初赛Misc计算机取证题目详解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

使用工具:Volatility、Passware Kit、Arsenal Image Mounter、DiskGenius

题目文件如下:

首先要知道这些文件是什么:

dmp后缀指Dump文件,是windows系统中的错误转储文件。包含计算机程序运行时的内存信息的文件。通常操作系统或应用程序在遇到系统崩溃、死机或其他严重错误时,会自动将程序运行环境的所有信息导出到一个.dmp文件中。所以可以利用该文件帮助程序员诊断程序运行过程中的错误,还可以获取账户、密码等敏感信息。因此,为了保护计算机安全和隐私,应该限制程序访问和存储.dmp文件。E01后缀是电子数据取证分析工具EnCase的一种证据文件格式。国内外的取证软件基本都支持E01镜像的制作。

所有工具和实验文件下载链接

https://download.csdn.net/download/m0_62574258/89471204

目录

小题1

小题2

小题3

小题4

答案

小题1

题目描述:现对一个windows计算机进行取证,请从内存镜像中获得taqi7的开机密码,得到的flag请使用NSSCTF{}形式提交。

题目相关文件保存到/root/test目录下,如下图

用两种解法

解法一:使用Volatility工具

(1)先用imageinfo判断当前的镜像信息,分析出是哪个操作系统

python2 vol.py -f /root/test/1.dmp imageinfo

可以看到推荐Profile为Win7SP1x64

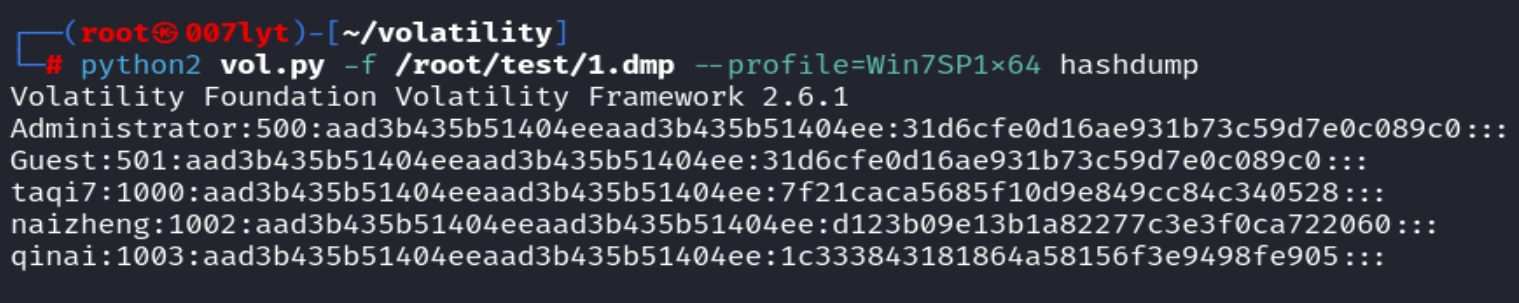

(2)然后查看用户密码的hash值,profile指定为Win7SP1x64,然后指定hashdump

python2 vol.py -f /root/test/1.dmp --profile=Win7SP1x64 hashdump

(3)得到taqi7用户的密码哈希值为7f21caca5685f10d9e849cc84c340528,在线解密得密码明文为anxinqi

(4)也直接破解哈希值(需要安装mimikatz插件),它是一种用于提取Windows用户名和密码的工具。

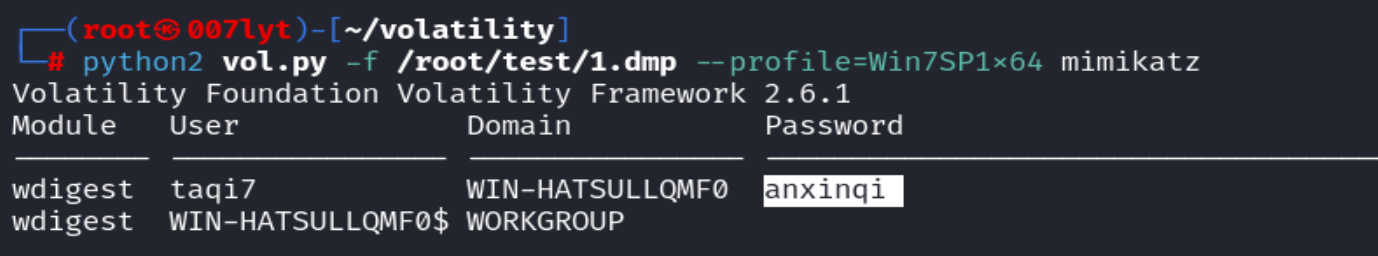

python2 vol.py -f /root/test/1.dmp --profile=Win7SP1x64 mimikatz

直接得到taqi7密码明文为anxinqi

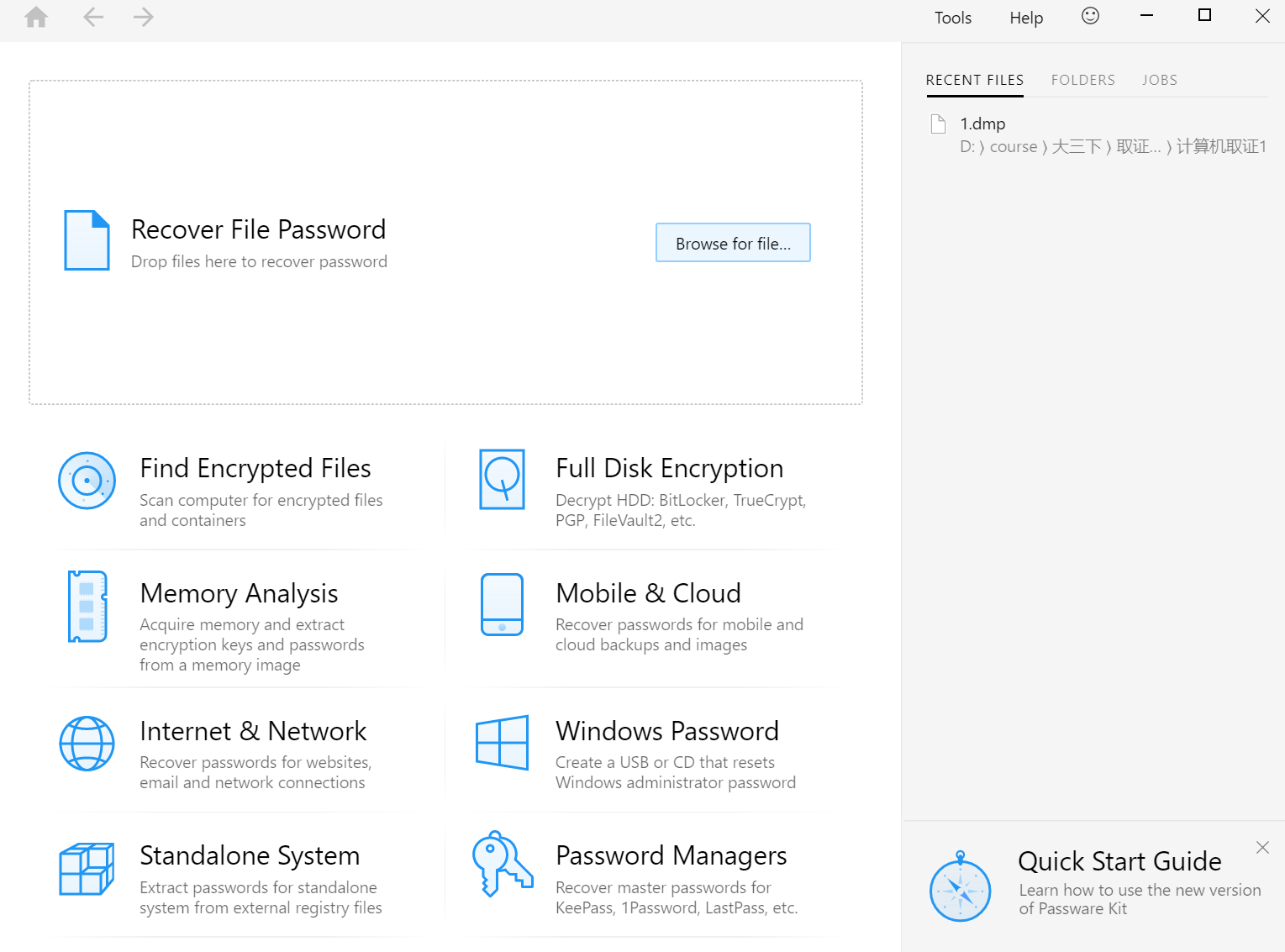

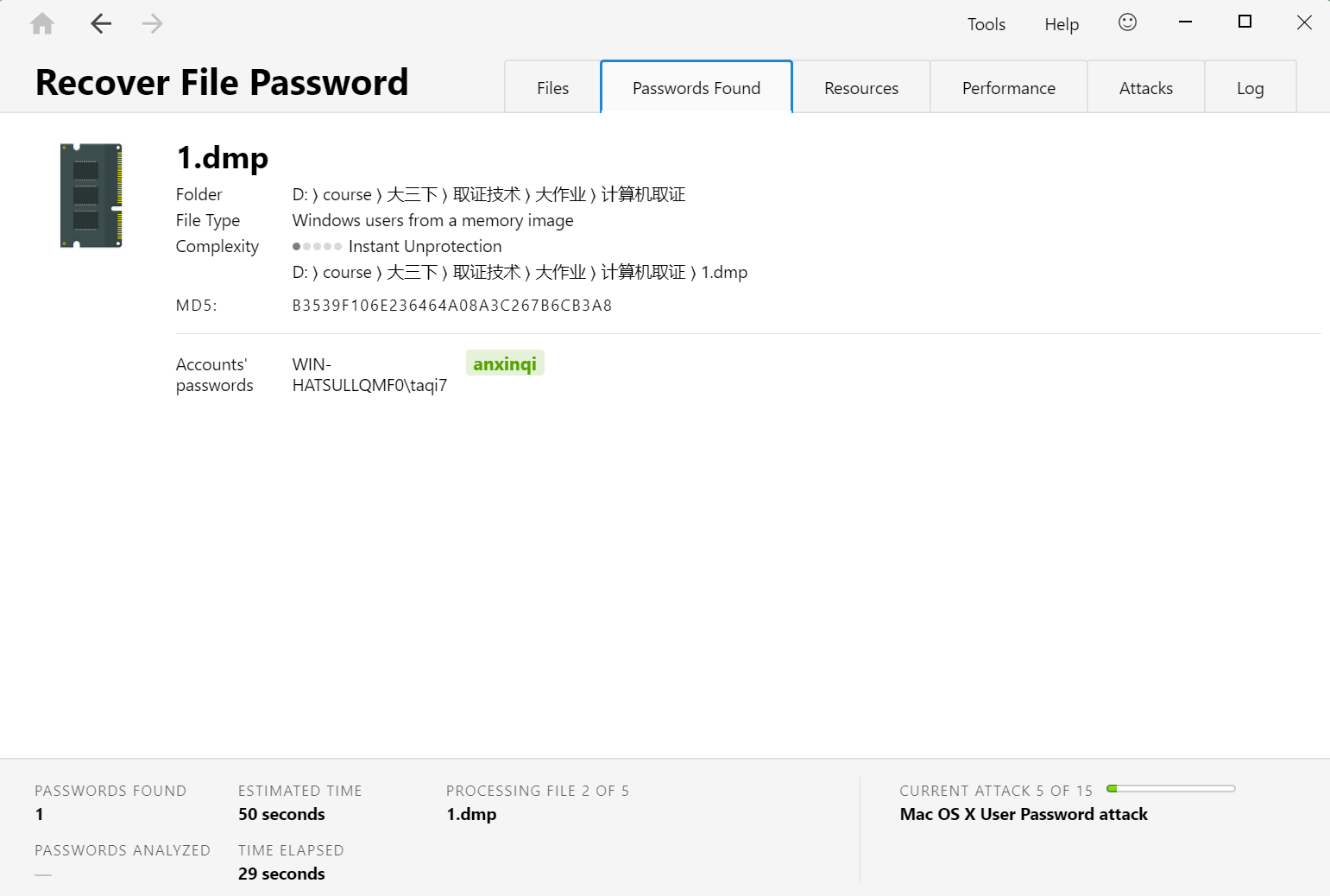

解法二:使用Passware Kit工具

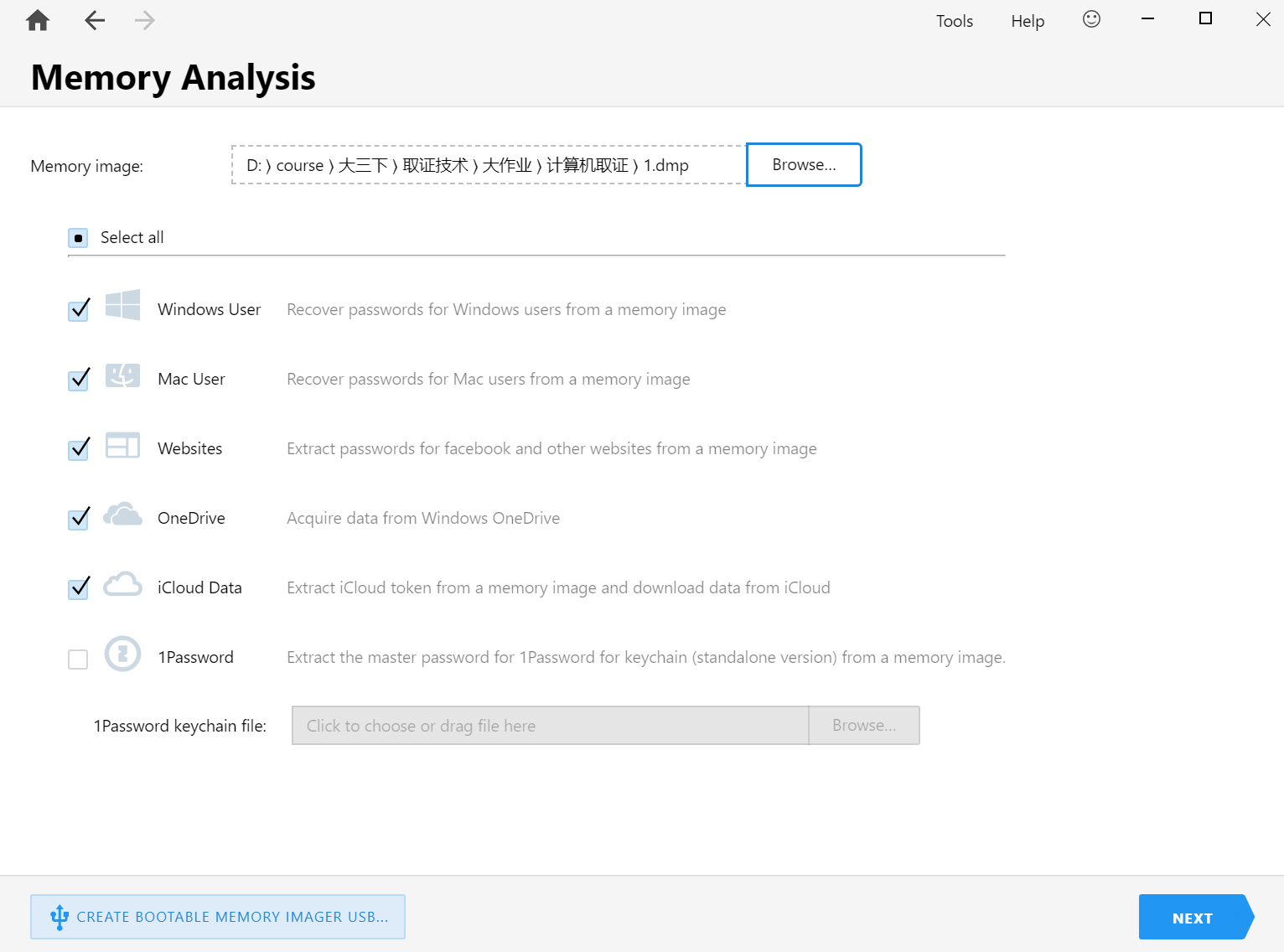

(1)打开Passware Kit工具,选择Memory Analysis内存分析

(2)选择1.dmp文件

(3)得到结果为anxinqi

小题2

题目描述:现对一个windows计算机进行取证,制作该内存镜像的进程Pid号是多少?得到的flag请使用NSSCTF{}形式提交。

使用Volatility 工具的pslist指令列出所有进程,然后找制作该内存镜像的进程MagnetRAMCaptu.exe

python2 vol.py -f /root/test/1.dmp --profile=Win7SP1x64 pslist

MagnetRAMCaptu.exe进程的PID为2192

小题3

题目描述:现对一个windows计算机进行取证,bitlokcer分区某office文件中存在的flag值为?得到的flag请使用NSSCTF{}形式提交。

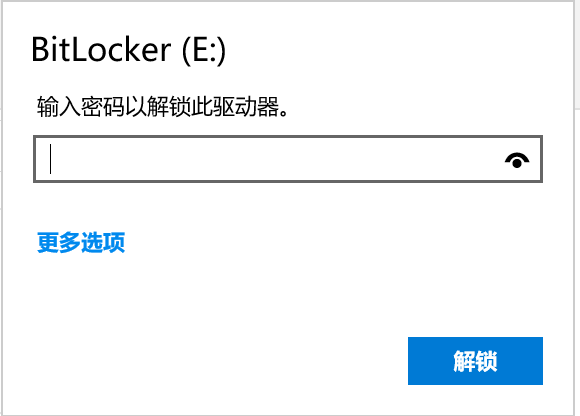

(1)把G.E01和1.dmp都使用Arsenal Image Mounter工具挂载到电脑上

可以看到电脑上多了个E盘

但是该磁盘使用了BitLocker加密,所以无法打开

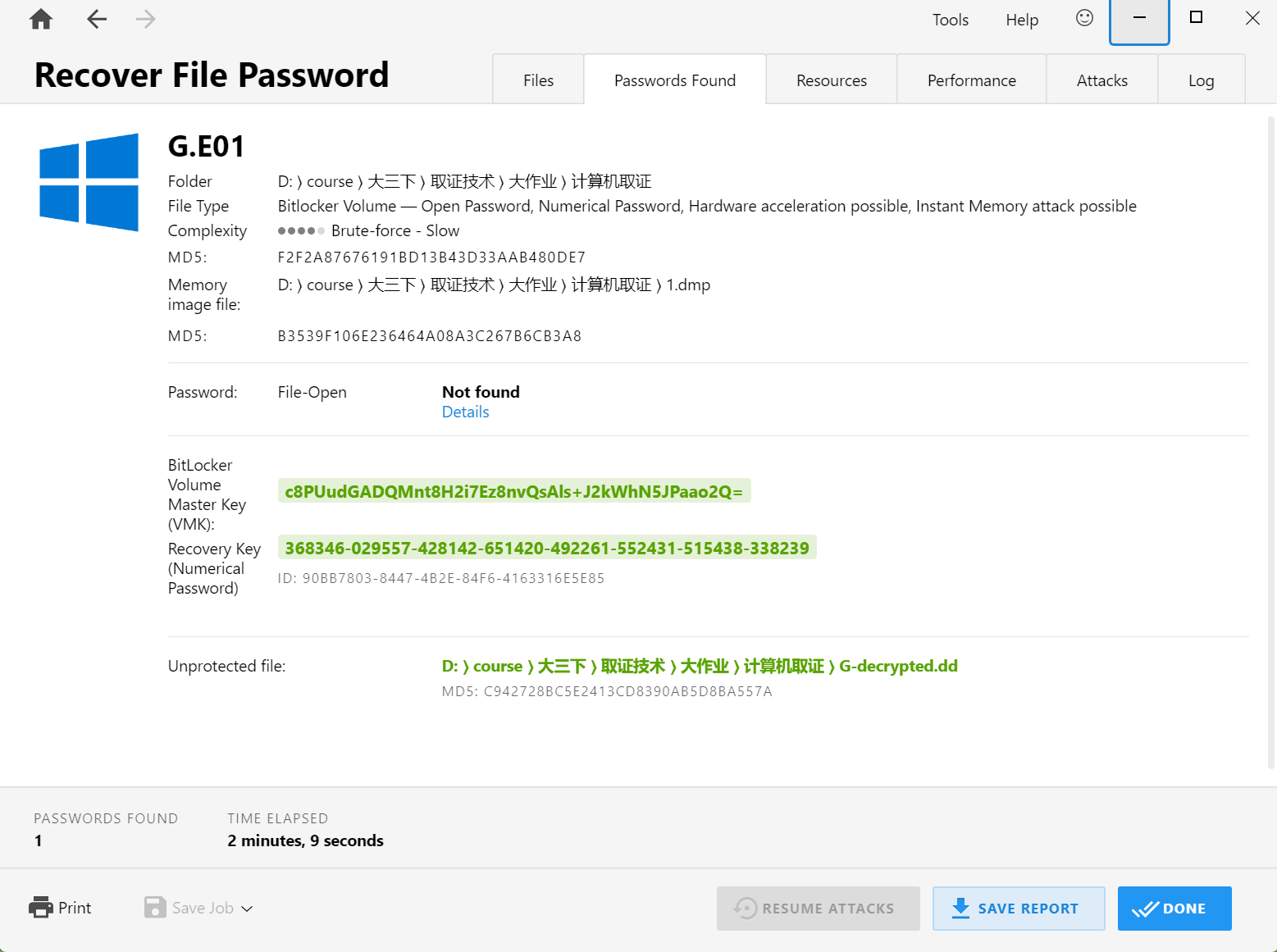

(2)选择passware kit的Full Disk Encryption功能然后选择BitLocker,由于我们有内存镜像,所以选择I have a memory image,这样就可以不用暴力破解,因为内存中通常会有恢复密钥。加密的镜像文件选择G.E01,内存镜像选择1.dmp

破解结果如下

破解恢复密钥为:368346-029557-428142-651420-492261-552431-515438-338239

而且还得到解密后的镜像G-decrypted.dd

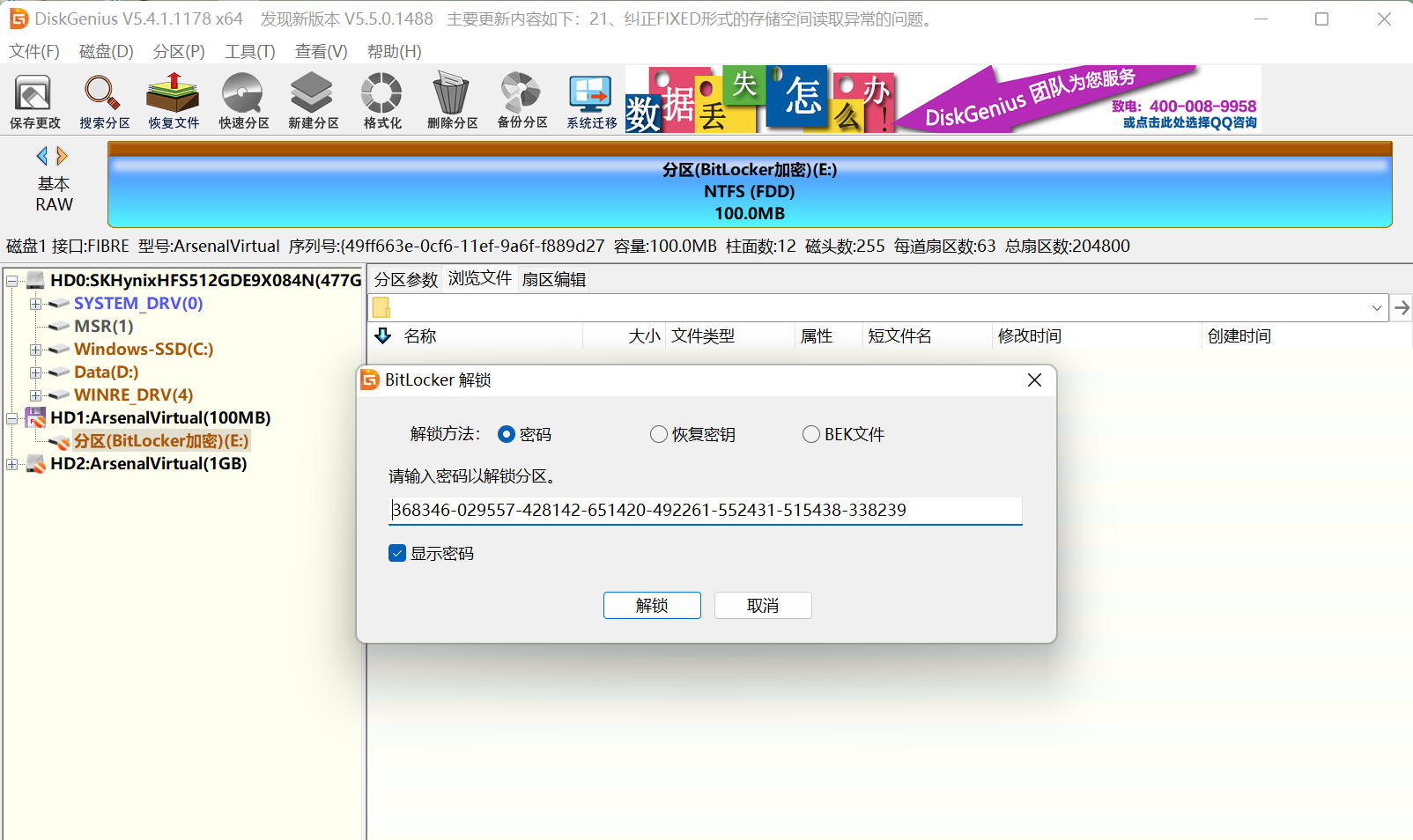

(3)在DiskGenius中使用刚刚破解的恢复密码解锁磁盘

(4)恢复结果如下,有一个word、一个ppt、一个密码本、加密后的txt

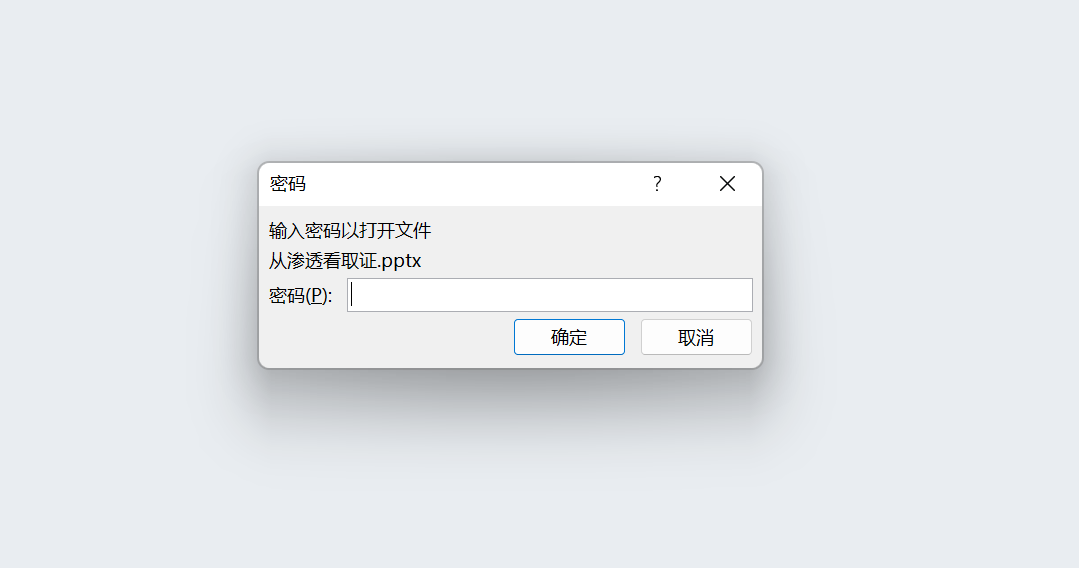

(5)打开ppt和word都需要密码

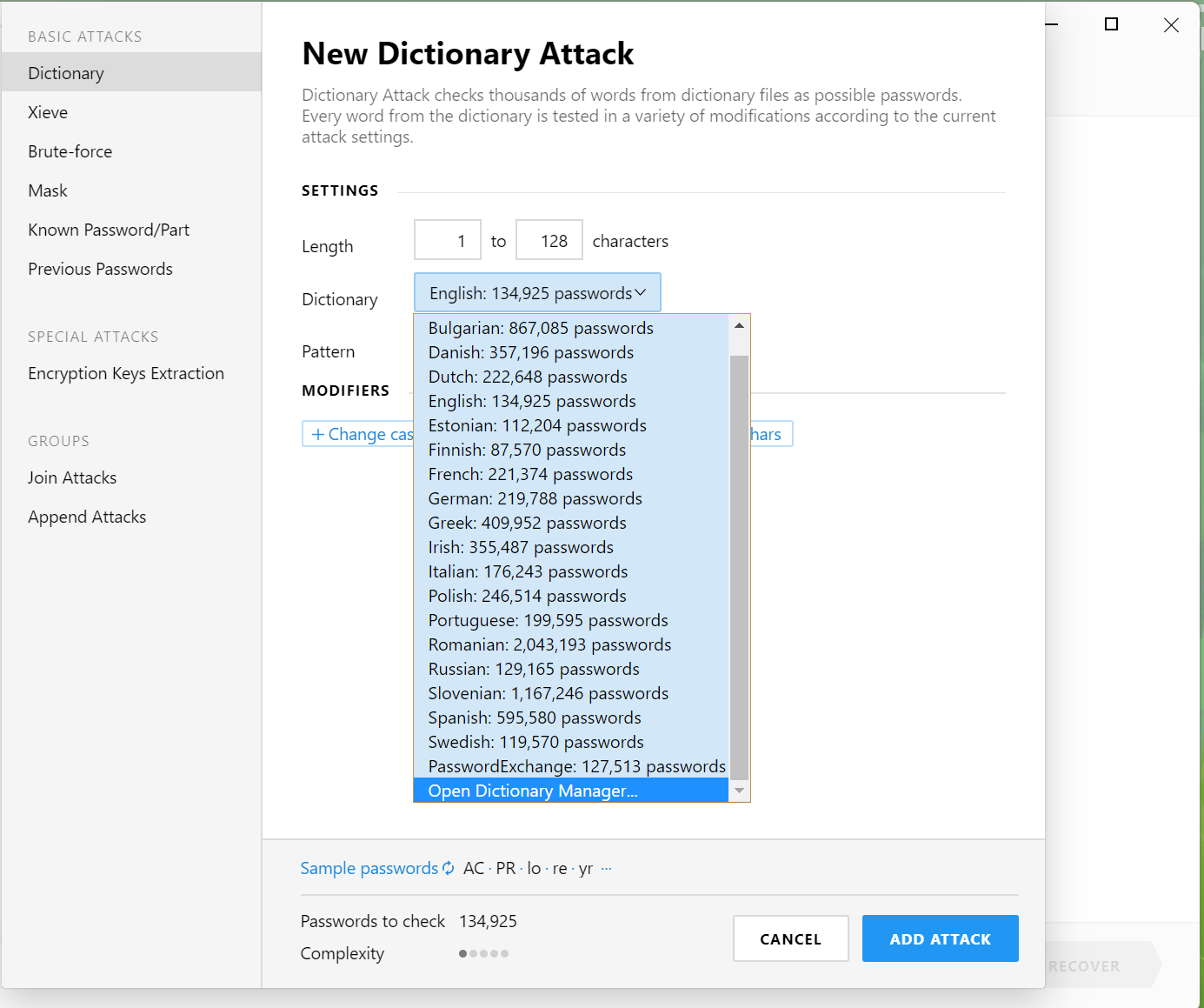

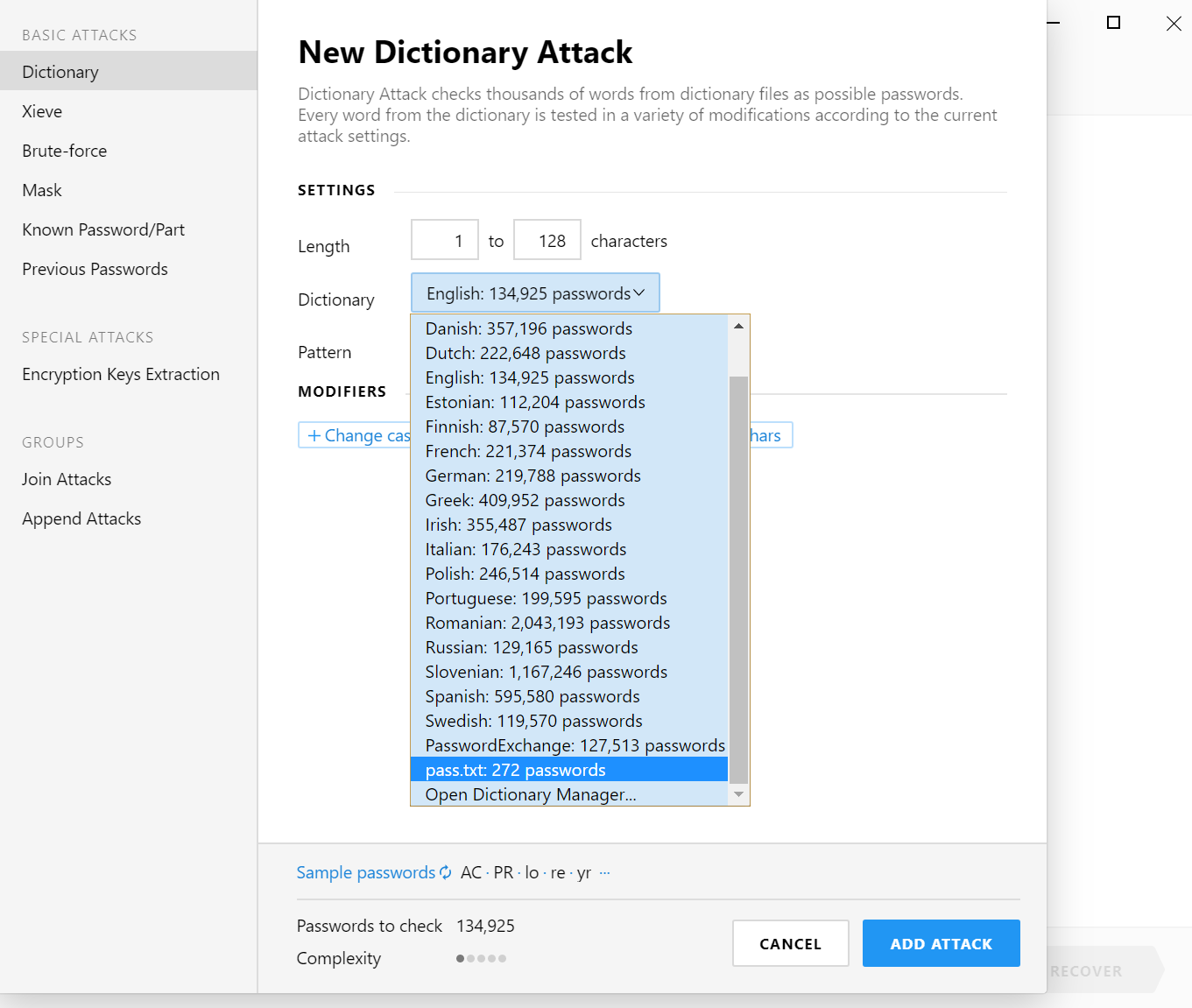

(6)将得到的密码本添加到password kit工具中,选择添加字典文件

(7)选择得到的pass.txt,然后勾选保持原始的数据顺序

(8)然后选择添加的字典进行字典攻击

(9)ppt破解结果如下,得到ppt的密码为287fuweiuhfiute

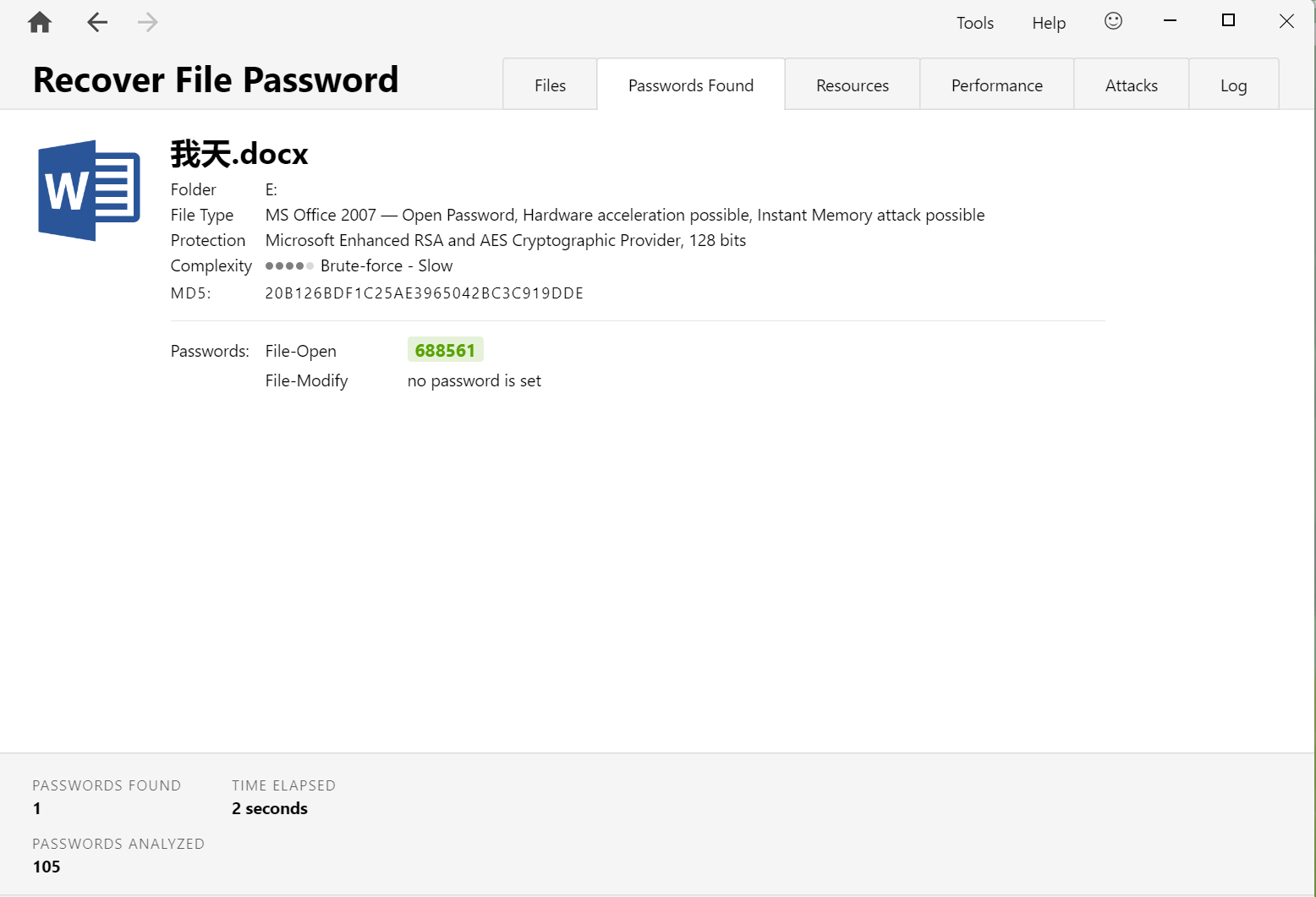

word破解结果如下,得到word的密码为688561

(10)使用密码打开word发现没有flag,打开ppt结果如下

小题4

题目描述:现对一个windows计算机进行取证,TrueCrypt加密中存在的flag值为?得到的flag请使用NSSCTF{}形式提交

(1)小题3还得到一个名为新建文本文档的txt文件,该文件大小很大,且内容是乱码,推测是加密后的镜像

(2)由于题目说明了是TrueCrypt加密,然后选择passware kit的Full Disk Encryption功能然后选择TrueCrypt,选择I have memory image

要解密的文件选择新建文本文档.txt,内存镜像选择1.dmp

(3)得到解密后的镜像新建文本文档-unprotected.txt

(4)将新建文本文档-unprotected.txt改名为新建文本文档-unprotected.dmp,然后使用Arsenal Image Mounter将其挂载到电脑上

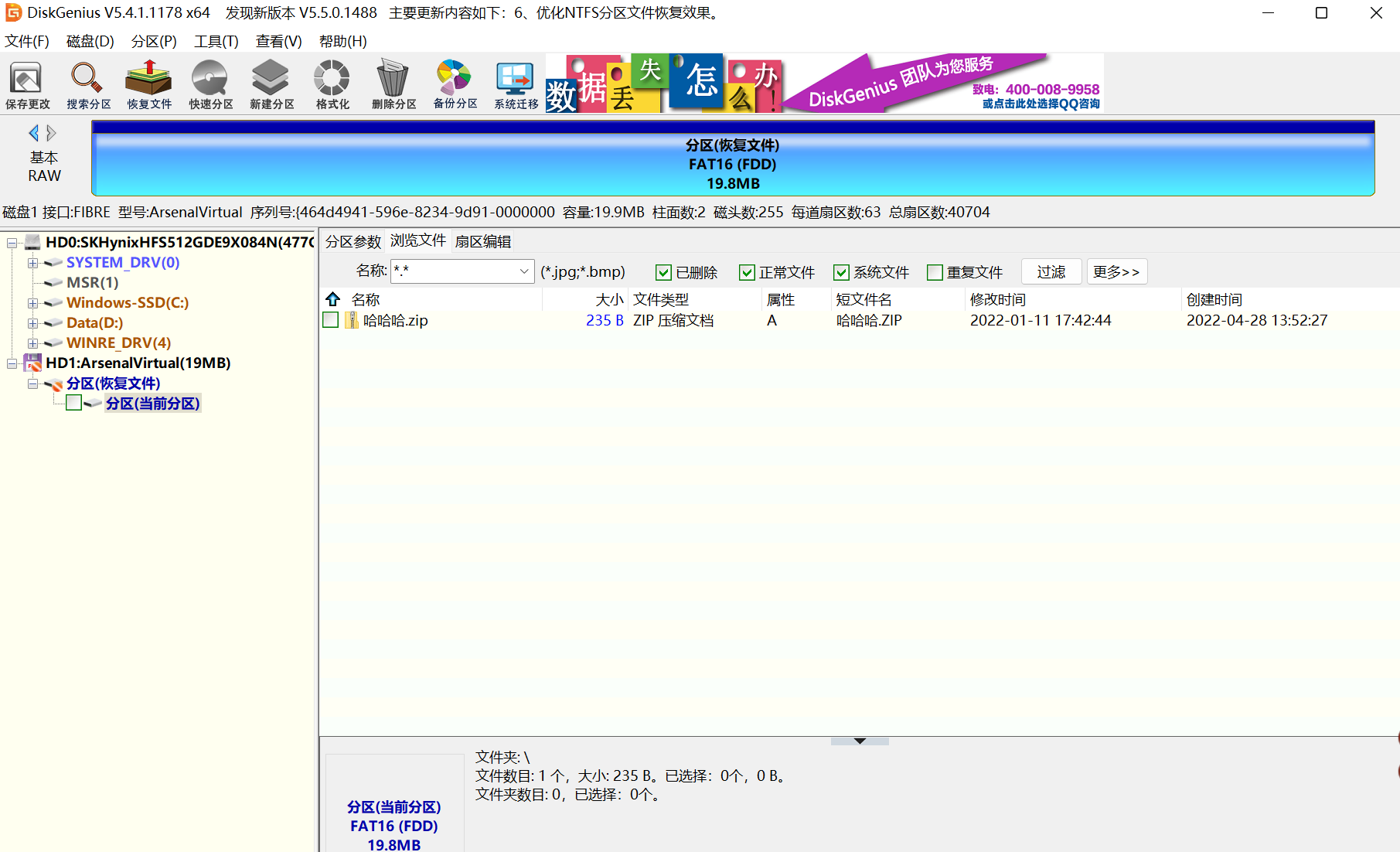

(5)然后打开DiskGenius,点击恢复文件,得到一个名为哈哈哈的压缩包

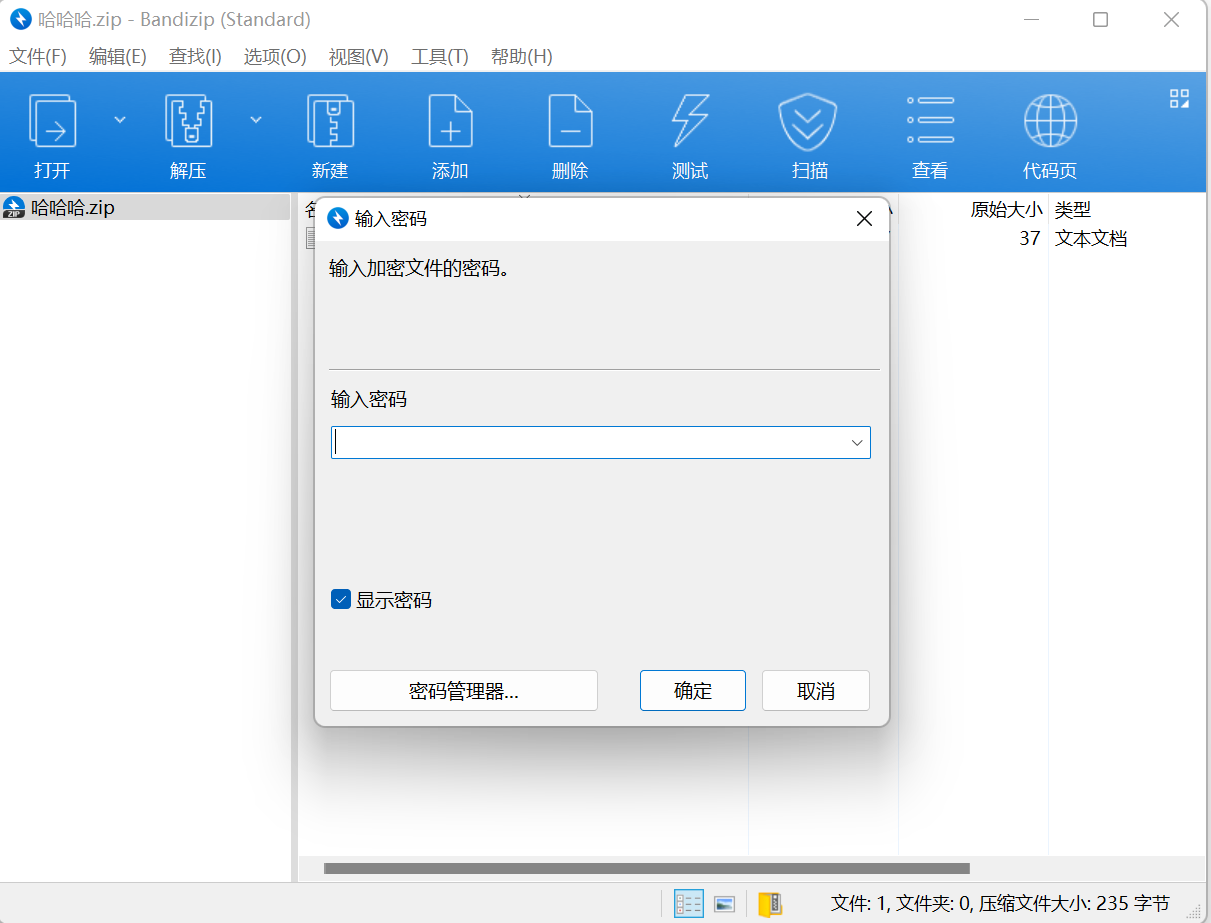

(6)打开该压缩包,发现需要密码

(7)使用passware kit导入该文件,发现写着可以快速解密,所以尝试用1到6位数字组合暴力破解,结果如下

(8)使用密码解压压缩包,得到一个txt文件,内容如下

答案

(1)NSSCTF{anxinqi}

(2)NSSCTF{2192}

(3)NSSCTF{b27867b66866866686866883bb43536}

(4)NSSCTF{1349934913913991394cacacacacacc}

这篇关于CTF-蓝帽杯 2022 初赛Misc计算机取证题目详解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!