本文主要是介绍【网络技术】【Kali Linux】Wireshark嗅探(十一)以太网Ethernet协议报文捕获及分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

往期 Kali Linux 上的 Wireshark 嗅探实验见博客:

【网络技术】【Kali Linux】Wireshark嗅探(一)ping 和 ICMP

【网络技术】【Kali Linux】Wireshark嗅探(二)TCP 协议

【网络技术】【Kali Linux】Wireshark嗅探(三)用户数据报(UDP)协议

【网络技术】【Kali Linux】Wireshark嗅探(四)域名系统(DNS)

【网络技术】【Kali Linux】Wireshark嗅探(五)文件传输协议(FTP)

【网络技术】【Kali Linux】Wireshark嗅探(六)地址解析协议(ARP)

【网络技术】【Kali Linux】Wireshark嗅探(七)超文本传送协议(HTTP)

【网络技术】【Kali Linux】Wireshark嗅探(八)动态主机配置协议(DHCP)

【网络技术】【Kali Linux】Wireshark嗅探(九)安全HTTP协议(HTTPS协议)

【网络技术】【Kali Linux】Wireshark嗅探(十)IPv4和IPv6

一、以太网(Ethernet)简介

Ethernet

“Dominant” wired LAN technology:

- first widely used LAN technology

- simpler, cheaper than token LANs and ATM

- kept up with speed race: 10Mbps - 10Gbps

常用的传输层(第二层)协议。

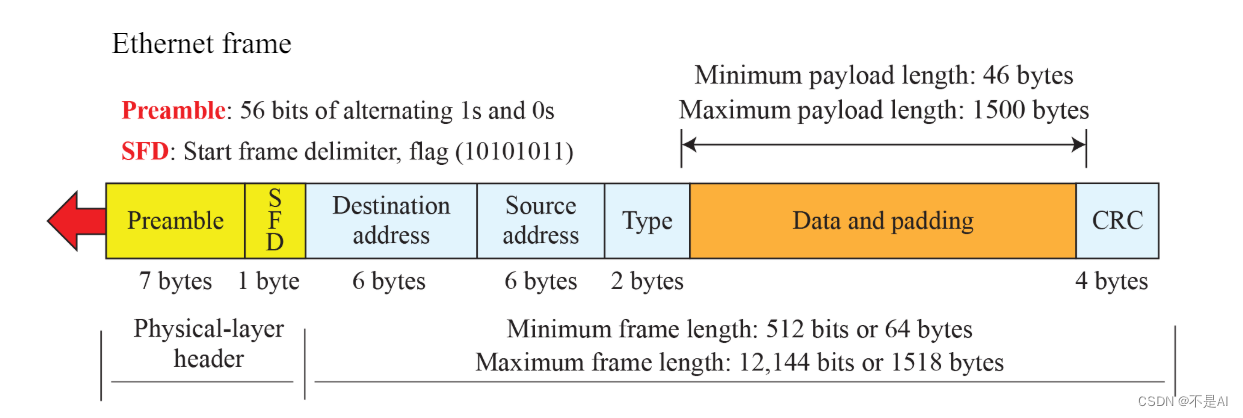

二、标准以太网(Standard Ethernet)报文结构

三、以太网报文捕获

本期使用Windows 11系统上的Wireshark进行报文捕获,不涉及攻防内容。

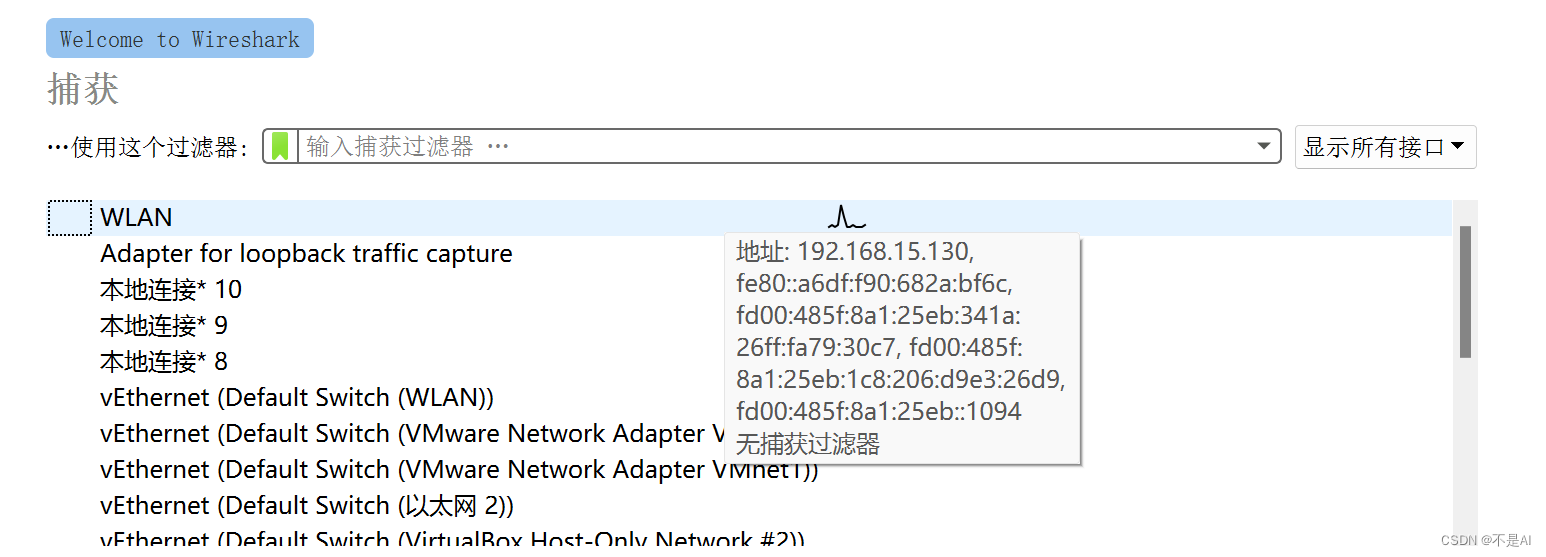

1、启动Wireshark,选择无线局域网WLAN连接。

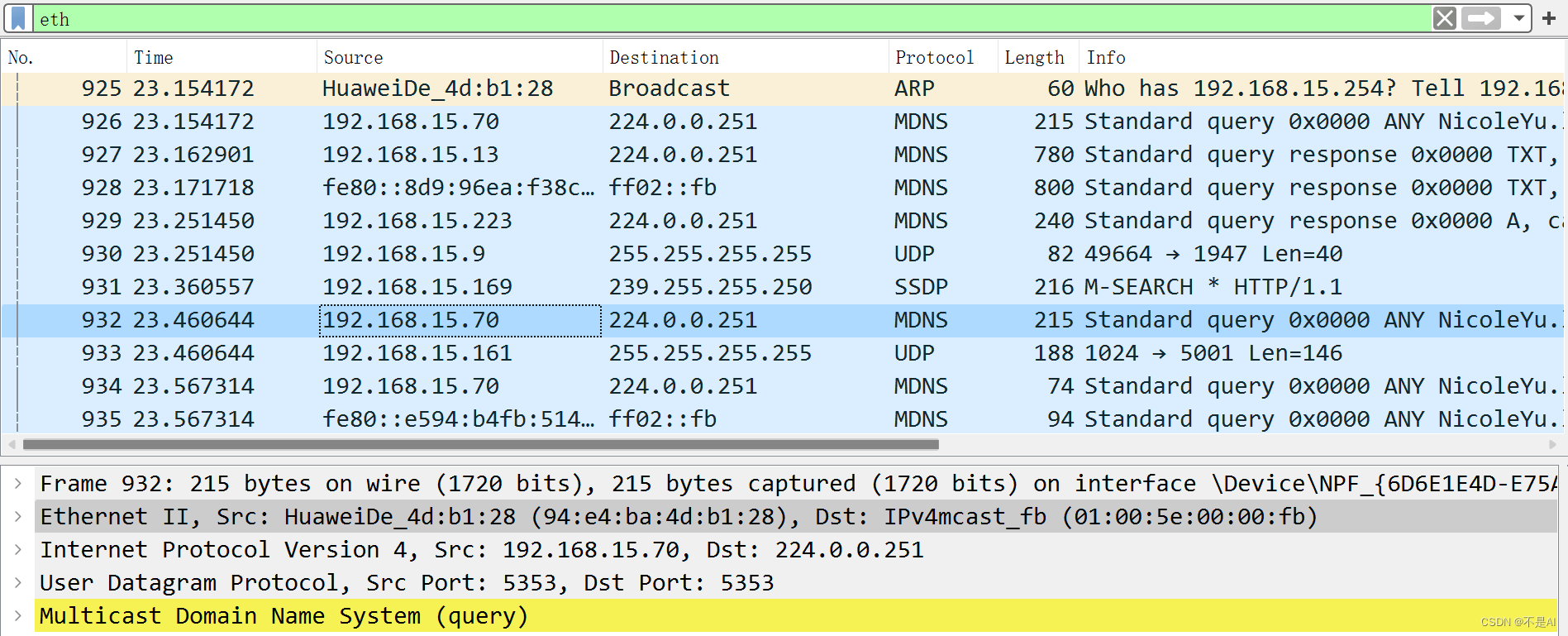

2、在过滤条件栏中输入eth:

3、捕获结果:

四、以太网报文分析

上步捕获的报文内容:

# layer 1

Frame 932: 215 bytes on wire (1720 bits), 215 bytes captured (1720 bits) on interface \Device\NPF_{6D6E1E4D-E75A-45D1-9A8C-A0E81BEF93DC}, id 0# layer 2

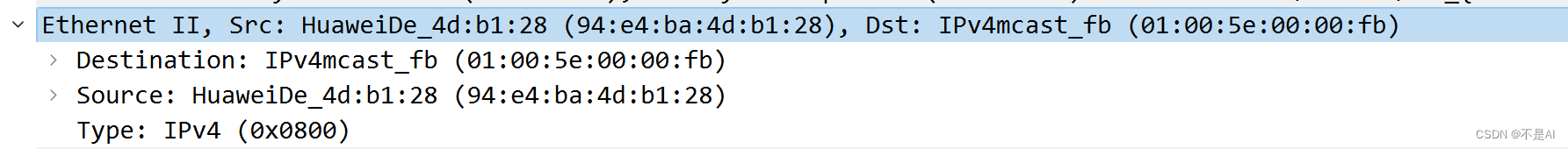

Ethernet II, Src: HuaweiDe_4d:b1:28 (94:e4:ba:4d:b1:28), Dst: IPv4mcast_fb (01:00:5e:00:00:fb)Destination: IPv4mcast_fb (01:00:5e:00:00:fb) # 目的地址(48bit MAC地址)Source: HuaweiDe_4d:b1:28 (94:e4:ba:4d:b1:28) # 源地址(48bit MAC地址)Type: IPv4 (0x0800)# layer 3

Internet Protocol Version 4, Src: 192.168.15.70, Dst: 224.0.0.251# layer 4

User Datagram Protocol, Src Port: 5353, Dst Port: 5353# layer 5

Multicast Domain Name System (query)

五、参考文献

1、《计算机网络(第7版)》,谢希仁 编著,北京,电子工业出版社,2017年10月;

2、《Kali Linux 2 网络渗透测试——实践指南(第2版)》,李华峰 著,北京,人民邮电出版社,2021年3月。

这篇关于【网络技术】【Kali Linux】Wireshark嗅探(十一)以太网Ethernet协议报文捕获及分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!