嗅探专题

[Meachines] [Medium] Lightweight LDAP密码嗅探+TRP00F 自动化权限提升+openssl 权限提升

信息收集 IP AddressOpening Ports10.10.10.119TCP:22,80,389 $ nmap -p- 10.10.10.119 --min-rate 1000 -sC -sV PORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 7.4 (protocol 2.0)| ssh-hostkey:|

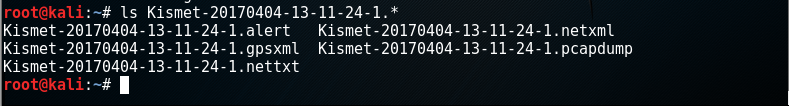

Kali-WIFI攻防(一)----无线网络嗅探工具Kismet

一、工具简介 Kismet是802.11二层无线网络探测器,嗅探器和入侵检测系统。它将与支持原始监视(rfmon)模式中的任何无线网卡的工作,并能嗅出的802.11a / b / g / n的流量。它可以使用其他程序来播放音频警报网络事件,读出网络摘要,或提供GPS坐标。这是包含芯,客户端和服务器的主包。 二、在kismet中包含的工具 kismet_server – K

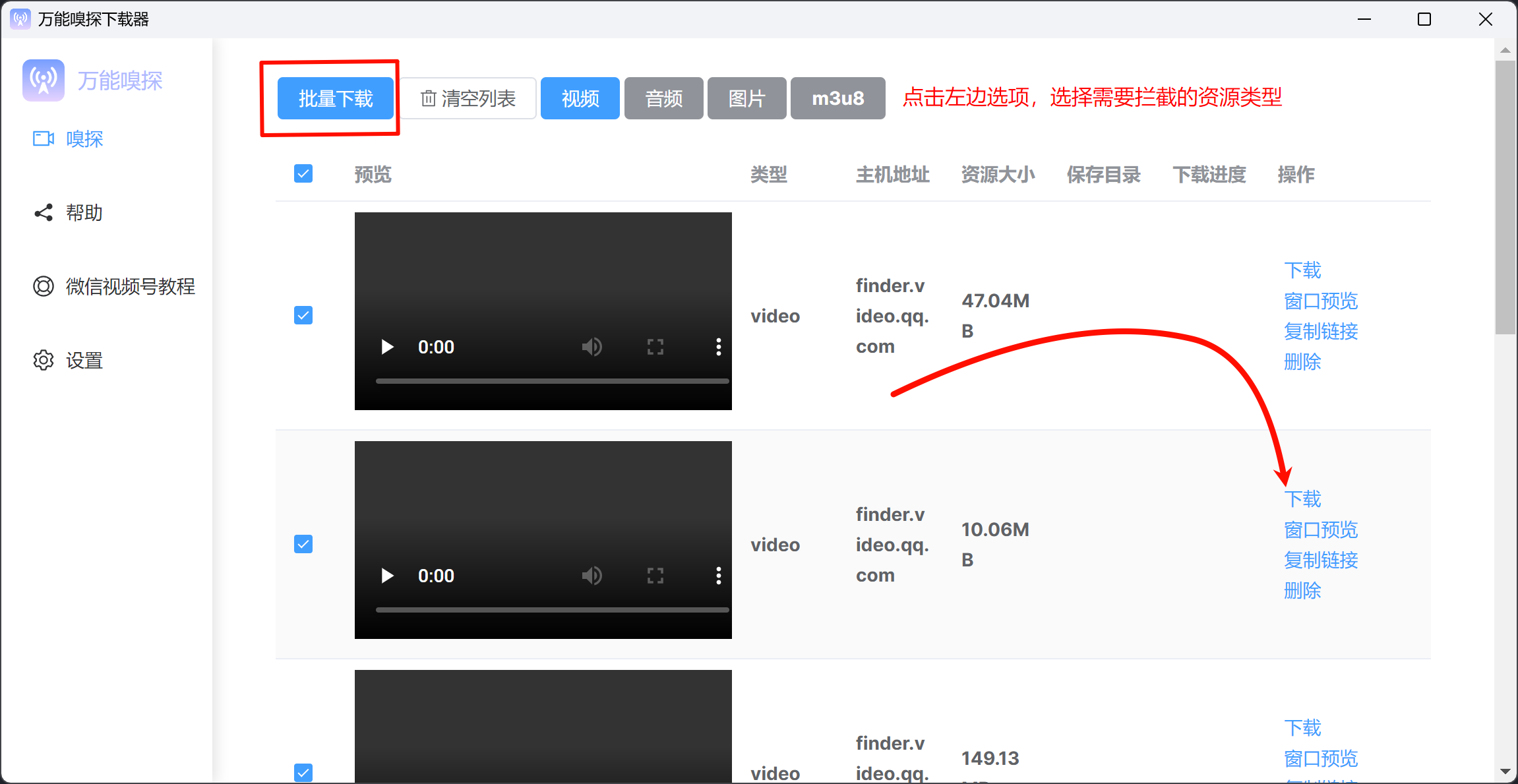

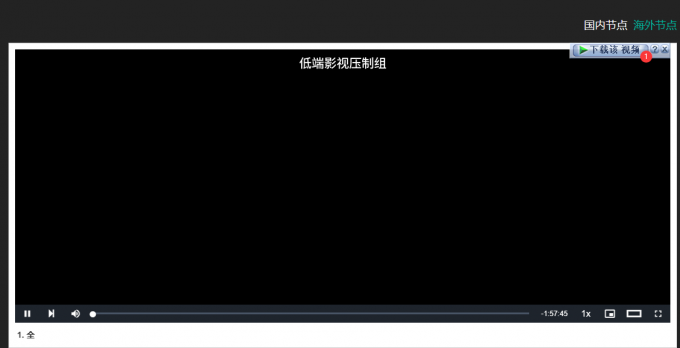

万能嗅探:视频号下载神器

万能嗅探是一款比较好用资源嗅探软件,界面干净,可以抓取浏览器的网页,不过想必各位主要用来抓取视频号,下面是使用方法。 使用方法 打开万能嗅探客户端,然后打开浏览器,产生网络请求即可,看看万能嗅探里有没有抓取到内容,如果没有的话去 万能嗅探客户端的【帮助】页面,按照指引添加代{过}{滤}理后重试,支持批量下载和保存。 资源获取 万能嗅探绿色版 迅雷云盘

【网络技术】【Kali Linux】Wireshark嗅探(十五)SSDP(简单服务发现协议)报文捕获及分析

往期 Kali Linux 上的 Wireshark 嗅探实验见博客: 【网络技术】【Kali Linux】Wireshark嗅探(一)ping 和 ICMP 【网络技术】【Kali Linux】Wireshark嗅探(二)TCP 协议 【网络技术】【Kali Linux】Wireshark嗅探(三)用户数据报(UDP)协议 【网络技术】【Kali Linux】Wireshark嗅探(四)

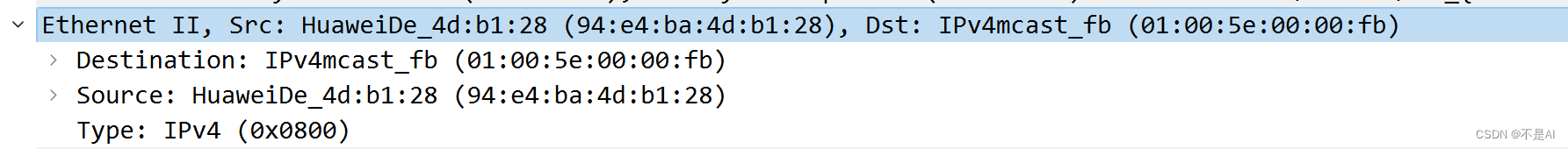

【网络技术】【Kali Linux】Wireshark嗅探(十一)以太网Ethernet协议报文捕获及分析

往期 Kali Linux 上的 Wireshark 嗅探实验见博客: 【网络技术】【Kali Linux】Wireshark嗅探(一)ping 和 ICMP 【网络技术】【Kali Linux】Wireshark嗅探(二)TCP 协议 【网络技术】【Kali Linux】Wireshark嗅探(三)用户数据报(UDP)协议 【网络技术】【Kali Linux】Wireshark嗅探(四)

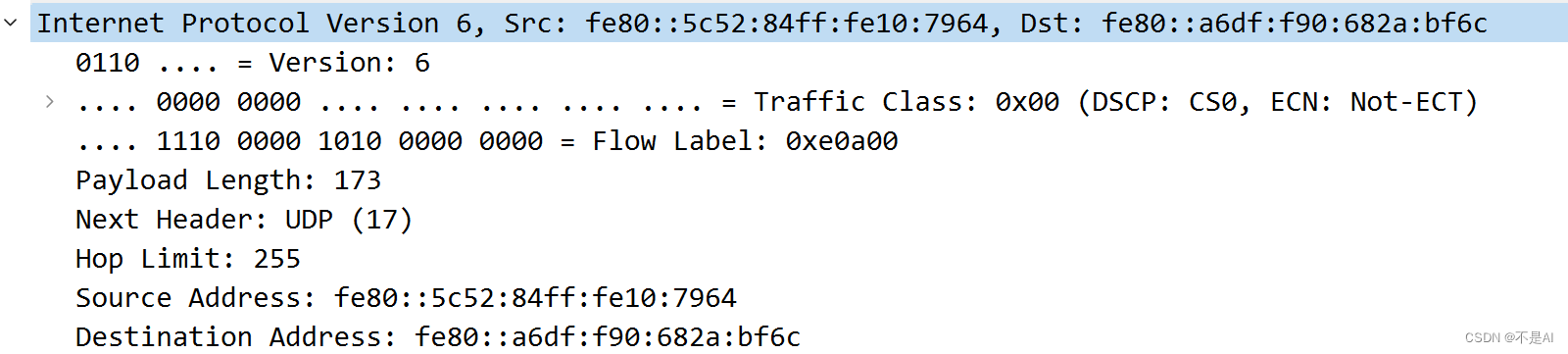

【网络技术】【Kali Linux】Wireshark嗅探(十)IPv4和IPv6

往期 Kali Linux 上的 Wireshark 嗅探实验见博客: 【网络技术】【Kali Linux】Wireshark嗅探(一)ping 和 ICMP 【网络技术】【Kali Linux】Wireshark嗅探(二)TCP 协议 【网络技术】【Kali Linux】Wireshark嗅探(三)用户数据报(UDP)协议 【网络技术】【Kali Linux】Wireshark嗅探(四)

[渗透教程]-013-嗅探工具-wireshark操作

文章目录 tor下载wireshark抓包类型启动场景实战 tor下载 tor下载链接 zlibary暗网地址 2681506@gmail.com YanErrol123@ wireshark Wireshark是网络封包分析软件,可以抓包.可以 使用winpcap与网卡直接进行数据交换.作用: 网络管理员使用wireshark来检测网络问题,网络工程师使用wire

广度优先,模拟爬虫,嗅探URL

在窗体上放两个按钮,一个RichText using System;using System.Collections.Generic;using System.Windows.Forms; namespace WindowsFormsApplication3{ public partial class Form1 : Form { private Dictionary

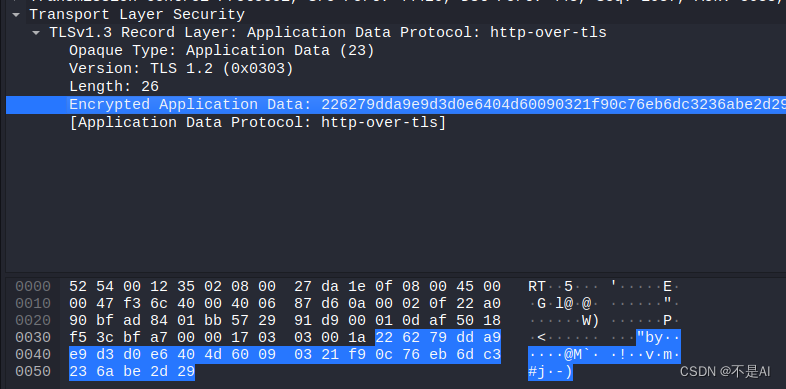

【网络技术】【Kali Linux】Wireshark嗅探(九)安全HTTP协议(HTTPS协议)

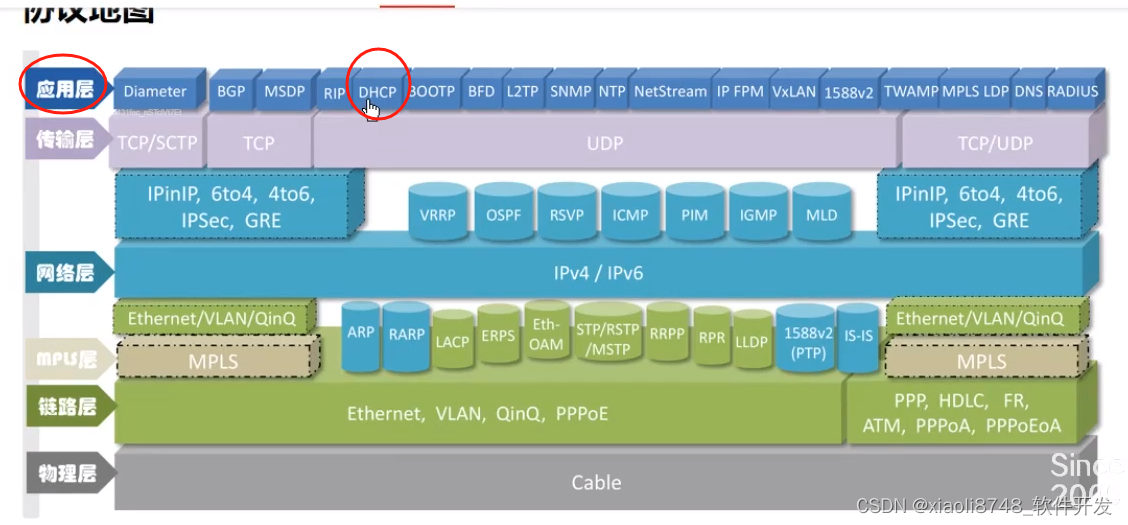

一、实验目的 本次实验是基于之前的实验:Wireshark嗅探(七)(HTTP协议)进行的。本次实验使用Wireshark流量分析工具进行网络嗅探,旨在初步了解安全的HTTP协议(HTTPS协议)的工作原理。 二、HTTPS与HTTP的区别 HTTPS的含义是HTTP + SSL,即使用SSL(安全套接字)协议对通信数据进行加密。HTTP和HTTPS协议的区别(用协议栈结构)可以简要地表示如

sql server的参数嗅探

参数嗅探定义:当SQL Server第一次执行查询语句、或存储过程、或重新编译时,SQL Server会根据传入参数评估,来生成执行计划缓存,然后参数的值会 一并保存在执行计划缓存里。评估过程 即 参数嗅探。 具体sql: drop table op_param_sniffing-- 表定义,及数据插入create table op_param_sniffing (id bigint ID

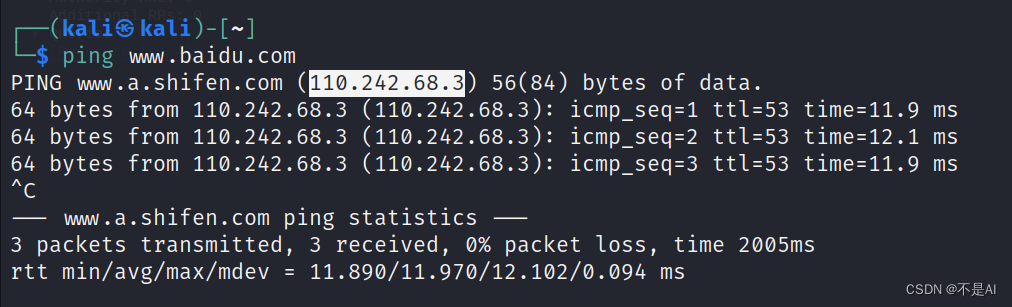

【网络技术】【Kali Linux】Wireshark嗅探(四)域名系统(DNS)

一、实验目的 本次实验使用wireshark流量分析工具进行网络嗅探,旨在了解域名系统(DNS)的工作原理。 二、域名系统概述 简单来说,域名系统(Domain Name System, DNS)将域名(可以理解为“网址”,例如www.google.com)转换为计算机更容易处理的IP地址。该过程被称为“解析”,简化的过程如下图所示: 三、实验网络环境设置 本次实验使用Kali Li

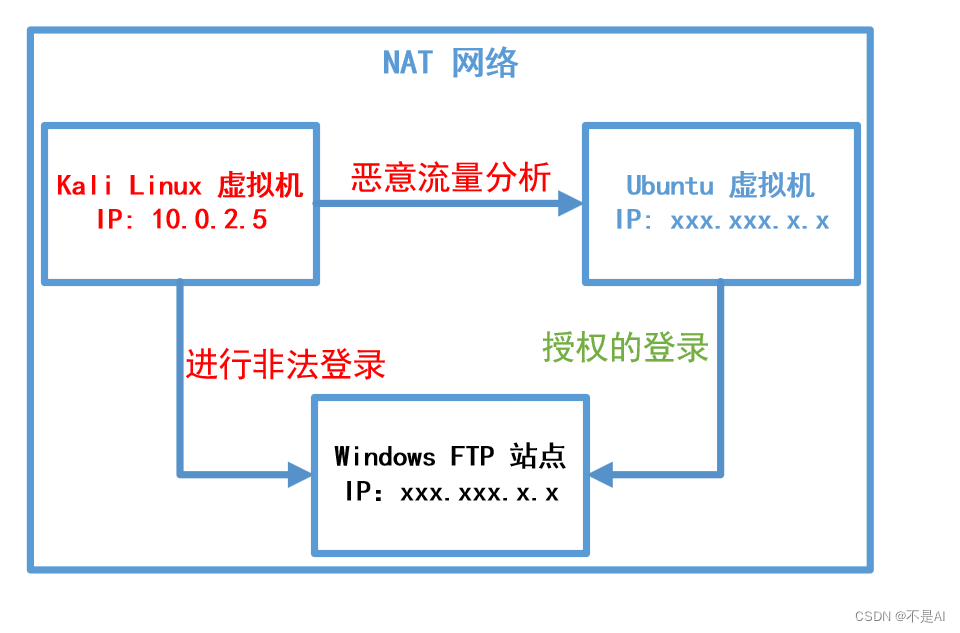

【网络技术】【Kali Linux】Wireshark嗅探(五)文件传输协议(FTP)

一、实验目的 本次实验使用Wireshark流量分析工具进行网络嗅探,旨在了解文件传输协议(FTP)的工作原理。 二、FTP协议概述 文件传输协议(File Transfer Protocol)是互联网上使用得最广泛的文件传输协议,用于在主机(或服务器)之间传输文件。 三、实验网络环境设置 本次实验使用Kali Linux虚拟机完成,主机操作系统为Windows 11,虚拟化平台选择Or

网络视频嗅探的几种方法

今天整理各种网上的视频的下载方法: 1.最低级:直接用优酷、土豆等视频客户端。 2初级:使用硕鼠、维棠、飞驴等站点进行下载,在绝大多数情况下是有用的。 3中级:使用火狐的NetVideoHunter、DownloadHelper等插件进行下载,通常可以秒杀几乎所有的网站了。 4.高级:在中级的基础上加上IDM和酷抓、影音嗅探等工具一起使用。并且可以利用IDM搭配goagent加速下载。

原始套接字IP报文嗅探

一个简单的Sniffer程序,可以用来捕获和打印接收到的IP数据包。 实现多IP报文、ARP、TCP和UDP的简单打印, IP报文0800 ARP报文0806 TCP:6 UDP:17 ICMP:1 #include <stdio.h>#include <stdlib.h>#include <stdint.h>#include <unistd.h>#include <sys/socke

基于https的内网嗅探-ssl数据嗅探工具sslstrip

内网扫描 nmap -sP 192.168.1.1/24 ettercap -T -q -i wlan0 -M arp:remote /192.168.1.102/192.168.1.1/ ettercap使用方法,参数详解: -P 使用插件 -T 使用基于文本界面 -q 启动安静模式(不回显) -M 启动ARP欺骗攻击 192.168.1.102/ 被攻击的目标主机,第二个1

ARP欺骗,嗅探,DNS欺骗,Session劫持

ARP欺骗 使用工具ettercap vim /etc/NetworkManager/NetworkManager.conf #修改配置 将manager改为true service network-manager restart #重启配置 vim /etc/ettercap/etter.conf #配置ettercap ec_uid=0 ec_gid=0 linux中 if

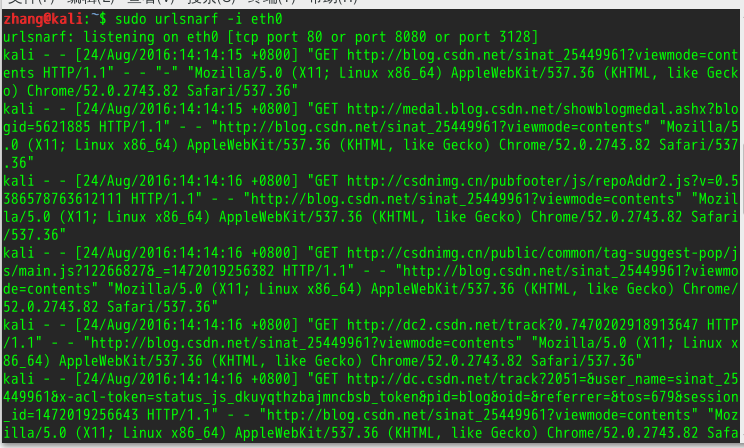

Kali嗅探HTTP/HTTPS中的密码

# 黑客技术 局域网arp欺骗 <!-- 发现目标IP --> fping -g -r 0 -s 192.168.101.1/24 | grep alive192.168.101.1 is alive 网关192.168.101.104 is alive 目标IP192.168.101.100 is alive192.168.101.111 is alive Kali192.168.1

idm视频嗅探不出怎么办 idm嗅探功能怎么打开

视频的下载具有多样性,但我本人更喜欢idm的嗅探插件,所见即所得,打开视频之后便能直接使用嗅探插件下载视频。idm视频嗅探不出怎么办?idm视频嗅探不出内容,很大程度是由于视频格式的问题,我们可以通过修改嗅探格式来增强插件的功能。idm嗅探功能怎么打开?只需要在插件中心打开开关便可。下面来看详细操作吧! 一、idm视频嗅探不出怎么办 idm视频嗅探不出来,在idm【选项】内未添加更多的视频格

亚洲第一小鲜肉的第二次实验:网络嗅探与身份认证

文章目录 一、1.1 写出以上过滤语句。1.2 B是否能看到A和外网的通信(A刚输入的帐户和口令)?为什么? 二、2.1 为了捕获A到外网的数据,B实施ARP欺骗攻击,B将冒充该子网的什么实体?2.2 写出arpspoof命令格式。2.4 在互联网上找到任意一个以明文方式传递用户帐号、密码的网站,截图Wireshark中显示的明文信息。 三、3.1 FTP服务器的IP地址是多少?你是如何发现

从入门到入土:[SEED-Lab]- Packet Sniffing and Spoofing Lab|嗅探与欺骗实验|详细说明|实验步骤|实验截图

此博客仅用于记录个人学习进度,学识浅薄,若有错误观点欢迎评论区指出。欢迎各位前来交流。(部分材料来源网络,若有侵权,立即删除) 本人博客所有文章纯属学习之用,不涉及商业利益。不合适引用,自当删除! 若被用于非法行为,与我本人无关 [SEED-Lab]-Packet Sniffing and Spoofing Lab 实验环境PDF文件实验步骤环境配置Labsetup 操作步骤Lab Tas

![[Meachines] [Medium] Lightweight LDAP密码嗅探+TRP00F 自动化权限提升+openssl 权限提升](https://img-blog.csdnimg.cn/img_convert/f29547a27629d9e2567501831d3cc05a.jpeg)

![[渗透教程]-013-嗅探工具-wireshark操作](/front/images/it_default2.jpg)

![从入门到入土:[SEED-Lab]- Packet Sniffing and Spoofing Lab|嗅探与欺骗实验|详细说明|实验步骤|实验截图](https://img-blog.csdnimg.cn/863e4e4b8d604ef2b7c6fb18c09eba29.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBA5qGD5Zyw552h5LiN552A,size_20,color_FFFFFF,t_70,g_se,x_16)