wireshark专题

wireshark安装及抓包新手使用教程

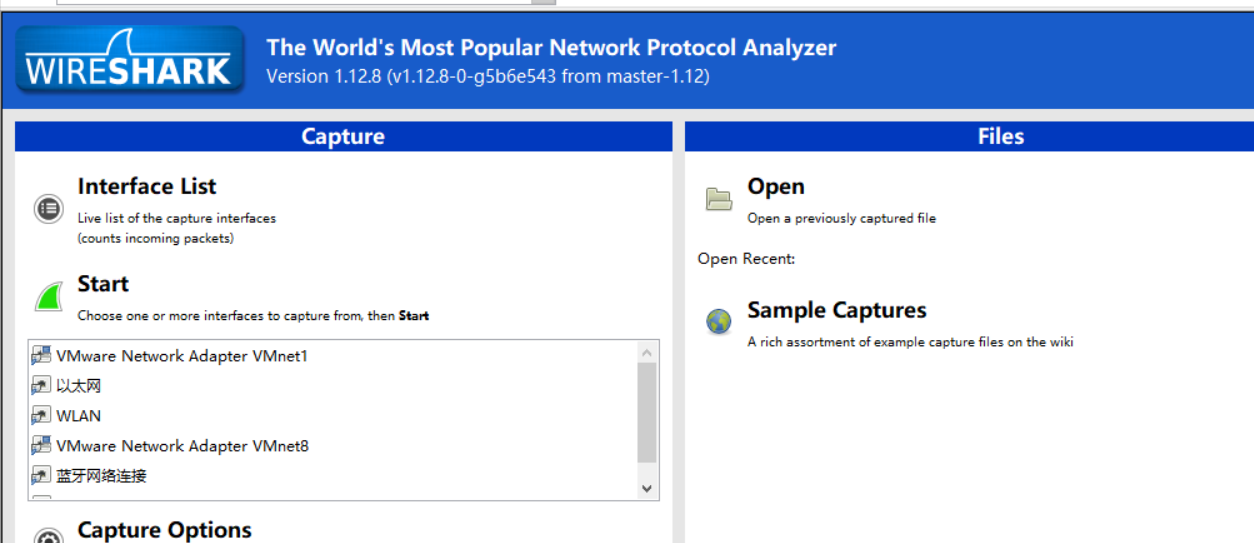

Wireshark是非常流行的网络封包分析软件,可以截取各种网络数据包,并显示数据包详细信息。常用于开发测试过程各种问题定位。本文主要内容包括: 1、Wireshark软件下载和安装以及Wireshark主界面介绍。 2、WireShark简单抓包示例。通过该例子学会怎么抓包以及如何简单查看分析数据包内容。 3、Wireshark过滤器使用。过滤器包含两种类型,一种是抓包过滤器,

802.11报文类型在wireshark的过滤条件

– Common Filters for wireshark sniffer: #地址过滤 wlan.addr == wlan.sa eq 00:09:5b:e8:c4:03 and wlan.bssid ne ff:ff:ff:ff:ff:ff wlan.bssid eq 00:11:92:6e:cf:00 wlan.sa eq 00:09:5b:e8:c4:03 #802.11报文类型过滤

wireshark使用攻略

简介 wireshark 是网络封包分析工具,可与截取各种网络数据包并且显示数据包的详细信息。 使用 打开wireshark : 在Linux中使用sudo wireshark 打开 打开之后选择对应的网卡,就可以进行网络信息的捕获,开始抓取网络包。 可以使用浏览器打开百度或者其他网页,之后就可以获得数据包。 在上面的标签框中可以选择筛选条件只显示有关的数据包。eg: 标识处为三

[wireshark] The NPF driver isn't running 解决办法( wireshark NPF拒绝访问问题)

wireshark安装后,由于NPF服务没有打开,导致无法抓包, 注:NPF即网络数据包过滤器(Netgroup Packet Filter,NPF)是Winpcap的核心部分,它是Winpcap完成困难工作的组件。它处理网络上传输的数据包,并且对用户级提供可捕获(capture)、发送(injection)和分析性能(analysis capabilities)。

那些年你用过的工具--网络工具Wireshark经验谈

自从网络出现以来,网络故障就没有停止过。如何快速、准确地定位网络故障和维持网络的稳定运行一直是人们追求的目标。为了分析网络故障的原因,专业的网络 分析软件便产生了。网络分析软件充当了网络程序错误的检修工具, 开发人员使用它发现协议开发中的 BUG,很多人使用它监听网络数据,同时也可以作为检查安全类软件的辅助工具。 网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资

Wireshark 认识捕获的分析数据包(及各个分层协议的介绍)

综述:认识Wireshark捕获数据包 当我们对Wireshark主窗口各部分作用了解了,学会捕获数据了,接下来就该去认识这些捕获的数据包了。Wireshark将从网络中捕获到的二进制数据按照不同的协议包结构规范,显示在Packet Details面板中。为了帮助用户能够清楚的分析数据,本节将介绍识别数据包的方法。 在Wireshark中关于数据包的叫法有三个术语,分别是帧、包、段。下面通过分

wireshark 捕捉过滤器和显示过滤器的区别 及各自的用法

同:捕捉过滤器和显示过滤器同样面临首要的问题是选择,选择捕捉或显示那些数据。 异: 捕捉过滤器 (此过滤器不需要比较运算符,查询关键字请全部小写) 捕捉过滤器是数据经过的第一层过滤器,它用于控制捕捉数据的数量,以避免产生过大的日志文件。 捕捉过滤器的语法与其它使用Lipcap(Linux)或者Winpcap(Windows)库开发的软件一样,比如著名的TCPdump。捕捉过滤器必须在开始捕捉前设置

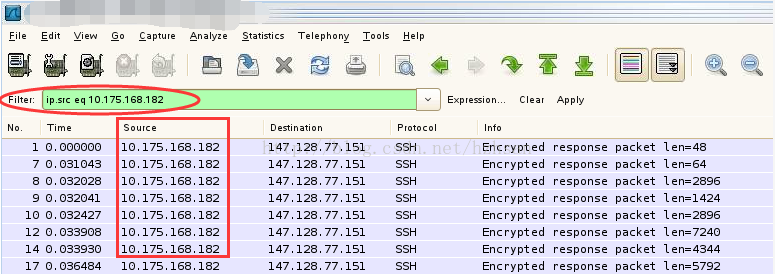

wireshark 基本用法及过虑规则参考

Wireshark 基本语法,基本使用方法,及包过虑规则: 1.过滤IP,如来源IP或者目标IP等于某个IP 例子: ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107 或者 ip.addr eq 192.168.1.107 // 都能显示来源IP和目标IP linux上运行的wireshark图形窗

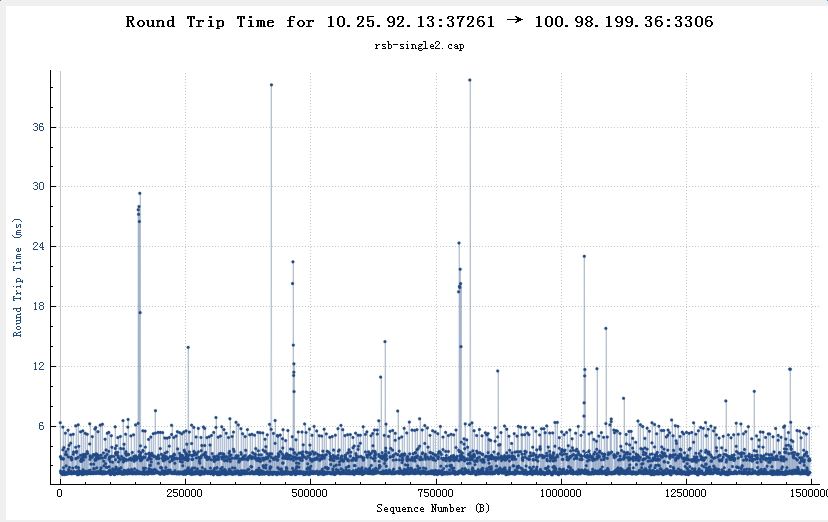

wireshark之tcptrace

wireshark的tcptrace图非常强大, 也有些复杂。 本文简单记录下每条线的意义, 方便以后查找。 参考http://packetbomb.com/understanding-the-tcptrace-time-sequence-graph-in-wireshark/ 第一个图是bbr没有丢包,没有乱序的简单图。 最上面绿色图是发送的一个上限,即对端的接收窗口+当前的发送序列号,

如何用wireshark分析找出url接口和param参数???

🏆本文收录于《CSDN问答解惑-专业版》专栏,主要记录项目实战过程中的Bug之前因后果及提供真实有效的解决方案,希望能够助你一臂之力,帮你早日登顶实现财富自由🚀;同时,欢迎大家关注&&收藏&&订阅!持续更新中,up!up!up!! 问题描述 如何用wireshark分析找出url接口和param参数。我之前用fiddler抓取微信小程序的包,一直很顺利,但这次有一个小程序的包

WireShark网络分析~部署方式

一、《Wireshark网络分析就这么简单》 第一章学习 声明:文章只限于网络学习和实验,请遵守《网络安全法》。 第一章问题一:两台服务器A和B的网络配置如下(见图1),B的子网掩码本应该是255.255.255.0,被不小心配成了255.255.255.224。它们还能正常通信吗? 1.搭建网络拓扑 2.配置IP地址、子网掩码和网关; 服务A配置信息如

Mac下安装Wireshark

系统:OS X 10.9 Mavericks Wireshark安装包:Wireshark 1.10.2 Intel 64_0.dmg 首先安装X11 (即XQuartz); 安装Wireshark.dmg; 报错: The domain/default pair of (kCFPreferencesAnyApplication, AppleAqu

WireShark网络分析~环境搭建

一、虚拟网络设备搭建 (一)eNSP介绍 网络由网络设备和计算机构成,eNSP是模拟网络拓扑关系的软件。 (二)eNSP下载 华为官网:https://forum.huawei.com/enterprise/zh/thread/blog/580934378039689216 (三)eNSP安装 根据eNSP指导安装响应软件 下载完eNsp (四)安装eNSP完成,案例

Linux 配置wireshark 分析thread 使用nRF-Sniffer dongle

Linux 配置wireshark nRF-Sniffer-for-802.15.4 1.下载固件和配置文件 https://github.com/NordicSemiconductor/nRF-Sniffer-for-802.15.4 2.烧写固件 使用nRF Connect for Desktop 中的 programmer 4.3烧写 https://www.nordicsemi.co

Wireshark_UDP_v7.0

Wireshark_UDP_v7.0 就随便在浏览器上访问点什么,然后抓包,过滤输入udp,然后回答问题。 本来试的哔哩哔哩视频和在线扫雷,emmm没有udp,最后还是得原神启动 source port、destination port、length、checksum source port、destination port、length分别是2个字节,checksum有8个字节

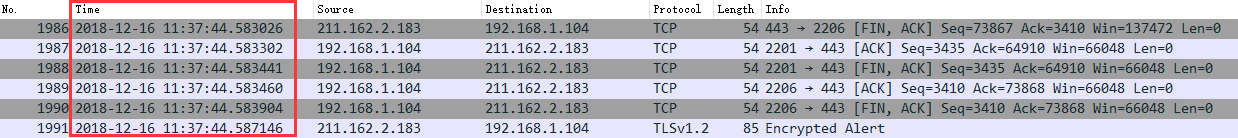

Wireshark Lab: TCP v7.0

Wireshark Lab: TCP v7.0 1. Capturing a bulk TCP transfer from your computer to a remote server 步骤 打开浏览器,在url中输入http://gaia.cs.umass.edu/wiresharklabs/alice.txt ,然后右键点击另存为下载文本。 访问http://gaia.cs.um

粘包,Telnet,SSH,Wireshark

一,粘包 原因:tcp为流式套接字,数据与数据间没有边界,导致多次数据粘到一起。 解决: 1.规定一些数据间的间隔符,"\aa","\r\n"; 2.可以指定要发送对象的数据长度。 3.自己将数据打包。 1.上传接收粘连 1.用户端

粘包现象 | wireshark抓包的使用

在TCP协议的通信过程中,由于其面向流的特性,数据在传输过程中可能会发生粘包现象,即多个发送的数据包被接收方一次性接收,导致应用层无法正确解析数据。 1.粘包现象概述 TCP协议为了保证传输效率,可能会将多次send调用发送的数据合并在一个TCP报文中发送出去。这样,接收方在读取时就可能遇到粘包问题,即无法直接从字节流中识别出各个独立的数据包。 粘包处理方式: 1.自己规定数据之间的间隔符

TCP,UDP,wireshark抓包

loop本地回环: Loop本地回环,通常指的是以127开头的IP地址段(127.0.0.1 – 127.255.255.254),其中127.0.0.1是最常用的一个地址,被称为本地回环地址(Loop back address)。这个地址不属于任何一个有类别地址类,它代表设备的本地虚拟接口,因此默认被看作是永远不会宕掉的接口。在Windows操作系统中也有相似的定义,所以在不安装网卡前就可以p

tcp通信以及wireshark抓包

loop: //本地回环测试 tcp在传输时,有可能就会将两次发送的内容粘到一起,这是由于tcp的第三个特点:字节流式传输。它不一定会将两次发送出来的数据进行严格区分。这种现象在tcp链接中叫粘包。 但是socket在底层发送东西的时候是会在一段时间中等待的,若短时间内未收到接下来的信息,也就会直接发出去 粘包问题: 原因: tcp流式套接字 数据与数据 之间没有边界 导致: 可能多

Wireshark安装后打开显示没有找到接口

其实可以先右键以管理员权限运行,试一下。 我遇到这个问题是出现在Win10系统中,出现这个问题的原因是Wireshark中由于自带的Winpcap不支持Win10。出现如图所示: 1.这个问题的解决方法是下载一个Win10支持的Winpcap,下载链接Win10Pcap Download - WinPcap for Windows 10点击打开链接,界面如图: 点击红色区域下载即可。

升级iOS7后利用rvictl和wireshark抓包失效?

最近把一台设备升级到iOS7后,利用rvictl和wireshark抓包发现抓不了,无意中发现在装有xcode5的机器上可以抓包,看来rvictl与xcode是绑定的,升级到最新的iOS7后,必须要装上最新的xcode5版本才能抓包。 使用rvictl有一个前提是要获取设备的UDID,看网上不少教程都是从xcode中获取UDID,步骤相当繁琐,快速获取UDID用命令行才是王道,果然不出所料,很快

WireShark之命令行版tshark

玩转TShark(Wireshark的命令行版) 在我感叹Wireshark图形界面的强大时刻,有时候也无法克服有点慢,或者感叹下要是有命令行界面版该多好啊,实际上TShark就是WireShark的命令行版,WireShark的功能基本都有,还能组合grep / awk等编程处理分析抓包文件。 下面让我们通过一些示例来学习TShark的常用功能,所有用到的.cap / .pcap等都是通过t

Wireshark抓包实例分析HTTP问题(下)

接着上Wireshark抓包实例分析HTTP问题(上),分析Wireshark抓包实例分析HTTP问题。 Client errors: Code Status Explanation What t

Wireshark抓包实例分析HTTP问题(上)

前面开发一个移动APP是基于Socket长连接交互数据的,涉及到交互数据包的问题,我通过用Wireshark抓包工具,查看发送的数据包格式。当然,有很多的抓包工具可以实现这抓包的功能,我比较熟悉的抓包工具就是Wireshark,Wireshark方便我们对交互数据的格式规范查看,发送数据与接收数据都很方便的获取到,这样就方便程序员判断数据交互的过程中出现问题Bug的判断了。Wires

Win10下Wireshark找不到网卡的方法

在Windows 10下,安装Wireshark时候,提示WinPcap不被系统系统支持。这是由于最新版的WinPcap 4.1.3只支持到Windows 8。如果在Windows 10下安装,就会提示不兼容。这个问题有两种解决办法。 第一种办法是,忽略警告,继续安装WinPcap。运行的时候,以兼容模式运行WinPcap。 第二种办法是,安装Win10Pcap。这是Win

![[wireshark] The NPF driver isn't running 解决办法( wireshark NPF拒绝访问问题)](/front/images/it_default.gif)