本文主要是介绍24.WEB渗透测试-BurpSuite关于app抓包,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

免责声明:内容仅供学习参考,请合法利用知识,禁止进行违法犯罪活动!

内容参考于: 易锦网校会员专享课

上一个内容:23.WEB渗透测试-BurpSuite(二)

方法一:使用模拟器,个人推荐夜神模拟器或者是网易的MuMu模拟器

场景:需要抓取HTTPS的数据包

1、使用模拟器:夜神模拟器

第二步是最关键的一步,不管是Android系统还是IOS系统,抓APP数据包都比不可少

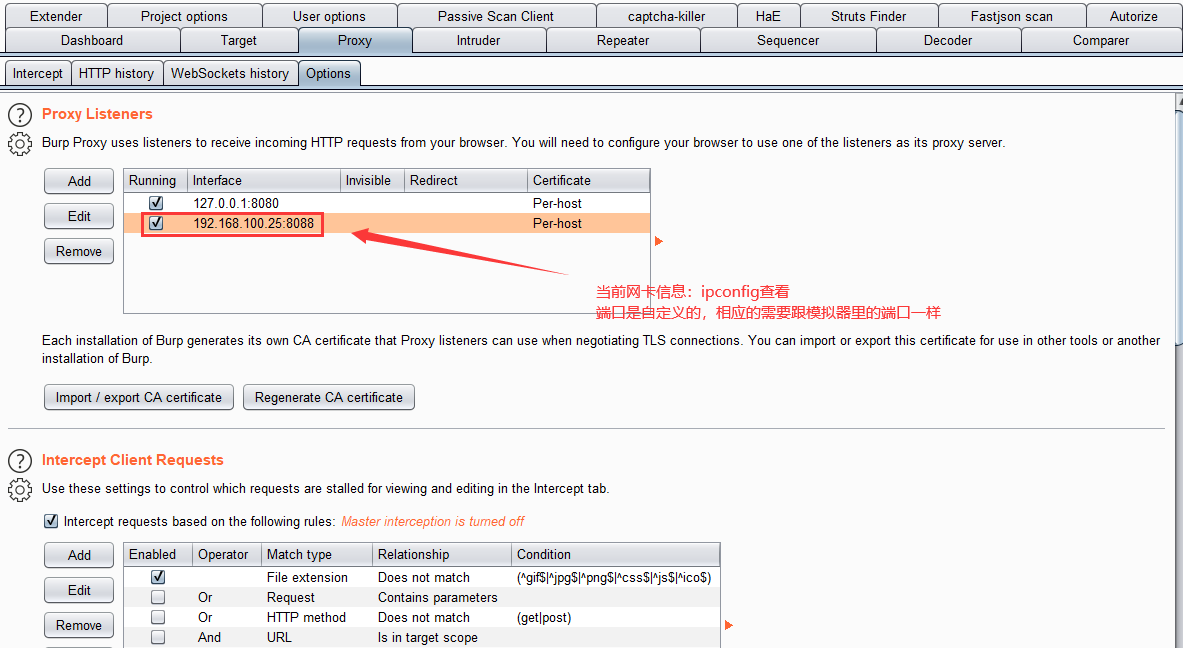

2、安装burp证书,burp设置好代理

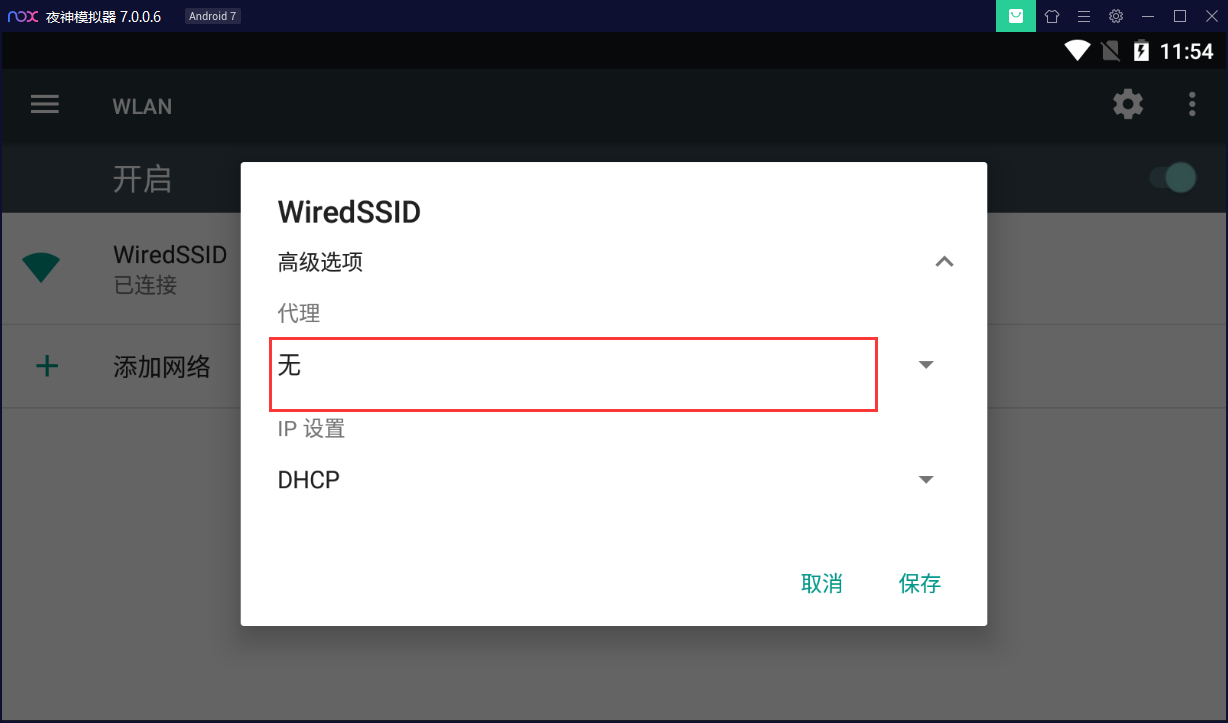

- 来到模拟器—>设置—>WALN—修改网络—>手动,如下图:主机名和端口与burp一致

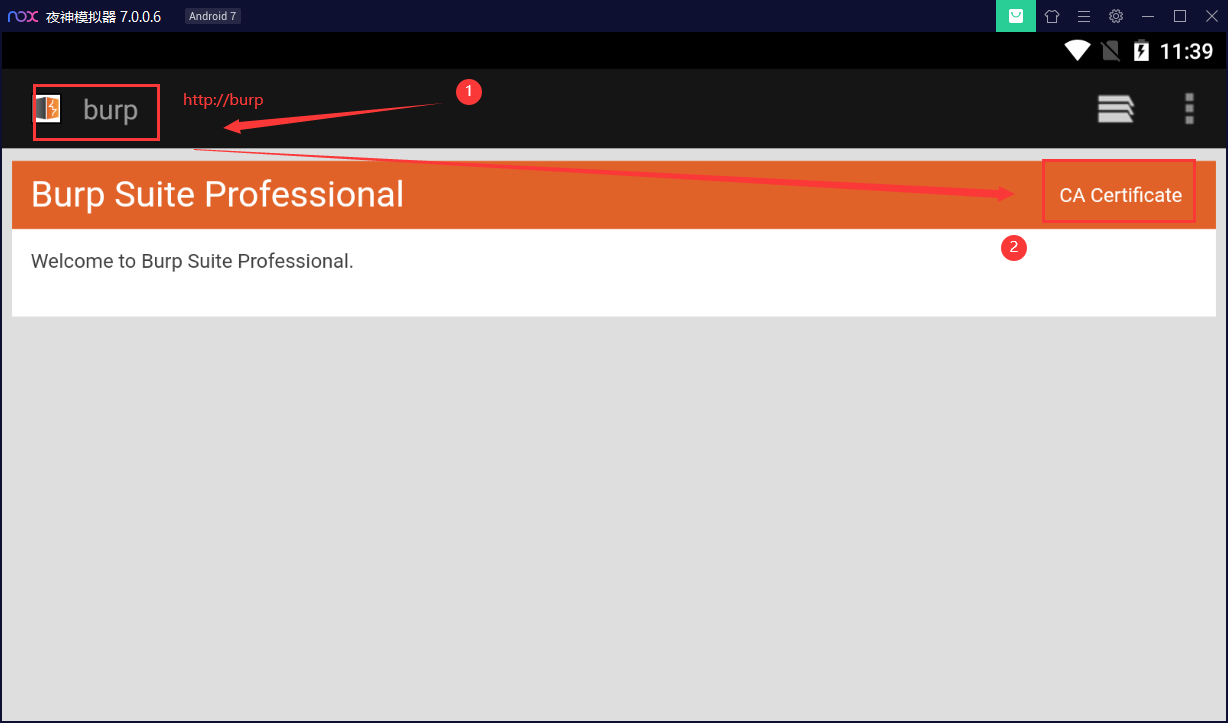

- 设置完成之后,需要导入burp证书,访问http://burp,下载证书。

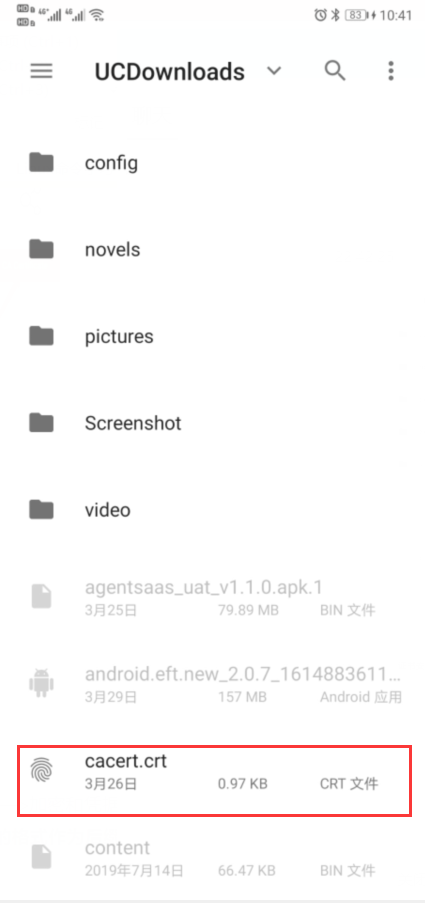

- 下载完成后把证书改名:crt格式(ps:模拟器或手机支持的格式)

- 导入到模拟器中

- 设置->安全->SD卡安装证书,找到对应的证书

- 安装下一步,任意命名即可。

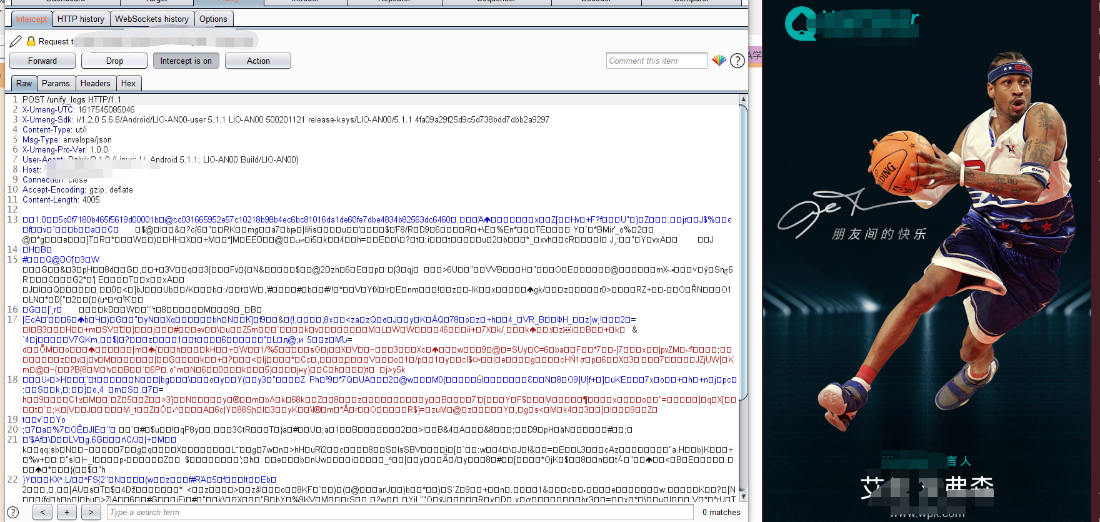

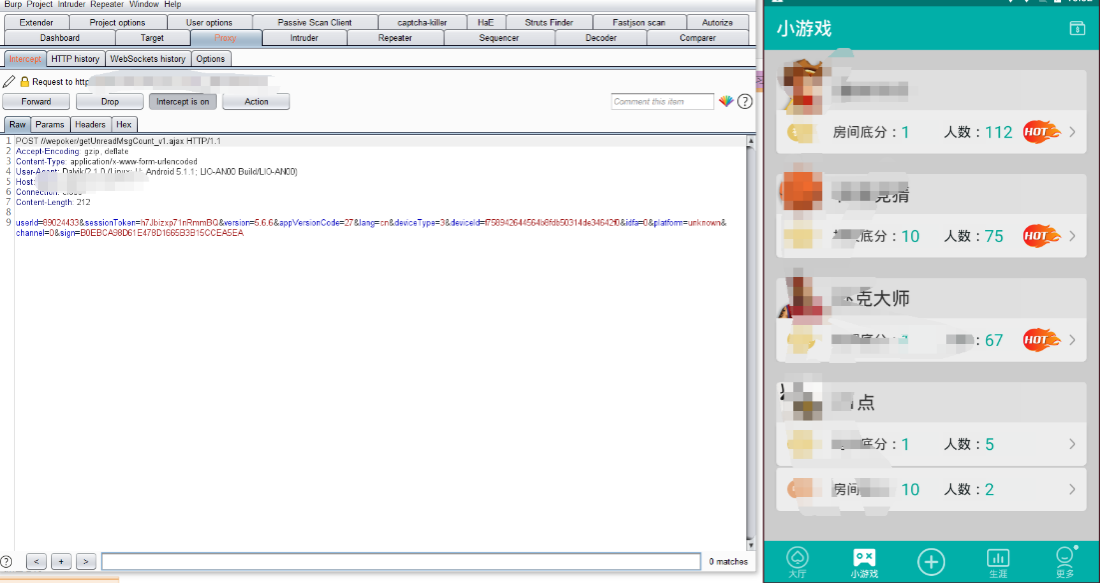

3、burp抓包成功,如下图

方法二(在安装有证书的前提下没有安装证书的回头看方法一):Proxifier+burp

场景:APP识别到模拟器开有代理,导致数据包错误或者hi不能正常打开访问APP,这种情况我们可以利用以代理的方式,达到绕过的效果。

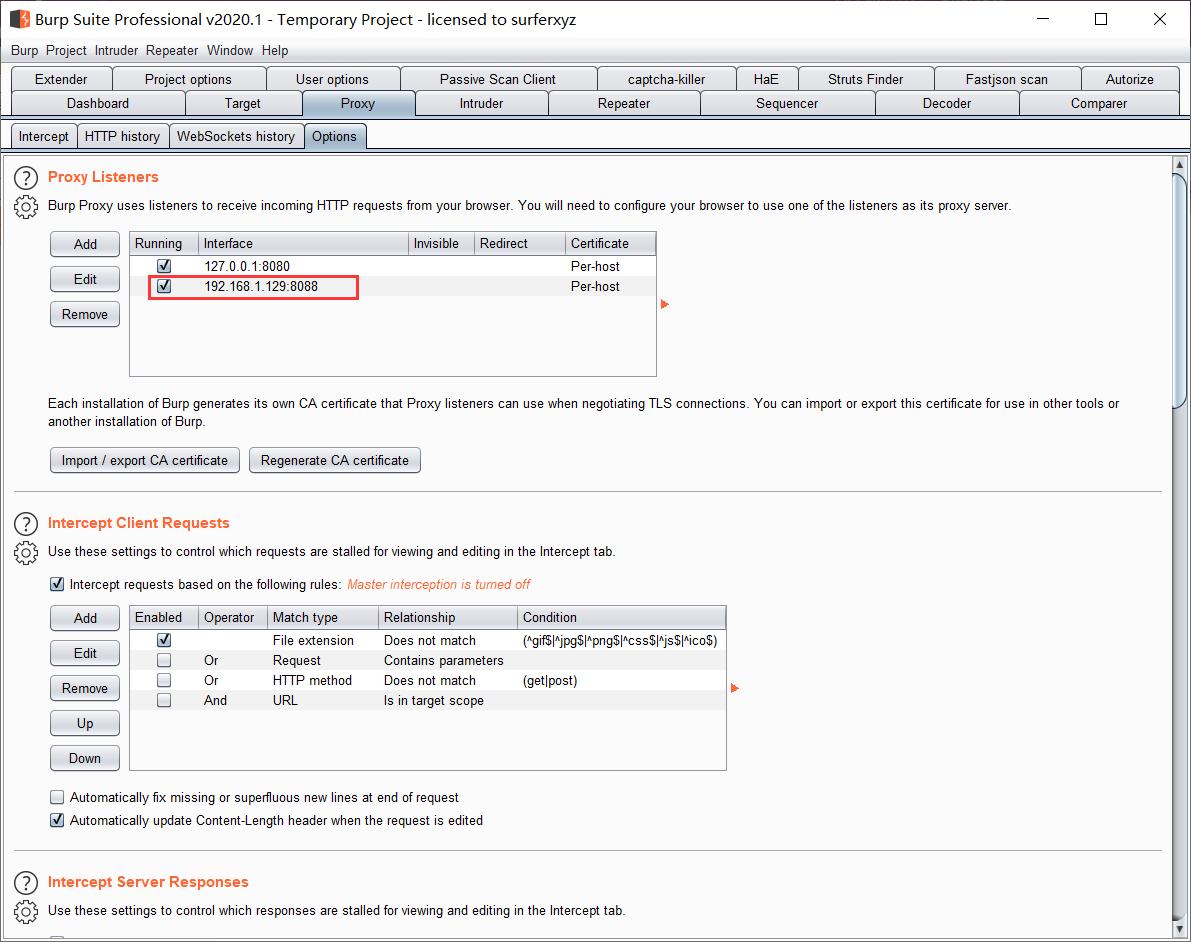

1、burp设置好代理

2、关闭模拟器的代理,不需要开启代理!

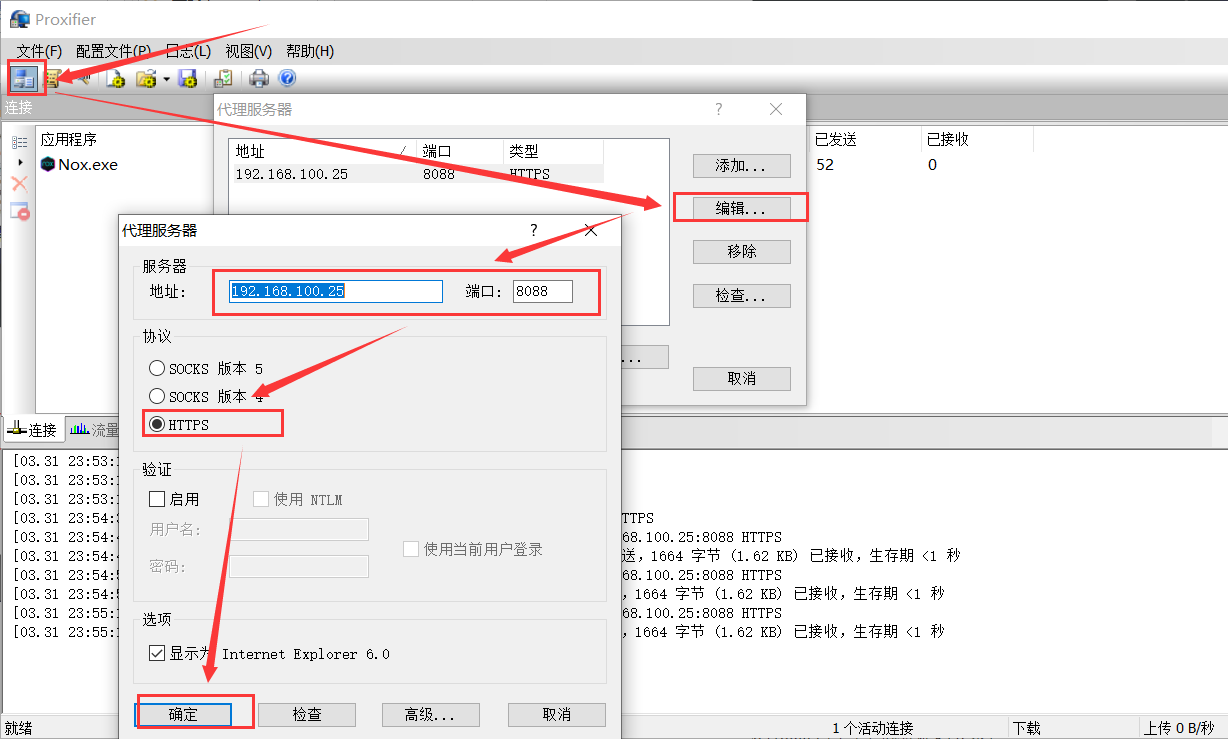

3、下载Proxifier并打开修改完成,如下图:IP与端口需要对应BURP设置的IP和端口

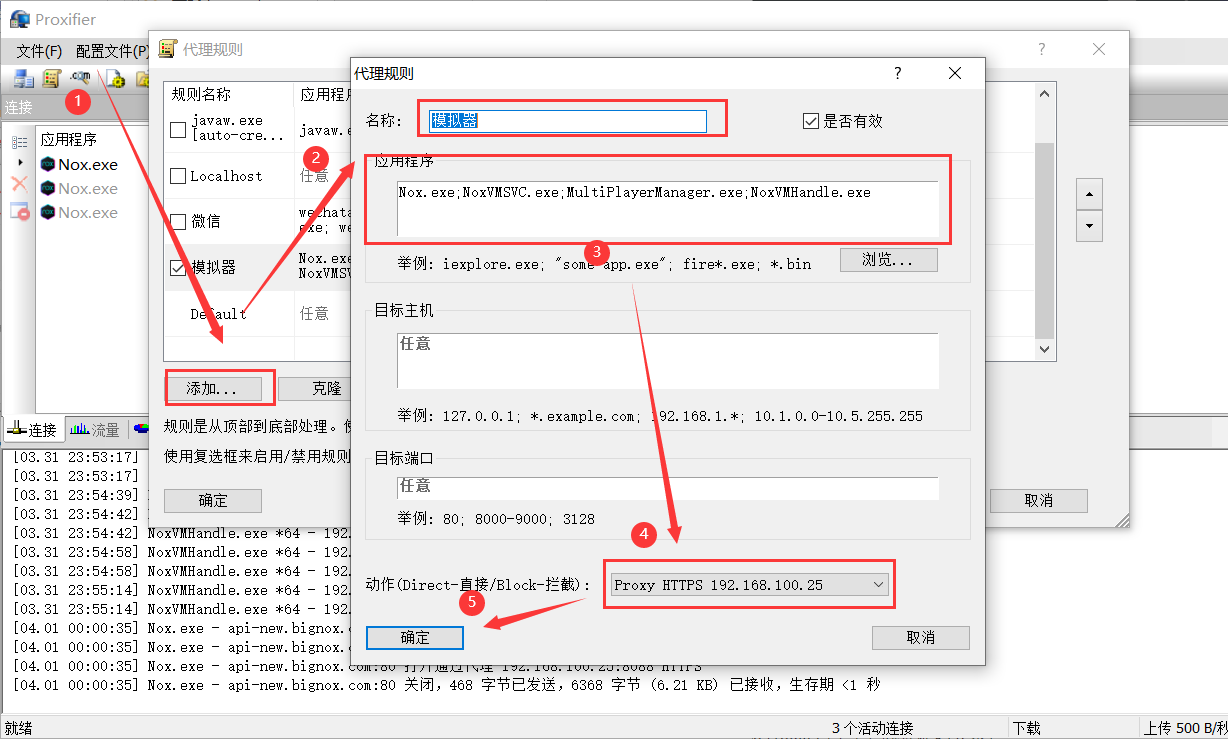

4、点击配置文件—>代理规则—>设置代理规则—>添加一条代理规则

代理的名称任意填,应用程序需要抓取模拟器程序的进程,这里用的夜神。

multiplayermanager.exe; nox.exe; noxrepair.exe; noxvmsvc.exe; noxvmhandle.exe

选取进程试最好是点击浏览,找到该进程的文件路径,并选取防止找不到路径导致找不到包

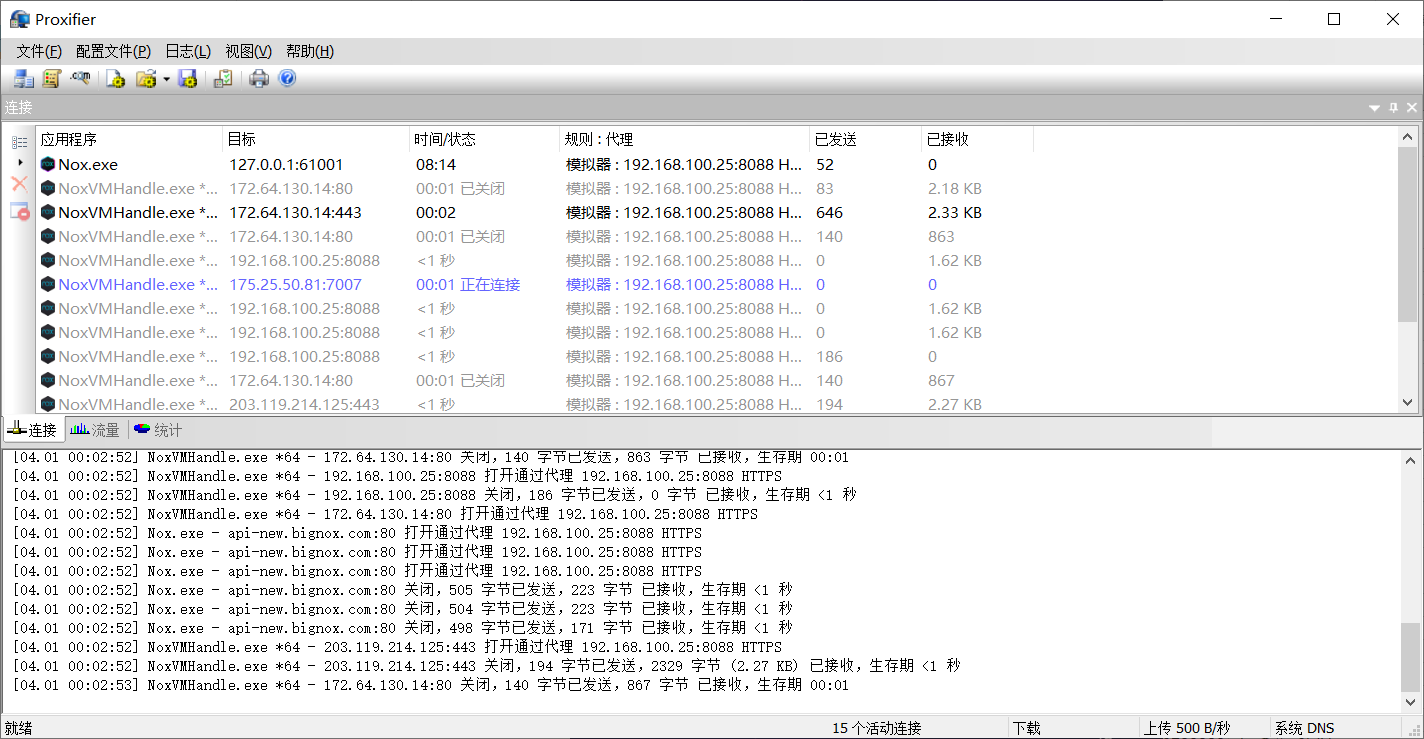

5、确定完成即可,运行APP可以看到模拟器的数据,如下图:

6、burp抓包成功,如下图

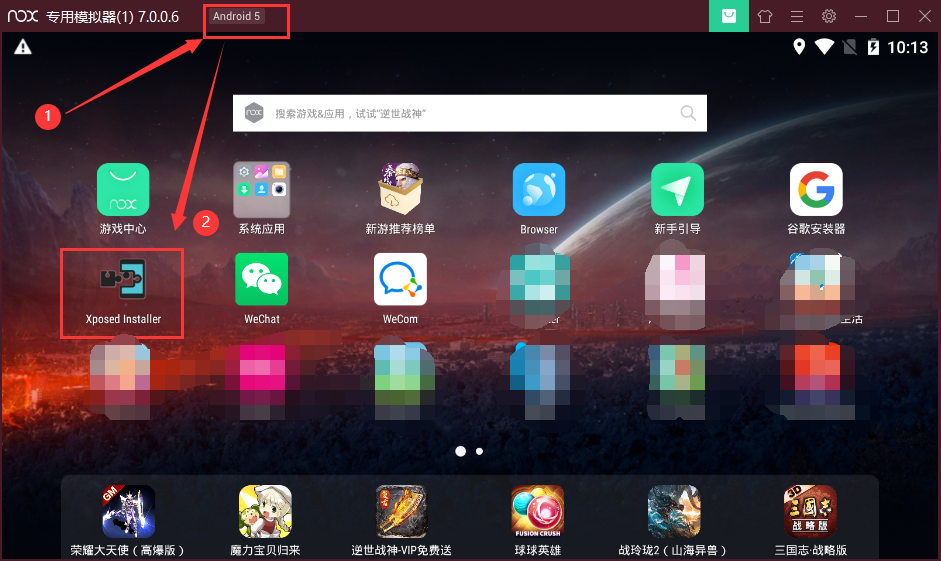

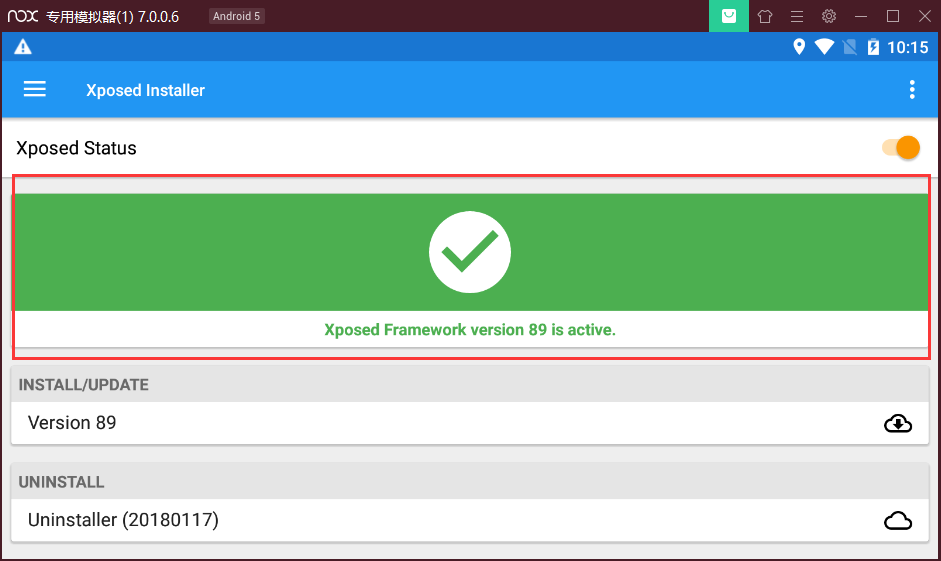

方法三:夜神+xposed+JustTrustMe 可突破双向验证

环境准备:

夜神模拟器(Android 5版本)、JustTrustMe、xposed

安装完成如下图:

- 安装xposed生成一个APP

- 安装完成之后会打个绿√(踩坑点:xposed貌似不支持Android 7版本的)

- 安装完成后,可以专门绕过一些对模拟器有防护的APP,然后抓包方式与方法一一致。

方法四:使用真机(Android and IOS)的方式

场景:在实际的环境中,有很多的APP在模拟器中打开,会直接闪退,或者提示检测到使用模拟器打开。

1、安装burp证书,burp设置好代理(ps:设置的IP和端口要与真机的一致)

Android 环境

- 来到真机(本人的P20如下图)—>设置—>WALN—修改网络—>手动,如下图:主机名和端口与burp一致

- 设置完成之后真机也需要安装BURP的证书,如下图,访问http://burp,下载好证书

- 下载完成后,回到设置—>安全—>更多安全设置—>加密和凭据—>从存储设备安装证书,找到下载的证书(ps:证书的命名要以.crt的格式作为后缀名),如下图:

- 点击安装,默认安装,安装完成即可。

IOS 环境

- 来到真机(本人的IOS如下图)—>设置—>WALN—点击网络—>配置代理—>自动修改为手动,如下图:主机名和端口与burp一致

- 设置完成之后真机也需要安装BURP的证书,如下图,访问http://burp,点击右上角的证书,并安装,出现相关提示

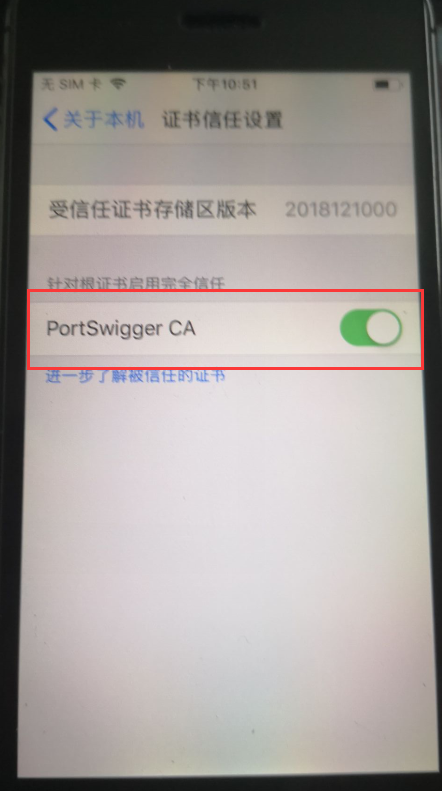

- 根据提示,回到设置—>通用—>关于本机—>证书信任设置—>针对根证书启用完全信任,把PortSwigger CA选择即可安装完成,如下图:

这篇关于24.WEB渗透测试-BurpSuite关于app抓包的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!