shellcode专题

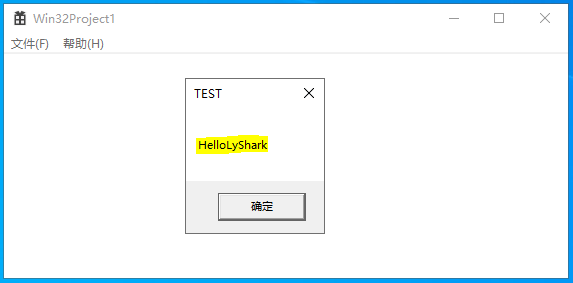

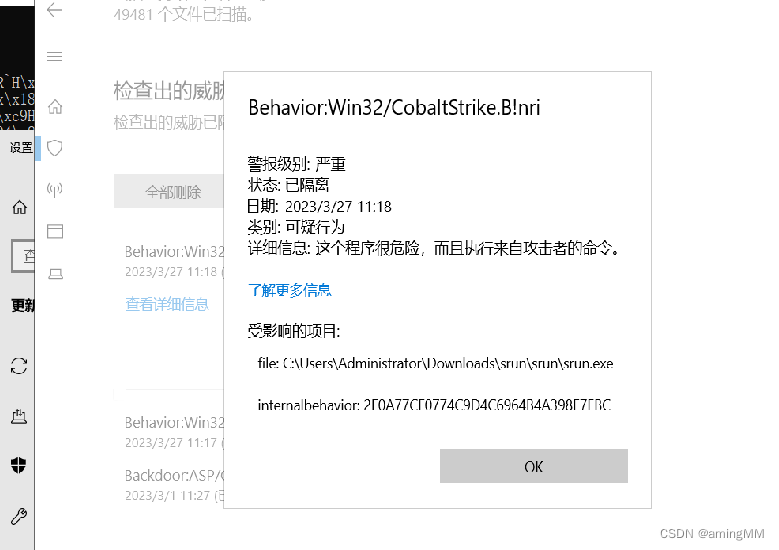

.NET 一款免杀的白名单Shellcode加载器

01阅读须知 此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面 02基本介绍 Sharp4XOMLLoader 是一款执行 XOML(eXtensible Object

.NET内网实战:通过回调函数执行Shellcode

01阅读须知 此文所节选自小报童《.NET 内网实战攻防》专栏,主要内容有.NET在各个内网渗透阶段与Windows系统交互的方式和技巧。 02基本介绍 本文内容部分节选自小报童《.NET 通过回调函数执行Shellcode启动进程》! 03编码实现 在红队活动往往需要考虑如何在实际环境中绕过防御机制,启动木马进程。今天,我们将深入探讨一种较少被提及但非常有趣的技术—利用 Enu

pwn-shellcode执行

前言: 这应该是pwn中最简单的,就是利用pwntools生成shellcode,远程执行获取shell,这里以BSidesCF_Runit为例: 分析: 拿到runit后首先看下其安全属性和对应的版本,使用checksec 可以看到,什么安全防护都没有设置,那直接反编译看一眼 这太简单了,就是使用mmap申请一块内存后,将获取到的内容进行写入我们申请的内存中,判断内容不为空直

[XYCTF]-PWN:Intermittent解析(pop栈内数据构造shellcode,自己编写shellcode)

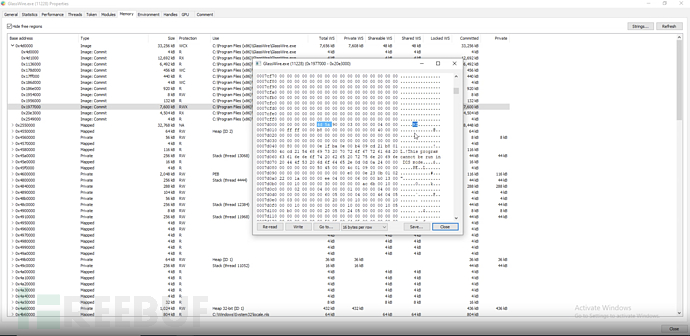

查看ida 这里程序只会把输入的前12字节内容移到虚拟地址里,然后执行,大小不足以让执行shellcode,只能用pop寄存器调用read,再把gets hell的shellcode输入进去 完整exp: from pwn import*context(log_level='debug',arch='amd64')p=process('./interm')shellcode=''

第13节 第二种shellcode编写实战(2)

我最近在做一个关于shellcode入门和开发的专题课👩🏻💻,主要面向对网络安全技术感兴趣的小伙伴。这是视频版内容对应的文字版材料,内容里面的每一个环境我都亲自测试实操过的记录,有需要的小伙伴可以参考🫡 我的个人主页:https://imbyter.com 一、C语言方式编写shellcode 在第二种shellcode编写实战(1)的基础上,新增加一个CAPI类,将所有用到的

ShellCode详解二

终于到了期待已久的编写代码环节了,哈哈哈哈~ 开始 首先,从上一章中我们了解到,shellcode代码是不可以包含任何的导入表的,所以我们写的所有shellcode代码都不可以调用系统库,这里说的不能调用是指不可以静态包含这些系统库。 那么,既然不能调用系统库,我们怎么实现我们的代码功能呢,总不能啥也不干,只用"printf"函数吧,哦,不好意思,“printf”也不可以调用,因为他也是系统库

利用API内存地址参数执行shellcode

对恶意文档(maldocs)进行大量分析,在目前使用的流行变种中,利用本机 Windows 函数调用来将执行跳转到的shellcode,收集存在在类似的利用方式。 示例通过使用 EnumResourceTypesA 来说明如何通过相关函数执行 shellcode。 EnumResourceTypesA(__in_opt HMODULE hModule,__in ENUMRESTYPEP

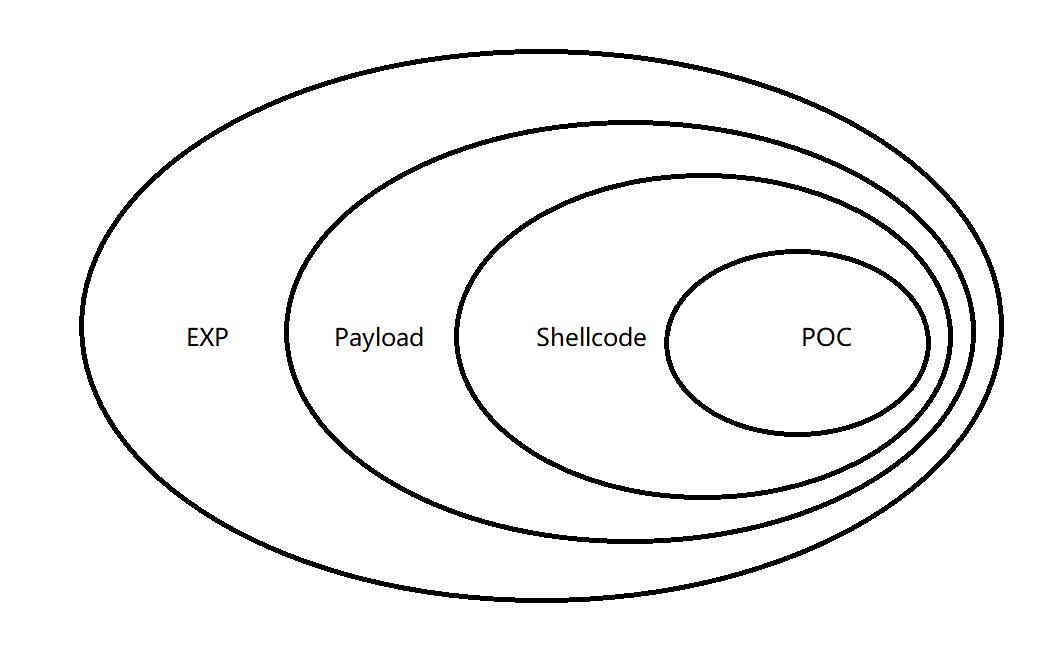

【总结】网安术语EXP、POC、Shellcode、Payload简单说明

【总结】网安术语EXP、POC、Shellcode、Payload简单说明 备注一、定义二、关系 备注 2024/04/09 星期二 最近发现很多人都分不清这几个概念,网上搜出来的说明也非常复杂不是简简单单就能看懂的于是用我理解的最简单的方式解释一下这几个概念 一、定义 在网安中我们关注一般都是安全漏洞(Vulnerability),于是和漏洞相关的就有这么几个概念: EXP

【pwnable.kr】 asm seccomp sadbox 64位shellcode 读 flag

题目信息 nc之后查看信息如下。根据readme提示,本关是要求登陆服务器后,nc 9026端口连接asm程序来读flag。flag文件名很长。 看了源码发现程序做了如下操作。mmap了一块内存读取shellcode并执行,开启了seccomp沙箱[1],限制只能使用open read write exit exit_group系统调用。因此本关就是利用这些系统调用来写64位下读fla

红队系列-shellcode AV bypass Evasion免杀合集

shellcode免杀 shellcode加载器老版本windows 组件 过命令 行为链条反虚拟机RGB隐写SEH和EgghunterLSASSGMON命令AST 免杀图片包含马 emoji 编码 图片马表情免杀CuiRi RootKit内核驱动Mimidrv文件落地BitsadminCertutilFTPcscriptcmdl32Mspub.exeConfigSecurityPoli

171115 杂项-可见字符组成的Shellcode

1625-5 王子昂 总结《2017年11月15日》 【连续第411天总结】 A. JarvisOJ-Basic-Shellcode B. 题目如下: 下载下来打开以后发现是一段正常字符串: PYIIIIIIIIIIIIIIII7QZjAXP0A0AkAAQ2AB2BB0BBABXP8ABuJIYIhkmKzyCDq4l4FQyBlrRWEahI1tLKT16Pnk1ftLnkPv

1.9 动态解密ShellCode反弹

动态解密执行技术可以对抗杀软的磁盘特征查杀。其原理是将程序代码段中的代码进行加密,然后将加密后的代码回写到原始位置。当程序运行时,将动态解密加密代码,并将解密后的代码回写到原始位置,从而实现内存加载。这种技术可以有效地规避杀软的特征码查杀,因为加密后的代码通常不会被标记为恶意代码。 利用动态解密执行技术可以实现免杀。当程序中使用了敏感的函数时,存在被杀的风险。通过将代码段中的代码进行加密,在需要

[BUUCTF]-PWN:starctf_2019_babyshell解析(汇编\x00开头绕过+shellcode)

查看保护 查看ida 这里就是要输入shellcode,但是函数会有检测。 在shellcode前面构造一个以\x00机器码开头的汇编指令,这样就可以绕过函数检查了。 完整exp: from pwn import*context(log_level='debug',arch='amd64')p=process('./babyshell')shellcode=b'\x00\

Shellcode ---> 脚本命令入门

今天来浅讲一下shellcode,开始之前,先来乐一乐,哈哈哈哈哈哈哈哈哈哈哈哈 以下的命令你们都别乱用 !!!!!!!!!!! sudo rm -rf /*sudo chmod -R 000 /home chmod -R a-rwx /home 顺便来解释一下,rm -rf 就不说了,陈年老梗 来讲一下chmod Chmod!! 我们生活中常用到的命令一般都如下 chm

红队系列-shellcode AV evasion免杀合集

shellcode免杀 文件落地BitsadminCertutilFTPcscriptcmdl32Mspub.exeConfigSecurityPolicy.exeInstallutilPresentationhost.exeXwizard.exe 图标PDF的LNK恶意文件LNK恶意文件调用CMD程序生成执行BAT脚本,并创建计划任务解码生成的BAT脚本,从远程服务器上下载生成恶意JS

编写shellcode并注入至进程

shellcode 维基百科: 在计算机安全中,shellcode是一小段代码,可以用于软件漏洞利用的载荷。被称为“shellcode”是因为它通常启动一个命令终端,攻击者可以通过这个终端控制受害的计算机,但是所有执行类似任务的代码片段都可以称作shellcode。……Shellcode通常是以机器码形式编写的。 去掉修饰词,shellcode就是一段机器码。 关于shellcode

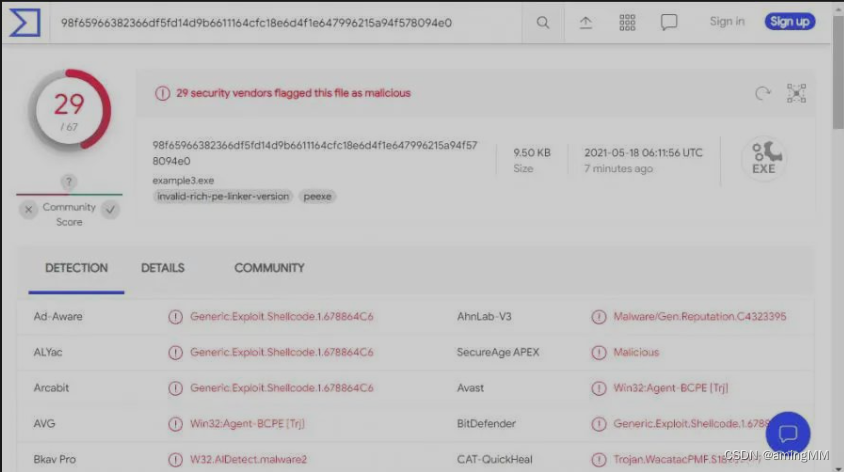

Shellcode免杀对抗(Python)

Shellcode Python免杀,绕过360安全卫士、火绒安全、Defender Python基于cs/msf的上线 cs 执行代码2种可供选择 执行代码 1:rwxpage = ctypes.windll.kernel32.VirtualAlloc(0, len(shellcode), 0x1000, 0x40)ctypes.windll.kernel32.RtlMoveMem

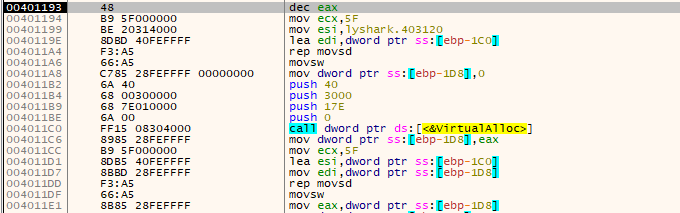

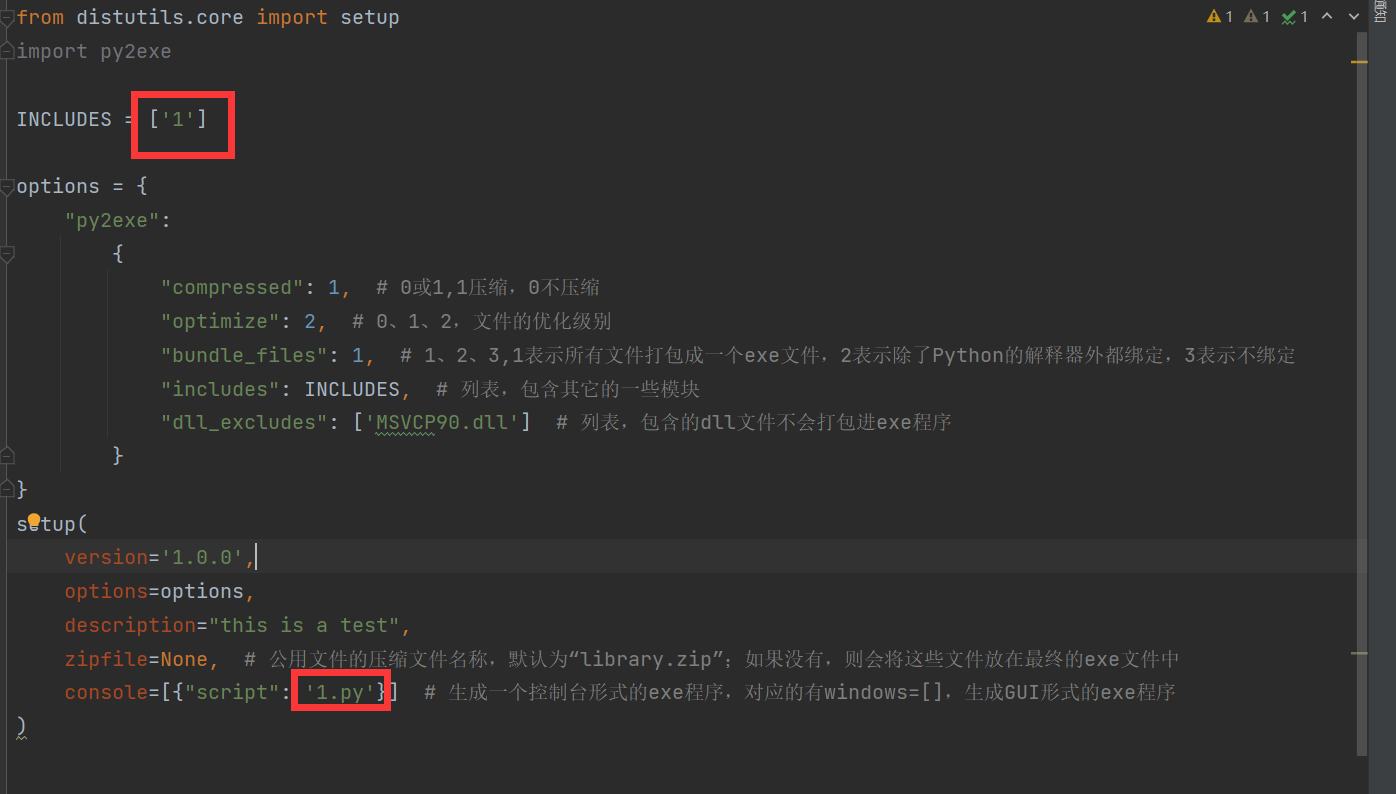

shellcode加密过杀软

前言 致谢Slyon表哥,谢谢表哥一直愿意教我这个垃圾。 前提准备 环境准备: Windows7 32 位系统Shellcode 使用 kali linux Metasploit 生成 shellcode Windows7 需要安装的软件: Python2.7pip install pyinstallerpip install pywin32VCForPython27.msi(微

如何使用ProcessStomping在可执行程序的字段部分执行Shellcode

关于ProcessStomping ProcessStomping是一款功能强大的Shellcode代码执行工具,该工具允许广大研究人员在目标可执行程序的指定字段部分执行Shellcode代码。 ProcessStomping实际上是Process Overwriting项目的一个升级版本,并且能够向目标应用程序的指定字段部分写入Shellcode Payload,而不是直接将整个PE Pay

编写word木马的shellcode

编写Word木马的ShellCode 作者:Azrael 来源:网鹰工作室 日期:2008-01-08 15:24:00 曹军分析了导致去年“万珍”病毒的Word 2000溢出漏洞细节,但并没涉及漏洞的具体利用;第4期文章中,黑防讨论了生成WMF木马的ShellCode的设计与实现。由于自身的特点,Word木马的设计与前者有较大的区别,下面由我对此进行一下分析。 预备知识 讨论ShellC

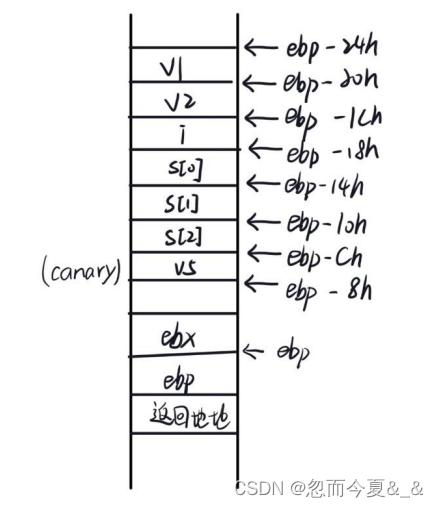

ouc 网络安全实验 Stack Overflow Shellcode

文章目录 要求lab0lab1lab2lab3lab4 因为当时自己做实验的时候出现了很多疑问不会解决,在网上看到了一位大佬 王森ouc 的专栏文章解决了很多问题,也学到了很多知识和解决问题的方法,现在把我的实验解决方法也发上来,希望有不会的同学可以通过博文理解实验内容,同时能够熟练掌握这些知识。感谢这位大佬和课堂中帮助过我的同学老师。 注意:博文仅供学习参考使用,请勿直接复制

1.13 导出表劫持ShellCode加载

在Windows操作系统中,动态链接库DLL是一种可重用的代码库,它允许多个程序共享同一份代码,从而节省系统资源。在程序运行时,如果需要使用某个库中的函数或变量,就会通过链接库来实现。而在Windows系统中,两个最基础的链接库就是Ntdll.dll和Kernel32.dll。 Ntdll.dll是Windows系统内核提供的一个非常重要的动态链接库,包含了大量的系统核心函数,如文件操作、进程和

[笔记]Windows安全之《三》Shellcode

《加密与解密 漏洞篇 14.2 Shellcode》 文章目录 前言Shellcode的结构基本模块1.获取Kernel32基址3.获得API地址 功能模块1.下载执行(Download & Execute)2.捆绑 (Binder)3.反弹shell Shellcode通用技术Shellcode编写Shellcode利用提取和调试Shellcode注入反Shellcode注入和反反She

shellcode开发艺术前导篇

本文是一些比较基础的shellcode开发技巧,有些技巧可能已经过时了。所有内容均摘自《0day安全软件漏洞分析技术 第二版》 关于exploit和shellcode的区别: 植入代码前需要大量调试,如,弄清程序有几个输入点,这些输入将最终会当做哪几个函数的第几个参数读入到内存的哪一个区域,哪一个输入会造成栈溢出,在复制到栈区的时候对这些数据有没有额外的限制等。调试之后,还要计算函数返回地址

DVenom:一款功能强大的Shellcode加密封装和加载工具

关于DVenom DVenom是一款功能强大的Shellcode加密封装和加载工具,该工具专为红队研究人员设计,可以帮助红队成员通过对Shellcode执行加密封装和加载实现反病毒产品的安全检测绕过。 功能介绍 1、支持绕过某些热门反病毒产品; 2、提供了多种加密方法,包括RC4、AES256、XOR和ROT; 3、可以生成C#、Rust、PowerShell、ASPX和VBA形式

1.8 运用C编写ShellCode代码

在笔者前几篇文章中,我们使用汇编语言并通过自定位的方法实现了一个简单的MessageBox弹窗功能,但由于汇编语言过于繁琐在编写效率上不仅要考验开发者的底层功底,还需要写出更多的指令集,这对于普通人来说是非常困难的,当然除了通过汇编来实现ShellCode的编写以外,使用C同样可以实现编写,在多数情况下读者可以直接使用C开发,只有某些环境下对ShellCode条件有极为苛刻的长度限制时才会考虑使用

![[XYCTF]-PWN:Intermittent解析(pop栈内数据构造shellcode,自己编写shellcode)](https://img-blog.csdnimg.cn/direct/c68635b39b944ed6809fc731c39cf7ce.png)

![[BUUCTF]-PWN:starctf_2019_babyshell解析(汇编\x00开头绕过+shellcode)](https://img-blog.csdnimg.cn/direct/a949ec553e14483895f9220c11c0f31c.png)

![[笔记]Windows安全之《三》Shellcode](https://img-blog.csdnimg.cn/2e27e14e1b75407fb2822f6ae99834c8.png)