buuctf专题

BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin

目录 [web][极客大挑战 2019]Http 考点:Referer协议、UA协议、X-Forwarded-For协议 [web][HCTF 2018]admin 考点:弱密码字典爆破 四种方法: [web][极客大挑战 2019]Http 考点:Referer协议、UA协议、X-Forwarded-For协议 访问环境 老规矩,我们先查看源代码

BUUCTF(34)特殊的 BASE64

使用pycharm时,如果想把代码撤销到之前的状态可以用 Ctrl+z 如果不小心撤销多了,可以用 Ctrl+Shift+Z 还原, 别傻傻的重新敲了 BUUCTF在线评测 (buuoj.cn) 查看字符串,想到base64的变表 这里用的c++的标准程序库中的string,头文件是#include<string> 这是base64的加密函数 std::string

【CTF Web】BUUCTF Upload-Labs-Linux Pass-13 Writeup(文件上传+PHP+文件包含漏洞+PNG图片马)

Upload-Labs-Linux 1 点击部署靶机。 简介 upload-labs是一个使用php语言编写的,专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共20关,每一关都包含着不同上传方式。 注意 1.每一关没有固定的通关方法,大家不要自限思维! 2.本项目提供的writeup只是起一个参考作用,希望大家可以分享出自己的通关思路

BUUCTF PWN wp--bjdctf_2020_babystack

第一步 checksec一下,该题是64位的,该题目大概率是一道栈溢出(因为题目里面提到了stack) 分析一下这个二进制保护机制: Arch: amd64-64-little 这表示二进制文件是为64位AMD处理器设计的,使用的是小端序(little-endian)格式。RELRO: Partial RELRO RELRO(Relocation Read-Only)是一种安全特性,旨

BUUCTF—[网鼎杯 2020 朱雀组]phpweb

题解 打开题目是这样子的。 啥也不管抓个包看看,从它返回的信息判断出func后面的是要调用的函数,p后面的是要执行的内容。 那我们直接执行个系统命令看看,可以看到返回了hack,估计是做了过滤。 func=system&p=ls 直接读取源码看看咯,可以看到过滤了好多函数,反正我认识的可以进行命令执行的函数都给禁了。 func=file_get_contents&p=ind

BUUCTF派大星的烦恼

解压得到一张图片没啥有用信息 根据下面题目提示,用010editor打开图片发现一段16进制字符串 派大星最近很苦恼,因为它的屁股上出现了一道疤痕!我们拍下了它屁股一张16位位图,0x22,0x44代表伤疤两种细胞,0xf0则是派大星的赘肉。还原伤疤,知道是谁打的派大星!(答案为32位的一串字符串) 注意:得到的 flag 请包上 flag{} 提交 在010editor直接

【CTF Web】BUUCTF Upload-Labs-Linux Pass-04 Writeup(文件上传+PHP+.htaccess绕过)

Upload-Labs-Linux 1 点击部署靶机。 简介 upload-labs是一个使用php语言编写的,专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共20关,每一关都包含着不同上传方式。 注意 1.每一关没有固定的通关方法,大家不要自限思维! 2.本项目提供的writeup只是起一个参考作用,希望大家可以分享出自己的通关思路

BUUCTF二维码1

九张撕碎二维码碎片。不会让人拼起来吧!看了大神们得博客竟然是真的,这是ctf的题吗!是考验人的耐性吧! 我勉为其难讲一下PS怎么拼图,首先要把九张碎片抠图,背景变透明,ps可以但是太麻烦,我在GIthub找到一个Python+Qt写的自动抠图的软件,使用removebg提供的api接口,可生成高清图预览并保存,输入图片链接也可在线抠图。超赞,起码比某些国产类似软件有良心,长期用收费还

buuctf [MRCTF2020]Xor

前言:学习笔记。 32位IDA 打开。 先查找字符串 ok,反汇编不了,好吧,只能看汇编代码。 那咱用OD去做。顺便复习汇编语言 接着往下。 没看懂?那把JNZ SHORT xor.00CE10FF 给NOP掉再看看。 再走一遍。 猜测AL是否代表的是下标? CL是对应值?不确定,再走一遍。 OK,结案,程序是对应值与对应下

buuctf [ACTF新生赛2020]usualCrypt

前言:学习笔记。 常规: 下载 解压 查壳。 32位IDA pro打开 先查找字符串 在进入main() 分析: 关键函数: 第一部分: 大写转小写 小写转大写。 已知: 密文,以及加密过程由三部分组成。 那么逆向还原即可。 密文: (咳 新学的 以前我也不知道。) 思路: 已知密文进行了 大小写转化

[CTF夺旗赛] BUUCTF N1BOOK 第二章 web进阶

文章目录 前言[第二章 web进阶]SSRF Training[第二章 web进阶]死亡ping命令[第二章 web进阶]XSS闯关[第二章 web进阶]文件上传 前言 CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真

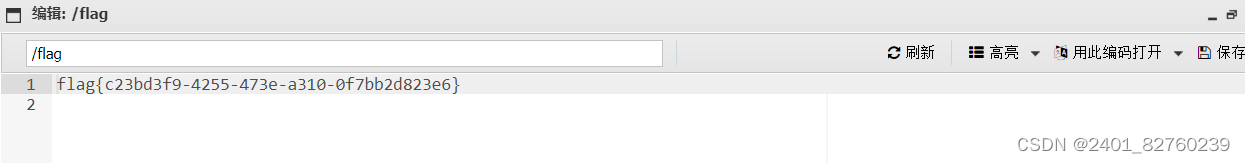

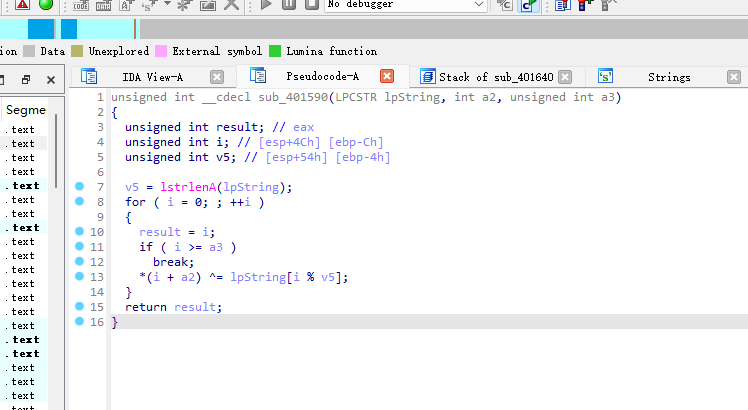

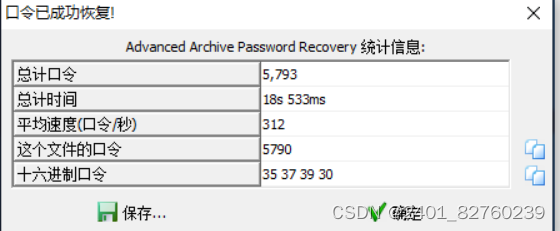

buuctf-findKey

exe文件 运行发现这个窗口,没有任何消息 32位 进入字符串就发现了flag{ 左边红色代表没有F5成功 我们再编译一下(选中红色的全部按p) LRESULT __stdcall sub_401640(HWND hWndParent, UINT Msg, WPARAM wParam, LPARAM lParam){int v5; // eaxsize_t v6; /

BUUCTF---web---[SUCTF 2019]CheckIn

1、点击题目连接来到页面 2、上传正常的jpg文件,提示内容不能有<?。本来打算上传图片马,但是有过滤 3、可以改成下面的图片马: <script language='php'>@eval($_POST['cmd']);</script> 4、将上面的一句话木马先写成txt再修改后缀为test.jpg后上传 5、必须要是图片类型,将一句话木马,添加图片头后再上传

rce漏洞试试看 buuctf的pingpingping 试试ctf的rce怎么样

打开靶机开始操作 然后我们先知道一些知识点:下面这些是常用的 |这个管道符也就是上一条的命令的输出结果作为下一条命令的输入;这个是跟sql的堆叠注入是一样的|| || 当前面的执行出错时(为假)执行后面的 & 将任务置于后台执行&&跟逻辑运算是一样的 过滤空格的方法有很多,我们一起经常使用%0a和%09以及使用注释符/**/以及比较符<>等等来进行绕过,在liunx中我们可以使用变量也就是我

BUUCTF WEB 菜比的做题总结

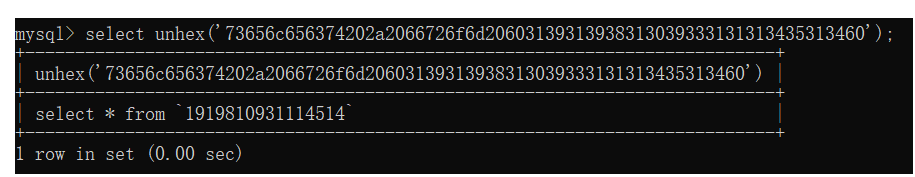

目录 前言:BUUCTF web WarmUp[强网杯 2019]随便注1.mysql 预处理语句 然后加 char ascii码绕过过滤2.同样是mysql预处理 但是用的是十六进制的方式 payload比第一个师傅要简单3.这个师傅的姿势是最骚的,也是比较容易读懂的 前言: 学了这么久的web基础,发现做题和看知识还是有很大区别,基础越扎实 web就越得心应手,各种师傅的

BUUCTF Reverse Java逆向解密(划水)

得到class文件我直接拖进idea了 //// Source code recreated from a .class file by IntelliJ IDEA// (powered by FernFlower decompiler)//import java.util.ArrayList;import java.util.Scanner;public class Reverse {

buuctf的RSA(五)

[RoarCTF2019]RSA 一看到题目,我就有些蒙了,A是代表了什么, 先来分解n 接下来可以暴力破解e了,因为e没有给出来,应该不会太大,猜测是四位数字 import gmpy2import libnumfrom Crypto.Util.number import long_to_bytesA = 2683349182678714524247

BUUCTF-WEB3

[极客大挑战 2019]Knife1 1.打开附件链接 一句话木马eval($_POST["Syc"]); 2.中国蚁剑 用中国蚁剑连接 在根目录下找到一个名为flag的文件 3.得到flag [极客大挑战 2019]Upload1

BUUCTF---web---[BJDCTF2020]ZJCTF,不过如此

1、点开连接,页面出现了提示 传入一个参数text,里面的内容要包括I have a dream。 构造:?/text=I have a dream。发现页面没有显示。这里推测可能得使用伪协议 在文件包含那一行,我们看到了next.php的提示,我们尝试读取文件 根据代码:我们构造payload /?text=data://text/plain,I have a dream&f

BUUCTF---misc---我吃三明治

1、下载附件是一张图片 2、在winhex分析,看到一串整齐的编码有点可疑,保存下来,拿去解码,发现解不了,看来思路不对 3、再仔细往下看的时候也发现了一处这样的编码,但是这次编码后面多了一段base编码 4、拿去解码,发现是flag,有点意外 flag{6f1797d4080b29b64da5897780463e30}

BUUCTF[PWN]

BUUCTF[PWN] 题目:warmup_csaw_2016 地址:warmup_csaw_2016ida打开,进main函数:gets函数的栈溢出:给出了sub_40060D函数的地址直接,溢出到sub_40060D的地址即可: from pwn import *p = remote('node5.buuoj.cn',28462)payload = b'a'*(64+8)+p64(0x

buuctf-misc题目练习三

荷兰宽带数据泄露 BIN 文件,也称为二进制文件,是一种压缩文件格式,可以 包含图像和视频等信息 , 并被许多应用程序用于各种目的。 RouterPassView是一个找回路由器密码的工具。 大多数现代路由器允许备份到一个文件路由器的配置,然后从文件中恢复配置时的需要。 路由器的备份文件通常包含了像ISP的用户名重要数据/密码,路由器的登录密码,无线网络的关键。 一般flag为us

Buuctf-Misc题目练习

打开后是一个gif动图,可以使用stegsolve工具进行逐帧看。 File Format:文件格式 Data Extract:数据提取 Steregram Solve:立体试图 可以左右控制偏移 Frame Browser:帧浏览器 Image Combiner:拼图,图片拼接 所以可以知道我们要选这个Frame Browser 你竟然赶我走 打开后是一张图片

buuctf re findKey

参考:http://t.csdnimg.cn/hUKRJ 参考:http://t.csdnimg.cn/kIk4i 32位,ida打开 f5,先不管呢 winmain函数 看看字符串 进到flag那里,没法反编译 寻找 看汇编,发现两个一样的push(不理解怎么找到的,毕竟好多好多代码) 应该是花指令 Nop掉第二个,然后p,f5, 直接右键Nop不知道和下图有啥

BUUCTF---misc---[BJDCTF2020]纳尼

1、下载附件是一个gif图片,但是图片打不开 2、用winhex分析,看到缺少了文件头 3、将文件头通过ASCII码方式粘贴后,保存,图片恢复了正常 4、是一张动图,一共四张,每张都有base64编码 5、用stegsolve分解图片 6、将得到的图片信息按照顺序拼接后进行base64解码,将得到的信息,用flag替换CTF进行提交 flag{{wang_bao_qi

BUUCTF——web题目练习

[极客大挑战 2019]LoveSQL 输入1 123 输入1' 123 输入2 123 这里可以看出注入位置为password=的后面,开始手动注入 闭合方式为1' [极客大挑战 2019]Secret File 查看页面源代码,发现里面有一个跳转页面的连接,点击进去,查看这个页面 点击SECRET 什么也没有,网页源代码

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)

![buuctf [MRCTF2020]Xor](https://i-blog.csdnimg.cn/direct/99477cab5052410abc0088dd598bbe20.png)

![buuctf [ACTF新生赛2020]usualCrypt](https://i-blog.csdnimg.cn/direct/296cc7c367b640a5a9e90d3b52b737f4.png)

![[CTF夺旗赛] BUUCTF N1BOOK 第二章 web进阶](https://i-blog.csdnimg.cn/direct/edc7225265bd48ffa42c4289a49f328e.png#pic_center)

![BUUCTF---web---[SUCTF 2019]CheckIn](https://img-blog.csdnimg.cn/direct/409c44a657a34ba8b16d2e1d42c3a067.png)

![BUUCTF---web---[BJDCTF2020]ZJCTF,不过如此](https://img-blog.csdnimg.cn/direct/2ba7118cdddd4d90b3e3bca0611d8bec.png)

![BUUCTF[PWN]](https://img-blog.csdnimg.cn/img_convert/e36c68ccad03995954c6cd93034346d1.png)

![BUUCTF---misc---[BJDCTF2020]纳尼](https://img-blog.csdnimg.cn/direct/531280b5aa2541249d4e44445aaba84a.png)