本文主要是介绍Buuctf-Misc题目练习,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

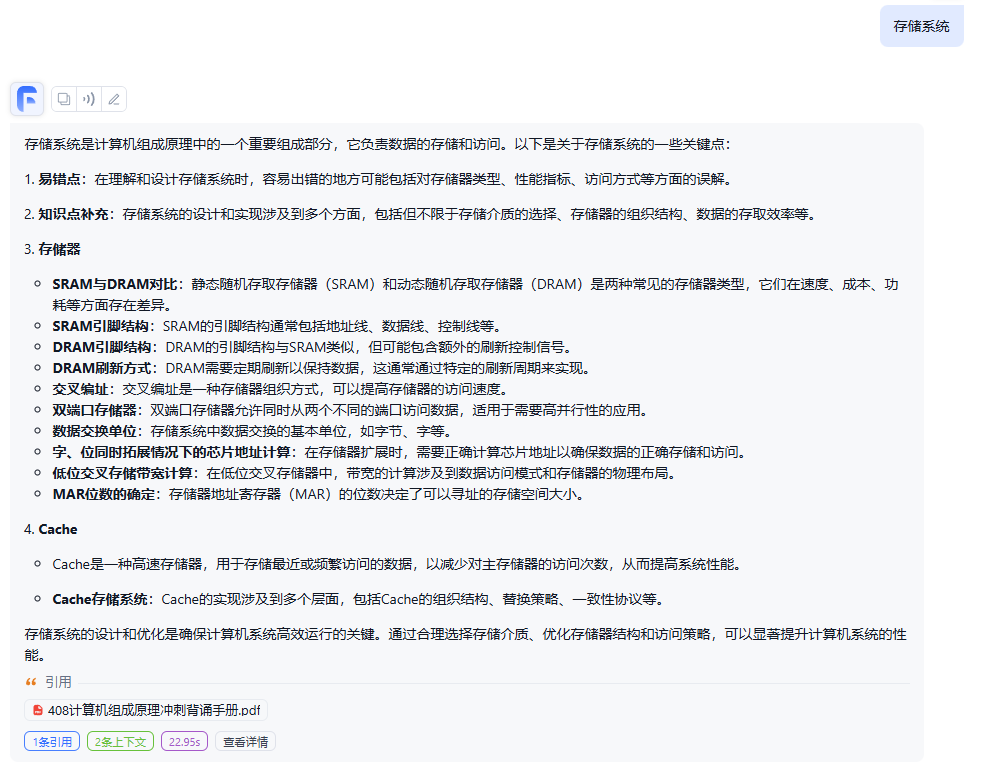

打开后是一个gif动图,可以使用stegsolve工具进行逐帧看。

File Format:文件格式

Data Extract:数据提取

Steregram Solve:立体试图 可以左右控制偏移

Frame Browser:帧浏览器

Image Combiner:拼图,图片拼接

所以可以知道我们要选这个Frame Browser

你竟然赶我走

打开后是一张图片。用winhex打开,下滑至最后

flag{stego_is_s0_bor1ing}

FFD8,jpg的一个文件头,jpg的文件尾,FFD9。

二维码

打开后是一张二维码的照片,先扫了试试

二维码里什么也没有,用winhex打开看看,也没发现什么有用信息,用分离工具foremost看看里面有没有包含什么其他的东西。

发现里面有一个文件,但是无法打开,需要4位密码,用ziperello暴力破解后即可。

flag{vjpw_wnoei}

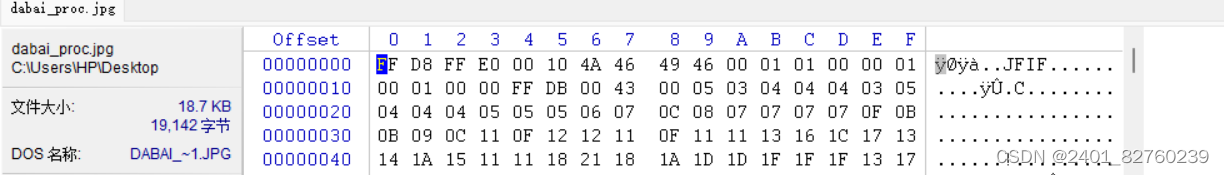

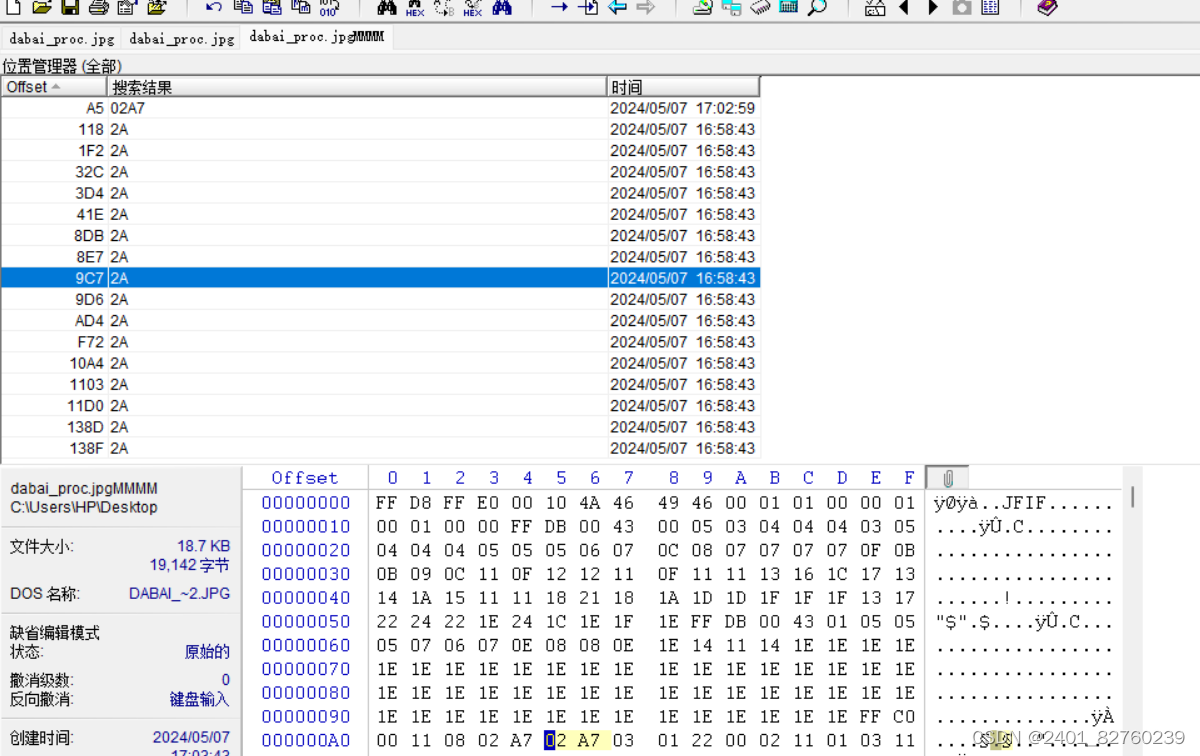

大白

题目给的是一张图片,明显能够看出少了下半截,拖入winhex中修改宽和高即可

第一行是文件头,第二行的前四个字节是图片的宽度,后面的四个字节是图片的高度。

flag{He1l0_d4_ba1}

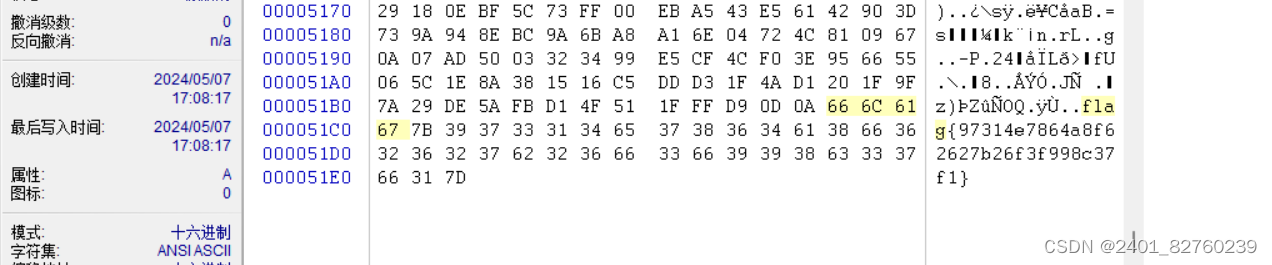

乌镇峰会种图

打开后看了下属性,没有什么有用信息,然后用winhex打开,直接就在最后发现了flag。

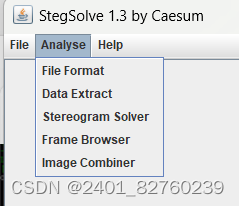

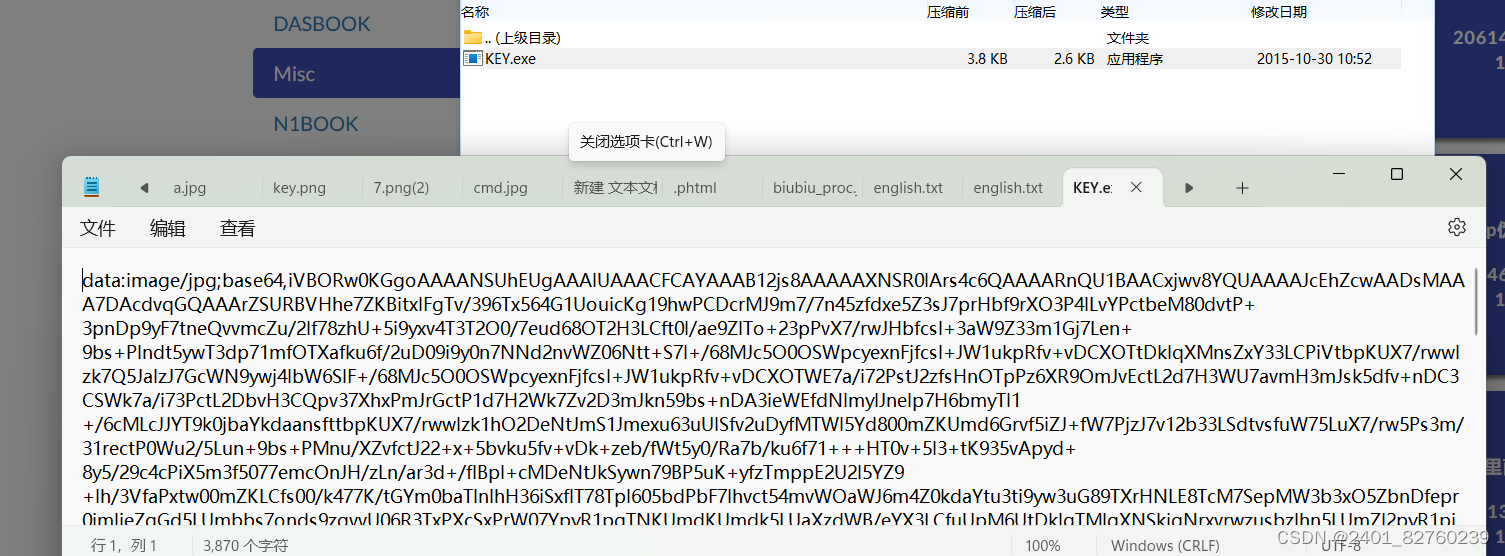

N种方法解决

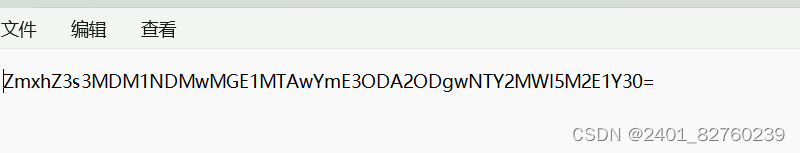

打开以后用记事本打开,base64编码转图片

是一个二维码,用在线的扫码工具扫一扫

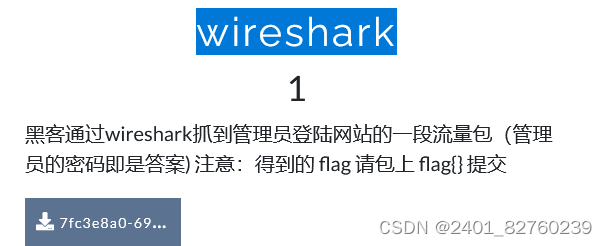

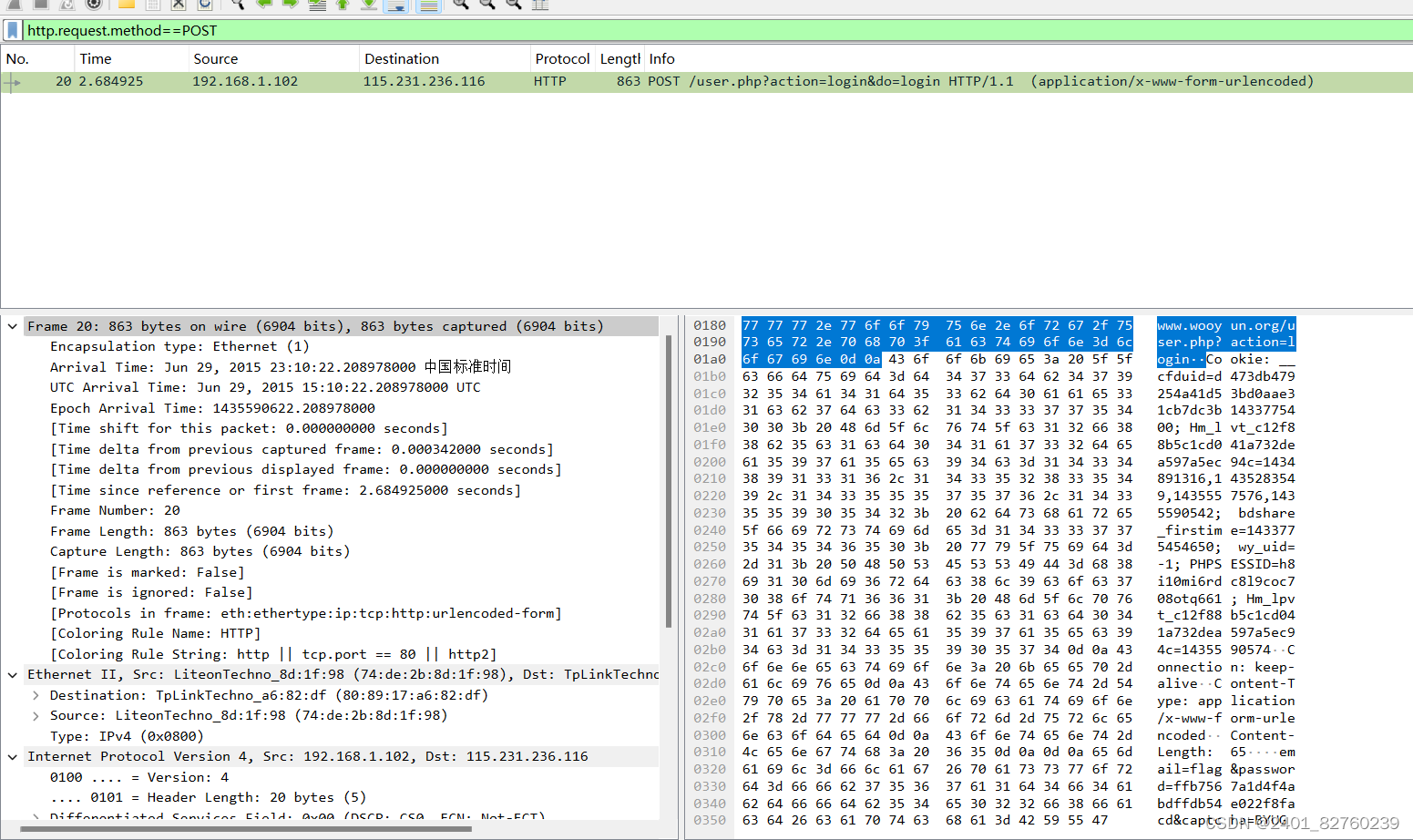

wireshark

Wireshark 是一个开源抓包工具或者叫网络嗅探器,用于分析网络流量和分析数据包。

直接搜索登录方法,下滑发现flag。

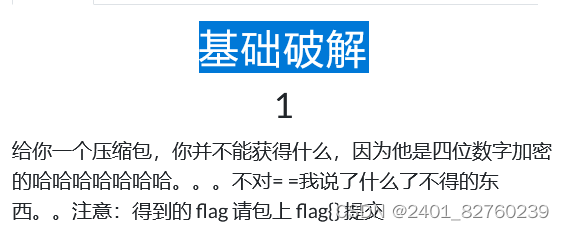

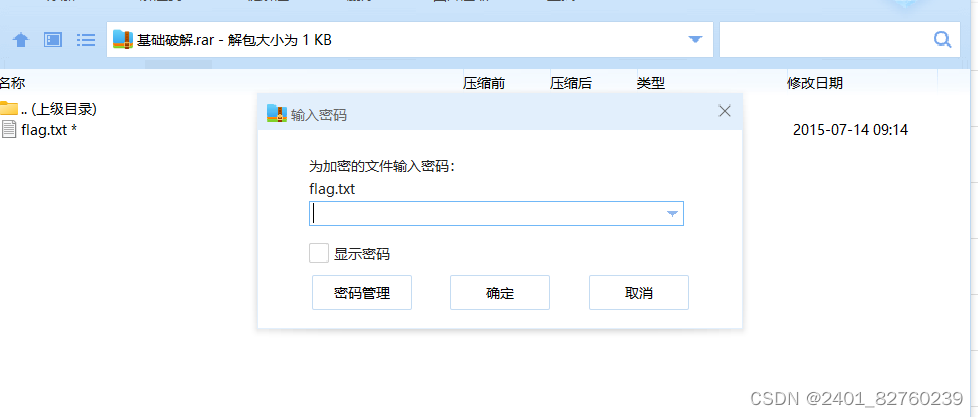

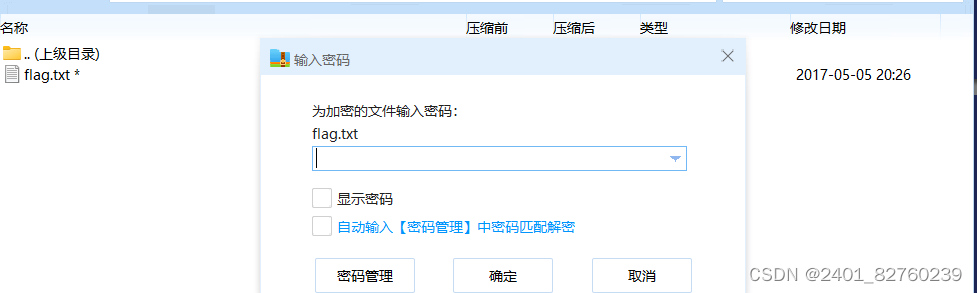

基础破解

用ARCHPR工具进行暴力破解

得到密码2563

文件里是base64编码后的,解码后得到flag。

flag{70354300a5100ba78068805661b93a5c}

文件中的秘密

flag发现就在图片属性里

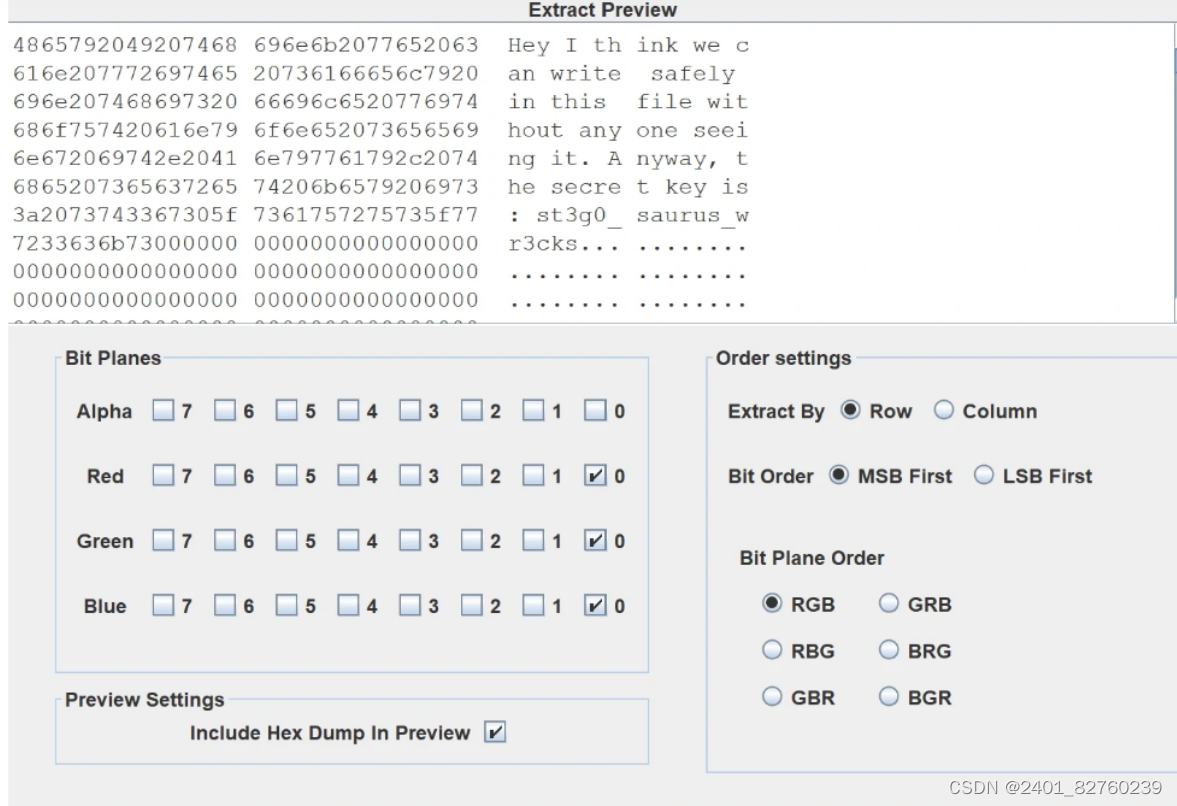

LSB

LSB指的是最低有效位,英文全称是:the least significant bit,缩写为:lsb,是指一个 二进制 数字中的第0位(即最低位),具有 权值 为2^0,可以用它来检测数的 奇偶性 。

根据提示,很明显要用StgSolve工具来做

保存后得到一个二维码的图片,扫描后可以得到flag。

flag{1sb_i4_s0_Ea4y}

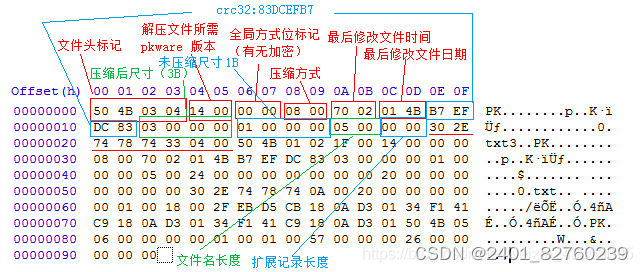

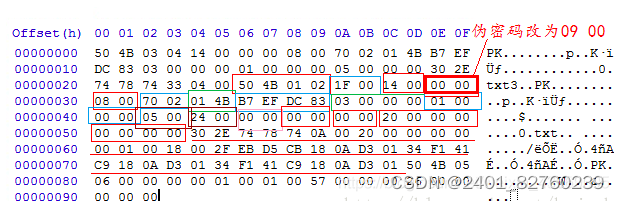

zip伪加密

一般在压缩源文件数据区全局方式位标记处,真加密为 09 00,伪加密为00 00,而后面将压缩源文件目录区全局方式位标记处从 00 00 改为 09 00就完成了伪加密,然后看这道题09变00,再次打开即可得到flag。

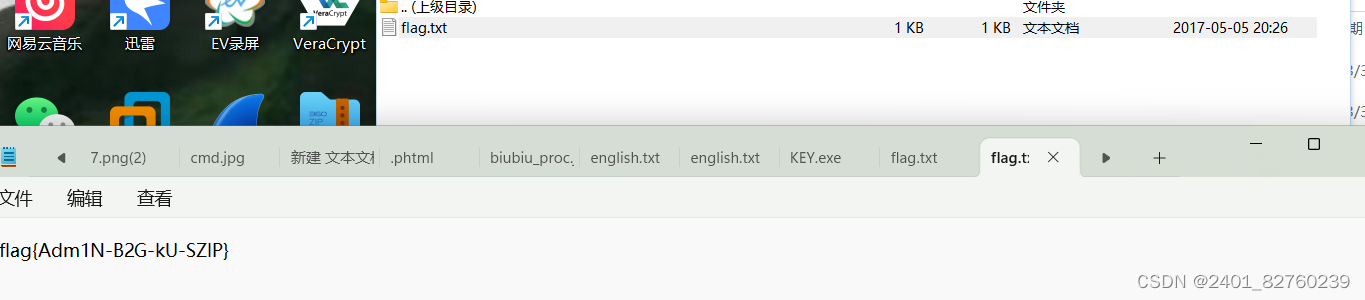

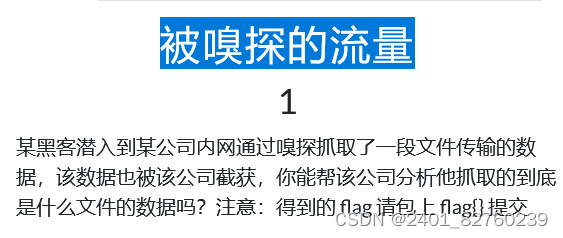

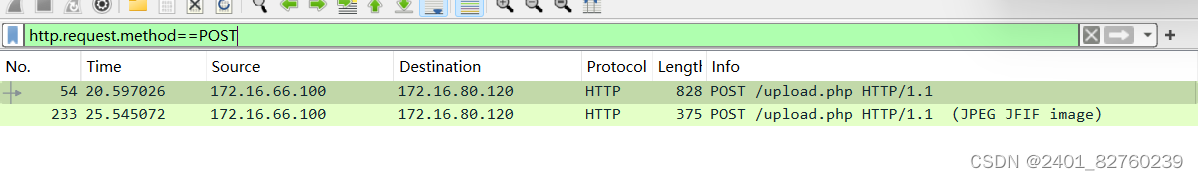

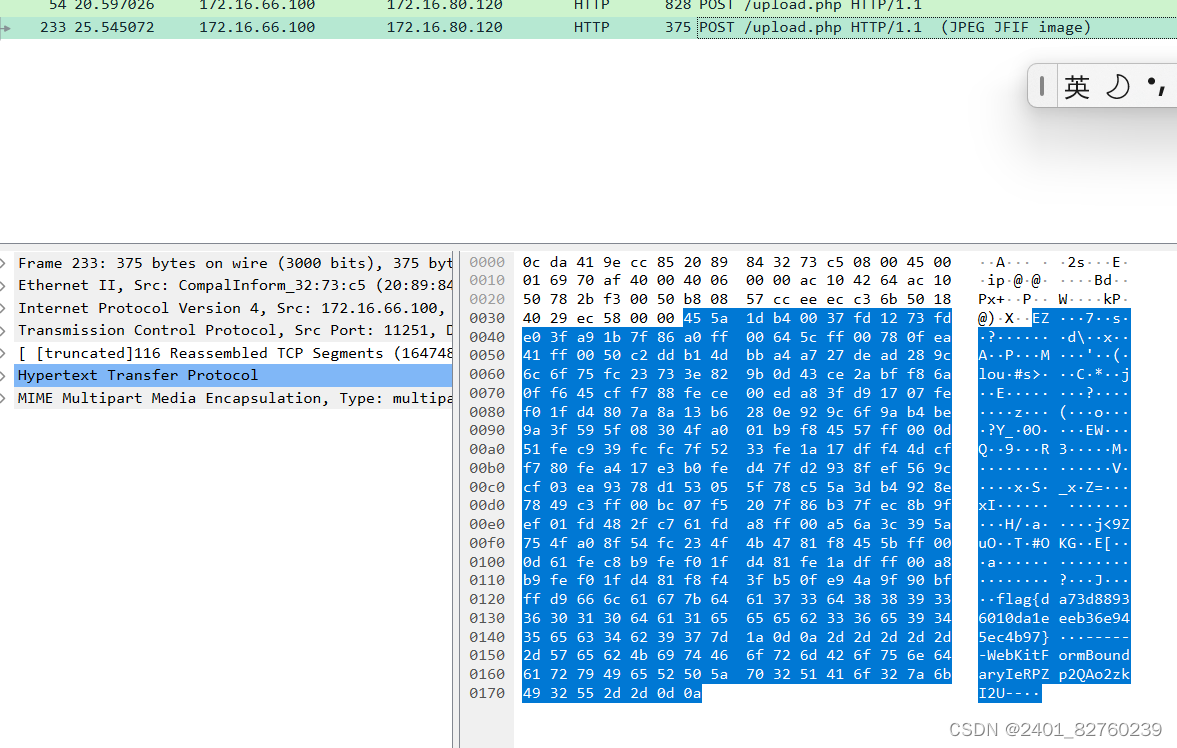

被嗅探的流量

根据提示,我们要找的是传输文件中的数据。文件传输一般使用 POST 请求,所以先查找POST 请求

flag{da73d88936010da1eeeb36e945ec4b97}

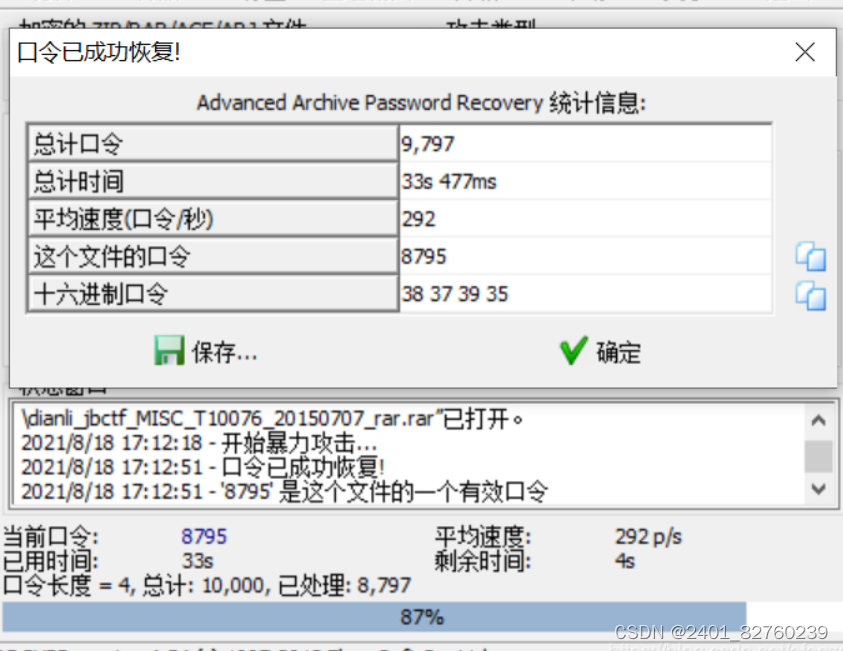

rar

根据题目,直接进行暴力破解

输入密码即可得到flag flag{1773c5da790bd3caff38e3decd180eb7}

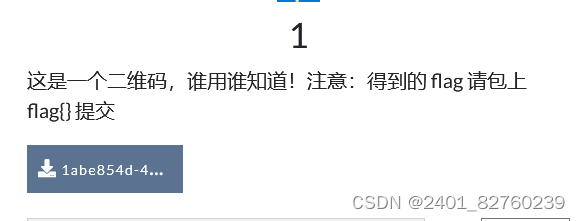

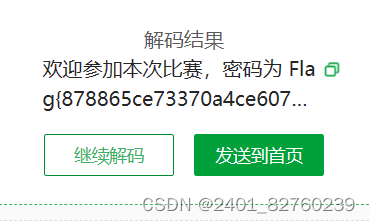

qr

直接扫描得到flag

欢迎参加本次比赛,密码为 Flag{878865ce73370a4ce607d21ca01b5e59}

镜子里面的世界

用StegSolve打开,查找隐藏数据

翻译即可得到flag。

附上参考工具用法

stegsolve图片隐写解析器的使用_stegsolve工具用法-CSDN博客

45张图带你从入门到精通学习WireShark!超详细WireShark使用教程,附安装包和密钥-CSDN博客

网络安全 - Lsb图片隐写 - 个人文章 - SegmentFault 思否

Buuctf-misc-zip伪加密 - 夜布多 - 博客园 (cnblogs.com)

这篇关于Buuctf-Misc题目练习的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)