本文主要是介绍DVWA-XSS-Stored(Low、Medium、High、Impossible),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

DVWA-XSS-Stored(Low、Medium、High、Impossible)

环境

DVWA、Google Chrome

相关概念

存储型XSS(stored)又被称为持久性XSS,存储型XSS是最危险的一种跨站脚本。允许用户存储数据的Web应用程序都可能会出现存储型XSS漏洞,当攻击者提交一段XSS代码后,被服务器端接收并存储,当攻击者再次访问某个页面时,这段XSS代码被程序读出来响应给浏览器,造成XSS跨站攻击,这就是存储型XSS。存储型XSS与反射型XSS、DOM型XSS相比,具有更高的隐蔽性,危害性也更大。

Low

1、首先将安全级别调为low

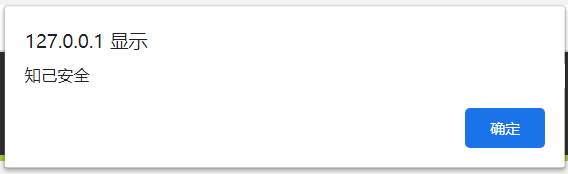

尝试一般的脚本输入

成功,每次刷新该页面都会显示该弹窗

Medium

先调一下安全级别

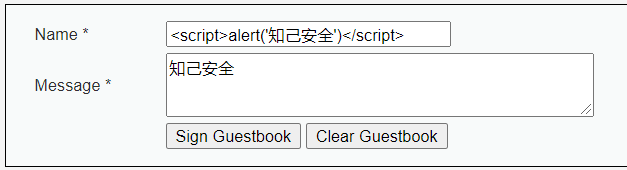

这次按照low的方式再次尝试,失败,用大小写绕过仍然失败,查看源码发现这里使用htmlspecialchars函数对Massage参数进行了html实体转义,这个场景与我上一篇文章DVWA-XSS-Reflected(low、medium、high、Impossible)中的Impossible相同,故这里直接避开这个玩意,改在name里写入脚本。

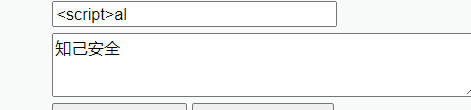

在name里写入发现有字符限制导致我们的脚本语句不能完整输入

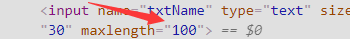

这个是前端限制,形同虚设,F12改下限制就好了,直接把原来的10改为100

改完再输入,成功输入。

验证,成功

High

下面我们把安全等级继续加大调到high,然后查看源码

这次直接在name用正则表达式把咱的script给过滤了,那咱就用上一篇文章用的老办法直接改个标签就完事(这里记住输入之前像medium中那样改一下字符限制)

成功

Impossible

又到了这个特别牛的级别,直接查看源码

好家伙,直接把两个输入点都给html实体转义。

这篇关于DVWA-XSS-Stored(Low、Medium、High、Impossible)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!