xss专题

web网络安全之跨站脚本攻击(XSS)详解

《web网络安全之跨站脚本攻击(XSS)详解》:本文主要介绍web网络安全之跨站脚本攻击(XSS)的相关资料,跨站脚本攻击XSS是一种常见的Web安全漏洞,攻击者通过注入恶意脚本诱使用户执行,可能... 目录前言XSS 的类型1. 存储型 XSS(Stored XSS)示例:危害:2. 反射型 XSS(Re

xss-labs-master通关教程

一.level1 先来进行一下代码审计 <?php ini_set("display_errors", 0);//关闭错误显示$str = $_GET["name"]; //接受URL来的get形式的name传参echo "<h2 align=center>欢迎用户".$str."</h2>";//在网页输出,并不是echo执行的,而是echo把HTML代码发送到浏览器,浏览器对发送的H

Web安全之XSS跨站脚本攻击:如何预防及解决

1. 什么是XSS注入 XSS(跨站脚本攻击,Cross-Site Scripting)是一种常见的Web安全漏洞,通过注入恶意代码(通常是JavaScript)到目标网站的网页中,以此在用户浏览网页时执行。攻击者可以通过XSS获取用户的敏感信息(如Cookie、会话令牌)或控制用户浏览器的行为,进而造成信息泄露、身份冒用等严重后果。 2. XSS攻击类型 2.1 存储型XSS 存储型XS

【前端安全】浅谈XSS攻击和防范

定义 XSS是跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。 恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。 分类 大分类小分类原理非存储DOM型① 不需要经过服务器

XSS 漏洞检测与利用全解析:守护网络安全的关键洞察

在网络安全领域,跨站脚本攻击(XSS)是一种常见的安全漏洞。XSS 漏洞可以让攻击者在受害者的浏览器中执行恶意脚本,从而窃取用户的敏感信息、篡改页面内容或者进行其他恶意操作。本文将介绍 XSS 漏洞的检测和利用方法。 一、XSS 漏洞的概念和类型 (一)概念 跨站脚本攻击(XSS)是指攻击者在网页中注入恶意脚本,当用户访问该网页时,恶意脚本在用户的浏览器中执行,从而达到攻击的目的。 (

经验笔记:跨站脚本攻击(Cross-Site Scripting,简称XSS)

跨站脚本攻击(Cross-Site Scripting,简称XSS)经验笔记 跨站脚本攻击(XSS:Cross-Site Scripting)是一种常见的Web应用程序安全漏洞,它允许攻击者将恶意脚本注入到看起来来自可信网站的网页上。当其他用户浏览该页面时,嵌入的脚本就会被执行,从而可能对用户的数据安全构成威胁。XSS攻击通常发生在Web应用程序未能充分过滤用户提交的数据时,导致恶意脚本得以传递

XSS基础了解和解决方案

主要内容 什么是XSS?XSS的危害有哪些?常见的XSS漏洞如何防范XSS? 什么是XSS? 跨站脚本攻击(Cross Site Scripting),是一种 Web 应用程序的漏洞,当来自用户的不可信数据被应用程序在没有验证以及反射回浏览器而没有进行编码或转义的情况下进行了处理,导致浏览器引擎执行了代码。 XSS的危害有哪些? 盗取各类用户帐号,如机器登录帐号、用户

【网络安全】Self XSS + 文件上传CSRF

未经许可,不得转载。 文章目录 正文发现反射点实现XSS跨站请求伪造 (CSRF) 与文件上传结合POC 正文 在目标网站 target.com 的“联系我们”表单中,我注意到一个文件上传选项。 我最初输入了一个随机字符串,如 123xss,结果发现服务器没有对这个字符串进行足够的处理,比如转义或过滤,而是将其直接反射到网页中并展示给用户。 于是,我尝试注入XSS

【web安全】XSS篇

🏘️个人主页: 点燃银河尽头的篝火(●’◡’●) 如果文章有帮到你的话记得点赞👍+收藏💗支持一下哦 【web安全】XSS篇 简介原理危害 分类反射性XSS存储型XSSDOM XSS(特殊的反射XSS) 测试工具手工 防护绕过前端限制绕过大小写绕过双写绕过编码注释干扰后台绕过标签语法替换提交方式更改垃圾数据溢出结合其他漏洞绕过HTTPonly绕过针对HTML实体化绕过上传非图片导

【无标题】XSS安全防护:responseBody (输入流可重复读) 配置

接上文:配置XSS过滤器 XXS 安全防护:拦截器+注解实现校验-CSDN博客XSS(跨站脚本)攻击是一种网络安全威胁,允许攻击者注入恶意脚本到看似安全的网站。当用户浏览这些被注入恶意代码的网页时,恶意脚本会在用户的浏览器环境中执行,这可能导致多种安全问题,如窃取敏感数据、劫持用户会话等。这些攻击利用了应用程序对用户输入处理不当的问题。预防方法包括输入验证、输出编码等。https://blog

XSS 漏洞 - 学习手册

接下来的日子我会按照目录进行笔记的更新,待本模块更新完毕后,删除此条注释。 备注:即使是更新完了,我知道也会有不足,所以会不定期添加或者删除或者优化某些内容,感兴趣的小伙伴可以关注一波。 0x01:XSS 前导知识 0x0101:HTTP 协议详解 0x02:XSS 漏洞介绍 0x03:XSS 挖掘思路 0x04:XSS 漏洞利用 0x05:XSS 防御方法 0x06:XSS

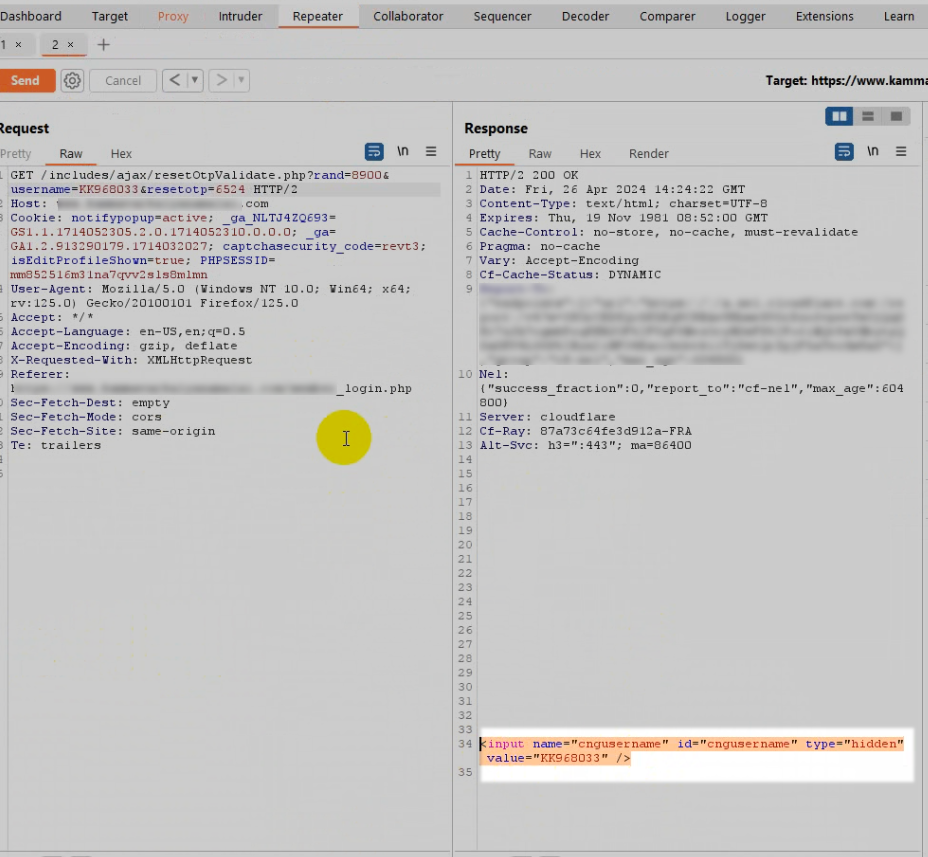

【网络安全】XSS+OTP绕过+账户接管

未经许可,不得转载。 文章目录 正文XSSOTP绕过账户接管 正文 目标:www.example.com XSS 不断寻找可能存在XSS的点位。 终于,在个人资料页面:www.example.com/profile_details.php?userid= ,使用Payload<script>alert(1)</script>,实现XSS: 因此,能够实现接

本地搭建XSS 漏洞接收平台实践分享

免责声明 本文仅限于学习讨论与技术知识的分享,不得违反当地国家的法律法规。对于传播、利用文章中提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本文作者不为此承担任何责任,一旦造成后果请自行承担! 前言 XSS Platform 平台主要是用作验证跨站脚本攻击。该平台可以部署在本地或服务器环境中。我们可以使用 XSS Platfrom 平台搭建、学习或验证各种类型的 XSS

【甲方安全建设】富文本编辑器XSS漏洞攻击及防御详析

原创文章,禁止转载。 文章目录 调研背景搭建TinyMCE富文本编辑器靶场富文本编辑器前端过滤富文本编辑器后端攻击后端弱过滤弱过滤1弱过滤2 后端有效过滤从甲方的视角看动态安全 调研背景 随着Web 2.0技术的普及,富文本编辑器在各种Web应用中得到了广泛应用,用户、网站管理员等可以通过富文本编辑器在网页中添加并展示格式化文本、图片、视频等丰富内容。然而,由于富文本内

[Meachines] [Insane] Bankrobber XSS-MDOG+SQLI+XSRF+Local-RCE+Bankv2转账模拟应用缓冲区溢出

信息收集 IP AddressOpening Ports10.10.10.154TCP:80,443,445,3306 $ nmap -p- 10.10.10.154 --min-rate 1000 -sC -sV -Pn PORT STATE SERVICE VERSION 80

XSS LABS - Level 19 过关思路

0x01:环境配置 要想完成本关,需要下载 Flash,不然就会出现下面的情况: 我个人建议,是直接下载一个 Flash 游戏浏览器,下载链接如下: Flash 浏览器下载渠道 官网下载:Flash游戏浏览器-官方网页浏览工具 CSDN 资源下载:FlashBrowserInstaller.exe 访问链接,点击 ”立即下载“,即可下载 Flash 游戏浏览器的安装包。

深入理解 XSS 漏洞:原理、危害与防范

在网络安全领域,跨站脚本攻击(Cross-Site Scripting,XSS)一直是一个备受关注的问题。XSS 漏洞的存在可能导致严重的安全后果,影响网站的正常运行和用户的信息安全。本文将深入探讨 XSS 漏洞的原理、危害以及有效的防范措施。 一、XSS 漏洞的原理 XSS 攻击是一种通过向目标网站注入恶意脚本,从而在用户浏览器中执行这些脚本的攻击方式。其主要原理如下: 1.恶意脚本注

Web安全之XSS跨站脚本攻击

1.XSS 漏洞简介 XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java,VBScript,ActiveX,Flash或者甚至是普通的HTML。 攻击成功后,攻击者可能得到更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。

XSS LABS - Level 16 过关思路

关注这个靶场的其他相关笔记:XSS - LABS —— 靶场笔记合集-CSDN博客 0x01:过关流程 进入靶场,右击页面,查看网页源码,搜索关键词 test 查看页面回显点: 页面只有一个回显点,跟前面关卡不同,回显点没有以属性的形式出现在标签内部,而是出现在了标签外部,像这种位置,想要触发 XSS 攻击,似乎只能依靠构造新的标签来触发了(最好的情况就是 <script> 标

XSS - LABS —— 靶场笔记合集

0x01:XSS LABS 靶场初识 0x01:XSS LABS 靶场初识 0x02:XSS LABS 过关思路 0x0201:XSS LABS - Level 1 过关思路 Pass Payload:<script>alert(1)</script>0x0202:XSS LABS - Level 2 过关思路 Pass Payload:"><script>alert(1)</script>

pikachu靶场通关攻略(XSS)(1~10关)

反射型xss(get) 步骤一,我们先打开网站(第一关) 步骤二,首先来到第一关我们先随便输入一个数字1,下边显示谁是1,我不在乎! 步骤三,输入代码:<script>alert(1)</script>我们发现输入不完整,点击快捷键F12调出引导菜单根据箭头指示我们来进行操作下面有一个最多输入20我们改的大一点改成50 步骤四,在尝试输入<script>alert(1)</scri

XSS-labs靶场通关攻略(16-20)

level-16 1.发现页面没有输入框 2.查看网页源代码 3.尝试使用正常的js 发现script和/被过滤了 4.尝试不带js 发现空格也被过滤 5.使用回车代替空格 在HTML中换行可以代替空格 使用url编码 将回车转换为%0d或者换行符%0a代替 keyword=<img%0dsrc=1%0dοnerrοr=alert(1)> 成功弹窗 le

XSS-LABS通关攻略【16-20关】

XSS-LABS 16关 这一关先输入<script>alert(1)</script>进行过滤测试 发现script被空格代替了,空格被实体化了 根据源代码构造payload 将空格替换回车%0a ?keyword=<svg%0Aonload=alert(1)> XSS-LABS 17关 这一关使用了embed标签,具体参考下面链接 embed介绍 这一关就

XSS LABS - Level 14 过关思路

关注这个靶场的其他相关笔记:XSS - LABS —— 靶场笔记合集-CSDN博客 0x01:关卡配置 这一关有些特殊,需要链接到外部站点,但是这个站点已经挂了,无法访问: 所以笔者就根据网上的资料,对这一关进行了修复。由于本关需要读取上传图片的 EXIF 信息(这个下面会讲),所以需要更改 PHP 的配置。下面所有的操作都是针对 PhpStudy 进行的。 1. 查看当

XSS LABS - Level 15 过关思路

关注这个靶场的其他相关笔记:XSS - LABS —— 靶场笔记合集-CSDN博客 0x01:过关流程 进入靶场,老流程,右击查看网页源码,看看有没有接收传参并回显的位置: 可以发现,src 接收的参数被回显了,当然,如果不确定的话,可以自己再传递几个参数测试一下。 我们还注意到了两个特殊的东西,一个是页面引入了 angular.js 的包,一个是回显点前的 ng-inclu

XSS-LABS通关攻略【11-15关】

XSS-LABS 11关 1.本关乍一看没有传参的地方,查看源代码 本关应该是将数据包中的refere可以进行xss,而且过滤了大小于号 2.抓包,制作referer头payload Referer: " οnfοcus=javascript:alert() type="text 将payload加入到数据包中 放行,点击输入框就完成了通关 XSS-LA

![[Meachines] [Insane] Bankrobber XSS-MDOG+SQLI+XSRF+Local-RCE+Bankv2转账模拟应用缓冲区溢出](https://img-blog.csdnimg.cn/img_convert/21bf917bfdb878e22b164fedc3d8bb33.jpeg)