本文主要是介绍Packet Tracer - Configure IOS Intrusion Prevention System (IPS) Using the CLI,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Packet Tracer - 使用CLI配置IOS入侵防御系统(IPS)

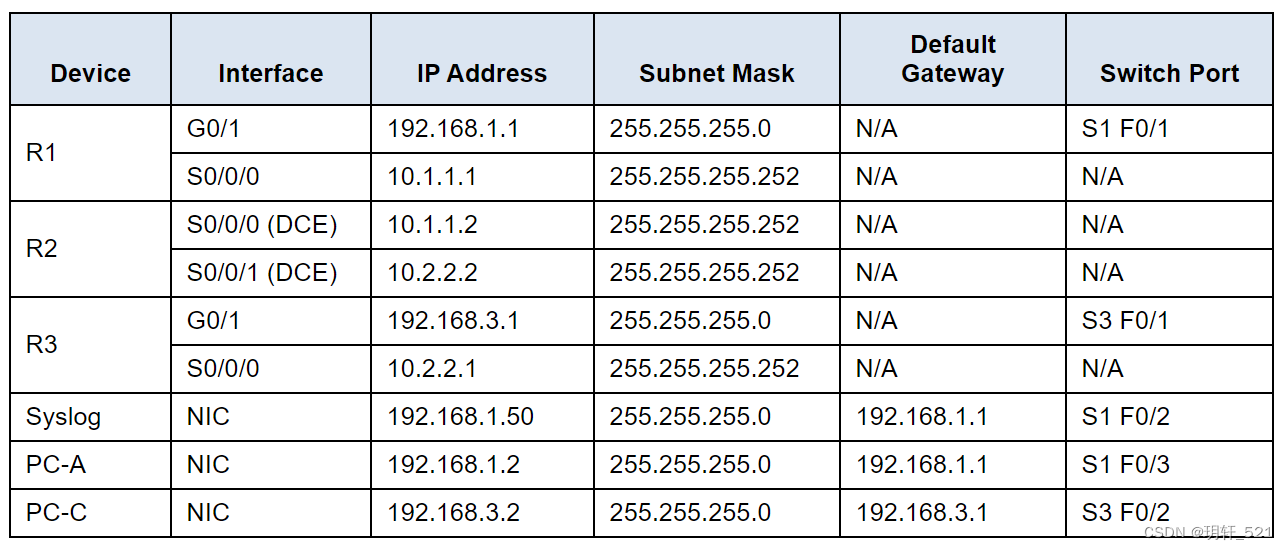

地址表

目标

-

启用IOS入侵防御系统(IPS)。

-

配置日志记录功能。

-

修改IPS签名规则。

-

验证IPS配置。

背景/场景

您的任务是在R1上启用IPS,扫描进入192.168.1.0网络的流量。

标记为“Syslog”的服务器用于接收和记录IPS消息。您需要配置路由器以识别该syslog服务器,并将日志消息发送到该服务器。在使用syslog监控网络时,在syslog消息中显示正确的时间和日期至关重要。因此,请设置时钟并为路由器上的日志记录功能配置时间戳服务。最后,启用IPS以产生警报并在线路上丢弃ICMP回显应答数据包。

服务器和PC已预先配置好。路由器也已经预先配置了以下内容:

o 启用密码:ciscoenpa55

o 控制台密码:ciscoconpa55

o SSH用户名和密码:SSHadmin / ciscosshpa55

o OSPF进程号101

第一部分:启用IOS入侵防御系统(IPS)

注意:在Packet Tracer中,路由器已经导入并安装了签名文件。它们是闪存中的默认xml文件。因此,不需要配置公钥和手动导入签名文件。

步骤1:启用安全技术包。

a. 在R1上,执行show version命令查看技术包许可证信息。

b. 如果尚未启用“Security Technology”包,请使用以下命令启用该包:

R1(config)# license boot module c1900 technology-package securityk9

c. 接受最终用户许可协议。

d. 保存运行配置,并重新加载路由器以启用安全许可证。

R1#write

Building configuration…

[OK]

R1#reload

e. 使用show version命令验证是否已启用“Security Technology”包。

步骤2:验证网络连接性。

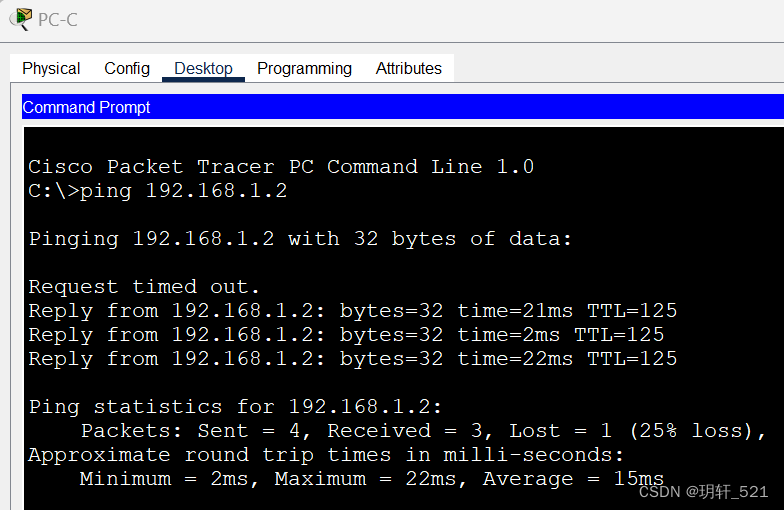

a. 从PC-C向PC-A发送ping请求。应能成功ping通。

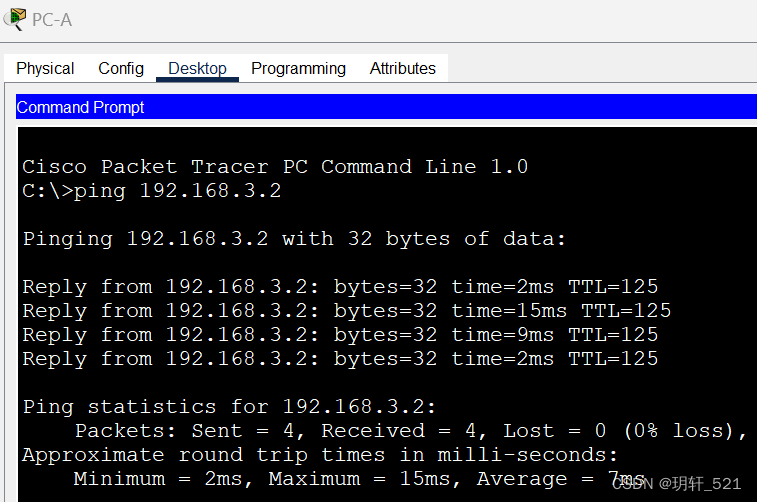

b. 从PC-A向PC-C发送ping请求。应能成功ping通。

步骤3:在闪存中创建一个IOS IPS配置目录。

在R1上,使用mkdir命令在闪存中创建一个目录。将目录命名为ipsdir。

R1#mkdir ipsdir

Create directory filename [ipsdir]?

Created dir flash:ipsdir

步骤4:配置IPS签名存储位置。

在R1上,将IPS签名存储位置配置为刚刚创建的目录。

R1(config)#ip ips config location flash:ipsdir

步骤5:创建一个IPS规则。

在R1的全局配置模式下,使用ip ips name "name"命令创建一个IPS规则名称。将IPS规则命名为iosips。

R1(config)#ip ips name iosips

步骤6:启用日志记录。

IOS IPS支持使用syslog发送事件通知。Syslog通知默认情况下是启用的。如果启用了logging console,则会显示IPS的syslog消息。

a. 如未启用syslog,则启用syslog。

R1(config)#ip ips notify log

b. 如有必要,从特权EXEC模式下使用clock set命令重置时钟。

R1#clock set 19:31:59 6 jan 2024

c. 使用show run命令验证路由器上的日志记录时间戳服务是否已启用。如果没有启用,则启用时间戳服务。

R1(config)#service timestamps log datetime msec

d. 将日志消息发送到位于IP地址192.168.1.50的syslog服务器。

R1(config)#logging host 192.168.1.50

步骤7:配置IOS IPS使用签名类别。

使用retired true命令退休所有签名类别(签名发布内的所有签名)。使用retired false命令取消退休IOS_IPS Basic类别。

R1(config)#ip ips signature-category

R1(config-ips-category)#category all

R1(config-ips-category-action)#retired true

R1(config-ips-category-action)#exit

R1(config-ips-category)#category ios_ips basic

R1(config-ips-category-action)#retired false

R1(config-ips-category-action)#exit

R1(config-ips-category)#exit

步骤8:将IPS规则应用于接口。

在接口配置模式下,使用ip ips name "direction"命令将IPS规则应用于接口。将规则应用于R1的G0/1接口的出站方向。启用IPS后,控制台行将收到一些日志消息,表明IPS引擎正在初始化。

R1(config)#int g0/1

R1(config-if)#ip ips iosips out

注:direction in表示IPS仅检查进入接口的流量。同样地,out表示IPS仅检查离开接口的流量。

第二部分:修改签名

步骤1:更改签名的事件动作。

取消退休echo request签名(签名ID 2004,子签名ID 0),启用它,并将签名动作更改为alert和drop。

R1(config)#ip ips signature-definition

R1(config-sigdef)#signature 2004 0

R1(config-sigdef-sig)#status

R1(config-sigdef-sig-status)#retired false

R1(config-sigdef-sig-status)#enabled true

R1(config-sigdef-sig-status)#exit

R1(config-sigdef-sig)#engine

R1(config-sigdef-sig-engine)#event-action produce-alert

R1(config-sigdef-sig-engine)#event-action deny-packet-inline

R1(config-sigdef-sig-engine)#exit

R1(config-sigdef-sig)#exit

R1(config-sigdef)#exit

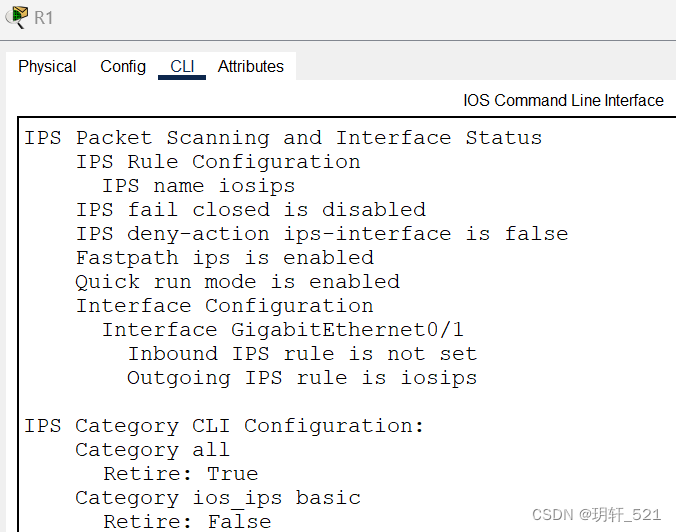

步骤2:使用show命令验证IPS配置。

使用show ip ips all命令查看IPS配置状态摘要。

iosips规则应用于哪些接口以及什么方向?

步骤3:验证IPS是否正常工作。

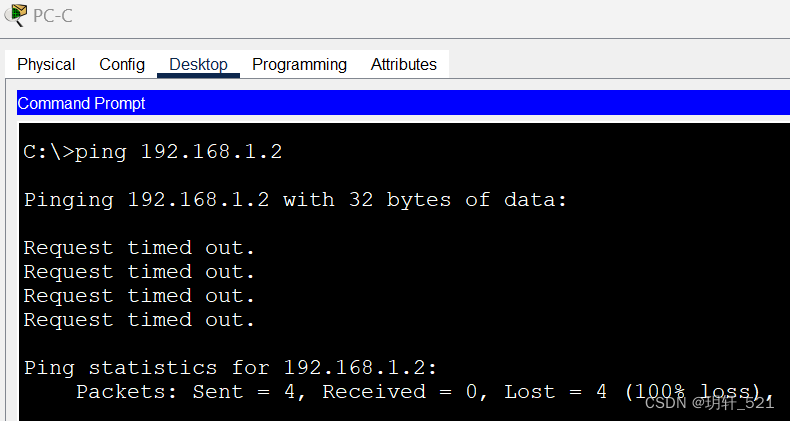

a. 从PC-C尝试ping PC-A。这些ping请求成功了吗?请解释原因。

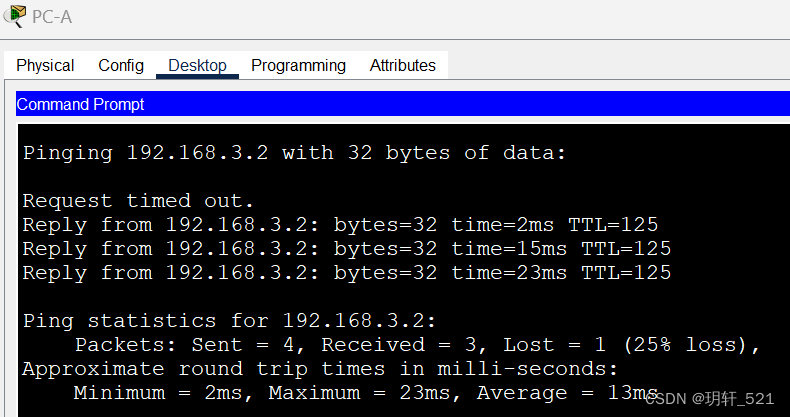

b. 从PC-A尝试ping PC-C。这些ping请求成功了吗?请解释原因。

步骤4:查看syslog消息。

a. 点击Syslog服务器。

b. 选择“服务”标签页。

c. 在左侧导航菜单中,选择SYSLOG以查看日志文件。

步骤5:检查结果。

您的完成百分比应为100%。点击“Check Results”查看反馈信息及已完成的必要组件验证。

这篇关于Packet Tracer - Configure IOS Intrusion Prevention System (IPS) Using the CLI的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!