intrusion专题

Virtual Honeypots: From Botnet Tracking to Intrusion Detection

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp Honeypots have demonstrated immense value in Internet security, but physical honeypot deployment can be

【网络攻防实验】【北京航空航天大学】【实验一、入侵检测系统(Intrusion Detection System, IDS)实验】

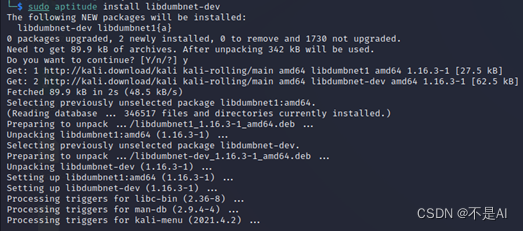

实验一、入侵检测系统实验 1、 虚拟机准备 本次实验使用1台 Kali Linux 虚拟机和1台 Windows XP 虚拟机,虚拟化平台选择 Oracle VM VirtualBox,如下图所示。 2、 Snort环境搭建 实验前,先确保Kali Linux虚拟机能够访问外网,将网络模式设置为“网络地址转换”: 2.1 安装数据采集模块 (1)安装依赖项: 命令:sudo

Packet Tracer - Configure IOS Intrusion Prevention System (IPS) Using the CLI

Packet Tracer - 使用CLI配置IOS入侵防御系统(IPS) 地址表 目标 启用IOS入侵防御系统(IPS)。 配置日志记录功能。 修改IPS签名规则。 验证IPS配置。 背景/场景 您的任务是在R1上启用IPS,扫描进入192.168.1.0网络的流量。 标记为“Syslog”的服务器用于接收和记录IPS消息。您需要配置路由器以识别该syslog服务器,并

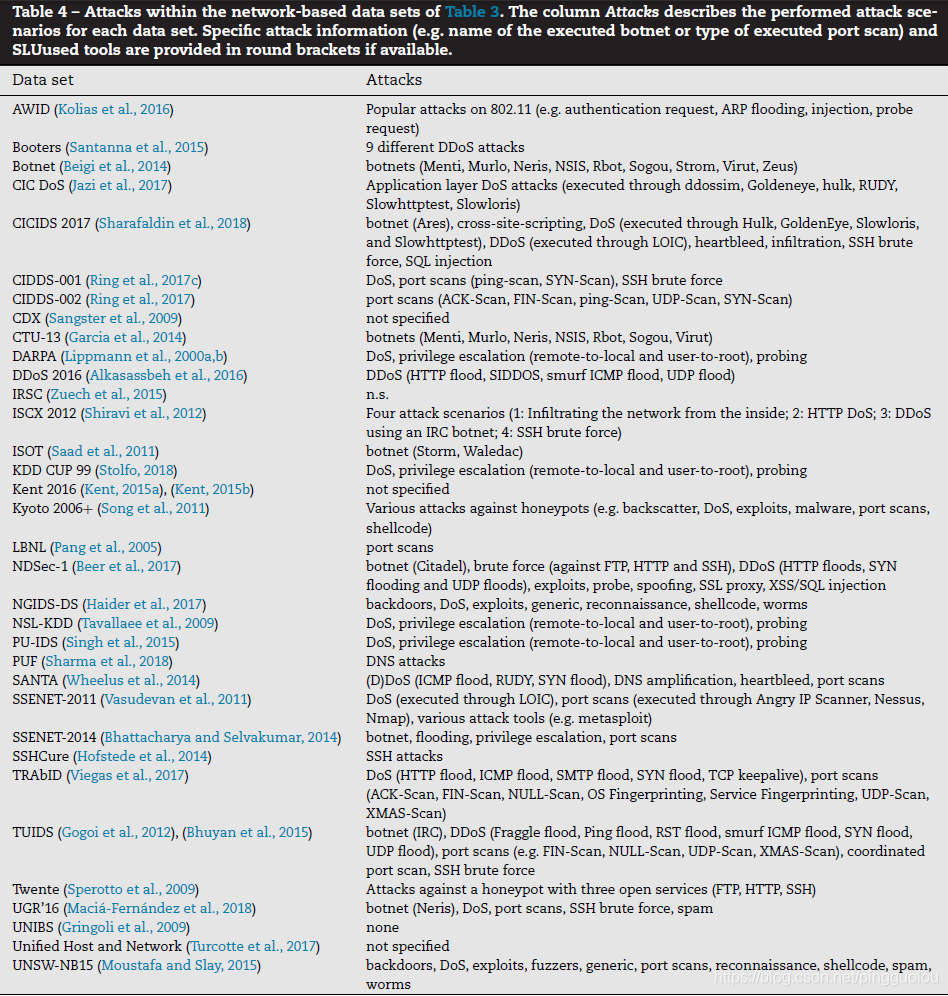

A survey of network-based intrusion detection data sets翻译一(1-4)

0.摘要 标记的数据集对于训练和评估基于异常的网络入侵检测系统是必要的。这项工作对基于网络的入侵检测的数据集进行了重点文献调查,并详细描述了基于数据包和流量的网络数据。该文确定了15种不同的属性,以评估个别数据集对特定评估方案的适用性。这些属性涵盖了广泛的标准,并被归为五类,如数据量或提供结构化搜索的记录环境。基于这些属性,对现有数据集进行了全面的概述。这个概述还强调了每个数据集的特殊性。此外,