本文主要是介绍Bugku Misc linux2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

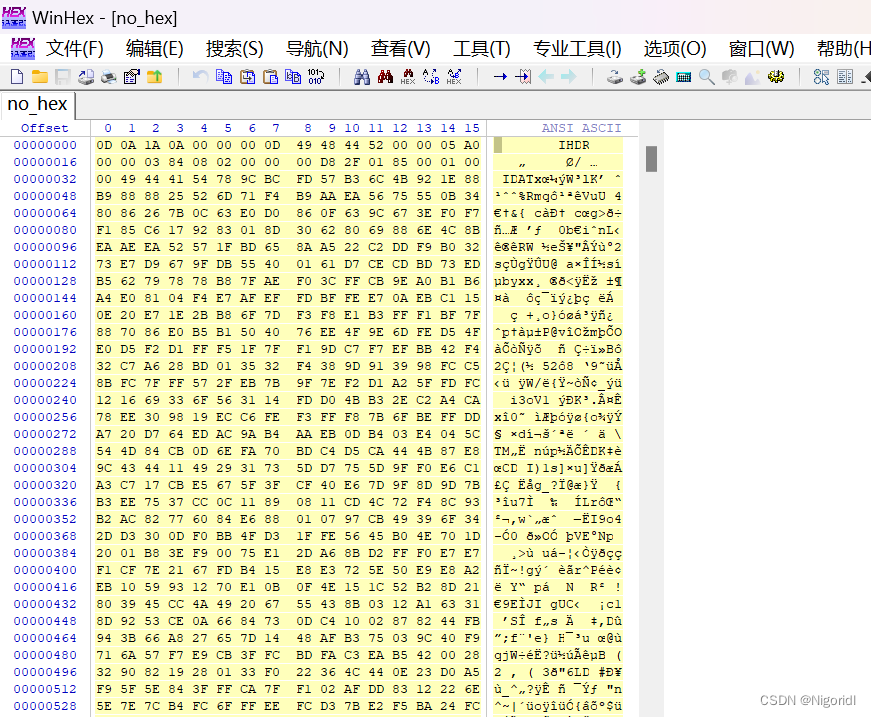

附件下载,习惯性的binwalk,很单纯的一个压缩包

解压,不单纯了~

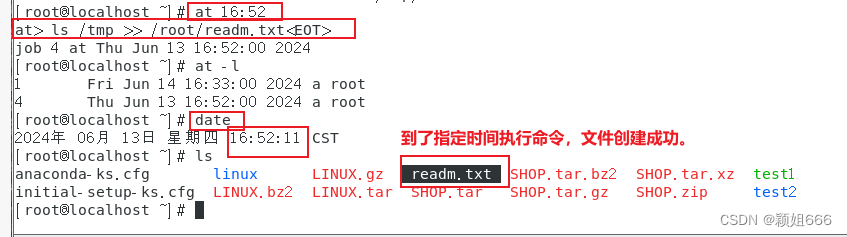

foremost提取嵌入文件,直接得到了flag图片?

OK

flag{f0rens!cs!sC00L}

???出错???

flag格式是“KEY{}”

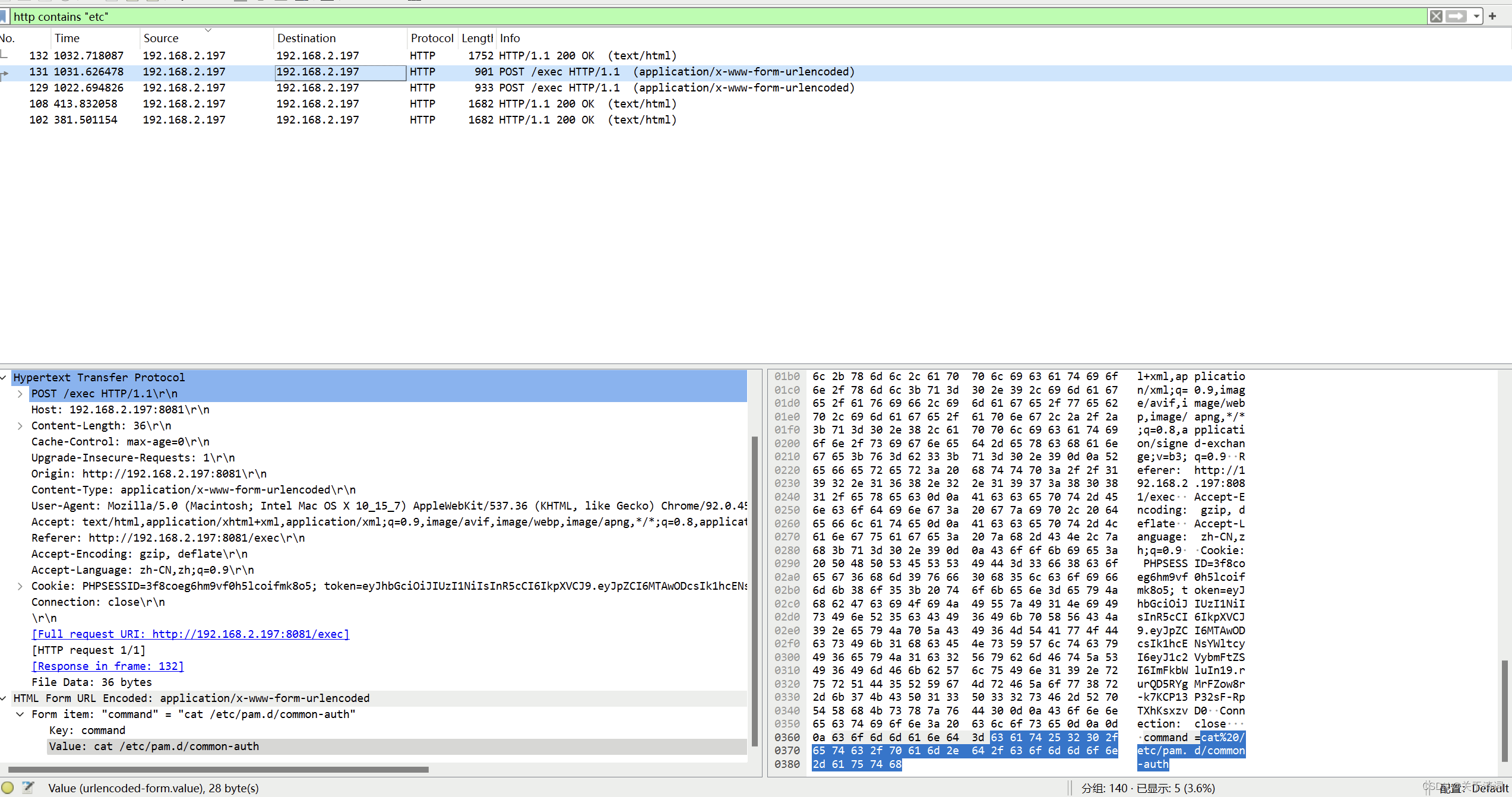

尝试直接搜索brave文件!

OKOK!!

KEY{24f3627a86fc740a7f36ee2c7a1c124a}结束

100 Points Get!

这篇关于Bugku Misc linux2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

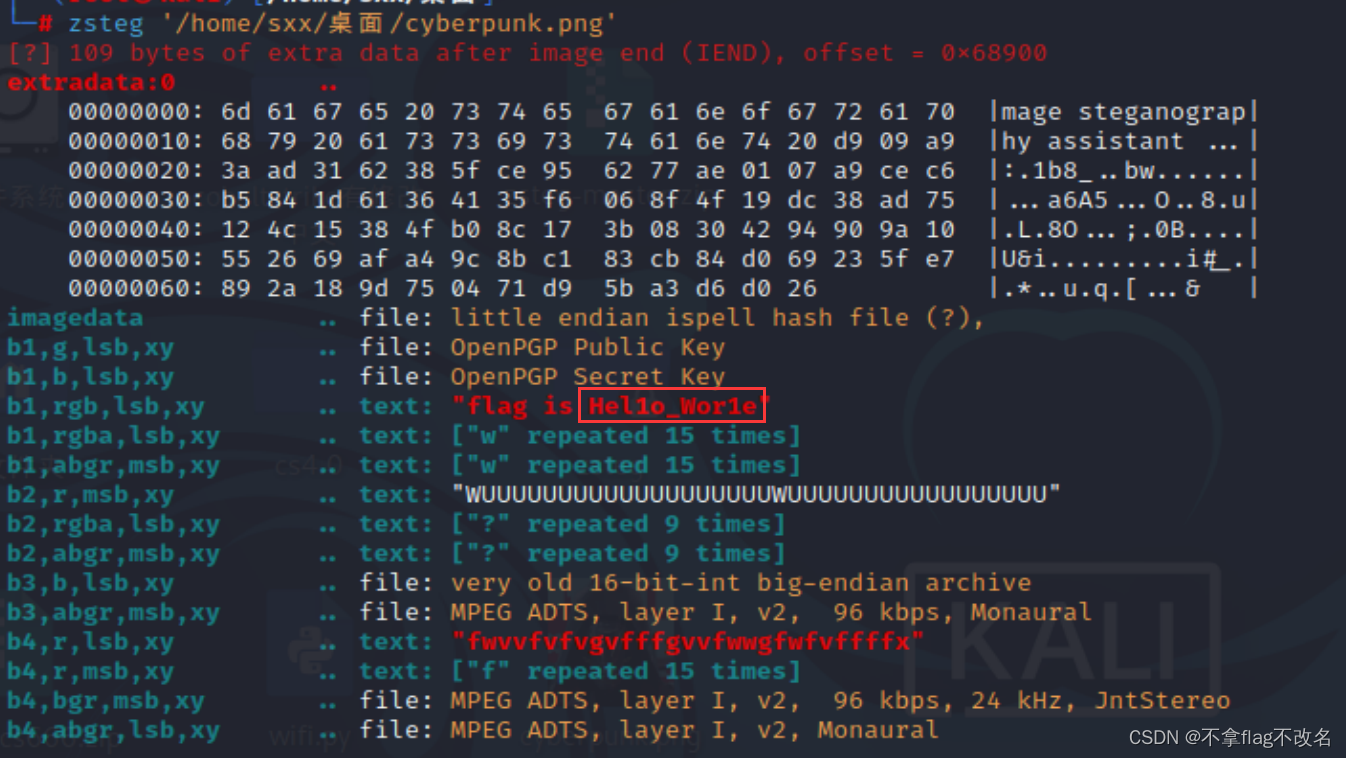

![[MRCTF2020]Hello_ misc](https://i-blog.csdnimg.cn/direct/263675815b3c49d88f893a92ada229dc.png)