bugku专题

BugKu练习记录:小山丘的秘密

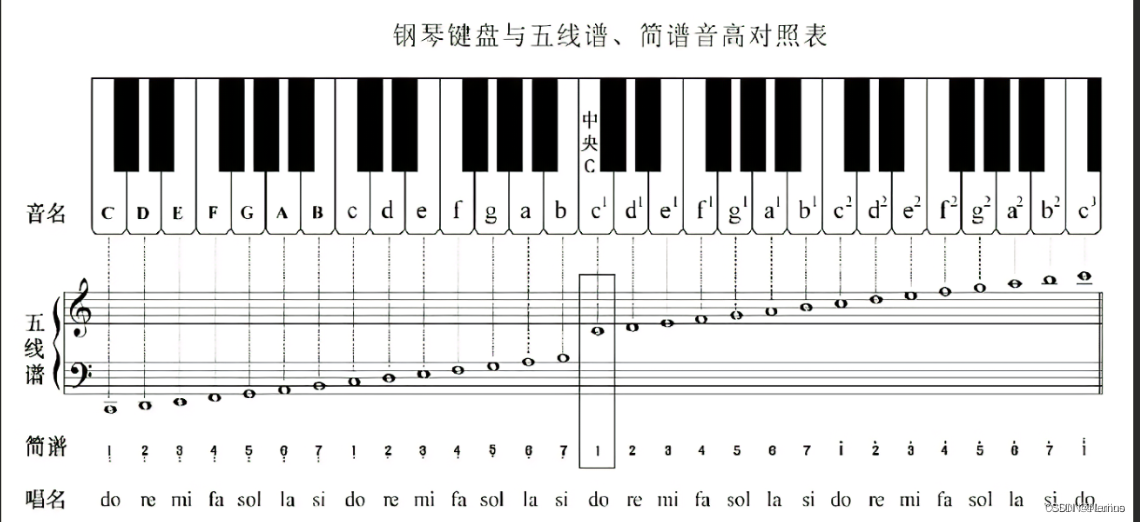

题目: hill能有什么秘密呢 bugku{PLGTGBQHM}其中A=1,flag全为小写 hill解密,a=1,所以z=0,字母表为zabcdefghijklmnopqrstuvwxy,根据图片上的棋子数得到对应的字母,分别是abczadefz,用工具解出明文为whatahill,答案为bugku{whatahill}

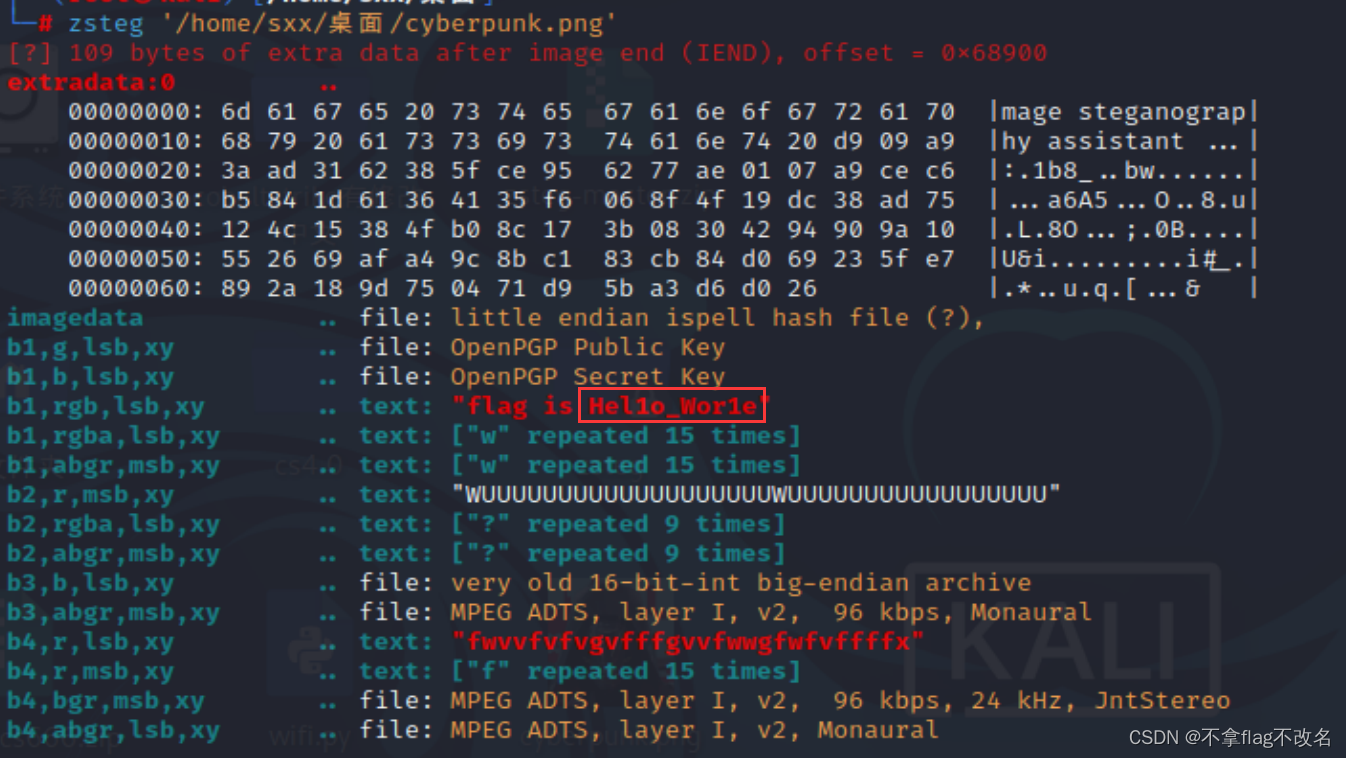

bugku---misc---赛博朋克

1、下载附件解压之后是一个txt文本,查看文本的时候看到头部有NG的字样 2、把txt改为png后缀得到一张图片 3、binwalk没发现奇怪的地方,分离出来还是图片 4、stegslove分析,切换图片没有发现奇怪地方 5、将通道rgb置为0。出现了flag但是flag不明显 6、使用kali中自带的zsteg工具,提取隐写信息 7、flag flag{Hel

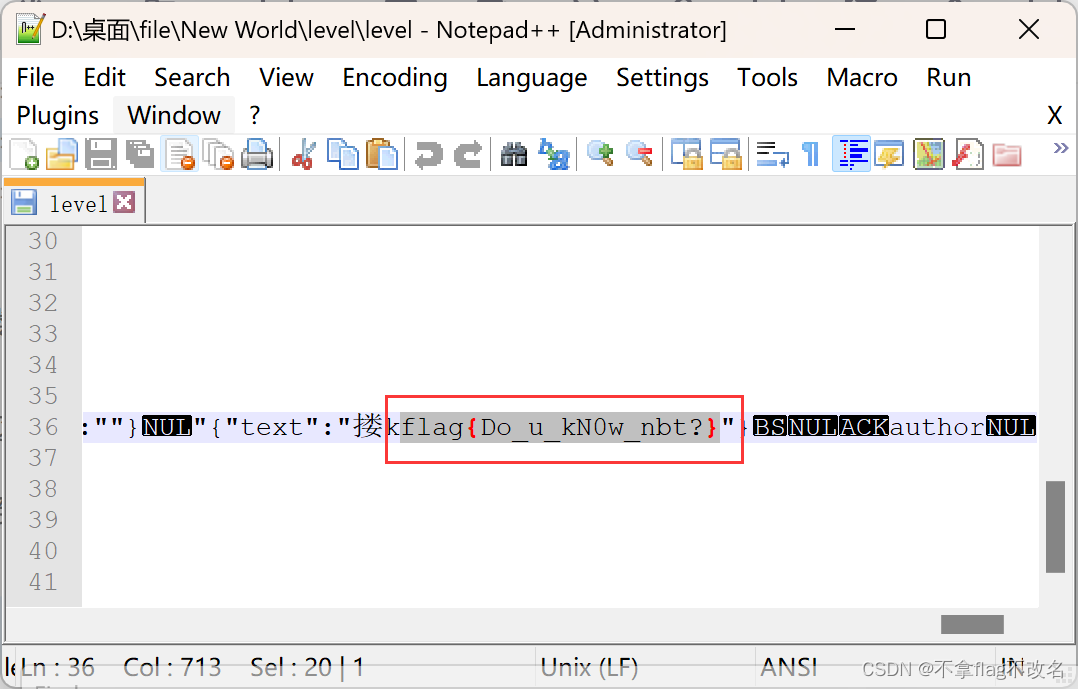

bugku---misc---easy_nbt

1、题目描述 2、下载附件,解压之后得到 3、查找资料发现:NBT文件是Minecraft游戏数据文件,其中包含以命名二进制标签(NBT)格式保存的数据。这种格式用于存储大量二进制数据,通常包含有关Minecraft世界的信息。NBT数据通常以.dat文件的形式存在于游戏存档文件夹中。这类文件可以通过修改后缀解压 4、将level.dat文件修改后缀为.zip解压之后得到下面文件

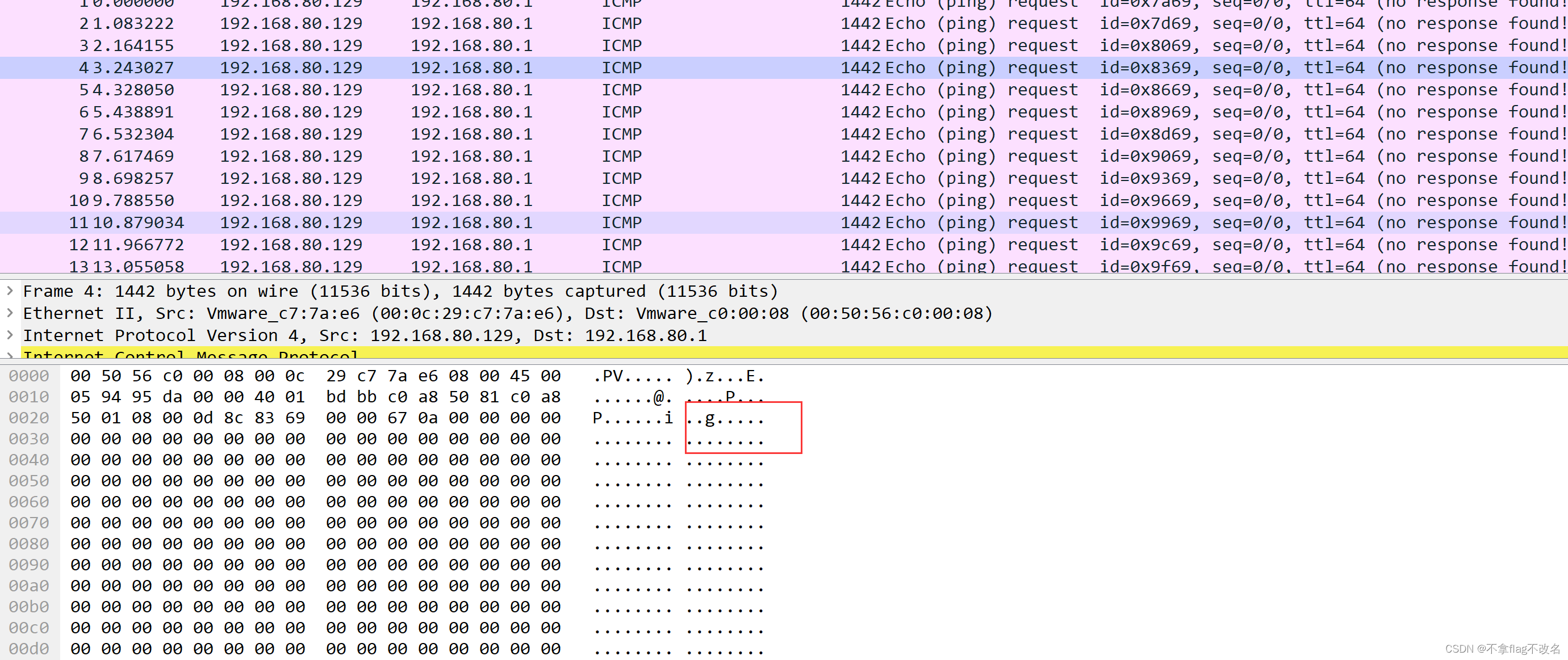

bugku---misc---ping

1、下载附件,解压后是一个流量包 2、用wireshark分析,发现都是清一色的icmp报文,只能看看内容。 3、点了几条流量,发现有个地方连起来是flag 4、最终将所有的拼起来,得到flag flag{dc76a1eee6e3822877ed627e0a04ab4a}

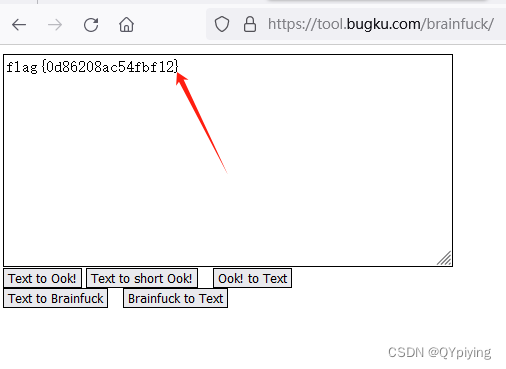

bugku题目(带WP)

CTF题型,带WP。根据给出的题目,找到flag。 1、眼见非实 下载实验文件是一个file .zip 解压这个file.zip压缩包,得到眼见为实.docx文件 双击打开这个文件,不能读取。 修改眼见为实.docx的后缀为眼见为实.zip,再进行解压。 进入word文件夹,看到docment.xml 使用记事本或者notepad++打开docment.x

Bugku Crypto 7+1+0

4nXna/V7t2LpdLI44mn0fQ== base64解码后发现奇数位不对,偶数数位符合bugku的flag形式。 相减ascii码后发现差128。遍历后还原。 (atob('4nXna/V7t2LpdLI44mn0fQ==').split('')).map((i,index)=>{if(index%2==0){return String.fromCharCode(i.charCod

BugKu 哎,就是玩

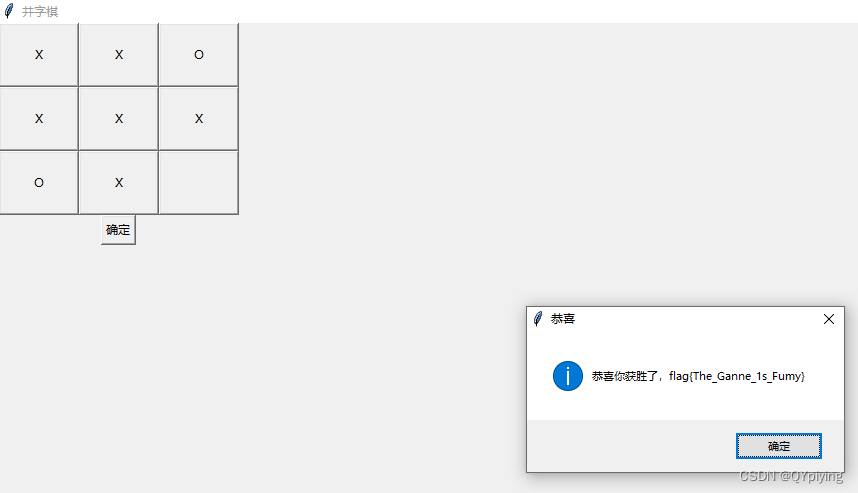

说明:通过图片隐写找到迷宫压缩包解码密码,然后通过MG游戏得到井字棋游戏解压密码,最后通过完成井字棋得到flag. 打开实验包,解压后可以看到两个文件。 首先要通过TKR.png找到迷宫.zip的解压密码。 打开图片,发现图片中钓鱼线没有完全显示出来,说明图片的高度不够。 使用010editor打开图片,提示CRC校验不匹配。 说明图片的高度被修改了,现在把图片的高度修改

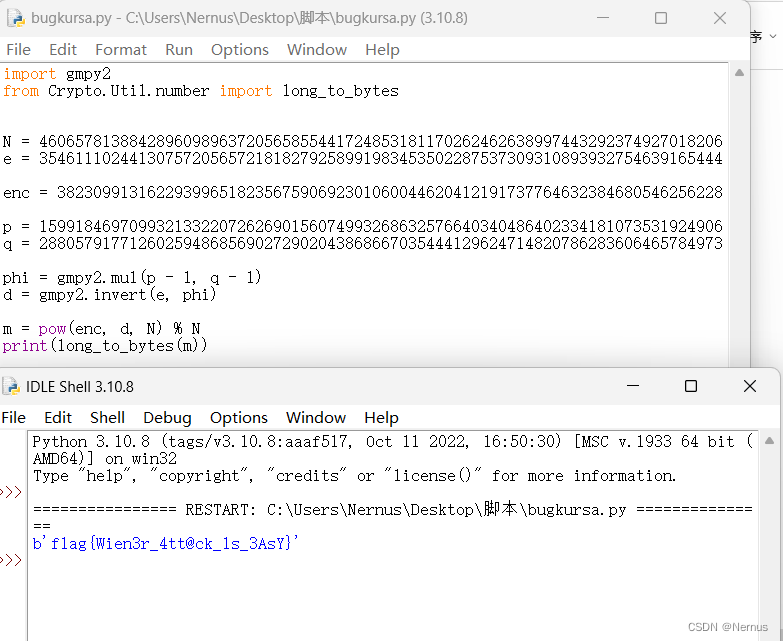

Bugku Crypto 部分题目简单题解(四)

目录 python_jail 简单的rsa 托马斯.杰斐逊 这不是md5 进制转换 affine Crack it rsa python_jail 启动场景 使用虚拟机nc进行连接 输入print(flag) 发现报错,经过测试只能传入10个字符多了就会报错 利用python中help()函数,借报错信息带出flag变量值内容, 刚好10个字

✿Bugku✿闹酒狂欢

考点: 字体编码之间的互相转换 题目提示: 闹酒狂欢 套了一层hex 常规解法: 闹酒狂欢英文为Wingding百度查找到 新建一个word文档 ,将字体选择为Wingdings 将flag内容复制到word里面 然后选择字体为其他字体即可 图片3.png 得到flag:Bugku{*******}(感叹号在外面,没有感叹号) PS:突然发现的解法, 复制到QQ聊天框

✿Bugku✿ 悲伤的故事

题目整体偏简单,没有刁难人的地方,一路通畅 解压之后两个文件,没有后缀名的文件用010editer打开很明显是一个jpeg,添加后缀名 "你有看过这个电影吗"很明显压缩包的密码和这个相关 这里用到搜图的软件/网站很容易的搜到这个电影名字叫《比悲伤更悲伤的故事》 尝试用比悲伤更悲伤的故事解密,成功解压 得到一个2158646223.rar,打开文件之后,有段提示密码格式应该是xxyuexxri

Bugku Crypto 部分题目简单题解(三)

where is flag 5 下载打开附件 Gx8EAA8SCBIfHQARCxMUHwsAHRwRHh8BEQwaFBQfGwMYCBYRHx4SBRQdGR8HAQ0QFQ== 看着像base64解码 尝试后发现,使用在线工具无法解密 编写脚本 import base64enc = 'Gx8EAA8SCBIfHQARCxMUHwsAHRwRHh8BEQwaFBQf

bugku-web-需要管理员

页面源码 <html><head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><title>404 Not Found</title></head><body><div id='main'><i><h2>Something error:</h2></i><p><h3>404 Not Fo

bugku-web-decrypt

这里的提示解密后没有什么意义 这里下载文件包 得到一个index.php文件 得到代码 <?phpfunction encrypt($data,$key){$key = md5('ISCC');$x = 0;$len = strlen($data);$klen = strlen($key);for ($i=0; $i < $len; $i++) { if ($x == $kl

bugku-web-文件包含2

页面源码 <!-- upload.php --><!doctype html><html><head><meta charset="utf-8"/><meta http-equiv="X-UA-Compatible" content="IE=edge"><meta name="viewport" content="width=device-width, initial-scale=1,

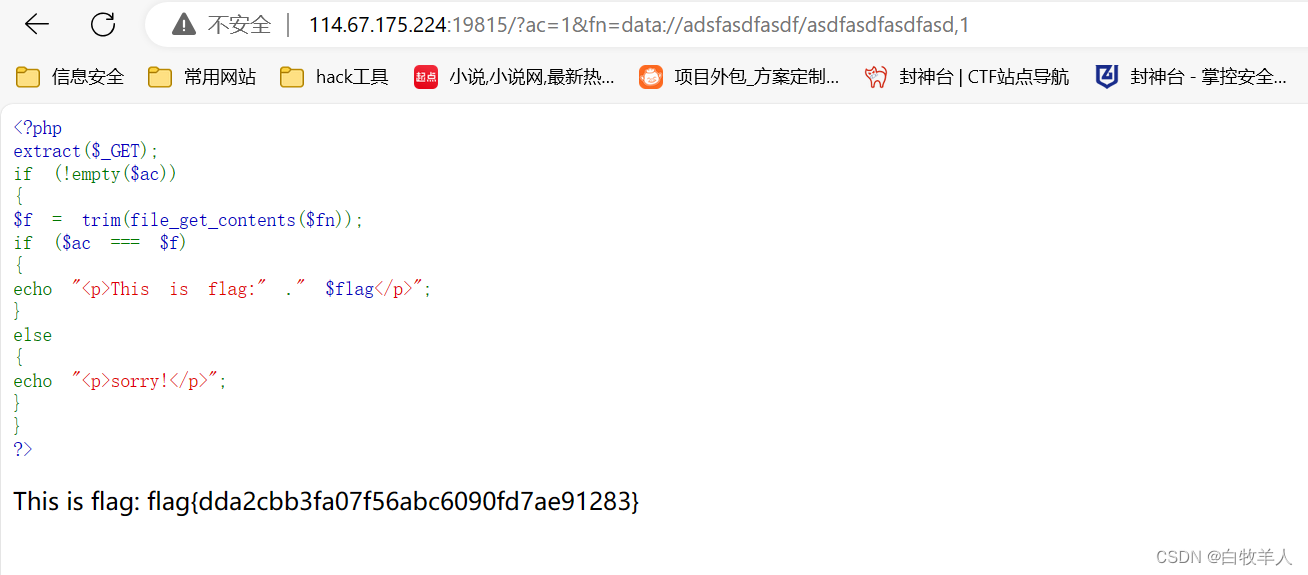

bugku-web-file_get_contents

<?phpextract($_GET);if (!empty($ac)){$f = trim(file_get_contents($fn));if ($ac === $f){echo "<p>This is flag:" ." $flag</p>";}else{echo "<p>sorry!</p>";}}?> 这里涉及到几个不常用的函数 这里直接构建绕过语句 1

bugku-web-login1

<!DOCTYPE html><html><head lang="en"><meta charset="UTF-8"><title>WEB管理系统</title><meta http-equiv="X-UA-Compatible" content="IE=edge"><meta name="viewport" content="width=device-width, initial-scale

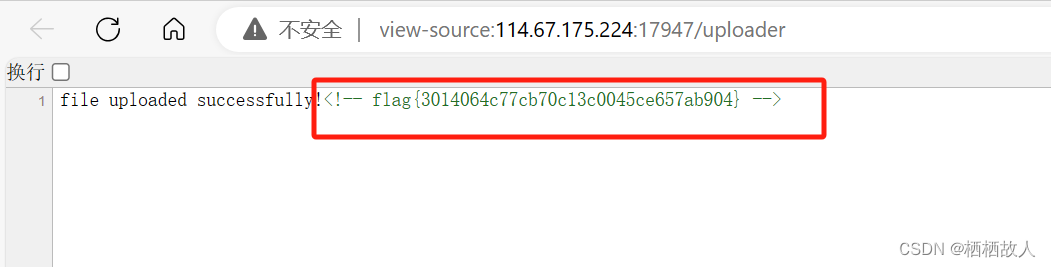

BugKu:Flask_FileUpload

1.打开此题 通过题目知道这个是一个关于Flask的文件上传的漏洞题目 2.查看网页源代码 Flask是一个使用Python编写的轻量级Web应用框架。 这里又提示说用python来运行结果,那很有可能就是要通过python脚本来抓取flag 3.编辑Python脚本 工具:pycharm 文件类型:在这个文件的路径上找到file文件,然后修改文件后缀为.jpg或.

BugKu: Simple_SSSTI_2

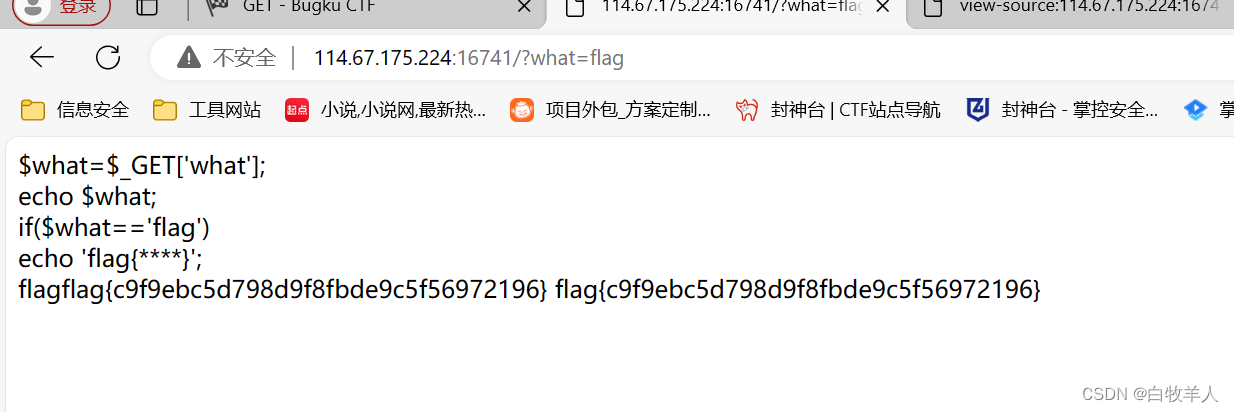

1.打开题目 由提示可知需要传入一个名为flag的参数 2.查看网页源代码 并没有得到有用的信息 3.查看config对象 http://114.67.175.224:10934/?flag={{config}} 信息太乱了,需要找到我们需要的信息 4.SSTI模版注入 http://114.67.175.224:10934/?flag={{ config.__clas

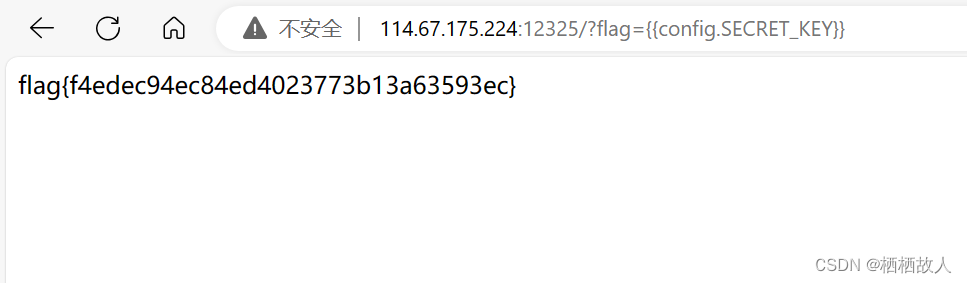

BugKu:Simple SSTI

1.进入此题 2.查看源代码 可以知道要传入一个名为flag的参数,又说我们经常设置一个secret_key 3.flask模版注入 /?flag={{config.SECRET_KEY}} 4.学有所思 4.1 什么是flask? flask是用python编写的一个轻量web开发框架 4.2 SSTI成因(SSTI为服务端模板注入) flask使用jinjia2渲

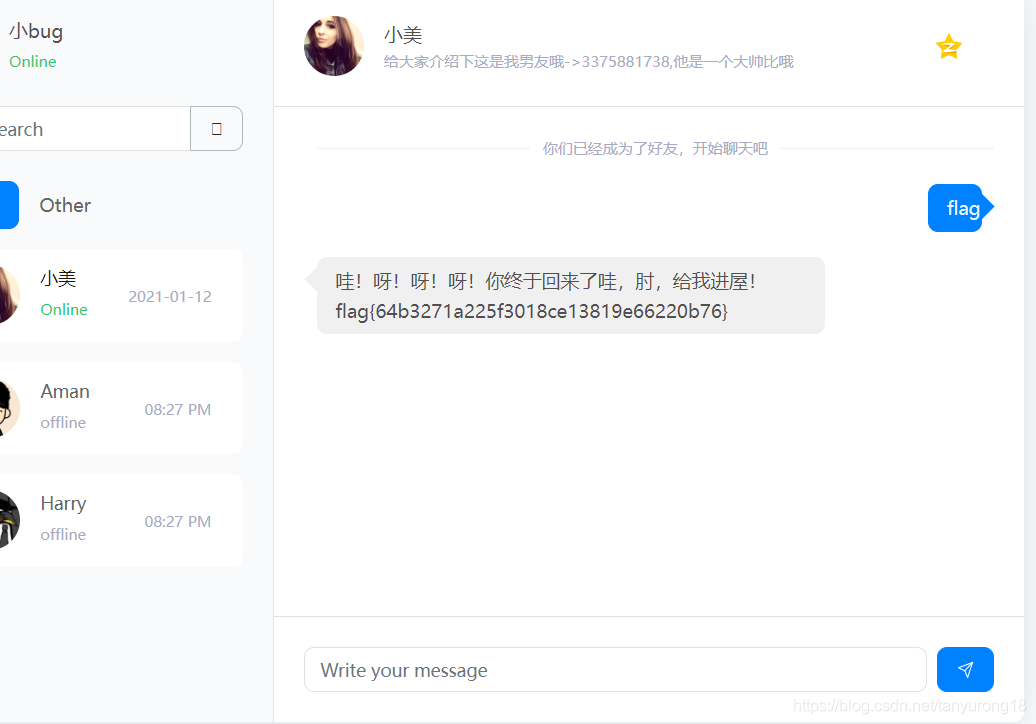

社工菜狗的学习日志之bugku社工-伪造

最近在研究社工,然后在bugku上翻到了一道很有意思的题社工-伪造 启动环境后,进入了一个名叫骷髅聊天室的网页 在方框内输入了自己的qq号,进入了聊天页面 试着给目标发了一条消息 这个时候,发现可以进入目标空间查找关键信息 看到了这里,我意识到必须要伪装成目标的男朋友,在聊天页面摸索了半天,找不到哪里可以修改头像和名字后,我这个小机灵鬼看到了目标个签上的QQ号3375881738,抱着万一呢的

Bugku练习题---MISC---蜜雪冰城~

Bugku练习题—MISC—蜜雪冰城~ flag:flag{1251_521_m1xueb1n9chen9ti@nm1mi} 解题步骤: 1、观察题目,下载附件 2、拿到手以后发现有好几个文件,打开一下txt和图片,观察一下其中的信息,发现图片的属性和文档中的内容能对应上,如图 3、由此确定,就是二进制,经过转换发现(0,0,0)代表1,(255,255,255)代表0,按顺序列出进行二进制字

bugku CTF misc 解题报告 二 (6—10)

Misc6—10 6.ping7.赛博朋克8.贝斯手9.又一张图片,还单纯吗10.猜 6.ping 下载附件,是一个压缩包,打开文件,默认用wireshark打开了(原来是因为pcap文件是wireshark配置脚本文件,可以用Wireshark软件打开)。 按照惯例,先搜索一下flag: 没有。。那我真的不知道咋办了,每个地方都点点看看。。只看到一个flag也不知道啥意思只

Bugku MISC做题笔记

简单套娃DX 这一题需要对png图片的结构有所了解。详细可参考https://www.w3.org/TR/png/ 幸好每一张图片只有一个错误,逐步调试,就可以发现所有错误,修正即可。具体错误参看python程序中的注释: import ossrc_dir = '.\\XD\\'des_dir = '.\\out\\'src_files = os.listdir(src_dir)de