本文主要是介绍BugKu 哎,就是玩,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

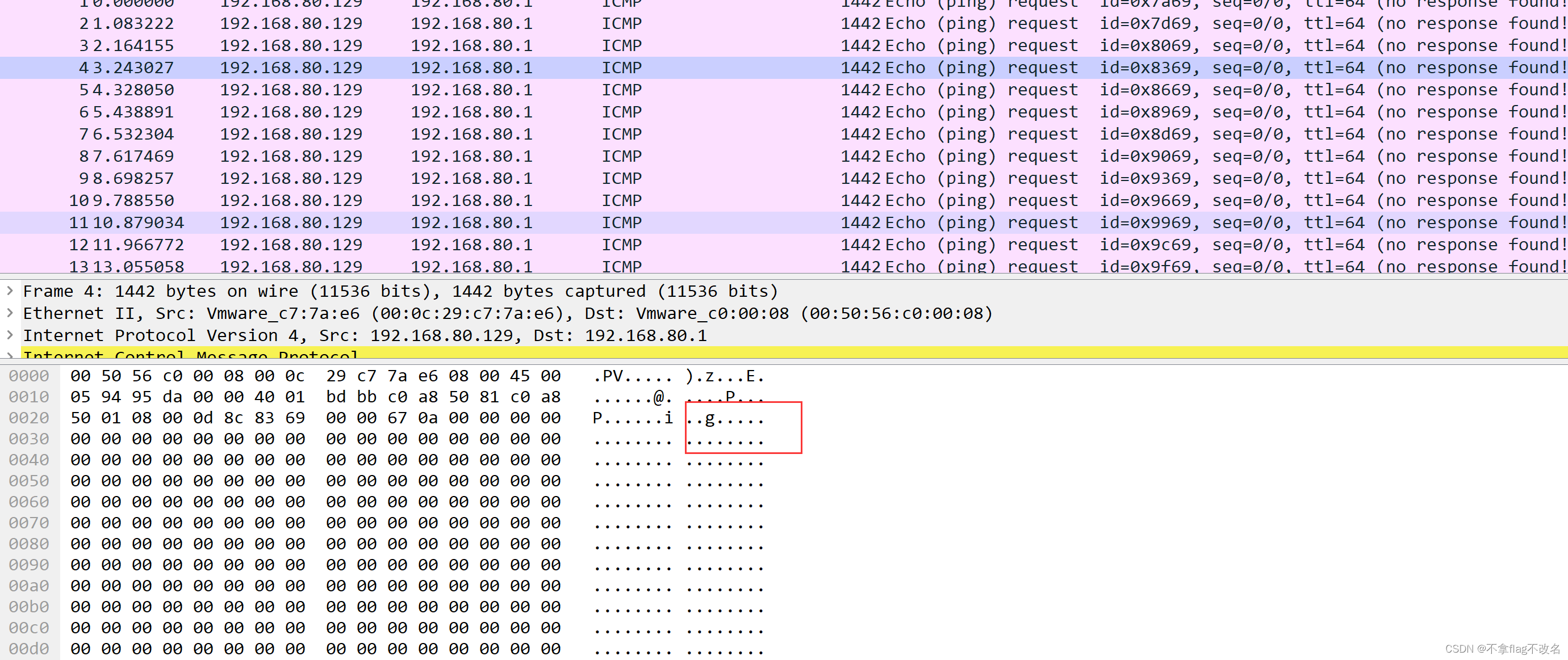

说明:通过图片隐写找到迷宫压缩包解码密码,然后通过MG游戏得到井字棋游戏解压密码,最后通过完成井字棋得到flag.

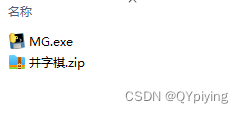

打开实验包,解压后可以看到两个文件。

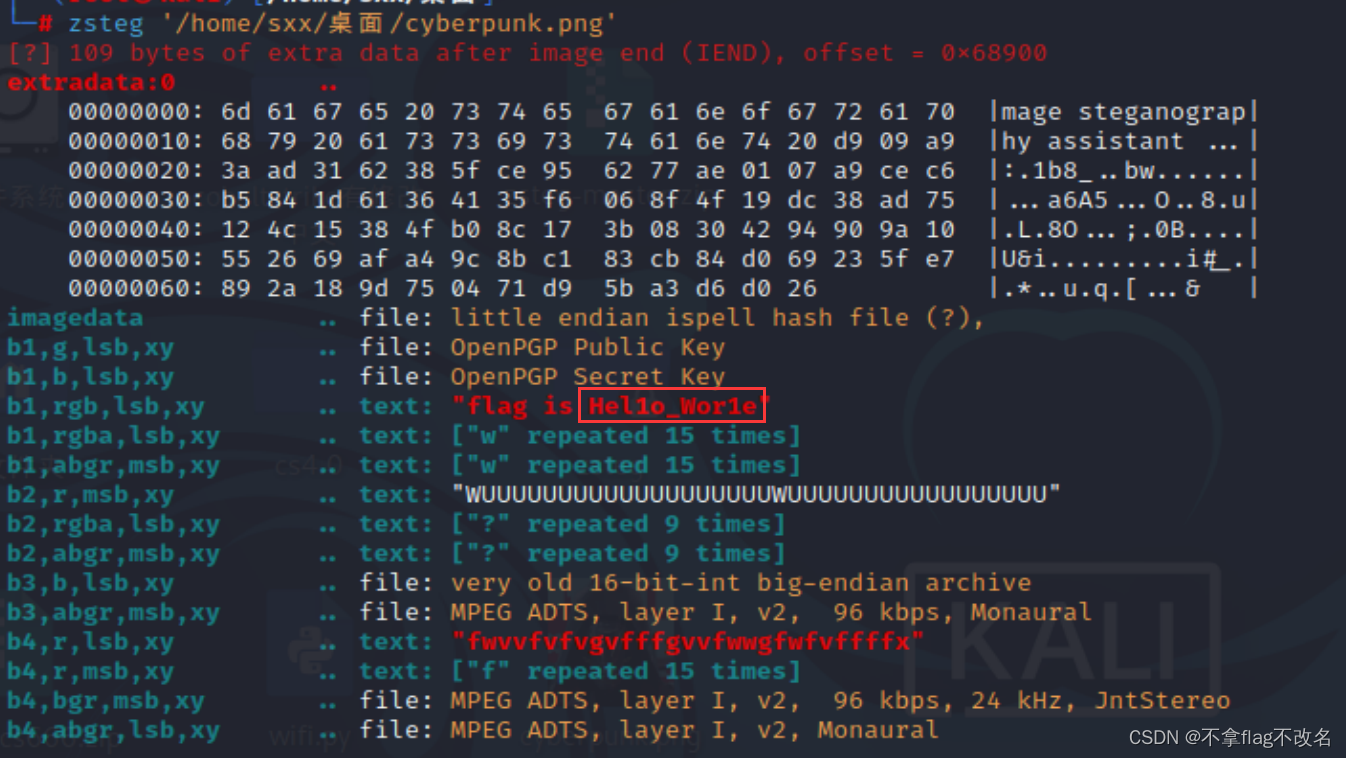

首先要通过TKR.png找到迷宫.zip的解压密码。

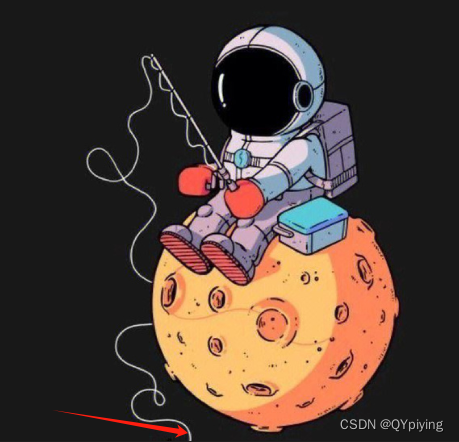

打开图片,发现图片中钓鱼线没有完全显示出来,说明图片的高度不够。

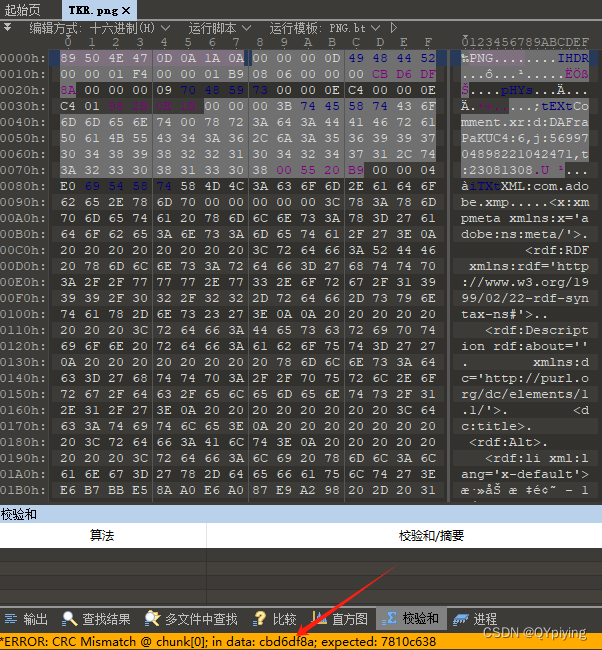

使用010editor打开图片,提示CRC校验不匹配。

说明图片的高度被修改了,现在把图片的高度修改大一点。即修改00 00 01 B9为00 00 01 E9,保存后再打开。发现钓鱼线全部显示了。

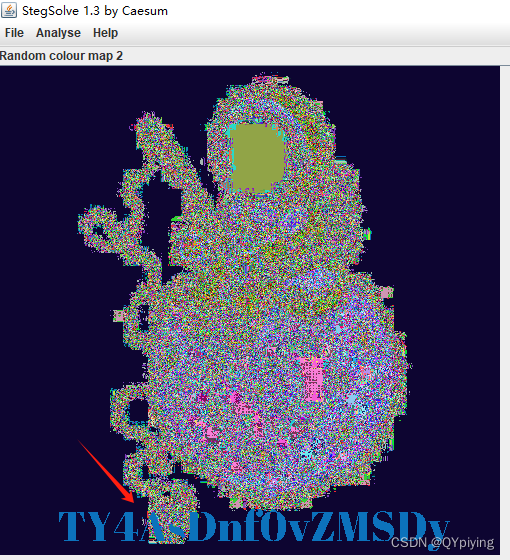

再使用StegSolve打开图片。

点击左下角的向左按钮,直到显示清晰为止。

得到迷宫压缩包的解压密码:TY4AsDnf0vZMSDy

使用得到的解压密码进行解压,

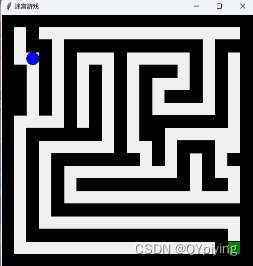

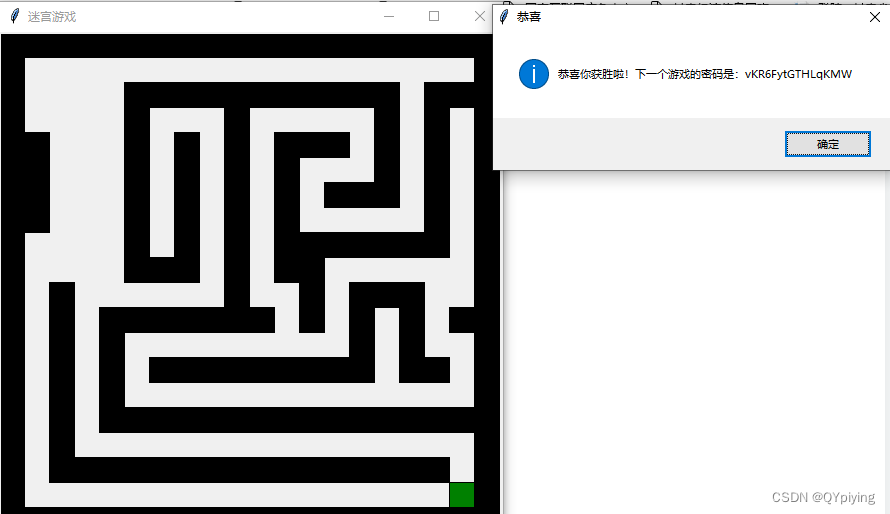

打开MG.exe。

点击蓝色球往右下角移动,遇到黑色格子会自动消除,记得要按着点击。

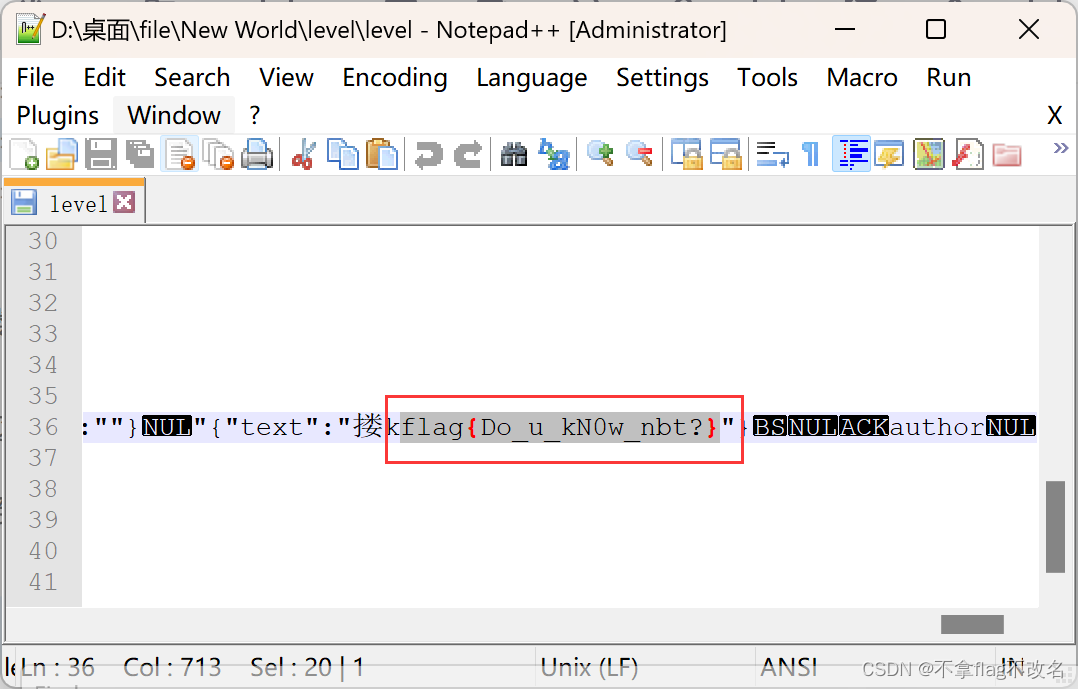

得到下一个游戏的密码:vKR6FytGTHLqKMW,井字棋解压密码。

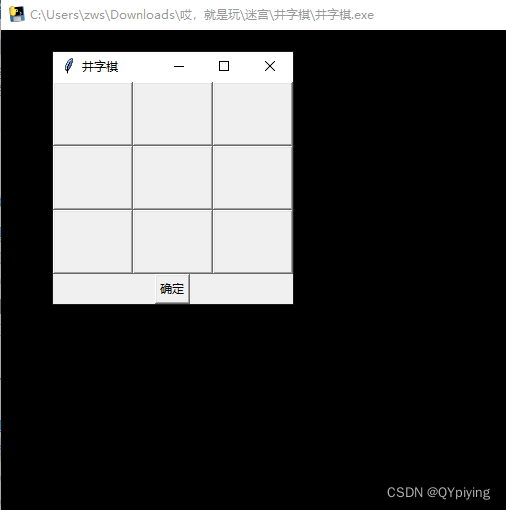

打开井字棋.exe.

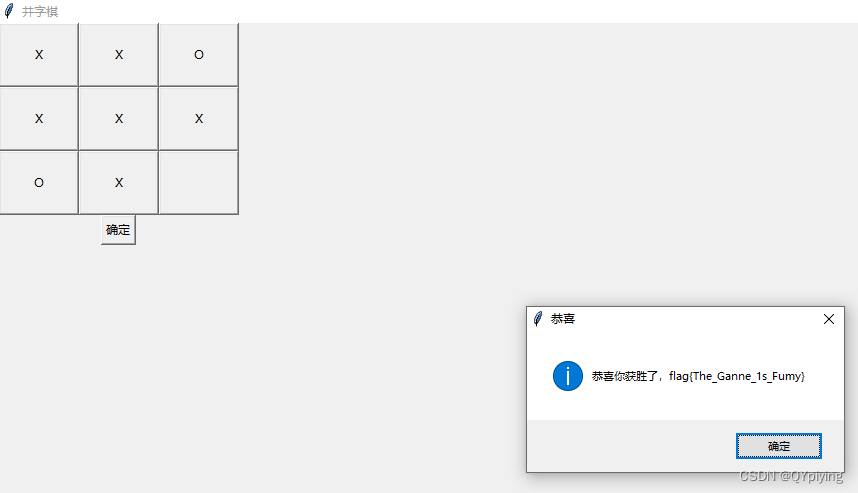

只要有三个格子相连就得到flag

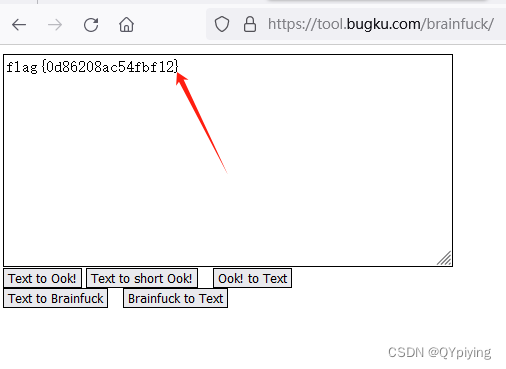

flag{The_Ganne_1s_Fumy}

这篇关于BugKu 哎,就是玩的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!