本文主要是介绍bugku 隐写,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

说明:

隐写,通过改变图片的大小,即修改了高或者宽,达到隐写flag,要求修改会图片的真实大小找到flag。

1、打开图片

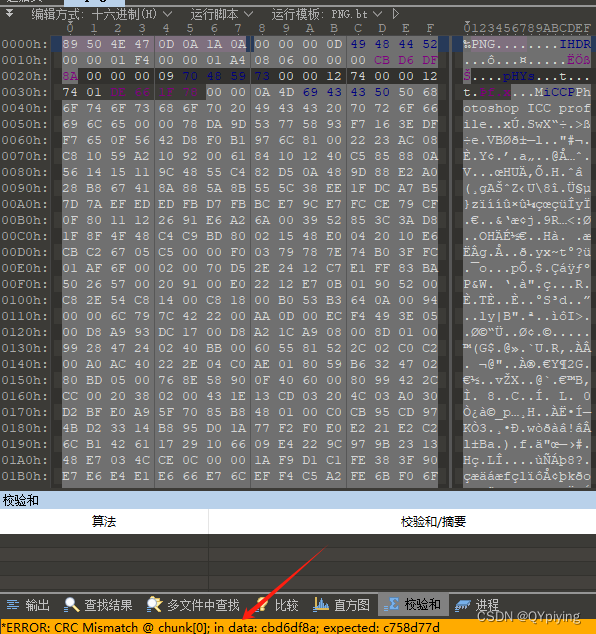

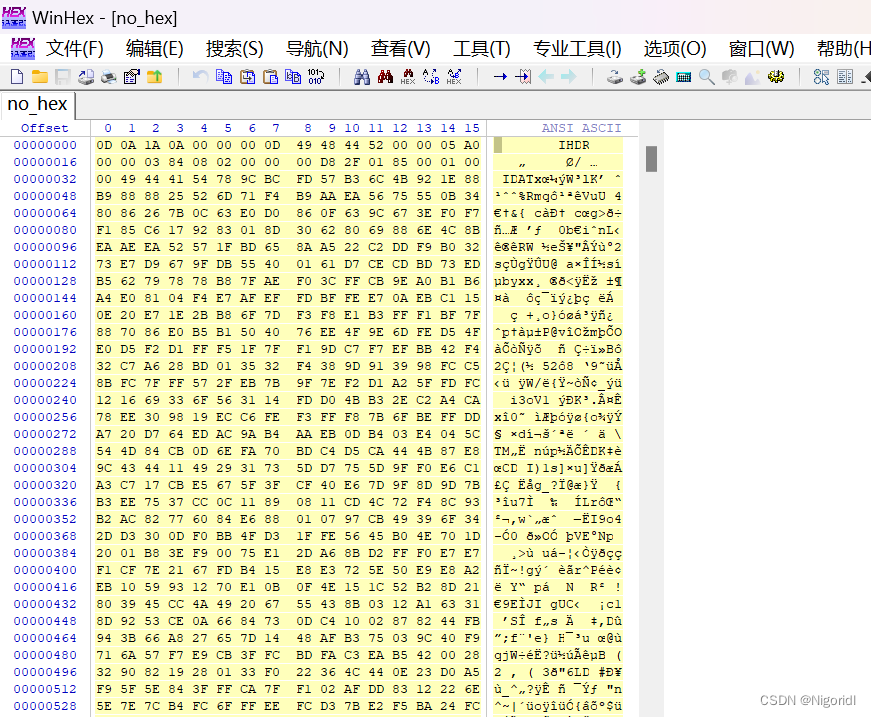

2、使用010editor工具打开图片

通过最下面黄底字的错误提示,表示CRC不匹配,证明前面是修改了数据。

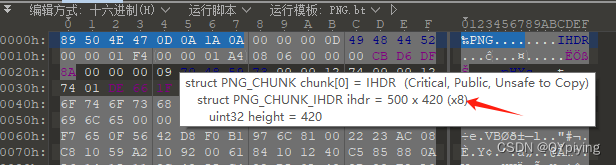

鼠标放到第二行,可看到图片的现在高度及宽度。

图片现在的宽是500,高是420。现在我们修改图片的高度和宽度一样。

00 00 01 F4是宽度

00 00 01 A4是高度

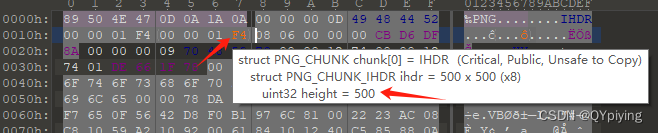

那些需要修改A4为F4,即把宽度和高度都修改为了500。

点击保存。

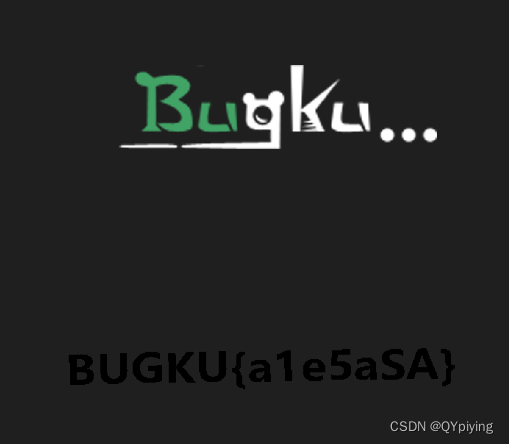

发现图片可显示flag。

打开图片

flag为:BUGKU{a1e5aSA}

这篇关于bugku 隐写的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[SWPUCTF 2022 新生赛]善哉善哉(隐写,新佛曰,MD5)](https://img-blog.csdnimg.cn/direct/6b53f19dd0d14361a289cfc09708933c.png)