红蓝专题

网络基础-复习建议(包含红蓝对抗)

网络基础知识 以下是网络方面最基础的知识,默认为都是要会应会必会的!!! https://www.cnblogs.com/yhx1314-qzf/p/14273053.html 【常见的协议】 IP地址的分类以及子网划分 IP地址分类常见的ABC分别是多少-多少? 子网掩码作用? 如何通过子网掩码判断IP是否在同一子网? 网关的作用 查看网关的命令 测试网络可达性命令以及每个命令

红蓝对抗提权篇之一文看懂提权

一、计算机中的权限 1.1 不同的权限系统 权限在不同的应用中有着不同的分类,与安全相关的大致上我们分为: 匿名访问权限 来宾权限 用户权限 管理员权限 系统权限 不同的权限对应的权力各不相同,我们对自己电脑一般是用户权限和管理员权限。 1.2 什么情况下用到提权 一般会产生提权的原因是因为当前权限无法做到我们需要做到的事情。 例如: 普通用户权限会有很多限制, 无法做到

红蓝对抗-HW红蓝队基本知识(网络安全学习路线笔记)

第一, 什么是蓝队 蓝队,一般是指网络实战攻防演习中的攻击一方。 蓝队一般会采用针对目标单位的从业人员,以及目标系统所在网络内的软件、硬件设备同时执行多角度、全方位、对抗性的混合式模拟攻击手段;通过技术手段实现系统提权、控制业务、获取数据等渗透目标,来发现系统、技术、人员、管理和基础架构等方面存在的网络安全隐患或薄弱环节。 蓝队人员并不是一般意义上的电脑黑客。因为黑客往往以攻破系统,获取利益为

红蓝对抗 网络安全 网络安全红蓝对抗演练

什么是红蓝对抗 在军事领域,演习是专指军队进行大规模的实兵演习,演习中通常分为红军、蓝军,演习多以红军守、蓝军进攻为主。类似于军事领域的红蓝军对抗,网络安全中,红蓝军对抗则是一方扮演黑客(蓝军),一方扮演防御者(红军)。在国外的话,进行渗透攻击的团队经常称做红队,在国内称为蓝队实际上应该是比较准确的叫法。 红蓝对抗的目的 安全是一个整体,正如木桶定律,最短的木板是评估木桶品质的标准,安全最

管易云与金蝶K3-WISE对接集成发货单查询2.0打通新增销售出库(红蓝字)

管易云与金蝶K3-WISE对接集成发货单查询2.0打通新增销售出库(红蓝字) 源系统:管易云 金蝶管易云是金蝶集团旗下以电商和新零售为核心业务的子公司,公司于2008年成立,拥有从事电商及新零售业务相关专业知识工作者超过1000人。为伊利、网易有道、东阿阿胶、金龙鱼、海康、科大讯飞等超过110000家企业客户提供专业服务,用户数超过100万人。金蝶管易云与淘宝、天猫、京东、拼多多、抖音等

第20天:信息打点-红蓝队自动化项目资产侦察企查产权武器库部署网络空间

第二十天 一、工具项目-红蓝队&自动化部署 自动化-武器库部署-F8x 项目地址:https://github.com/ffffffff0x/f8x 介绍:一款红/蓝队环境自动化部署工具,支持多种场景,渗透,开发,代理环境,服务可选项等.下载:wget -O f8x https://f8x.io/使用:见项目文档 二、工具项目-自动化侦查收集提取 1.自动化-企查信息-ENSc

大语言模型:红蓝对抗的工作原理及作用

您是否对强大的生成式AI领域心生好奇,却又担心随之而来的潜在漏洞?您只需了解红蓝对抗就好了,它也称为破解或提示注入。AI开发的这一关键环节往往被忽视,但其在提高生成式AI模型的性能方面发挥的作用却至关重要。 大语言模型(Large Language Model)潜力巨大,因为它们经过超大规模数据的训练,所以能够生成逼真的文本。然而,这些模型可能会表现出不必要的行为,例如幻觉(产生错误信息)、有偏

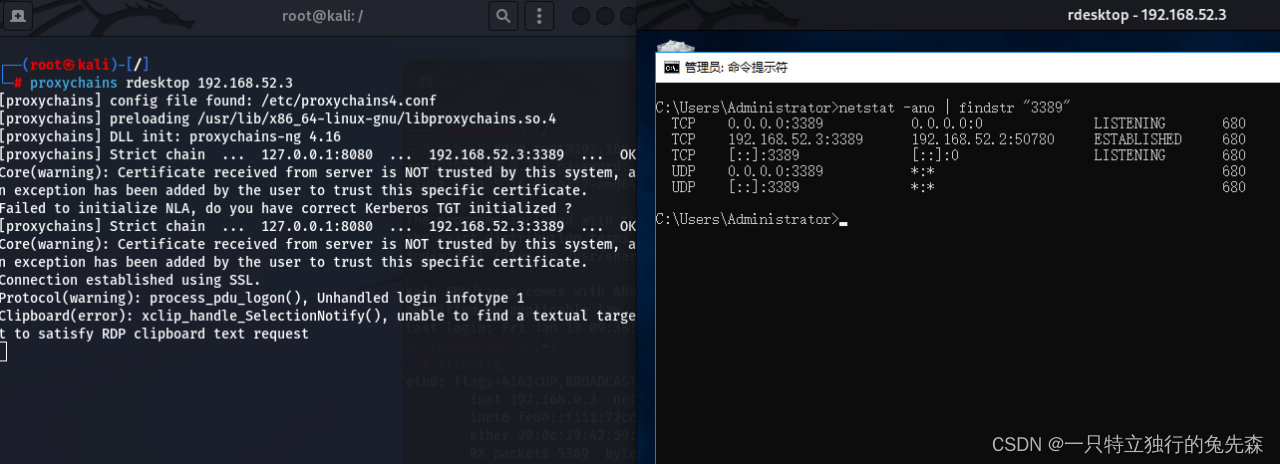

红蓝对抗之Windows内网渗透

无论是渗透测试,还是红蓝对抗,目的都是暴露风险,促进提升安全水平。企业往往在外网布置重兵把守,而内网防护相对来说千疮百孔,所以渗透高手往往通过攻击员工电脑、外网服务、职场WiFi等方式进入内网,然后发起内网渗透。而国内外红蓝对抗服务和开源攻击工具大多数以攻击Windows域为主,主要原因是域控拥有上帝能力,可以控制域内所有员工电脑,进而利用员工的合法权限获取目标权限和数据,达成渗透目的。

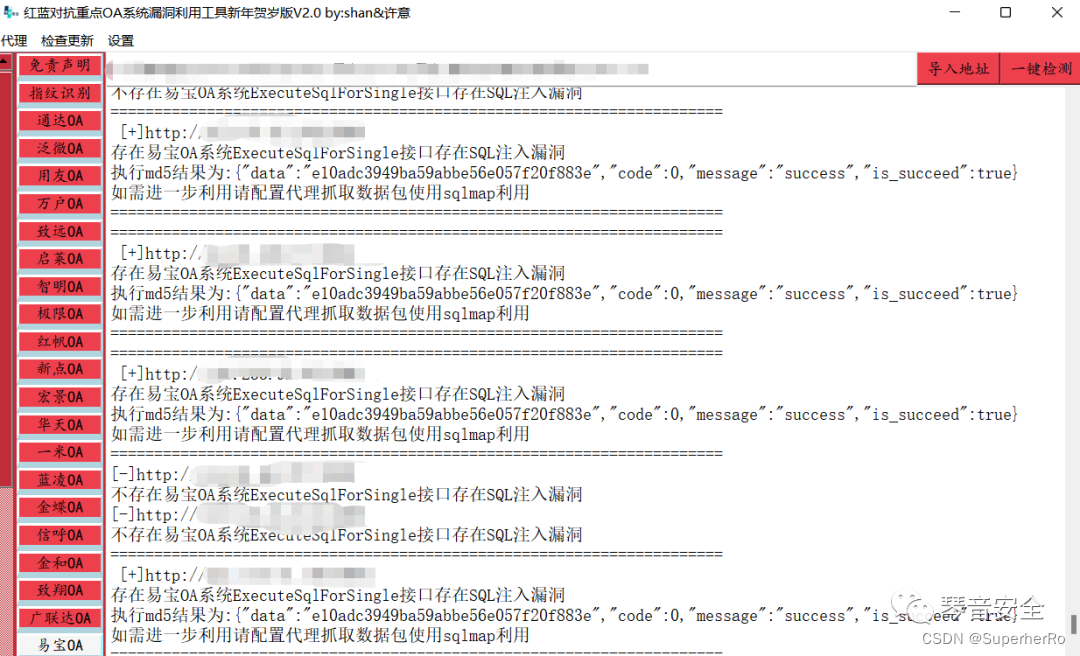

红蓝对抗重点OA系统漏洞利用工具新年贺岁版V2.0

链接:https://pan.baidu.com/s/1AHmcHbsB0grfI26iK5YX4w?pwd=eg7h 提取码:eg7h 0X01前言 红蓝对抗重点OA系统漏洞利用工具新年贺岁版V2.0的设计中旨是为了帮助各位师傅在渗透测试和挖洞中以及攻防演练中能够快速对OA系统进行快速定位进行漏洞检测和利用.,目前已实现20款OA系统的漏洞检测和利用,共133个漏洞.听说day一打一个准,也

Day19:信息打点-红蓝队自动化项目资产侦察武器库部署企查产权网络空间

目录 各类红蓝队优秀工具项目集合 自动化-武器库部署-F8x 自动化-网络空间-AsamF 自动化-企查信息-ENScan 自动化-综合架构-ARL&Nemo 思维导图 章节知识点 Web:语言/CMS/中间件/数据库/系统/WAF等 系统:操作系统/端口服务/网络环境/防火墙等 应用:APP对象/API接口/微信小程序/PC应用等 架构:CDN/前后端/云应用/站库

【网络安全】你不能错过的一本红蓝攻防鸿篇巨著

【文末送书】今天推荐一本网安领域优质书籍《ATT&CK视角下的红蓝对抗实战指南》,本文将从其亮点与内容出发,详细阐发其对于网安从业人员的重要性与益处。 文章目录 背景简介内容文末送书 背景 根据中国互联网络信息中心(CNNIC)发布的第51次《中国互联网络发展状况统计报告》,截至2022年12月,我国网民规模为10.67亿,互联网普及率达75.6%。我国有潜力建设全球规模最

安全之护网(HVV)、红蓝对抗

文章目录 红蓝对抗什么是护网行动?护网分类护网的时间 什么是红蓝对抗红蓝对抗演练的目的什么是企业红蓝对抗红蓝对抗价值参考 红蓝对抗 什么是护网行动? 护网的定义是以国家组织组织事业单位、国企单位、名企单位等开展攻防两方的网络安全演习。进攻方一个月内采取不限方式对防守方展开进攻,不管任何手段只要攻破防守方的网络并且留下标记即成功,直接冲到防守方的办公大楼,然后物理攻破也算成功。

应急响应红蓝工程师白帽子取证Linux和windows入侵排查还原攻击痕迹,追溯攻击者,以及各种木马和病毒以及恶意脚本文件排查和清除

应急响应红蓝工程师白帽子取证Linux入侵排查还原攻击痕迹,追溯攻击者,以及各种木马和病毒以及恶意脚本文件排查和清除。 一般服务器被入侵的迹象,包括但不局限于:由内向外发送大量数据包(DDOS肉鸡)、服务器资源被耗尽(挖矿程序)、不正常的端口连接(反向shell等)、服务器日志被恶意删除等。那么既然是入侵检测,首先要判断的是服务器是否被入侵,必须排除是管理员操作不当导致的问题,因此入侵检测的第一项

大数据平台红蓝对抗 - 磨利刃,淬精兵!

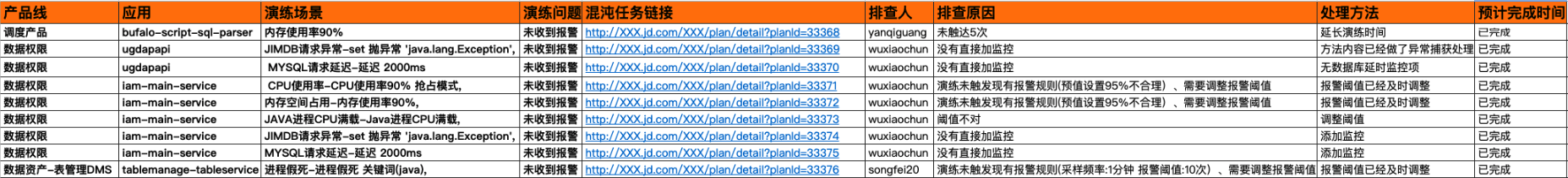

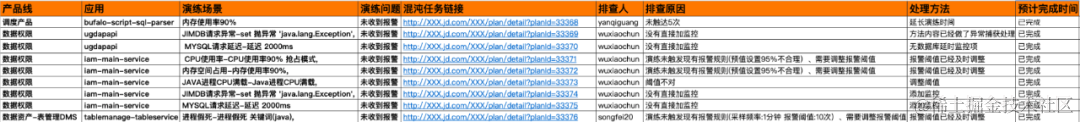

背景 目前大促备战常见备战工作:专项压测(全链路压测、内部压测)、灾备演练、降级演练、限流、巡检(监控、应用健康度)、混沌演练(红蓝对抗),如下图所示。随着平台业务越来越复杂,红蓝对抗的作用愈来愈明显,下面将详细介绍大数据平台在大促备战工作中是如何开展红蓝对抗的。 首先我们先了解一下什么是红蓝对抗,它都有哪些好处? 一、红蓝对抗介绍 红蓝对抗是网络安全领域常见的一种对抗性演练方法,是指

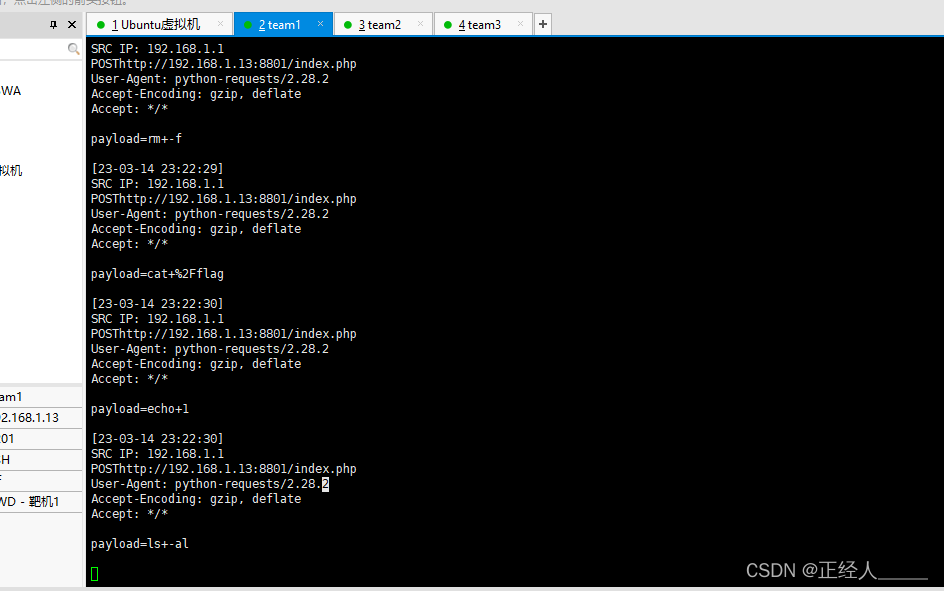

p81 红蓝对抗-AWD 监控不死马垃圾包资源库

数据来源 注意:一下写的东西是在p80 红蓝对抗-AWD 模式&准备&攻防&监控&批量这篇文章的基础上进行的 演示案例: 防守-流量监控-实时获取访问数据包流量 攻击-权限维持-不死脚本后门生成及查杀 其他-恶意操作-搅屎棍发包回首掏共权限 准备-漏洞资源-漏洞资料库及脚本工具库 前提:开启awd项目,并在真实机使用Xshll 7连接虚拟机与 awd靶机的终端,上一篇文章有详

【源码】红蓝颜色映射生成器,零为白色或黑色

生成一个红-蓝颜色映射,0为白色或黑色。 Generates a RED-BLUE colormap with zero as white or black. 正值显示为蓝色强度,负值显示为红色强度。 Positive values are displayed as blue intensities and negative values are displayed as red inte

大数据平台红蓝对抗 - 磨利刃,淬精兵! | 京东云技术团队

一、背景 目前大促备战常见备战工作:专项压测(全链路压测、内部压测)、灾备演练、降级演练、限流、巡检(监控、应用健康度)、混沌演练(红蓝对抗),如下图所示。随着平台业务越来越复杂,红蓝对抗的作用愈来愈明显,下面将详细介绍大数据平台在本次11.11大促备战工作中是如何开展红蓝对抗的。 图1.大促备战常见工作示意 首先我们先了解一下什么是红蓝对抗,它都有哪些好处? 二、红蓝对抗介绍 红蓝

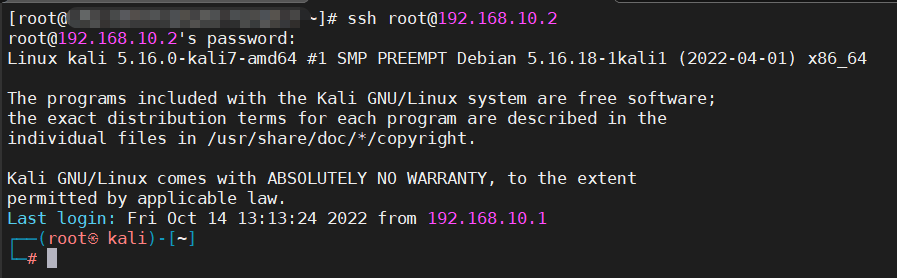

《红蓝攻防对抗实战》十一.内网穿透之利用SSH协议进行隧道穿透

利用DNS协议进行隧道穿透 一.前言二.前文推荐三. 利用SSH协议进行隧道穿透1.SSH隧道-本地端口转发2.SSH隧道-远程端口转发3.SSH隧道-动态端口转发 四.本篇总结 一.前言 SSH(Secure Shell)协议是一种加密的网络传输协议,它可以在不安全的网络中提供安全的远程登录和文件传输服务。SSH协议使用加密技术来保护数据的机密性和完整性,使得网络传输数据的安

《红蓝攻防对抗实战》十.内网穿透之利用DNS协议进行隧道穿透

一.利用DNS协议进行隧道穿透 1.环境配置2.Windows系统下进行DNS隧道穿透利用3.Linux系统下进行DNS隧道穿透利用 前文推荐: 《红蓝攻防对抗实战》一. 隧道穿透技术详解 《红蓝攻防对抗实战》二.内网探测协议出网之TCP/UDP协议探测出网 《红蓝攻防对抗实战》三.内网探测协议出网之HTTP/HTTPS协议探测出网 《红蓝攻防对抗实战》四.内网探测协议出网之I

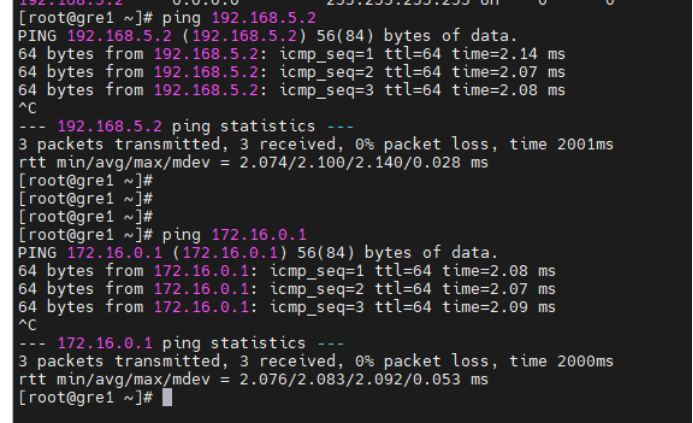

《红蓝攻防对抗实战》九.内网穿透之利用GRE协议进行隧道穿透

前文推荐: 《红蓝攻防对抗实战》一. 隧道穿透技术详解 《红蓝攻防对抗实战》二.内网探测协议出网之TCP/UDP协议探测出网 《红蓝攻防对抗实战》三.内网探测协议出网之HTTP/HTTPS协议探测出网 《红蓝攻防对抗实战》四.内网探测协议出网之ICMP协议探测出网 《红蓝攻防对抗实战》五.内网探测协议出网之DNS协议探测出网 《红蓝攻防对抗实战》六.常规反弹之利用NC在windows系统执

鱼哥赠书活动第②期:《AWD特训营:技术解析、赛题实战与竞赛技巧》《ATTCK视角下的红蓝对抗实战指南》《智能汽车网络安全权威指南》上下册

鱼哥赠书活动第②期: 《AWD特训营:技术解析、赛题实战与竞赛技巧》1.1介绍: 《ATT&CK视角下的红蓝对抗实战指南》1.1介绍: 《Kali Linux高级渗透测试》1.1介绍: 《智能汽车网络安全权威指南》上册1.1介绍: 《智能汽车网络安全权威指南》下册1.1介绍: 适合阅读对象:赠书抽奖规则: 《AWD特训营:技术解析、赛题实战与竞赛技巧》 1.1介绍: 这是一本

《ATTCK视角下的红蓝对抗实战指南》一本书构建完整攻防知识体系

一. 网络安全现状趋势分析 根据中国互联网络信息中心(CNNIC)发布的第51次《中国互联网络发展状况统计报告》,截至2022年12月,我国网民规模为10.67亿,互联网普及率达75.6%。我国有潜力建设全球规模最大、应用渗透最强的数字社会。在此背景下,网络安全事关国家安全和经济社会稳定,事关广大人民群众利益。 当前,全球新一轮科技革命和产业变革深入推进,信息技术的发展日新月异,国内外

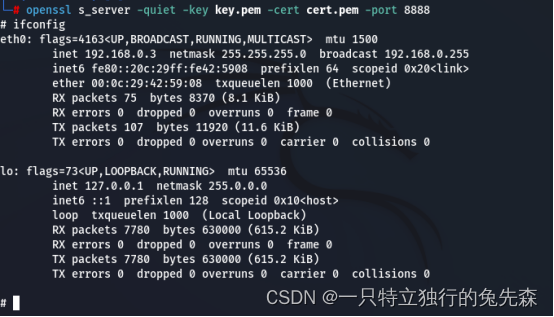

《红蓝攻防对抗实战》八.利用OpenSSL对反弹shell流量进行加密

前文推荐: 《红蓝攻防对抗实战》一. 隧道穿透技术详解《红蓝攻防对抗实战》二.内网探测协议出网之TCP/UDP协议探测出网《红蓝攻防对抗实战》三.内网探测协议出网之HTTP/HTTPS协议探测出网《红蓝攻防对抗实战》四.内网探测协议出网之ICMP协议探测出网《红蓝攻防对抗实战》五.内网探测协议出网之DNS协议探测出网《红蓝攻防对抗实战》六.常规反弹之利用NC在windows系统执行反弹s

红蓝对抗----免杀原理和绕过研究

目录 前言 静态查杀 已知病毒查杀-特征码查杀 未知病毒查杀-静态启发式查杀 动态查杀 已知病毒查杀查杀-内存特征 未知病毒查杀-启发式查杀和主动防御 免杀流程 参考资料 前言 世面上很多的杀软免杀文章,但经过笔者实战,发现一个问题,会有很多方法推荐给你,例如加壳,加花指令等等的方式。本来不会被查杀的程序,被加壳后还被查杀了。这对新手十分不友好。那么有没有一种实战