本文主要是介绍【Bugku】Misc1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1、签到题

没啥好说的,跟着描述走吧。评论区也有答案。

2、社工-进阶收集

说实话,这种题真第一次碰到,还要联系现实位置,不得不说,脑洞真的大,这里的大佬写的WP已经很详细了(Bugku:社工-进阶收集)

3、1和0的故事

下载下来一个txt,打开是一段二进制代码,分析长度25x25,盲猜是副图片,用脚本转化为图片

from PIL import Image

x = 25 # 长

y = 25 # 高

im = Image.new('RGB', (x, y))

white = (255, 255, 255)

black = (0, 0, 0)

with open('./testR.txt') as f: # testR是txt的文件名for i in range(x):ff = f.readline()for j in range(y):if ff[j] == '1':im.putpixel((i, j), black)else:im.putpixel((i, j), white)

im.save('image.png')

保存好是个二维码,但缺少了定位符,靠ps添上定位符扫码就能得到flag。

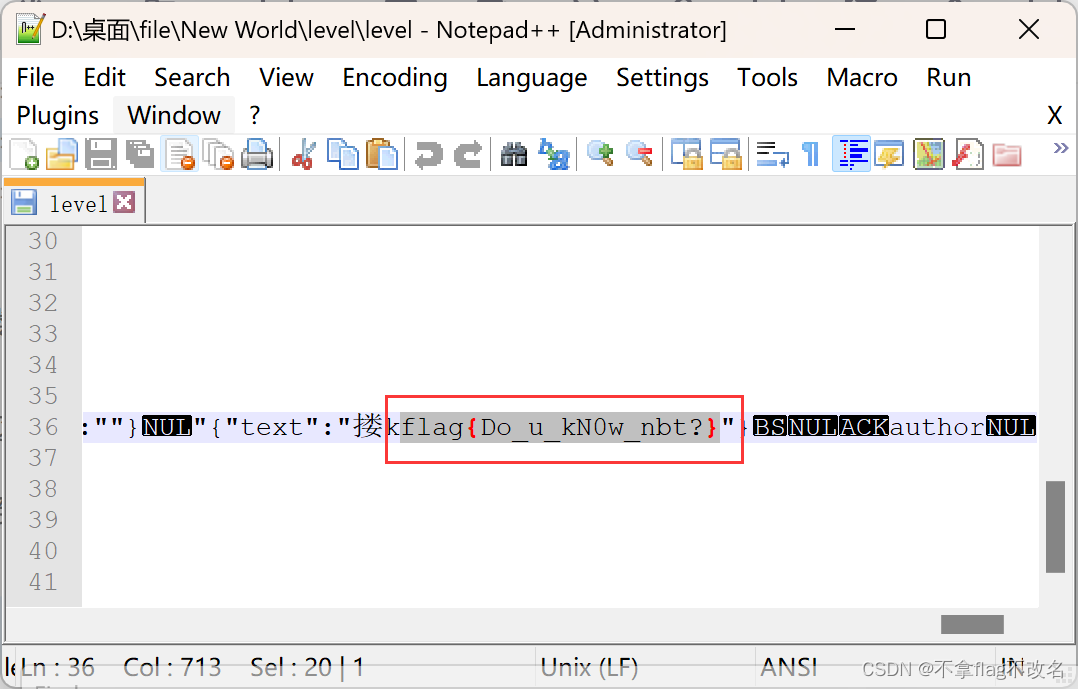

4、easy_nbt

看描述说这是个Minecraft的地图编辑文件,评论提示下载nbtexplorer,打开解压出来的New World文件夹,搜索值flag,拉到下面就能找到了。

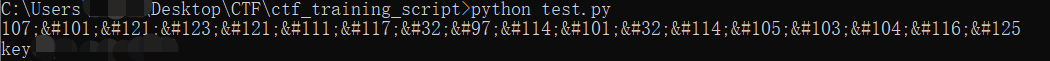

5、这是一张单纯的图片

图片用winhex打开,在最后发现一串奇怪的字符串,猜测是ASCII码,上脚本

str = input().split(";&#")

li = ""for i in str:li += chr(int(i))

print(li)

当然,根据评论区大佬所说,直接改图片后缀为html,也能在最后找到flag。

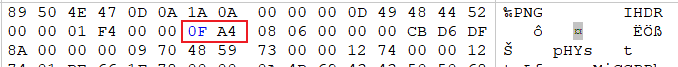

6、隐写

winhex修改图片高度

一些常见文件的文件头可以花时间熟记一下(虽然做多了理论上也能熟练了lol)。这里贴一个大佬总结过的各种文件头信息(【CTF杂项】常见文件文件头文件尾格式总结及各类文件头)

7、telnet

下载解压是个pcap文件,用WireShark直接打开,字符串搜索flag,直接get√。

8、眼见非实

一个文档,打开看到PK开头,用winhex打开,发现这是一个zip,改后缀,翻看其中的文件,最后在document.xml发现flag。

9、啊哒

一张图片,没发现什么奇怪的东西,直接扔进winhex,最后看到有flag.txt,猜想是文件包含,用foremost分离,有一个压缩包,但不知密码。搞了半天,查看图片属性,在照相机型号一栏发现一串字符,猜测十六进制,转码后就是密码,打开txt,得到flag。

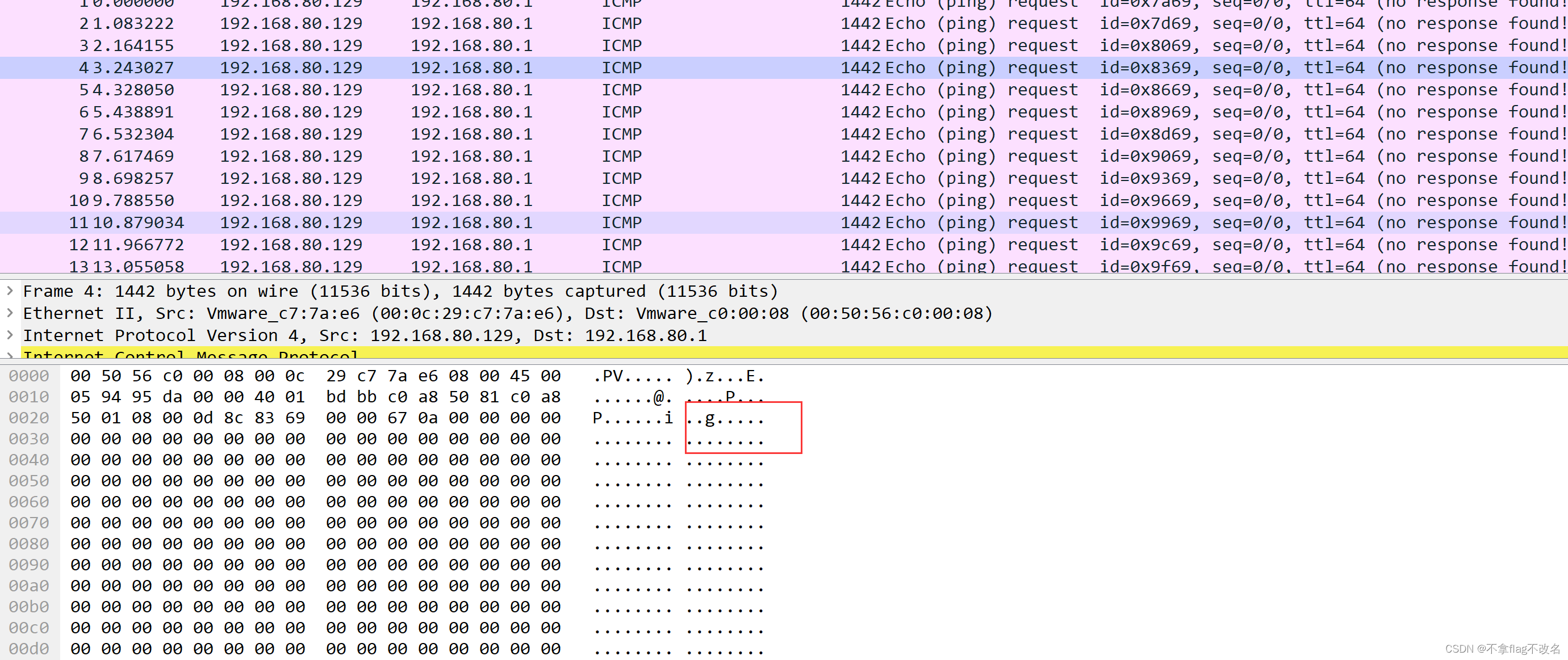

10、ping

用winhex打开下载好的pcap文件,在下方的十六进制显示区的结尾有不同的字符,查看前四个,发现flag,结合题目,ping,那就拼嘛,一共38个字符(包括flag)。

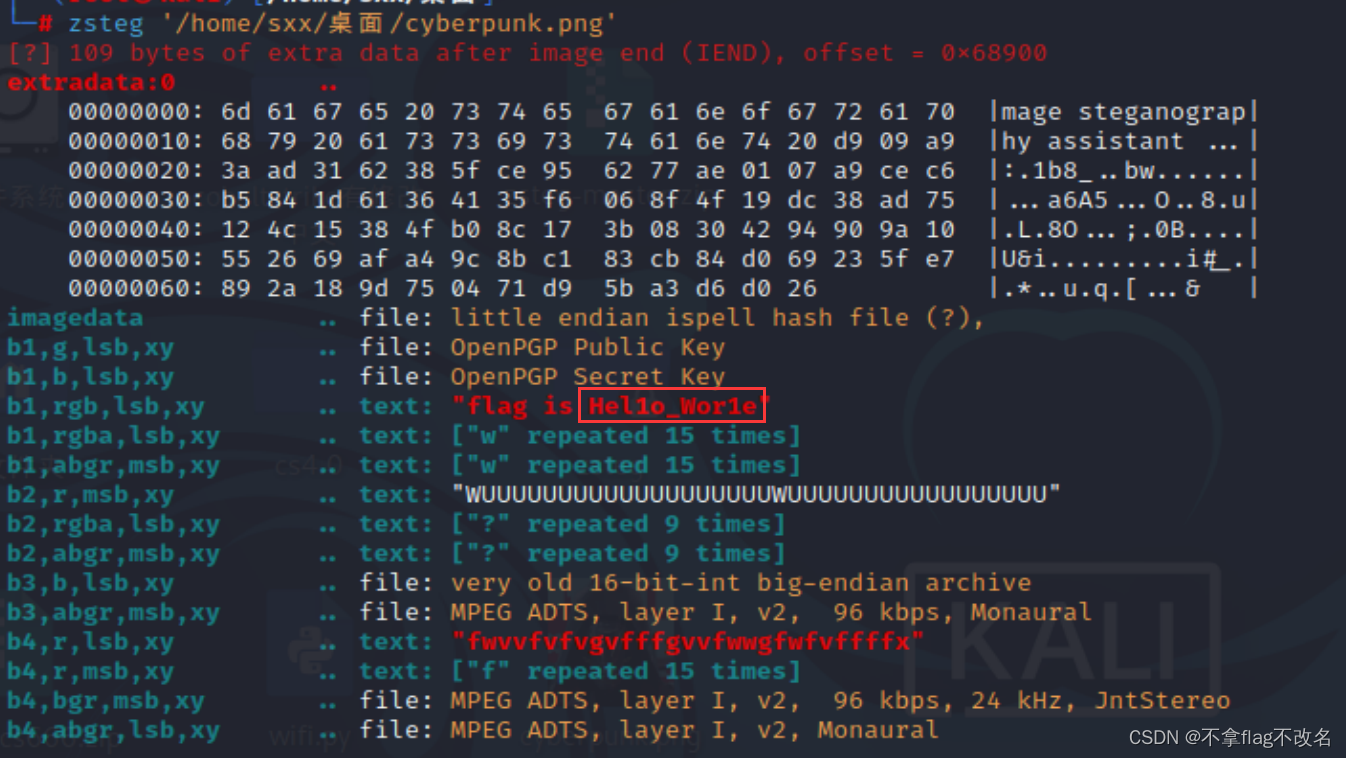

11、赛博朋克

打开txt,发现开头有NG,猜测png,先修改后缀,用StegSolve打开,修改通道没什么线索,试试看有没有LSB隐写,好家伙,一打开flag就在开头了(1l不分的记得复制,然后去掉不必要的进制位字符)。

12、贝斯手

一个压缩包,打开后四个文件,第一个缓存文件不用看,flag.zip需要密码,看一下介绍.txt,发现是大佬在介绍她的女神偶像,不过并不这么简单,看后面滑动条,最下方还有内容,提示说解压密码就是偶像生日,查看一下女神照片,这不古力娜扎吗?(当然像我一样不认识的可以直接去百度识图)直接输生日年份,当然直接暴力跑也是可以的,4位数很简单就出来了。

然后打开flag.txt,发现一串莫名其妙的等式(?),根据评论区大佬提示这是md5+base58(也就是5+58),以第一个大写字母为分界线,前面32个字符就是md5编码,其后的则是base58编码,分别用工具解出来即可。

13、blind_injection

用WireShark打开,既然是盲注,就看HTTP对象吧,文件-导入-HTTP,由出现字符的一行开始,同一列的最后一个字符,串起来即可

(ps: 这个真没什么好玩儿的)

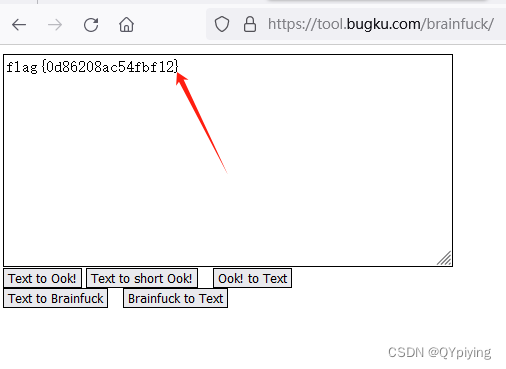

14、可爱的故事

(怎么会有这种题的,真就欺负人不玩原神呗。)

吐槽归吐槽,文件里的文字是原神里的提瓦特文字,有兴趣的可以看看这篇专栏(对原神及其PV(提瓦特篇)中坎瑞亚文字的解密与考据—他们居然用的是拉丁文),眼神不好,就直接用大佬的wp吧(bugku-misc-可爱的故事)。

15、FileStoragedat

查看wp,才知道该dat文件是微信转码后的文件,直接用WXDatConvter工具还原吧,还原好就能看到flag了。

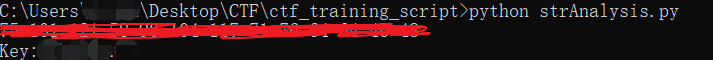

16、where is flag 番外篇

不得不说这脑洞确实挺大,首先需要用WinRAR打开(其他的应该也行),两个压缩包,出师表需要密码,那密码肯定就在Key里面了,打开Key.rar,这里最大的脑洞就是要用文件本身的大小减去压缩后的大小

得到一串数字再去转换成字符串

然后打开出师表.rar,得到一张图片,winhex打开,搜索flag,又发现一串字符串,各种尝试之后发现是base58,直接解码即可。

17、又一张图片,还单纯吗

确实挺单纯的,直接foremost分离,其中一张就是falg(是的falg)。

18、猜

这不是神仙姐姐吗,直接输名字拼音就好了(注意格式是key{人物拼音})。

19、宽带信息泄露

新工具,用RouterPassView打开解压出来的conf.bin,然后直接查找username即可。

20、隐写2

一张图片,用foremost分离,有一个zip,flag.rar需要密码,提示说是三个数,直接爆破,解压后又是一张图片,winhex打开,在最后发现flag,但其内容还需要经过base64解码,使用工具完成。

这篇关于【Bugku】Misc1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!