hnctf专题

[HNCTF 2022 WEEK4]flower plus

第一种花指令 第二种花指令 根据两种花指令特征,写出去花指令脚本 saddr=0x401000eaddr=0x435000for i in range(saddr,eaddr):if get_wide_dword(i)==0x01740275:print(hex(i)+','+hex(get_wide_dword(i)))patch_byte(i-5,0x90)patch_dword

HNCTF——maybe_xor

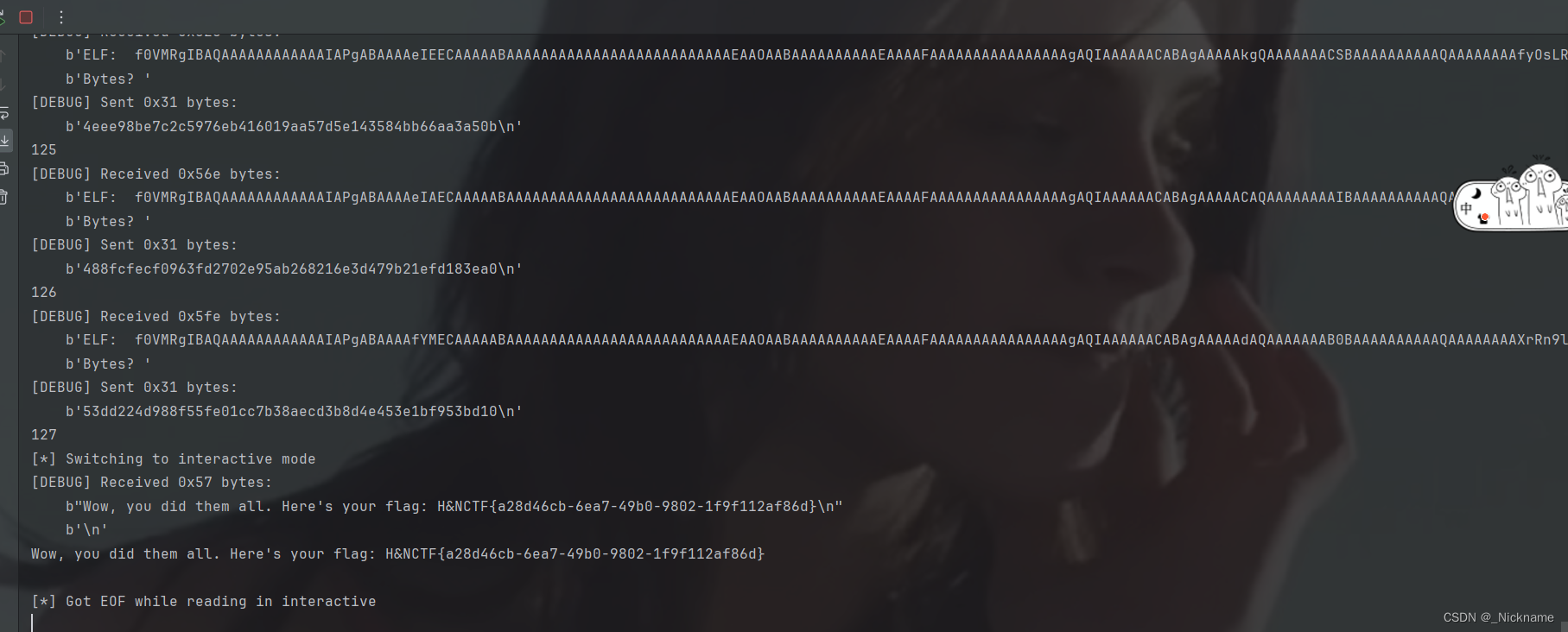

H&NCTF 2024 官方WP (qq.com) 这道题也是让我学到了re的新姿势啊 实例题 PS D:\ForCode\pythoncode\.idea> nc hnctf.yuanshen.life 33255 I am about to send you 128 base64-encoded ELF files, which load a value onto the st

[BJDCTF 2020]easy_md5、[HNCTF 2022 Week1]Interesting_include、[GDOUCTF 2023]泄露的伪装

目录 [BJDCTF 2020]easy_md5 ffifdyop [SWPUCTF 2021 新生赛]crypto8 [HNCTF 2022 Week1]Interesting_include php://filter协议 [GDOUCTF 2023]泄露的伪装 [BJDCTF 2020]easy_md5 尝试输入一个1,发现输入的内容会通过get传递但是没有其他回显 观察

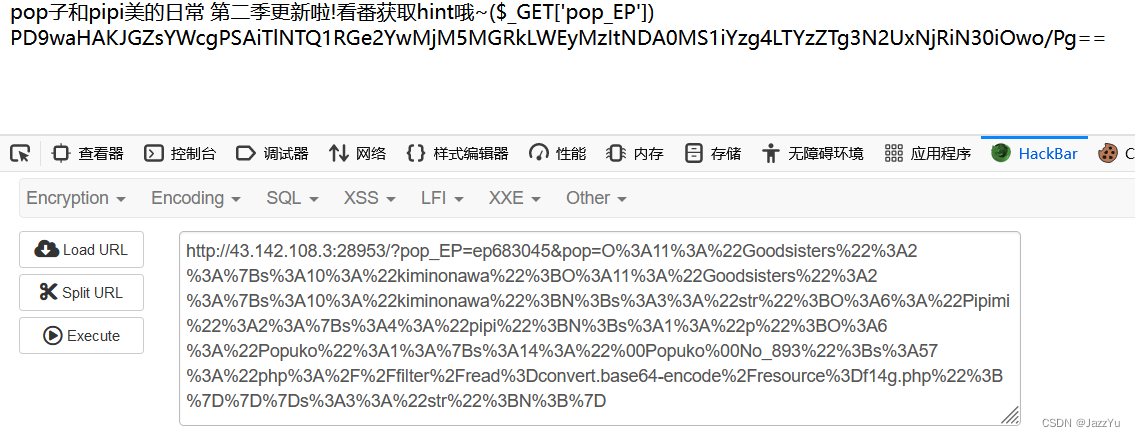

【Web】HNCTF 2024 题解(部分)

目录 Please_RCE_Me ezFlask GoJava ez_tp GPTS Please_RCE_Me <?phpif($_GET['moran'] === 'flag'){highlight_file(__FILE__);if(isset($_POST['task'])&&isset($_POST['flag'])){$str1 = $_POST['task'

HNCTF 2022 week1 题解

自由才是生活主旋律。 [HNCTF 2022 Week1] Interesting_include <?php//WEB手要懂得搜索//flag in ./flag.phpif(isset($_GET['filter'])){$file = $_GET['filter'];if(!preg_match("/flag/i", $file)){die("error");}include($fi

【Web】HNCTF 2022 题解(全)

目录 Week1 Interesting_include 2048 easy_html What is Web Interesting_http easy_upload Week2 ez_SSTI easy_include ez_ssrf Canyource easy_unser easy_sql ohmywordpress Week3 sss

[HNCTF 2022] web 刷题记录

文章目录 [HNCTF 2022 Week1]easy_html[HNCTF 2022 Week1]easy_upload[HNCTF 2022 Week1]Interesting_http[HNCTF 2022 Week1]Challenge__rce[HNCTF 2022 WEEK2]ez_SSTI[HNCTF 2022 WEEK2]ez_ssrf[HNCTF 2022 WEEK2]Ca

CTF笔记 个人HNCTF反思(部分题目)

文章目录 [WEEK2]easy_include自己的胡思乱想WP [WEEK2]easy_unserexp [WEEK2]easy_sqlWP [WEEK2]ez_SSTIPAYLOAD [WEEK4]pop子和pipi美总结 怎么说呢,这次充分感觉到了自己的无能,可能因为在比赛马上结束的时候加入,让我没心思慢慢思考,所以只把前面第一周的垃圾题目写完了,后面是一个也写不出

[HNCTF 2022 Week1]Interesting_http

[HNCTF 2022 Week1]Interesting_http wp 题目页面: 提示 POST 发包,参数名为 want 。 POST 发包 want=1 : POST 发包 want=flag : 提示当前非 admin 用户。 抓包看看: cookie 处写着 notadmin ,将其修改为 admin 再发包: 提示非本地。 添加 XFF 头:

[HNCTF 2022 Week1]What is Web

flag 在源码里 <! 是 HTML 文档的注释格式,在源码里按 Ctrl + F 搜索 <! 能帮你更快地找到提示。 将这个字符串 base64 解码得到 flag :

HNCTF--Misc部分题解

🍀 作者:我是一个茶壶 📌 每日一诗: 自古逢秋悲寂寥,我言秋日胜春朝。 晴空一鹤排云上,便引诗情到碧霄。 🎨 ps:今天来分享一下,HNCTF种三道有意思的题目 今天分享的三道题目都是属于杂项的 [WEEK3]symbol [WEEK3]神秘的压缩包 [WEEK4]Bronya [WEEK3]symbol 打开压缩包,发现里面是一张图片。而且这种符号咱也不咋认

[HNCTF 2022 WEEK2]ez_ssrf题目解析

这题主要是引入ssrf这个漏洞攻击,本质上没有更深入的考察 本题是需要我们去伪造一个ssrf的请求头去绕过 题目开始给了我们信息让我们去访问index.php fsockopen函数触发ssrf fsockopen() 函数建立与指定主机和端口的 socket 连接。然后,它将传入的 base64 编码的数据解码,并将数据写入到连接的 socket 中。 通过了解知道fsocko

NSS [HNCTF 2022 WEEK2]ez_SSTI

NSS [HNCTF 2022 WEEK2]ez_SSTI 开题,已经提示了是SSTI 参数是name,测试得出模板是jinja2。 先跑一下fuzz。字典在我博客CTFshow的SSTI那篇。 看了一下,貌似没过滤。 六种执行命令方式我们选择eval执行命令。其他几种也行。 找os._wrap_close类。定位到了137 {{''.__class__.__base

![[HNCTF 2022 WEEK4]flower plus](https://img-blog.csdnimg.cn/img_convert/684174ef3acaf22317e426244003b48f.png)

![[BJDCTF 2020]easy_md5、[HNCTF 2022 Week1]Interesting_include、[GDOUCTF 2023]泄露的伪装](https://img-blog.csdnimg.cn/direct/a39b3a1d254a4fb2beee31de7c9ae376.png)

![[HNCTF 2022] web 刷题记录](https://img-blog.csdnimg.cn/d02cb290b86845d5ae9e8337623b148e.png)

![[HNCTF 2022 Week1]Interesting_http](https://img-blog.csdnimg.cn/direct/fb1d1a848973419aa8f4b4ea39b81713.png#pic_center)

![[HNCTF 2022 Week1]What is Web](https://img-blog.csdnimg.cn/direct/32b4d47cad9c4621a1d5d0f4a4e34460.png#pic_center)

![[HNCTF 2022 WEEK2]ez_ssrf题目解析](https://img-blog.csdnimg.cn/a7c4371ff78b44f597c39699b63ecfa8.png)

![NSS [HNCTF 2022 WEEK2]ez_SSTI](https://img-blog.csdnimg.cn/img_convert/72efeb2eb6f55cef5846de00e780a539.png)