本文主要是介绍简单CrackMe分析(样本名:ReverseMe),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.首先基本套路,安装运行,确定目标,然后查壳,反编译

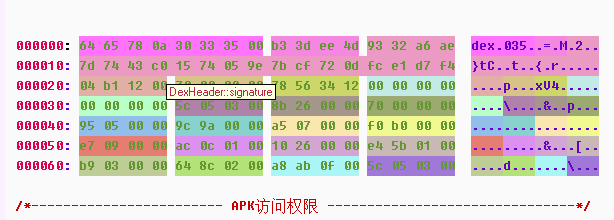

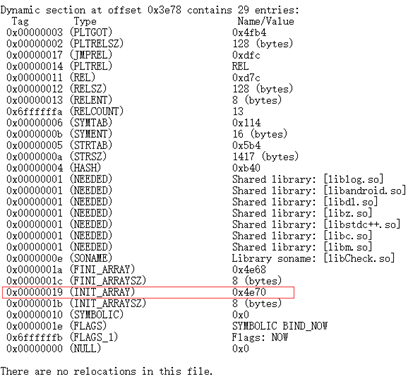

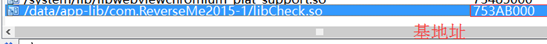

2..没有加壳,直接对样本进行调试,获取反编译后/lib目录下的libcheck.so文件,通过readelf -a *.so 命令获取文件信息,找到INIT_ARRAY段的偏移,如下图所示:

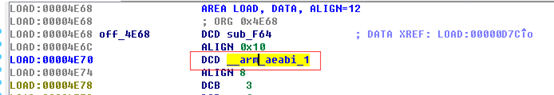

3.通过IDA找到INI_ARRY的偏移处,如图所示:

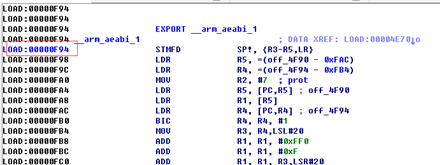

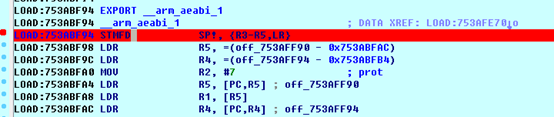

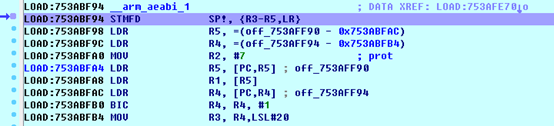

4.进入函数中,记录下地址,并在此处下断点,然后开始附加调试,如图所示:

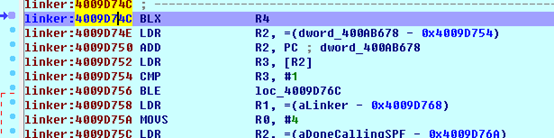

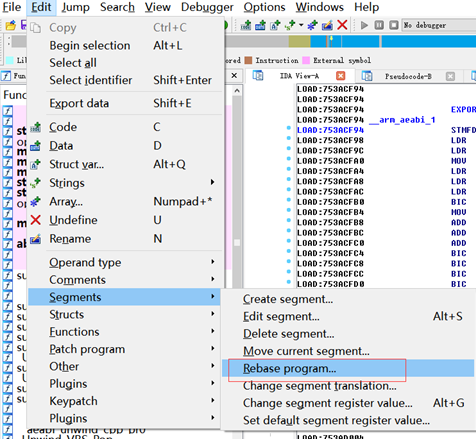

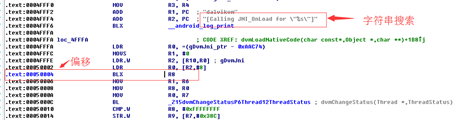

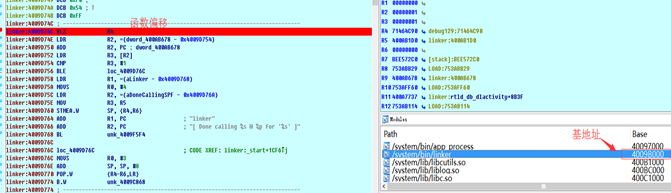

5.加载so的程序为linker,因此,从手机中将linker下载到本地,通过特殊字符串“[Call”查找,找到加载so文件的函数及其偏移,然后将模块基地址与偏移相加找到动态调试的地址下断点,如图所示:

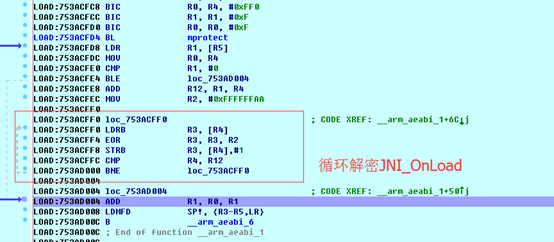

6.接下来找到libCheck.so模块的基地址,和之前的偏移相加为0x753ABF94,然后跳转到该地址,下断点。

7.执行到此处后,将进行libcheck.so的解密,直接运行使so完全加载完

8.继续运行再次回到,linker模块中

9.此时,libcheck.so已经解密,使用IDC脚本将该模块dump到文件中

| static main(void) { auto fp, begin, end, dexbyte; fp = fopen("d:\\dumpali.so", "wb"); begin = 0x753AC000; end = begin + 0x6000; for ( dexbyte = begin; dexbyte < end; dexbyte ++ ) fputc(Byte(dexbyte), fp); } |

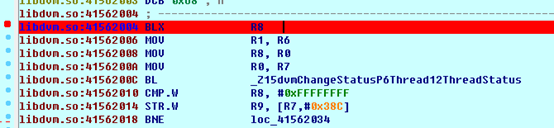

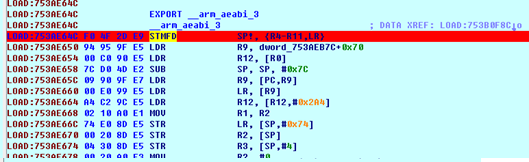

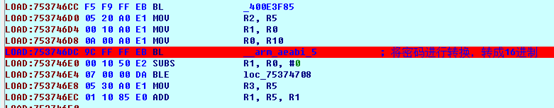

11.重新进入调试,再次运行到__arm_aeabi_1时断下,单步跟踪,如图所示:

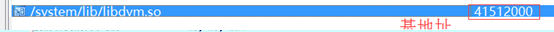

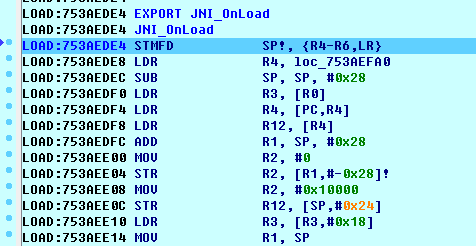

12.根据libdvm.so找到调用的偏移,再根据基地址加上偏移计算出调用JNI_OnLoad的地址,如下所示:

13.运行后断下来,再单步跟进为解密后的JNI_OnLoad函数

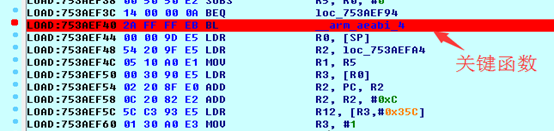

14.对JNI_OnLoad函数进行分析,调用过程如下,JNI_OnLoad->__arm_aeabi_4->__arm_aeabi_3,该函数即为关键函数,在__arm_aeabi_4中进行解密和注册__arm_aeabi_3函数

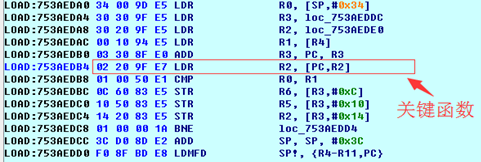

15.再对__arm_aeabi_3进行分析,接下来对__arm_aeabi_3下断点,成功断下来后单步跟踪进行分析

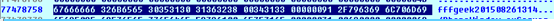

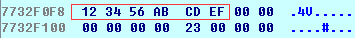

16.此处生成了一串key,geek201508261314,如图所示:

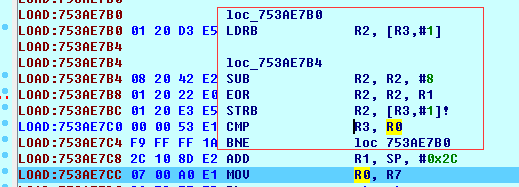

17.将用户输入和key进行拼接,如下图所示:

18.对输入的密码进行转换,0-9,a-f,A-F按字节进行拼接,转换为16进制数

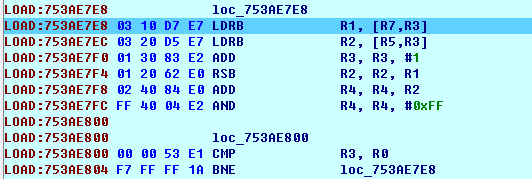

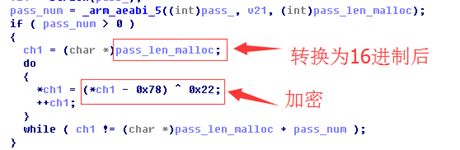

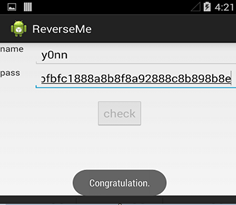

19.最后根据伪代码分析得到加密字符串,然后可以根据加密算法写出解密程序,如图所示:

20.解密算法如下:

| int_tmain(intargc,_TCHAR*argv[]) { charszName[]={"y0nngeek201508261314"}; bytepass[]={0x79,0x30,0x6e,0x6e,0x67,0x65,0x65,0x6B,0x32,0x30,0x31,0x35,0x30,0x38,0x32,0x36,0x31,0x33,0x31,0x34};

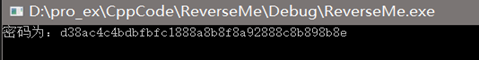

byte*ch1=(byte*)pass; do { //*ch1 = (*ch1 - 0x78) ^ 0x22 -0x10; *ch1=(*ch1^0x22)+0x78; ++ch1; }while(ch1!=(byte*)pass+sizeof(pass)); printf("密码为:"); for(inti=0;i<sizeof(pass);i++) { printf("%x",pass[i]); } return0; } |

这篇关于简单CrackMe分析(样本名:ReverseMe)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!